pth专题

红队内网攻防渗透:内网渗透之内网对抗:横向移动篇PTH哈希PTT票据PTK密匙Kerberoast攻击点TGTNTLM爆破

红队内网攻防渗透 1. 内网横向移动1.1 首要知识点1.2 PTH1.2.1 利用思路第1种:利用直接的Hash传递1.2.1.1、Mimikatz 1.2.2 利用思路第2种:利用hash转成ptt传递1.2.3 利用思路第3种:利用hash进行暴力猜解明文1.2.4 利用思路第4种:修改注册表重启进行获取明文 1.3 PTT1.3.1、漏洞-MS14068(webadmin权限)-利用

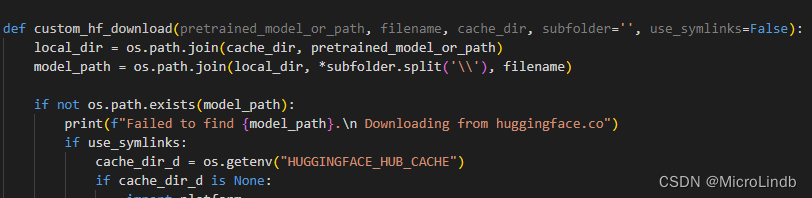

【StableDiffusion秋叶包反斜杠问题】Failed to find xxx\sd-webui-aki-v4.8\...\xxx.pth

一、问题发生 1.在我额外安装预处理器时报错 意思是没办法找到有这么一个包(但我已经把这个包扔进去了) 完整报错: Failed to find S:\app_AI\stableDiffusion-webui-aki\sd-webui-aki-v4.8\extensions\sd-webui-controlnet\annotator\downloads\hand_refiner\hr1

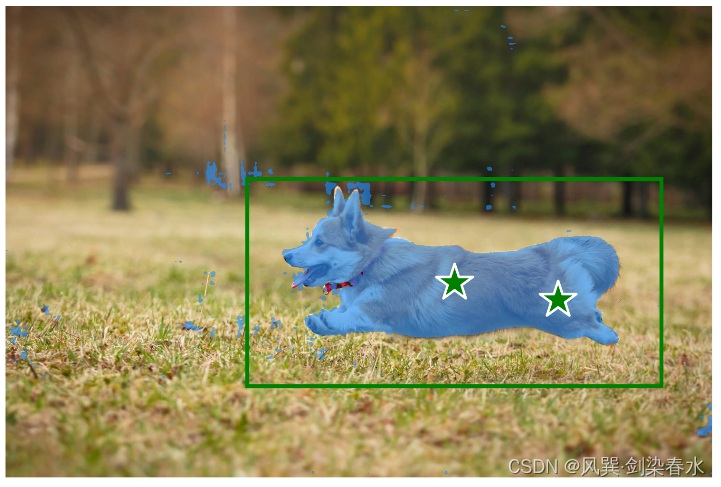

目标检测 yolov8 pth ==> onnx

目标检测 yolov8 pth ==> onnx 1.安装相关 pip install onnxruntime-gpu==1.14.0 -i https://pypi.tuna.tsinghua.edu.cn/simple pip install onnxsim -i https://mirror.baidu.com/pypi/simple 2.创建转化工具 注意相关: 1、修改需要

【SAM导出】使用torch.onnx.export将pth格式导出为onnx格式(Pytorch代码详解)

一般情况下,我们保存模型的格式都是pth的,最近根据一个项目需求,需要把pth格式转换为onnx格式,方便后面的调取,故此学习理解了一下,记录将SAM模型导出为onnx的过程。 SAM系列篇: 【技术追踪】SAM(Segment Anything Model)代码解析与结构绘制之Image Encoder 【技术追踪】SAM(Segment Anything Model)代码解析

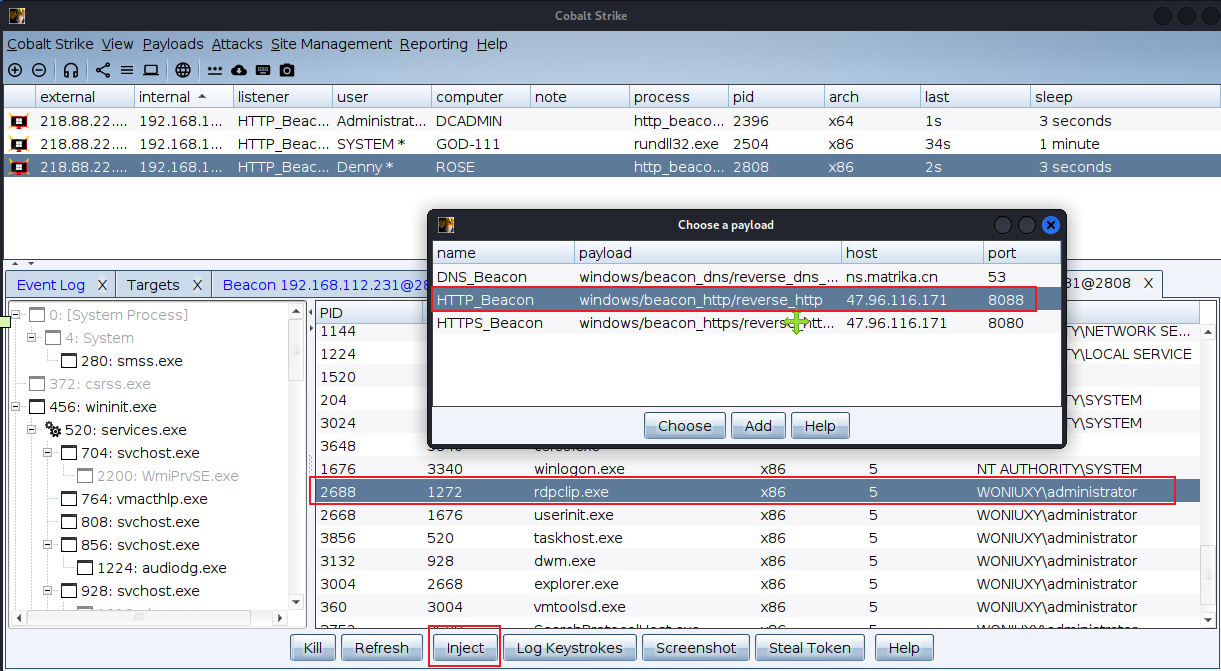

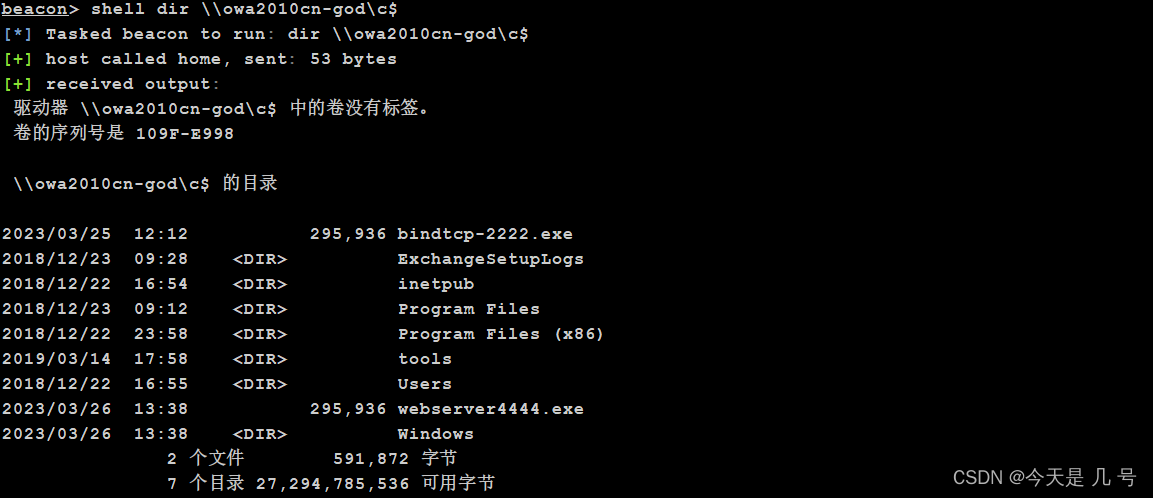

内网pth横向渗透思路笔记

PTH 是 Pass the hash, 哈希传递攻击 的缩写。其原理是通过直接找到与账户相关的密码 Hash 值(通常是 NTML Hash),由于域环境中,域管理员与本地管理员的账户大概率都是相同的,利用这种场景,使用 Hash 传递,不需要破解密码明文,直接使用密文就可以横向移动。通常配合 mimikatz 工具使用。 1. windows登录的明文密码,存储过程是怎么样的,密文存在哪个文

COMFYUI换脸ReActor报错Value not in list: face_restore_model: ‘codeformer.pth‘解决

Value not in list: face_restore_model: 'codeformer.pth' not in ['none', 'GFPGANv1.3.pth'] 搜了下没找到答案,最后看github官方的指引: You can download models here: https://huggingface.co/datasets/Gourieff/ReActor/tree

大模型中 .safetensors 文件、.ckpt文件、.gguf和.pth以及.bin文件区别、加载和保存以及转换方式

在大模型中,.safetensors、.ckpt、.gguf、.pth 和 .bin 文件都是用于保存和加载模型参数的文件格式,它们之间的区别和转换方式如下: .safetensors 文件: 这是 TensorFlow 2.x 中新增的文件格式,用于保存模型参数和优化器状态。它采用的是 TensorFlow 的自定义序列化格式,不能直接用于其他框架。可以使用 TensorFlo

(20201126已解决)wind接口出错No such file WindPy.pth

问题描述 如图,运行wind接口出现上述错误. 解决方案 将C:\Users\anaconda3\Lib\site-packages下面的WindPy.pth复制到上述路径,问题得到解决,但是不确定是否会有副作用.

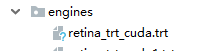

Jetson学习笔记(四):pth(torch模型文件)转trt(tensorrt引擎文件)实操

文章目录 install torch2trt具体代码1运行结果 具体代码2运行结果 具体代码3运行结果 install torch2trt git clone https://github.com/NVIDIA-AI-IOT/torch2trtcd torch2trtsudo python setup.py install --plugins 具体代码1 from

.pth is a zip archive (did you mean to use torch.jit.load()?)

RuntimeError: bert.pth is a zip archive (did you mean to use torch.jit.load()?) .pth is a zip archive (did you mean to use torch.jit.load()?) 原因 xxx.pth来自pytorch1.6或更高的版本。1.6之后pytorch默认使用zip文件格式来保

【数据处理】pth文件读取

1. 数据处理 首先将json文件(如下),经过一系列处理好保存在trainset.pth文件中 1.1 json文件数据预处理----trainset.pth文件 self.path_trainset = osp.join(self.subdir_processed, 'trainset.pth') #将vqa2.0json文件处理好后存放的地方def process(se

ph-pth-onnx

import torchimport torchvision.models as models# 加载预训练的 ResNet-50 模型model = models.resnet50(pretrained=False)model.eval()# 示例输入example_input = torch.randn(1, 3, 224, 224)# 将模型转换为 TorchScriptscrip

【内网安全】 横向移动PTH哈希PTT票据PTK密匙Kerberos密码喷射

文章目录 章节点域横向移动-PTH-Mimikatz&NTLM概述1、Mimikatz2、impacket-at&ps&wmi&smb 域横向移动-PTK-Mimikatz&AES256概述 域横向移动-PTT-漏洞&Kekeo&Ticket概述1、漏洞-MS14-068(webadmin权限) 利用漏洞生成新用户(高权限)的票据2、kekeo(高权限,需NTLM) 利用NTLM生成新的票据

内网横向移动—PTH哈希PTT票据PTK密匙Kerberos

这里写目录标题 1. Mimikatz介绍2. 横向移动—PTH传递2.1. PTH介绍2.1.1. PTH来源2.1.2. PTH利用条件 2.2. NTLM传递—未打补丁演示2.2.1. 获取域控主机2.2.2. 获取密码2.2.2.1. 密码介绍 2.2.3. 尝试连接2.2.3.1. 连接域控2.2.3.2. 连接对比 2.2.4. 上线操作2.2.4.1. 复制木马2.2.4.2.

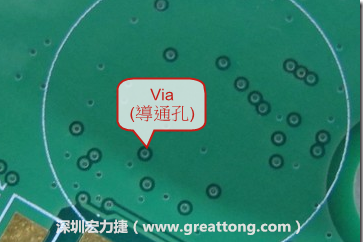

电路板上为何要有孔洞?何谓PTH/NPTH/vias(导通孔)

http://www.greattong.com/archives/view-443-1.html 电路板上为何要有孔洞?何谓PTH/NPTH/vias(导通孔) 发布时间 :2016-07-13 09:39 阅读 :3613 来源 :技术文章 责任编辑 :深圳宏力捷PCB制板部 如果你有机会拿起一片 电路板,稍微观察一下会发现这电路板上有着许多大大小小的孔洞,

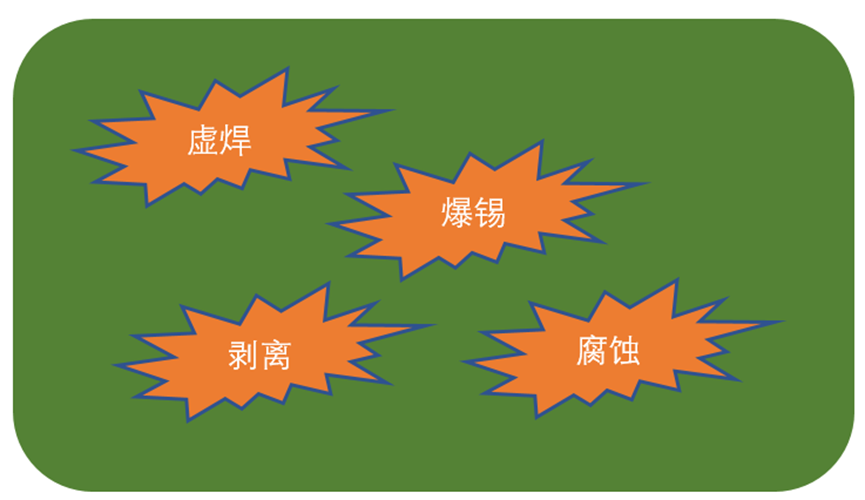

PTH爆孔?PCB的PTH孔设计与工艺需要注意什么?

🏡《总目录》 目录 0,概述1,爆孔问题2,为何会暴孔3,如何避免爆孔 0,概述 PCB的过孔根据是否镀锡被分为PTH孔和NPTH孔,PTH孔是金属过孔,孔内镀锡,而NPTC是非金属过孔,孔内不镀锡,那么PTH孔的设计需要注意哪些问题呢? 1,爆孔问题 爆孔是指,PCB在经过高温喷锡的工艺过程时,孔内的焊锡与孔发生剥离的现象。爆孔会引起孔

Post Tuned Hashing,PTH

[ACM 2018] Post Tuned Hashing_A New Approach to Indexing High-dimensional Data [paper] [code] Zhendong Mao, Quan Wang, Yongdong Zhang, Bin Wang. 1. Overcome 大多数哈希方法都有二值化过程,二值化加速了检索过程,但同时难以避免得也破环了原始