haozi专题

xss.haozi.me靶场通关参考

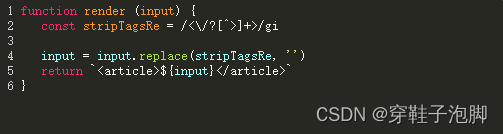

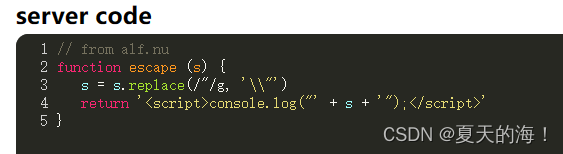

url:https://xss.haozi.me/ 文章目录 0x000x010x020x030x040x050x060x070x080x090x0A0x0B0x0C00xD00xE00xF0x100x110x12 0x00 先看js代码,第一关给你热热手,没给你加过 payload: <script>alert(1)</script> 0x01 这关给你限制了把

xss.haozi.me靶机 通关

0x00 没有任何过滤可以直接注入<img src=x οnerrοr=alert(1)> 0x01 使用了testarea标签将我们的输入内容以普通的字符串进行展示 但是我们可以将标签进行闭合 </textarea><img src=x οnerrοr=alert(1)> 0x02 我们依然可以先闭合之后添加属性a" οnclick="alert(1) 当我们点击输入框后可以实

xss.haozi.me:0x03及04

这里有一个正则所以()要用到实体编码 <a href="javascript:alert(1)">cc</a> 03 04都一样

xss.haozi.me:0x05

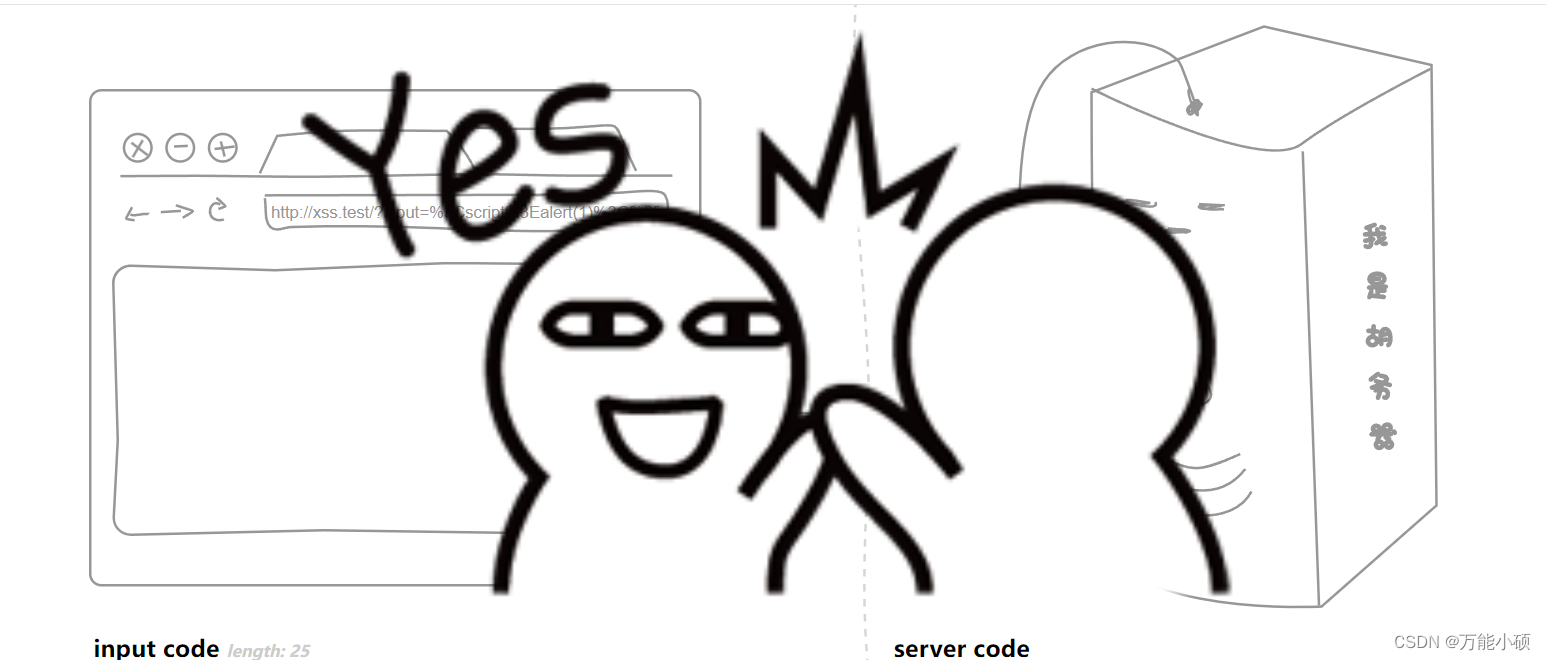

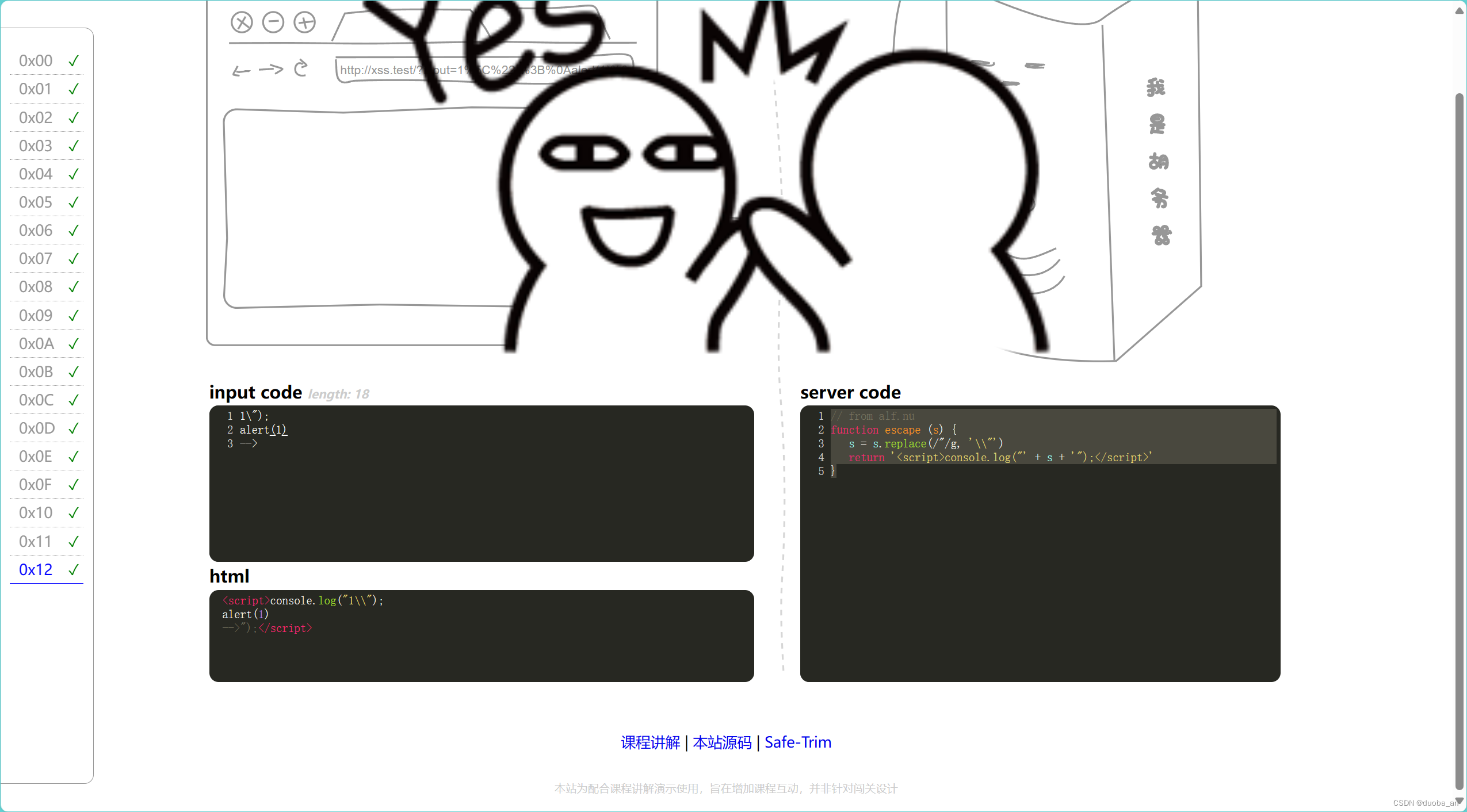

replace"通常指的是在HTML网页中使用JavaScript来替换文本或元素的操作。通过JavaScript的replace()方法,可以在HTML文档中查找特定的文本或元素,并将其替换为新的内容。 在HTML中用这个也是可以--!>但是不规范 --!><script>alert(1)</script>

xss.haozi.me靶机练习

目录 第零关: 第一关: 第二关: 第三关: 第四关: 第五关: 第六关: 第七关: 第八关: 第九关: 第十关: 第十一关: 第十二关: 第十三关: 第十四关: 第十五关: 第十六关: 第十七关: 第十八关: 开始我们的训练: 第零关: 首先进入之后有三个地方需要我们关注一下,input code是我们要传参的地方,server code里边是我们

XSS漏洞:xss.haozi.me靶场通关

xss系列往期文章: 初识XSS漏洞-CSDN博客 利用XSS漏洞打cookie-CSDN博客 XSS漏洞:xss-labs靶场通关-CSDN博客 XSS漏洞:prompt.mi靶场通关-CSDN博客 目录 0x00 0x01 0x02 0x03 0x04 0x05 0x06 0x07 0x08 0x09 0x0A 0x0B 0x0C 0x0D 0x0E

xss.haozi教程-史上最全详解

目录 0x00 0x01 0x02 0x03 反引号替代括号 0x04 编码绕过 0x06 换行绕过 0x08 换行绕过 0x09 0x0A 引入漏洞页面 0x0B 编码绕过 0x0C 双写绕过 0x0D 0x0E 特殊符号绕过 0x0F 0x10 0x11 0x00 <script>alert(1)</script> 0x01 先尝试<script>alert(1)</s