lfi专题

[Vulnhub]Wintermute LFI+SMTP+Screen+Structv2-RCE+Lxc逃逸

概要 靶机 192.168.8.104 信息收集 $ nmap 192.168.8.103 --min-rate 1000 -sC -sV 结果: Starting Nmap 7.92 ( https://nmap.org ) at 2024-06-15 05:54 EDTNmap scan report for 192.168.8.103 (192.168.8.103)Hos

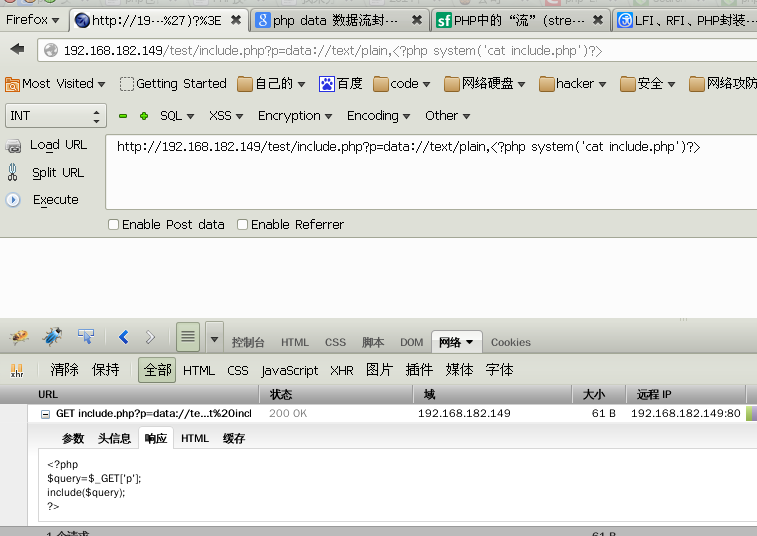

php LFI漏洞的一些收集

1. LFI全称是local file include,先举个最简单的例子来说明下: <?php$file=$_GET['file'];if (isset($file))include("$file");elseinclude("key.php")?> 测试如下: 2. 最二的防范: <?php$file=str_replace('../','',$_GET[

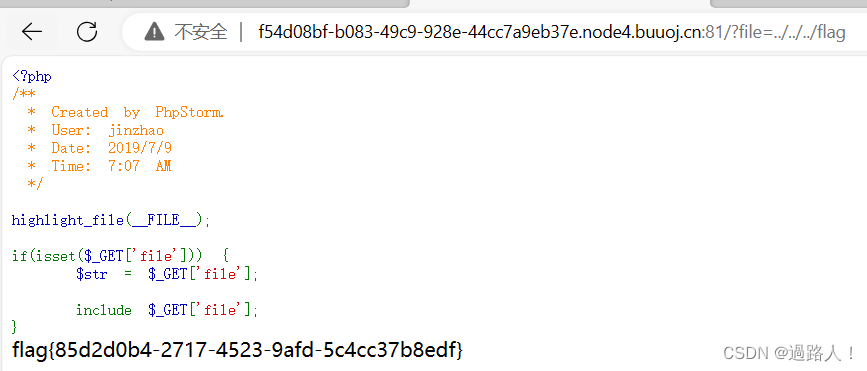

BUU LFI COURSE 1

二 打开链接发现有这么一串php代码 阅读发现是GET传参,传入的参数是file 传一下试试 页面会报错 我们知道了他的路径是在/var/www/html/index.php 这个下面 然后想办法返回上一级,就是../ 然后尝试传参 一个../不够 他的父级目录有好几个,所以就多返回几个 flag就出来了 flag{85d2d0b4-2717-4523-9afd

PHP LFI 利用临时文件Getshell

PHP LFI 利用临时文件 Getshell 姿势-安全客 - 安全资讯平台 LFI 绕过 Session 包含限制 Getshell-安全客 - 安全资讯平台 目录 PHP LFI 利用临时文件Getshell 临时文件 linux 和 windows的 临时文件存储规则 linux和windows对临时文件的命名规则 PHPINFO()特性 原理 条件竞争 PHP7 S

[idekCTF 2022]Paywall - LFI+伪协议+filter_chain

[idekCTF 2022]Paywall 一、解题流程(一)、分析(二)、解题 二、思考总结 一、解题流程 (一)、分析 点击source可以看到源码,其中关键部分:if (isset($_GET['p'])) {$article_content = file_get_contents($_GET['p'], 1);if (strpos($article_content,

![[Vulnhub]Wintermute LFI+SMTP+Screen+Structv2-RCE+Lxc逃逸](https://img-blog.csdnimg.cn/img_convert/bf3d6720e0bea7eed12a223e4de60578.jpeg)

![[idekCTF 2022]Paywall - LFI+伪协议+filter_chain](https://img-blog.csdnimg.cn/de16862f4dd14596a4c4862588715032.png#pic_center)