本文主要是介绍ProjectDiscovery指北,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

前言

最近打算把ProjectDiscovery全套写完,一些测绘、指纹、Poc的个人浅显理解也补上吧

ProjectDiscovery Nuclei for Templates Notes

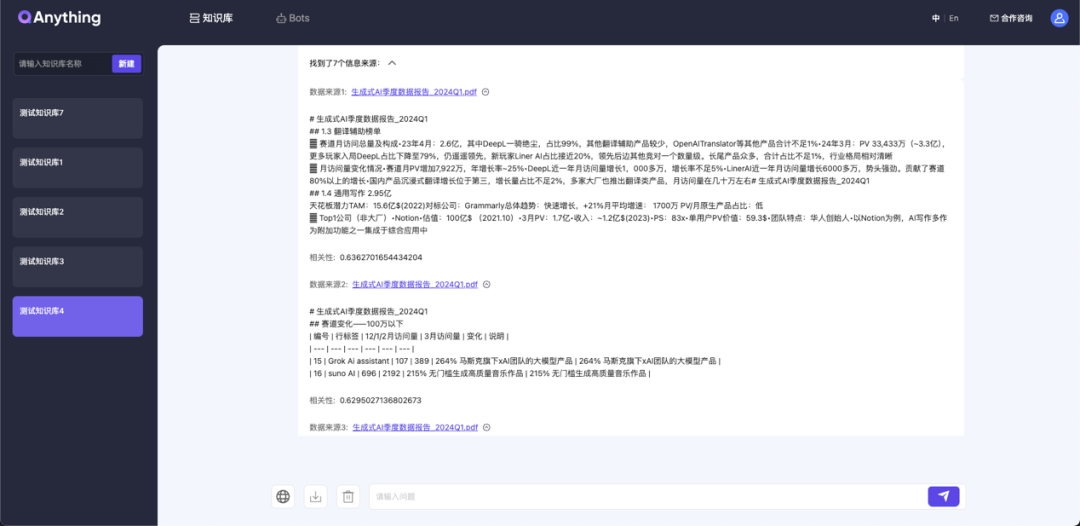

如若想整理本地poc的一些,或者选择性上云的 本地poc的整理可做简单参考,毕竟后期改架构模板是一件很痛苦的事情

个人浅显认识下整理梳理的总则,如有不当之处 还望各位予以斧正

Nuclei Poc总则

一、关于漏洞定义分类划分

1、Cve

2、Cnvd

3、Cms

4、Iot

5、Oa

6、Company

7、Supper

8、Appli

ps:原则上所述Nuclei Templates Role不应采用中文命名方案

id: CVE-2021-41773 # 漏洞ID,用于标识此漏洞info:name: Apache Server路径穿越漏洞 # 漏洞名称author: catseverity: high # 漏洞严重程度description: |This script examines the password file in the response body. # 描述脚本的功能,此脚本检查响应正文中的密码文件tags: cve,cve2021,springboot,lfi,actuator #写对应的漏洞特征

Nuclei Templates模板编写注意事项

一、Templates ID命令规则

**采用Nuclei Poc总则命名规则**前置标签 - 产品名 - 具体接口 - 漏洞类型Ex:Geoserver RCE命令执行Appli-Geoserver-Wms-Rce

二、Templates Info Information Notes:

info:name: Geoserver-Wms-Rceauthor: xxxseverity: infodescription: descriptionreference:- https://127.0.0.1metadata:fofa-query: app="GeoServer"tags: geoserver

name:应与id同名author:xxxseverity:inof即可description:如无特殊漏洞无需描述reference:至少保留一处可验证测试站点urlmetadata:元数据保留fofa-hunter-quake 任意一个即可tags:应遵循大到小的原则,类如:oa,fanwei 特殊站点保留最小单位

三、REQ

req应采用raw模板,尽量不要使用base模式Attack:取Top3-5即可,文本保留应与上述相同 最多不超过Top1-10 载荷自行调节【避免 笛卡尔积】GET:保留最小测试字段 PATH、Hostname即可

四、RESP

尽量不要直接采用words匹配模式,可使用dsl代替注意dsl中匹配方式header、bodyall、any注意甄别使用 配合 status_code

五、本地调试

1、本地调试应先看Templates中的模板样式是否符合要求,先更改模板样式2、通过本地静态debug,观察输入和输出是否符合预期3、如输出报文有出入,请检查req和resp是否与源报文保持一致4、文件上传【upload】请必须捕获resp path,可以通过提取器提取 regex即可,需单独走get验证 保留str为123456即可5、oob 使用官方oob即可<br />申明:本账号所分享内容仅用于网络安全技术讨论,切勿用于违法途径,所有渗透都需获取授权,违者后果自行承担,与本号及作者无关,请谨记守法。

免费领取安全学习资料包!

渗透工具

技术文档、书籍

面试题

帮助你在面试中脱颖而出

视频

基础到进阶

环境搭建、HTML,PHP,MySQL基础学习,信息收集,SQL注入,XSS,CSRF,暴力破解等等

应急响应笔记

学习路线

这篇关于ProjectDiscovery指北的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!

![[机器学习] 低代码机器学习工具PyCaret库使用指北](https://img-blog.csdnimg.cn/img_convert/801ee63142758cd34e54fe935cadbfb5.png)