addr2line专题

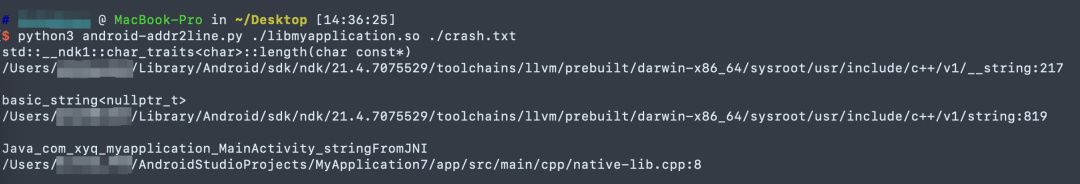

Android使用addr2line分析Native Crash

NDK提供的工具将函数地址解析为具体的函数名和行数才能进一步分析问题。 常用的地址转换工具有addr2line、ndk-stack等,个人比较喜欢addr2line,所以接下来介绍下该工具的基本使用方式 日常使用过程中,只需要关注-C -f -e三个参数即可 // -C: Demangle函数名// -f: 显示函数名// -e: 带符号表的so路径 这里展开说说-C这个参数,我们知道

Android addr2line和 c++filt使用(三十六)

Android addr2line和 c++filt使用 1.查看crash函数位置# arm-linux-androideabi-addr2line -f -e out/target/product/xxx/symbols/system/lib/libaudioroute.so 00001254注意:-f:函数名-e:默认so文件2.如果addr2line看到是乱码的函数名,可

Android中使用addr2line来分析出错信息

系统:Ubuntu12.04 手机系统:Android5.0 在Android的开发过程中有会有很多的bug,利用工具可以很好的帮忙我们来分析问题,特别是一些系统报错的信息中会打印出堆栈,我们可以根据这个堆栈报错信息定位是哪个文件哪行代码出的错。下面就把我使用addr2line的过程记录下来 首先是在电脑上编译出一个eng版本,烧录到手机,在测试或调试的过程中出错了,查看出错信息如下:

gnu binutils(addr2line ar gprof nm objcopy ...)

GNU binutils是一组二进制工具集。包括:addr2line ar gprof nm objcopy objdump ranlib size strings strip. 本文归纳他们的常用法。 ar ar用于建立、修改、提取档案文件(archive)。archive是一个包含多个被包含文件的单一文件(也称之为库文件),其结构保证了可以从中检索并得到原始的被包含文件(称之为archi

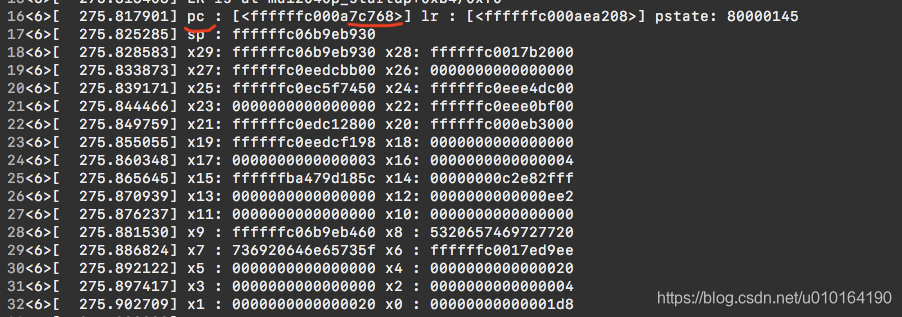

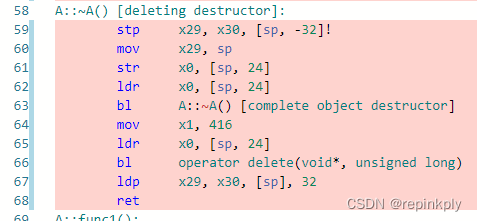

addr2line + objdump 定位crash问题

目录 背景 godbolt汇编工具 tombstone ARM平台汇编知识 寄存器介绍 常见汇编指令 函数入参及传递返回值过程 入参顺序 变参函数 虚函数表 典型问题分析过程 Crash BackTrace Addr2line objdump 拓展 为什么SetCameraId函数地址偏移是+40(0x28) 参考 背景 最近在做项目的过程中,

arm-eabi-addr2line android应用崩溃的调试方法

1.将ndk中的arm-linux-androideabi-addr2line可执行文件的路径加入配置文件~/.bashrc中,例如: export PATH=$PATH:~/dlna/android-ndk-r6b/toolchains/arm-linux-androideabi-4.4.3/prebuilt/linux-x86/bin 2.使配置生效:source ~/.bashrc

addr2line objdump命令使用方法

在Linux下写C/C++程序的程序员,时常与Core Dump相见。在内存越界访问,收到不能处理的信号,除零等错误出现时,我们精心或不精心写就的程序就直接一命呜呼了,Core Dump是Linux仁慈地留下的程序的尸体,帮助程序员们解决了一个又一个问题。 有时配置不给力,Linux直接毁尸灭迹,没有了Core文件;又有时,刚好磁盘空间不足,Core文件写不下了。没有Core文件的时候,如何知道

addr2line命令使用

用 Addr2line 可以将函数地址解析为函数名 Addr2line 工具(它是标准的 GNU Binutils 中的一部分)是一个可以将指令的地址和可执行映像转换成文件名、函数名和源代码行数的工具。这种功能对于将跟踪地址转换成更有意义的内容来说简直是太棒了。 要了解这个过程是怎样工作的,我们可以试验一个简单的交互式的例子。(我直接从 shell 中进行操作,因为这是最简单地展示这个过程

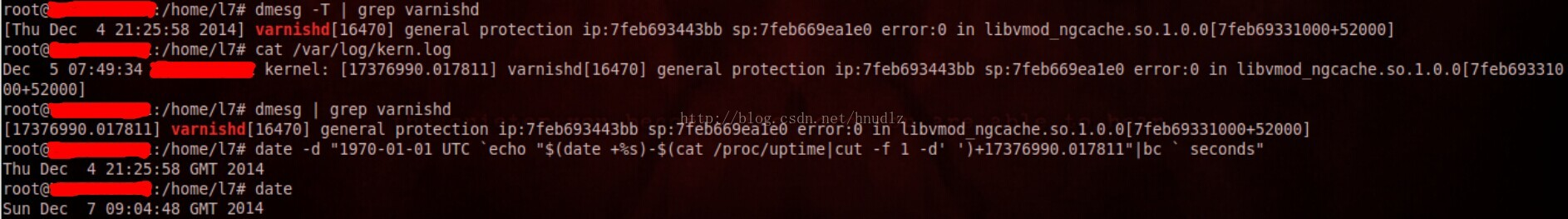

利用dmesg和addr2line来对(动态库里的)段错误进行调试

工作中,我们在varnish的基础上,利用vmod机制,实现了一个可以定制策略,且策略可自动加载而不需重新启动引擎的cache(平时,大家对varnish的利用,cache策略都定义在一个vcl配置文件中,每次对策略进行修改,都需要重新启动varnish,从而使得策略生效,且当部署在varnish后面的站点很多时,不方便对每站点的cache策略进行个性化的定制),这里各种策略的控制以及加载都实现在

Linux addr2line介绍

打开linux调试选项 嵌入式 linux 经常要编译 linux 内核,默认情况下编译出的内核镜像是不带调试信息的,这样,当内核 crash 打印 PC 指针和堆栈信息时,我们需要反汇编来确认出错位置,不直观。 如果内核开启了调试选项,我们只需要一个 addr2line 命令,就可以将 PC 指针定位到 C 程序的哪个文件的哪一行,非常快捷高效。 下面我们就来介绍下,如何开启内核调试选项。

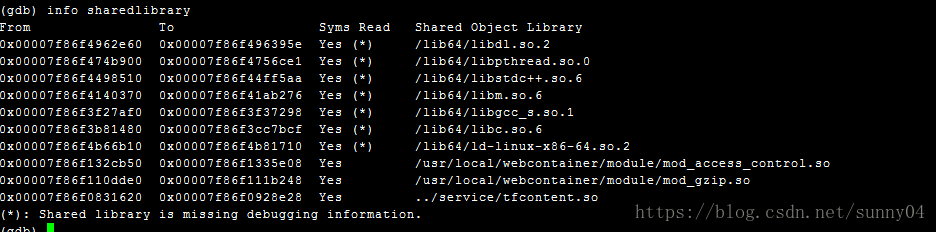

gdb 和 addr2line 调试 crash(包含如何调试so里面的crash)

嵌入式编程中会遇到各种crash的问题。 对于这样的问题,有两种调试方法: addr2line 和 gdb。 第一章 先讲解下gcc 编译加不加 -g 对程序的影响, 还有strip。 //1.1.cpp #include <iostream>using namespace std; bool IsUnique(){int k = 0, m = 0;k = k/m;

gdb调试core dump入门实践(顺便复习一下之前介绍过的addr2line命令调试)

调试技能是软件开发的必备技能, 不会调试, 就抓不到bug, 就很痛苦。 本文我们来一起聊聊gdb调试core Part 1: 在前面的博文中, 我们聊过重要的addr2line调试, 现在再来一起看看, 就当是复习吧。 程序如下: #include <stdio.h>int main(){int *p = N

利用dmesg和addr2line来重现bug

利用dmesg和addr2line来重现bug 有些时候,我们的程序crash了,但是我们没有保存core dump信息,这时如果我们想要知道程序在哪个位置出错,就不是那么容易了。 下面有一种方法,可以大致判断出程序出错的大致位置。 1.用dmesg查找出错的代码段地址。 命令格式: [plain] view plain copy print ? dmesg |

笔记:ndk-stack和addr2line

笔记:关于ndk开发调试时,获取崩溃堆栈方法 1. 使用ndk-stack 直接获取c/c++崩溃代码的文件名和行号 adb shell logcat | ndk-stack -sym $PROJECT_PATH/obj/local/armeabi 2. 使用addr2line 在程序崩溃时,知道奔溃地址,使用ndk下面的工具addr2line获取c/c++崩溃代码的文件名和行号 ar

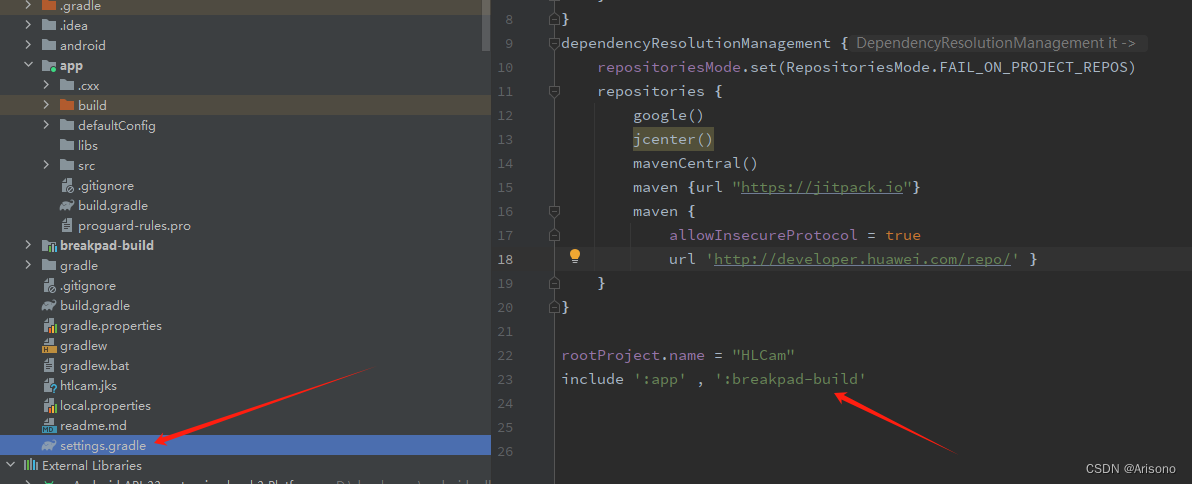

Android NDK Crash信息收集捕获和日志异常定位分析(addr2line)

Android NDK 闪退日志收集与分析 我们在开发过程中,Android JNI层Crash问题或者我们引用的第三方.so库文件报错,都是一个比较头疼的问题。相对Java层来说,由于c/c++造成的crash没有输出如同Java的Exception Strace堆栈信息,所以定位问题也是个比较艰难的事情。 Google Breakpad是一套完整的工具集,从Crash的捕获到Crash的d

使用AddressSanitizer搭配addr2line查找C/C++内存泄漏问题

文章目录 前言AddressSanitizer检测步骤泄漏发生在可执行程序本身泄漏发生在编译所需动态库中泄漏发生在自定义加载的动态库中unknown modulemaps具体操作 总结 前言 指针是C/C++程序中的利器,同时也引入了风险,现代C++中增加了智能指针来降低使用“裸”指针带来的风险,但是智能指针不是一颗银弹,它不能解决所有的指针问题,内存泄漏在C/C++程序开发中