骇客专题

第49课 Scratch入门篇:骇客任务背景特效

骇客任务背景特效 故事背景: 骇客帝国特色背景在黑色中慢慢滚动着! 程序原理: 1 、 角色的设计技巧 2 、克隆体的应用及特效的使用 开始编程 1、使用 黑色的背景:  2

什么是黑客、骇客、白客、红客?他们的工作是什么?

黑客(Grey Hat Hacker) 定义:灰帽黑客通常没有恶意意图,但他们进行的活动也没有得到明确的授权。他们可能会发现安全漏洞后,无偿地将其报告给企业,或者有时会要求某种形式的回报或赏金。行为:灰帽黑客可能会在没有授权的情况下扫描系统寻找漏洞,然后向该系统的所有者披露这些信息。他们这样做可能是为了提高自己的声誉或出于好奇心,而不是为了获利。补充:灰帽黑客的行为存在争议,因为他们的活动虽然可

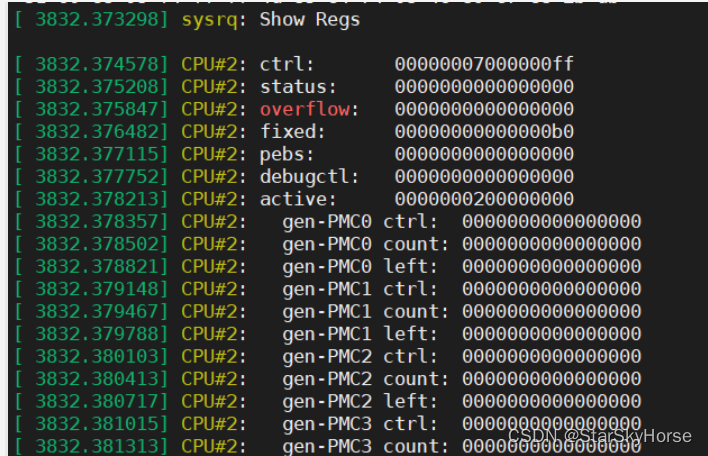

Linux 魔法系统请求键骇客

1. Linux 魔法系统请求键骇客 无论内核在做什么,内核都会响应 SysRq 键的输入,除非内核完全卡死。 1.1 使能魔法 SysRq 键 进入linux源码查看 linux 5.8.6内核: https://download.csdn.net/download/tan1666/82501446 cd linux-5.8.6vim .config `4499 CONFIG

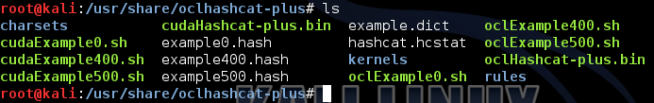

第八章 密码攻击 - 《骇客修成秘籍》

第八章 密码攻击 作者:Julian Paul Assange 这一章中,我们要探索一些攻击密码来获得用户账户的方式。密码破解是所有渗透测试者都需要执行的任务。本质上,任何系统的最不安全的部分就是由用户提交的密码。无论密码策略如何,人们必然讨厌输入强密码,或者时常更新它们。这会使它们易于成为黑客的目标。 8.1 在线密码攻击 这个秘籍中我们会使用 Hydra 密码破解器。有时候我们有

第六章 漏洞利用 - 《骇客修成秘籍》

第六章 漏洞利用 作者:Julian Paul Assange 简介 一旦我们完成了漏洞扫描步骤,我们就了解了必要的知识来尝试利用目标系统上的漏洞。这一章中,我们会使用不同的工具来操作,包括系统测试的瑞士军刀 Metasploit。 这个秘籍中,我们会安装、配置和启动 Metasploitable 2。 Metasploitable 是基于 Linux 的操作系统,拥有多种可被 Me