隐蔽专题

关于std::shared_ptr和enable_share_from_this的一个隐蔽的问题

在使用共享指针时,遇到了一个如下问题: #include <iostream>class traversal;class observer {std::shared_ptr<traversal> m_tra;public:observer(std::shared_ptr<traversal> t):m_tra(t) {};~observer() { std::cout << "releas

模拟木马程序自动运行:Linux下的隐蔽攻击技术

模拟木马程序自动运行:Linux下的隐蔽攻击技术 在网络安全领域,木马程序是一种常见的恶意软件,它能够悄无声息地在受害者的系统中建立后门,为攻击者提供远程访问权限。本文将探讨攻击者如何在Linux系统中模拟木马程序的自动运行,以及他们可能使用的技术手段。 木马自动运行的常见方法 攻击者通常会使用以下几种方法来确保木马在Linux系统中自动运行: 计划任务(Crontab): 攻击者可以通

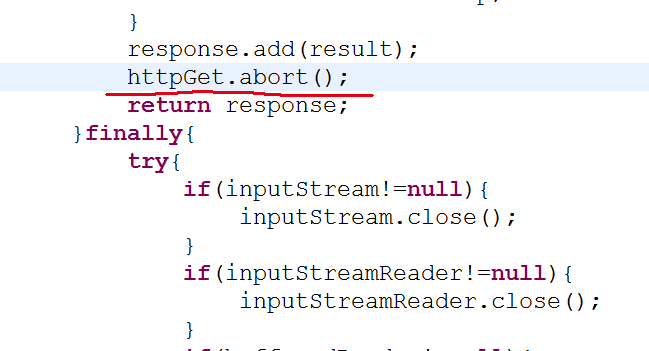

HttpClient使用时遇到几个隐蔽小坑分析

问题场景一: 在用get方法去获取数据时,一直都是好好的运行状态,突然遇到“Attempted read from closed stream” 错误。相关方法用到的代码贴上:HttpGet httpGet = new HttpGet(url);httpClient = new DefaultHttpClient(); httpResponse = httpClien

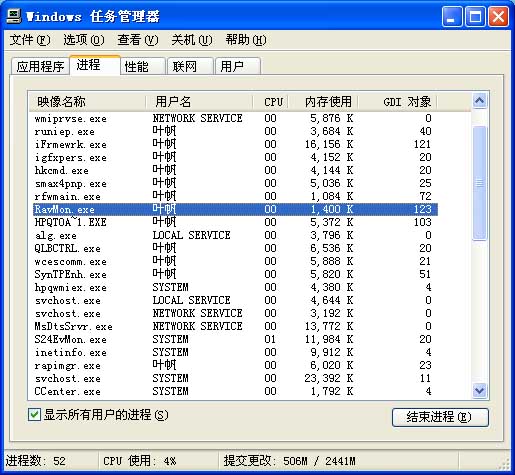

.Net程序开发中一个较为隐蔽的GDI泄露探析

最近一直在调试第三方委托开发的医疗输液系统(我接手时,代码已经完成,原则上我只修改接口部分以适应我们的硬件即可,不过调试过程中,该程序本身问题暴露不少),该系统用VB.net开发,该软件的图形界面是花费n多银子专门做的美工,大量的贴图,就是目前的主流PC机配置,也很难在调试模式下走顺溜。 问题出在两方面,第一、存在内存泄露(有时间我专门为此写篇文章),第二、存在GDI泄露。 最早的时候由于

centos创建mysqld用户隐蔽位置

1、添加普通用户 [root@server ~]# useradd mysqld //添加一个名为mysqld的用户或使用mysqls [root@server ~]# passwd mysqld //修改密码 Changing password for user mysqld. New UNIX password: //在这里输入新密码 Retype

隐蔽的内存泄漏——pthread_create 属性设置不当导致

最近解决了一个隐蔽的内存泄漏问题,我们的进程是HA模式,用户不停的切换,会导致内存不停的增长,切换一次,再切回来内存便增加8M左右。原因就是是pthread_create后的僵死线程没有释放导致的内存持续增长。 pthread_create (&thread, NULL, &thread_function, NULL); 就这么写了,参数2没有设置线程结束后自动detach,并且没有

【快速解决】隐蔽界面边框后无法拖动程序窗口,python实现窗口的拖动

问题描述 我将程序边框隐藏后无法拖动程序移动 解决方法 用 place 方法直接设置窗口的位置。 # 定义鼠标按下事件,用于实现窗口拖动def on_mouse_down(event):global last_x, last_ylast_x, last_y = event.x, event.y# 定义鼠标移动事件,用于实现窗口拖动def on_mouse_move(

nysm:一款针对红队审计的隐蔽型后渗透安全测试容器

关于nysm nysm是一款针对红队审计的隐蔽型后渗透安全测试容器,该工具主要针对的是eBPF,能够帮助广大红队研究人员在后渗透测试场景下保持eBPF的隐蔽性。 功能特性 随着基于eBPF的安全工具越来越受社区欢迎,nysm也应运而生。该工具能保持各种安全测试工具的隐蔽性,当前版本的nysm支持隐藏下列内容: 1、新的eBPF程序; 2、新的eBPF Map; 3、新的eBPF链接;

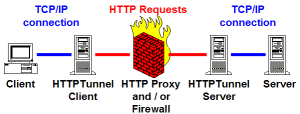

匿名信使:木马隐蔽通信浅谈

文|lake2 前言 这是前文《网络层绕过IDS/IPS的一些探索》[1]的延续,当时就想可以用四层以下的协议实现木马通信绕过各类IDS/IPS的检测,一直没有找到时间测试,正好这次攻防演练值守期间有了机会。 标题之所以用“匿名信使”,是因为很久以前有一款利用Windows下net send自动化批量发送消息的软件叫做匿名信使——当年net send发送的匿名消息在Windows2000/XP

这个故事告诉你为什么家里也需要安装隐蔽监控摄像机

在家里安装一个隐蔽的监控摄像机是什么体验?你想要从中获取什么利益。众所周知,家庭是我们人生最后一道防线,也是在复杂生活环境下放松压力的最后一个堡垒。但是还有很多人在这个堡垒中失手,并且陷入深渊无法自拔。 有这么一则案例: 黄先生家里娶了一个漂亮的妻子,这可羡慕坏了周遭的邻居。因为黄先生是常年在外跑长途的汽车司机,风吹日晒雨淋,再加上没有怎么保养,因此在外貌方面,人们认为他占了大便宜。当

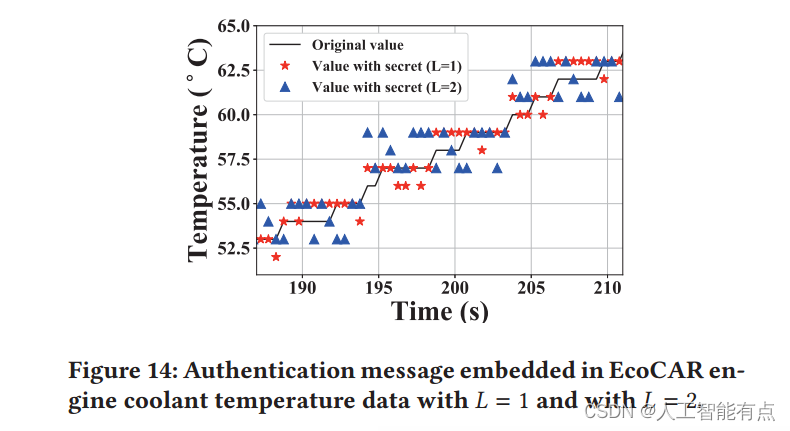

【论文阅读】TACAN:控制器局域网中基于隐蔽通道的发送器认证

文章目录 摘要一、引言二、相关工作三、系统和对手模型3.1 系统模型3.2 对手模型 四、TACAN4.1 TACAN 架构4.2 发送方认证协议4.3 基于IAT的隐蔽通道4.4 基于偏移的隐蔽通道(本节公式格式暂未整理)4.5 基于LSB的隐蔽通道 五、安全性讨论六、评估6.1 实验验证6.2 基于IAT的隐蔽信道评估6.3 基于偏移量的隐蔽信道评估6.4 基于 LSB 隐蔽信道的评价

Trans高质量Paper | 再小再隐蔽的目标检测都不是问题(附源码下载)

计算机视觉研究院专栏 作者:Edison_G 隐藏的目标与背景之间的高内在相似性使得COD(concealed object detection)比传统的目标检测/分割更具挑战性。 长按扫描二维码关注我们 一、简要 有研究者提出第一个关于隐藏物体检测的系统研究,旨在识别那些“完美嵌入”在其背景中的物体。隐藏的目标与背景之间的高内在相似性使得COD比传统的对象检测/分割更具挑战性。 为了

论文速览 | IEEE TVT 2024 | 基于毫米波雷达的游轮隐蔽威胁检测 | mmCTD: Concealed Threat Detection for Cruise Ships Via Mm

无线感知/雷达成像部分最新工作<持续更新>: 链接地址 注1:本文系“无线感知论文速递”系列之一,致力于简洁清晰完整地介绍、解读无线感知领域最新的顶会/顶刊论文(包括但不限于 Nature/Science及其子刊; MobiCom, Sigcom, MobiSys, NSDI, SenSys, Ubicomp; JSAC, 雷达学报 等)。 本次介绍的论文是: IEEE TVT 2024 |

【3月11日】云服务器推荐-京东云上新1年档,阿里云活动页大改,16G6个月149高性价比服务器很隐蔽!

3月11日更新, 本文纯原创,侵权必究 《最新对比表》已更新在文章头部—腾讯云文档,文章具有时效性,请以腾讯文档为准! 【腾讯文档实时更新】云服务器1分钟教会你如何选择教程 https://docs.qq.com/document/DV0RCS0lGeHdMTFFV?tab=000003 视频解读最新活动: 【云服务器推荐】价格对比!阿里云 京东云 腾讯云 选购指南 到期续费最便

C++重载、重写(覆盖)和隐藏(隐蔽)的区别

这里写目录标题 重载重写(覆盖)隐藏(隐蔽)重载的原理两个函数一个使用const修饰,一个不使用const修饰,这两个函数可以进行重载吗? 重载 重载从overload翻译过来,是指同一可访问区内被声明的几个具有不同参数列表(参数的类型,个数,顺序不同)的同名函数,根据参数列表确定调用哪个函数,重载不关心函数返回类型。 示例代码如下: class A{public:void

(CSP2019模拟)DTOJ 4632. 隐蔽的居所

题意 在小G的家乡,有很多人住在一个大湖的边上。 他告诉小D,这个大湖可以被视作一个圆。一共有 N N N 户人家, 他们住在这个圆的 N N N 等分点上,每个 N N N 等分点上恰好有一户人家. 这里的每户人家都有不同的信仰,其中第 i i i 户人家信仰第 i i i 种宗教。很显然,宗教对于生活会产生一定的影响,具体来说,相邻两户人家信仰的宗教的编号之差的绝对值不可以超过

利用指向类成员函数的指针数组,实现更加隐蔽的接口

#include "stdafx.h"#include <iostream>using namespace std;class Widget{public:Widget(){//对函数指针数组进行初始化 一定要加Widget::fptr[0] = &Widget::f;fptr[1] = &Widget::g;fptr[2] = &Widget::h;fptr[3] = &Widget::

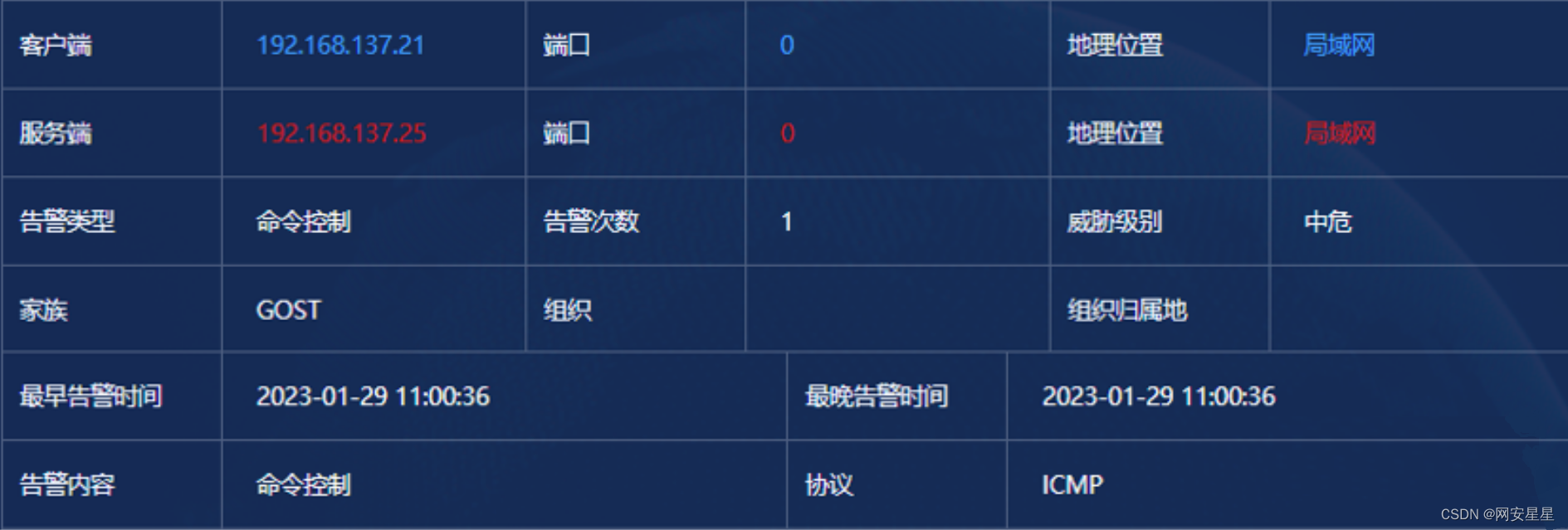

基于Gost工具的ICMP隐蔽隧道通信分析

1.概述 近期,观成科技安全研究团队在现网中检测到了利用Gost工具实现加密隧道的攻击行为。Gost是一款支持多种协议的隧道工具,使用go语言编写。该工具实现了多种协议的隧道通信方法,例如TCP/UDP协议,Websocket,HTTP/2,QUIC,TLS等。 2022年11月,Gost更新了V3新版本,在新版本中新增了ICMP隧道功能。ICMP隧道是利用ICMP协议的Echo类型报文(pi

QT中一种隐蔽的死锁

造成死锁的情况只有两种: 1.单线程死锁:同一线程对同一个锁连续加锁两次会造成死锁; 延伸:在同一个线程中,一个事件分支中对锁A已经加锁,并且引用了QCoreApplication::processEvents(QEventLoop::AllEvents, 100)或者QCoreApplication::processEvents(QEventLoop::ExcludeUserInputEvent

使用WAF防御网络上的隐蔽威胁之反序列化攻击

什么是反序列化 反序列化是将数据结构或对象状态从某种格式转换回对象的过程。这种格式通常是二进制流或者字符串(如JSON、XML),它是对象序列化(即对象转换为可存储或可传输格式)的逆过程。 反序列化的安全风险 反序列化的安全风险主要来自于处理不受信任的数据源时的不当反序列化。如果应用程序反序列化了恶意构造的数据,攻击者可能能够执行代码、访问敏感数据、进行拒绝服务攻击等。这是因为反序列

使用WAF防御网络上的隐蔽威胁之代码执行攻击

什么是代码执行攻击? 攻击者通过漏洞在目标系统上运行恶意代码。 这通常是由于应用程序或系统的安全漏洞,如输入验证不足、软件缺陷或配置错误。这些漏洞为攻击者提供了注入和执行恶意代码的机会。 攻击的类型 远程代码执行(RCE):攻击者从远程位置利用安全漏洞执行代码。 本地代码执行:需要攻击者有对系统的物理访问权或本地用户权限。 与命令注入的区别 代码执行攻击的例子包括: 通过不安全的数

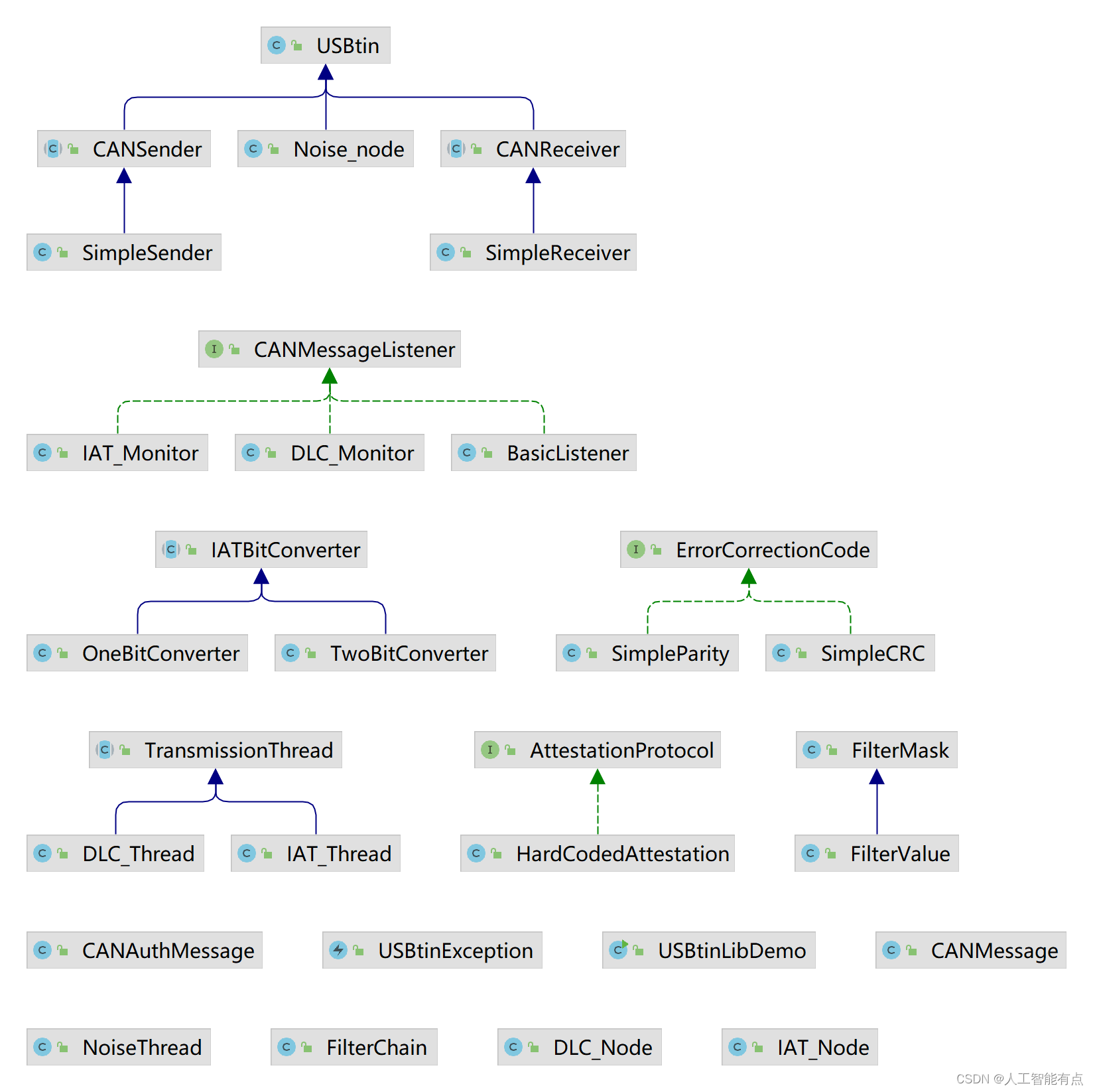

【论文代码】基于隐蔽带宽的汽车控制网路鲁棒认证-到达时间间隔通道的Java实现(二)

文章目录 五、TransmissionThread 抽象类5.1 IAT_thread类5.2 DLC_Thread 六、AttestationProtocol 接口6.1 HardCodedAttestation 七、FilterMash 类7.1 FilterValue 八、其他类8.1 CANAuthMessage8.2 USBtinException8.3 USBtinLibDemo

【论文代码】基于隐蔽带宽的汽车控制网路鲁棒认证-到达时间间隔通道的Java实现(一)

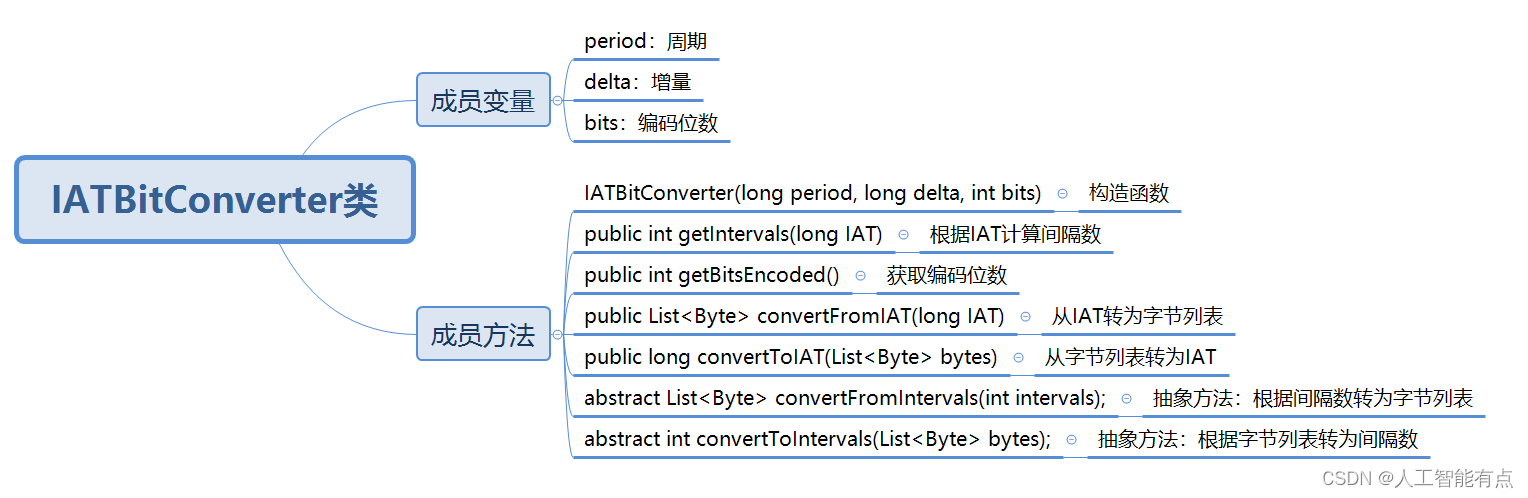

文章目录 一、USBtin 基类1.1 CANSender 类1.1.1 SimpleSender类 1.2 CANReceiver类1.2.1 SimpleReceiver类 1.3 Noise_node类 二、CANMessageListener 接口2.1 IAT_Monitor2.2 BasicListener2.3 DLC_Monitor 三、IATBitConverter 抽象类

什么是DNS隐蔽信道?如何防御?

DNS隐蔽信道是一种利用域名系统(Domain Name System,DNS)进行数据传输的技术,它可以在不引起用户和网络安全系统注意的情况下,通过DNS查询和响应传输信息。由于DNS协议的设计初衷是为了解析域名到IP地址的映射,它通常不被视为用于传输大量数据的协议。然而,攻击者可以滥用DNS协议的某些特性,创建隐蔽的信道,用于传输数据,从而绕过传统的网络监控和检测机制。 DNS隐蔽信道的实现通

使用WAF防御网络上的隐蔽威胁之扫描器

在网络安全领域,扫描器是用于侦察和识别网络系统漏洞的工具。 它们可以帮助网络管理员识别安全漏洞,也可能被攻击者用来寻找攻击目标。 扫描器的基本概念 定义:扫描器是一种自动化工具,用于探测网络和服务器中的漏洞、开放端口、运行的服务等信息。 类型: 端口扫描器:探测开放的端口和运行在这些端口上的服务。 漏洞扫描器:搜索和报告已知漏洞。 网络扫描器:绘制网络拓扑,识别网络上的设备和服务。

使用WAF防御网络上的隐蔽威胁之代码注入攻击

代码注入攻击是网络安全中的一个重要问题,它发生在攻击者能够在应用程序中注入并执行恶意代码时。 这种攻击可能导致数据泄露、服务中断甚至服务器被完全接管。 代码注入攻击的基本概念 定义:代码注入攻击是指攻击者通过在输入数据中插入恶意代码,迫使应用程序执行非预期的操作。类型:包括但不限于SQL注入、XSS(跨站脚本攻击)、命令注入和模板注入。 代码注入攻击的危害 数据泄露:攻击者可以访问敏