脱壳专题

Android逆向(反调,脱壳,过ssl证书脚本)

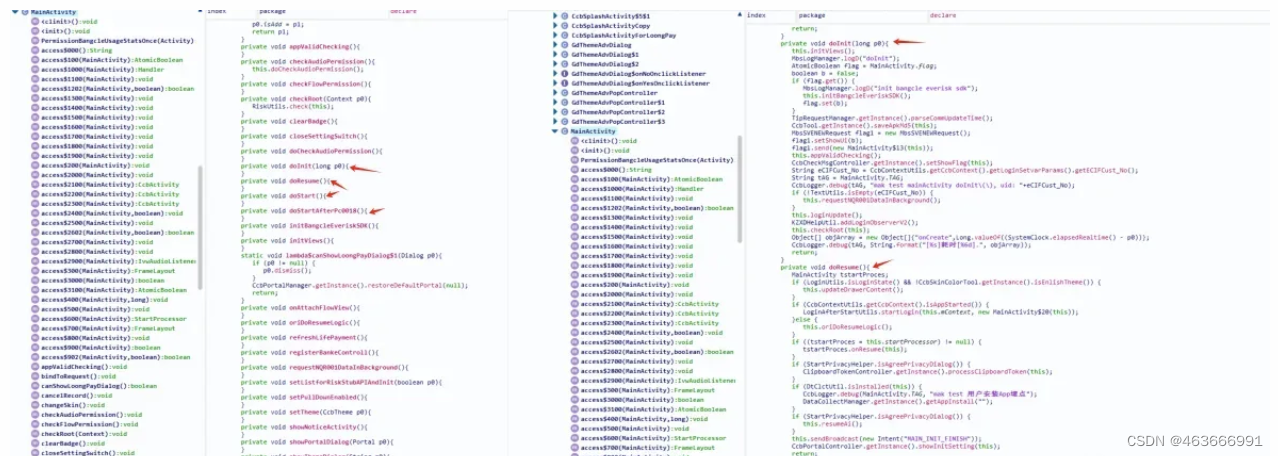

文章目录 总结 基础Android基础工具 定位关键代码页面activity定位数据包参数定位堆栈追踪 编写反调脱壳好用的脚本过ssl证书校验抓包反调的脚本打印堆栈bilibili反调的脚本 总结 暑假做了两个月的Android逆向,记录一下自己学到的东西。对于app渗透有了一些思路。 这两个月主要做的是代码分析,对于分析完后的持久化等没有学习。主要是如何反编译源码,如何找到

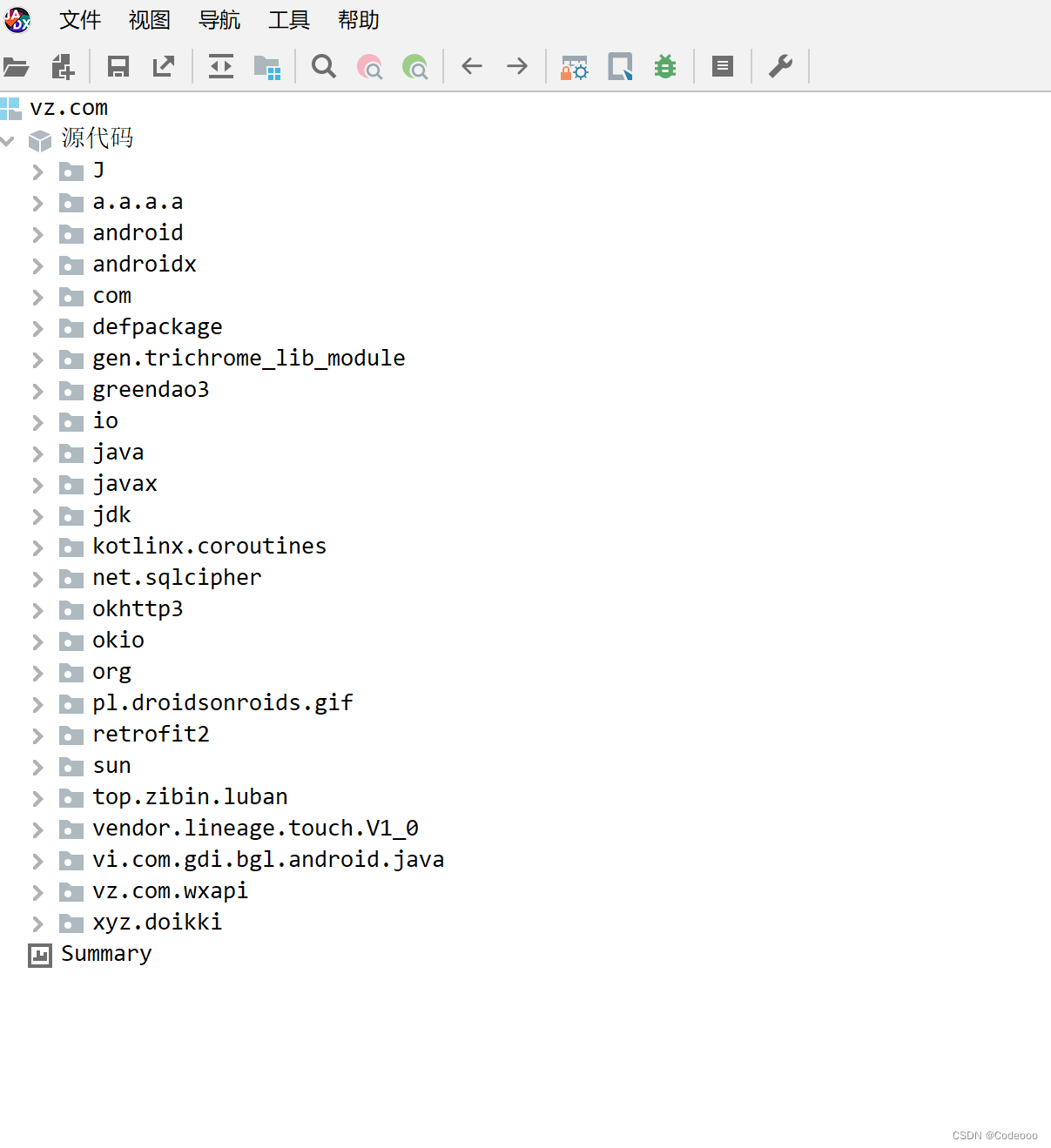

新版某数字壳脱壳,过frida检测,及重打包

目录 脱壳 寻找特征& frida hook 过frida检测 修复dex 重打包 修改smail 去签名校验 正文 大家好,我是小生,这次的app是一个国内某计划app, 功能相当全,界面也很美观,很实用,这个app我很欣赏。总共花了有三天晚上加一个白天,抓包分析,脱壳,过检测,手撕smail, 调试等, 做开发好久了,逆向有段时间没有接触了,很生疏了 就是会员太贵了,终身会

《iOS逆向02》ios 最简单的脱壳方法

本人手机: iPhone 6s, 系统12.1 尝试在手机上通过 Clutch 和 dumpcrypted 进行脱壳,均以 killed 9 告终,可能由于越狱工具对ios高版本系统兼容性不太好. 不过可以通过在 Cydia 中下载 CrackerXI 用于脱壳,操作更简单. 通过在 Cydia 中添加软件源 http://apt.wxhbt

APP加固和脱壳方案总结

原文链接 APP安全合规 APP安全浅析 APP隐私合规 APP安全检测 APP安全检测解决方案浅析 CTF逆向指南 App逆向|ART下整体壳的解决方案(一) App逆向|ART下抽取壳的解决方案(二) APP加固和脱壳方案总结 如果对文章感兴趣,欢迎关注微信公众号:哆啦安全,后续会推送更多干货文章,感谢支持。

iOS安全小技能:AntiJailbreak 越狱环境检测、 LLDB脱壳工具(脱壳越狱检测的app)

文章目录 前言I 越狱环境检测1.1 AntiJailbreak1.2 fileExistsAtPath1.3 detectJailbroken1.4 isJailbroken1.5 微信app使用的检测代码 II LLDB脱壳工具:脱壳越狱检测的appsee also` 前言

iOS小技能:砸壳(利用dumpdecrypted进行app脱壳)

文章目录 前言I 砸壳的准备工作1.1 查找二进制文件对应的目录1.2 查找app document对应的目录1.3 dumpdecrypted II 砸壳III 用scp命令把WeChat.decrypted文件拷贝到macIV 常见问题4.1 架构不匹配的时候报:mach-o, but wrong architecture4.2 如果遇到做了越狱检测的APP,那么该怎么办? see al

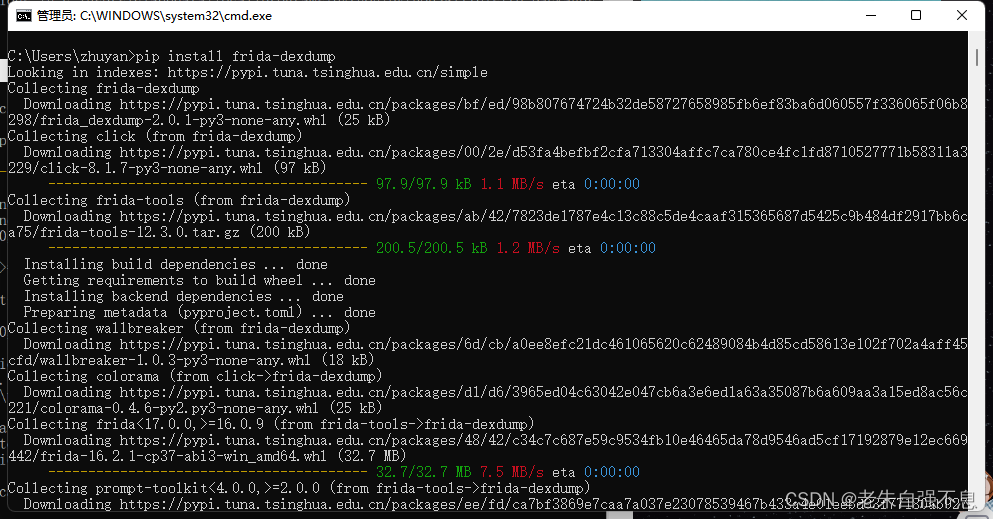

frida-dexdump 脱壳教程

在做以下操作前假设你已经正确安装python, 可以正常使用pip包管理器。 ADB Download ADB Download - Get the latest version of ADB and fastboot, 添加到环境变量。成功后的效果 Windows配置frida pip install frida pip inst

Armpro脱壳软件搭建教程附源代码

PHP8.0版本,数据库8.0版本 1.配置注册机文件,打开将arm.zip/res目录下,mt管理器搜索将其全部修改为你自己的域名或者是服务器IP 2.然后建立数据库 数据库账号arm 数据库用户名arm 数据库密码EsZfXY4tD3h2NNA4 3.导入数据库 4.配置Redis,宝塔应用商店搜索Redis bind 127.0.0.1 绑定IP port 555 绑定端口

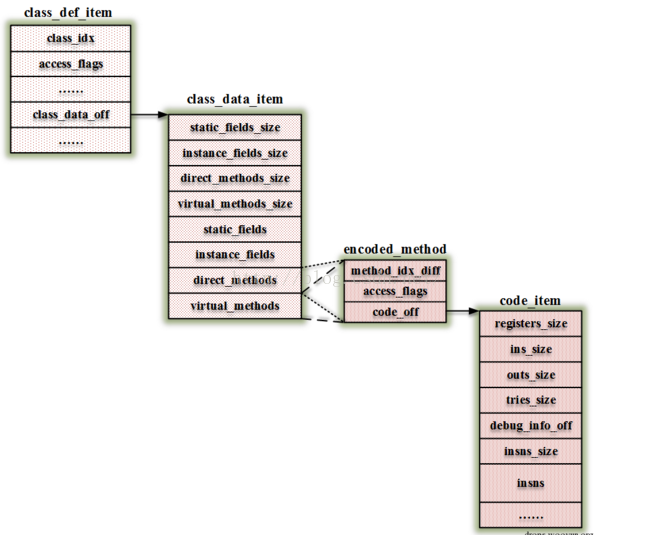

android脱壳第二发:grpc-dumpdex加修复

上一篇我写的dex脱壳,写到银行类型的app的dex修复问题,因为dex中被抽取出来的函数的code_item_off 的偏移所在的内存,不在dex文件范围内,所以需要进行一定的修复,然后就停止了。本来不打算接着搞得,但是写了个框架总得有点真正实用的东西。 内存中所有dex遍历 我们所要做的是脱壳,即找到保护的dex,有些dex直接在当前classloader中,有些是自定义classload

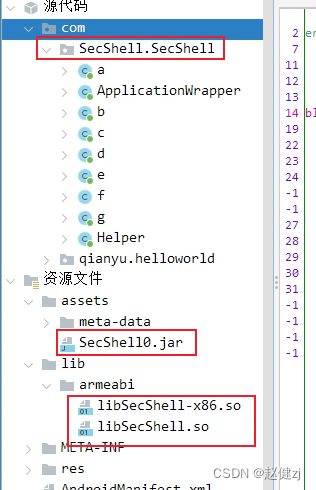

脱壳之常用的加固样本特征

梆梆加固样本特征 清单文件入口 android:name=“com.SecShell.SecShell.ApplicationWrapper” 特征 免费版 meta-data meta-data总结 assets/secData0.jar lib/armeabi/libSecShell.so lib/armeabi/libSecShell-x86.so 梆梆企业版 assets/clas

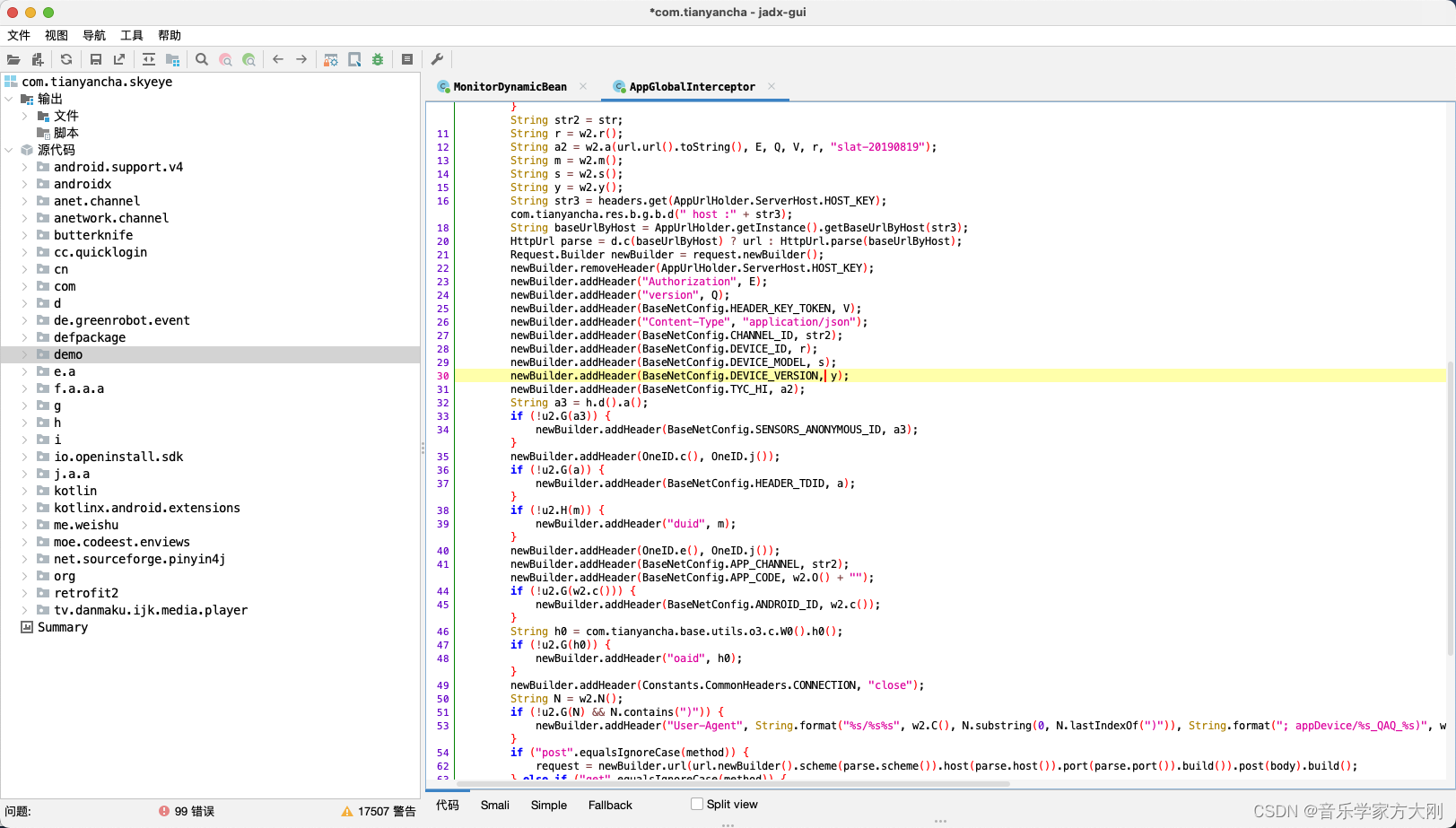

【APP_TYC】数据采集案例天眼APP查_查壳脱壳反编译_③

是不是生活太艰难 还是活色生香 我们都遍体鳞伤 也慢慢坏了心肠 你得到你想要的吗 换来的是铁石心肠 可曾还有什么人 再让你幻想 🎵 朴树《清白之年》 查壳 工具介绍Frida-dexDump Frida-dexDump简介 Frida-dexDump是基于Frida的一个工具,Frida是一个著名的动态代码插桩工具,允许研究员挂钩到应

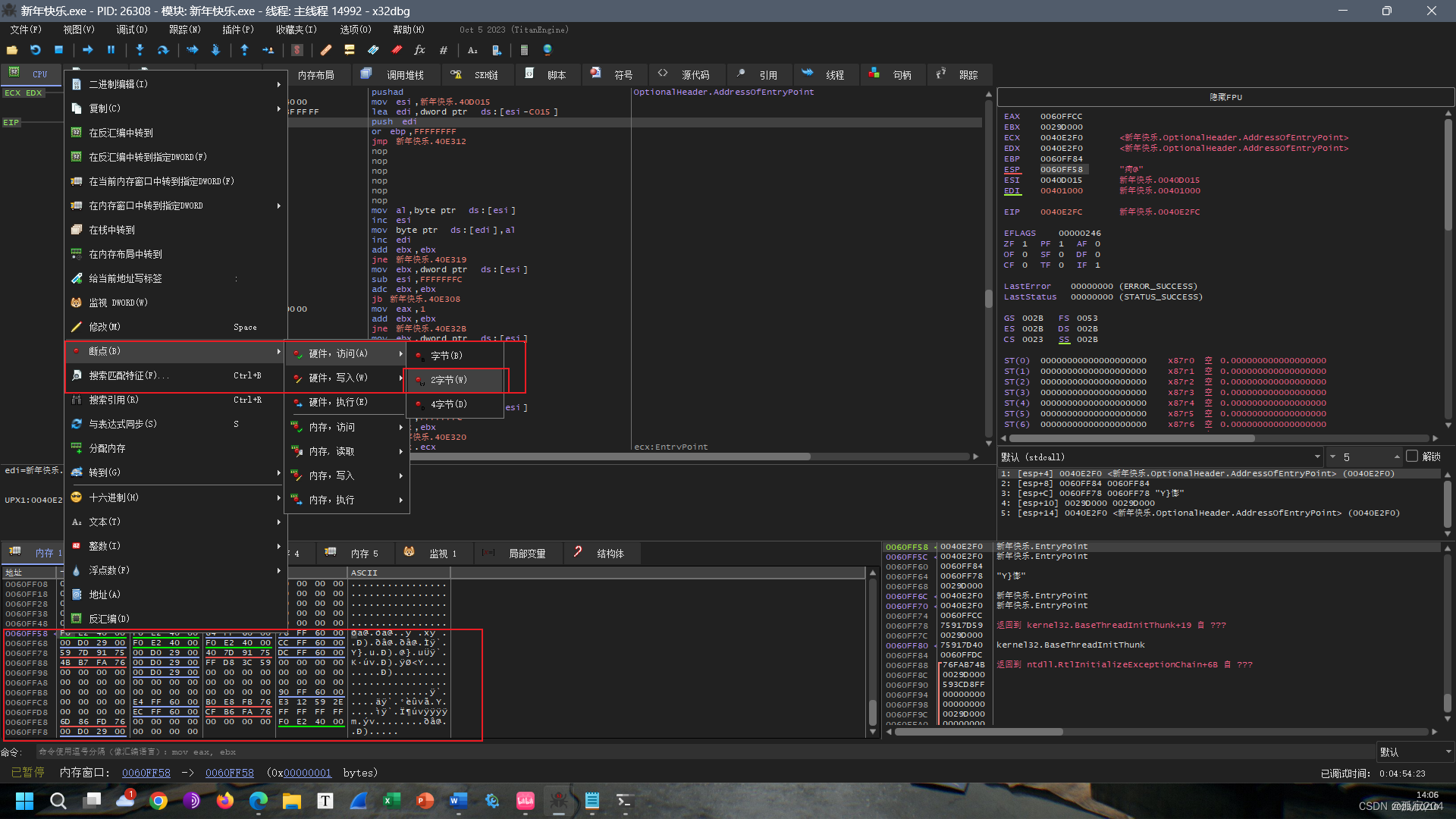

winlicense/TMD脱壳----私募牛股预警系统 脱壳

私募牛股预警系统 不得不说,这个Winlicense加的还是挺全面的。 未破解时,打开加壳文件smng-license.exe: 试用版本,7天的试用期。 很显然,有两种过注册思路,一个是脱壳,一个就是PATCH cmp ecx,eax. 脱壳的话,有可能WIN7下用不了,PATCH的话呢,补丁做得好的话是通用的。 OEP停在这里: 00689D0A |. 6

DexHunter脱壳神器分析

0x00 这篇文章我们分析Android脱壳神器DexHunter的源代码。DexHunter作者也写了一篇介绍它的文章从Android运行时出发,打造我们的脱壳神器。DexHunter源代码位于https://github.com/zyq8709/DexHunter。 0x01 DexHunter 实现中,只需要修改一处文件:dalvik\vm\nati

软件保护技术:加壳与脱壳

加壳原理浅析: 1.什么是壳: 专门负责对程序体积进行压缩,或者是保护一个程序不被非法修改、逆向分析的一类软件。 壳通过附加自身代码在保护对象(原始程序)上,在操作系统对原始程序代码进行执行只求按获得程序控制权,进而对原始程序进行解压或解密等还原操作,完成操作后控制权将还给原始程序,程序的元时代吗才开始被执行。 2.壳的分类: 侧重于缩小程序体积,称为压缩壳,经典压缩壳软件:UPX、AS

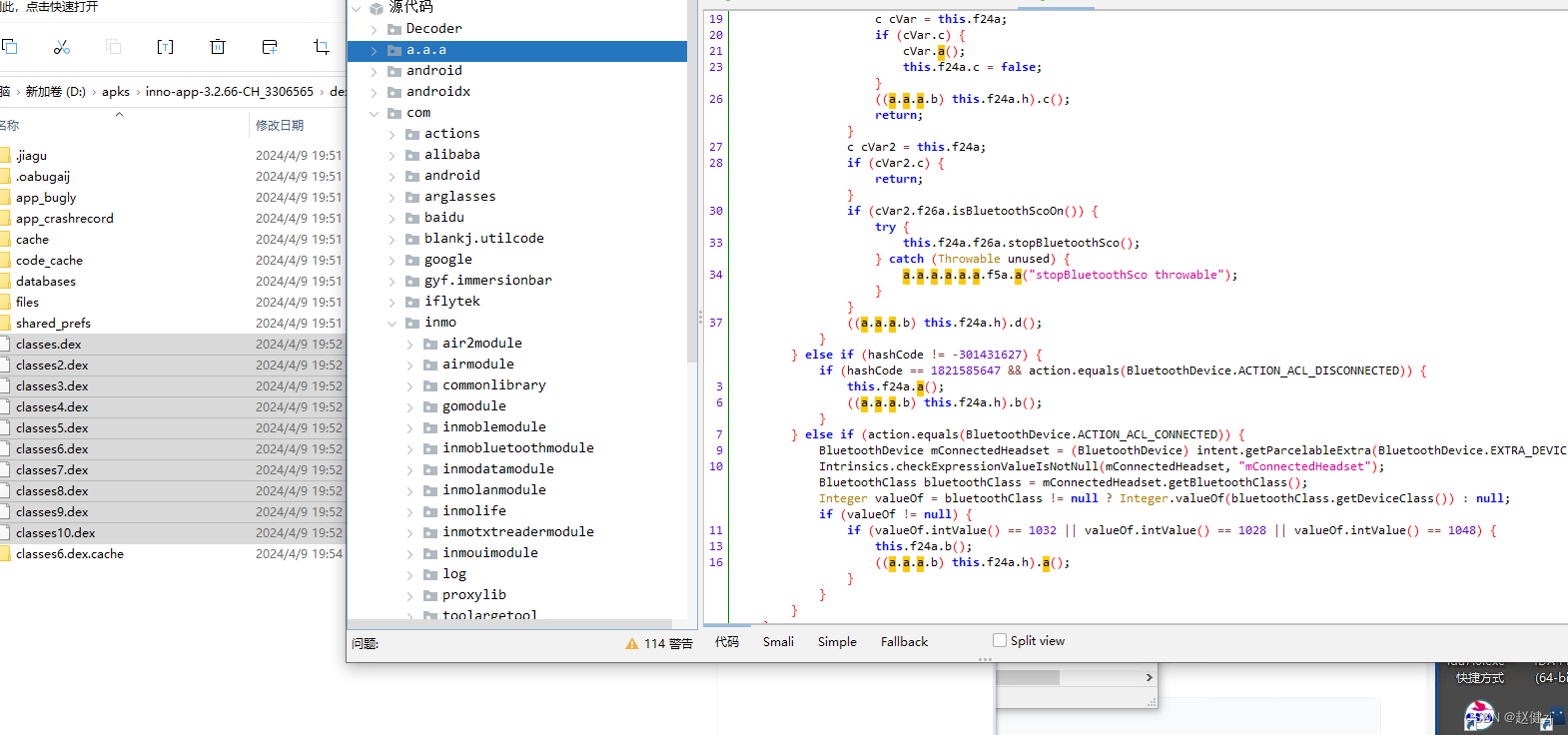

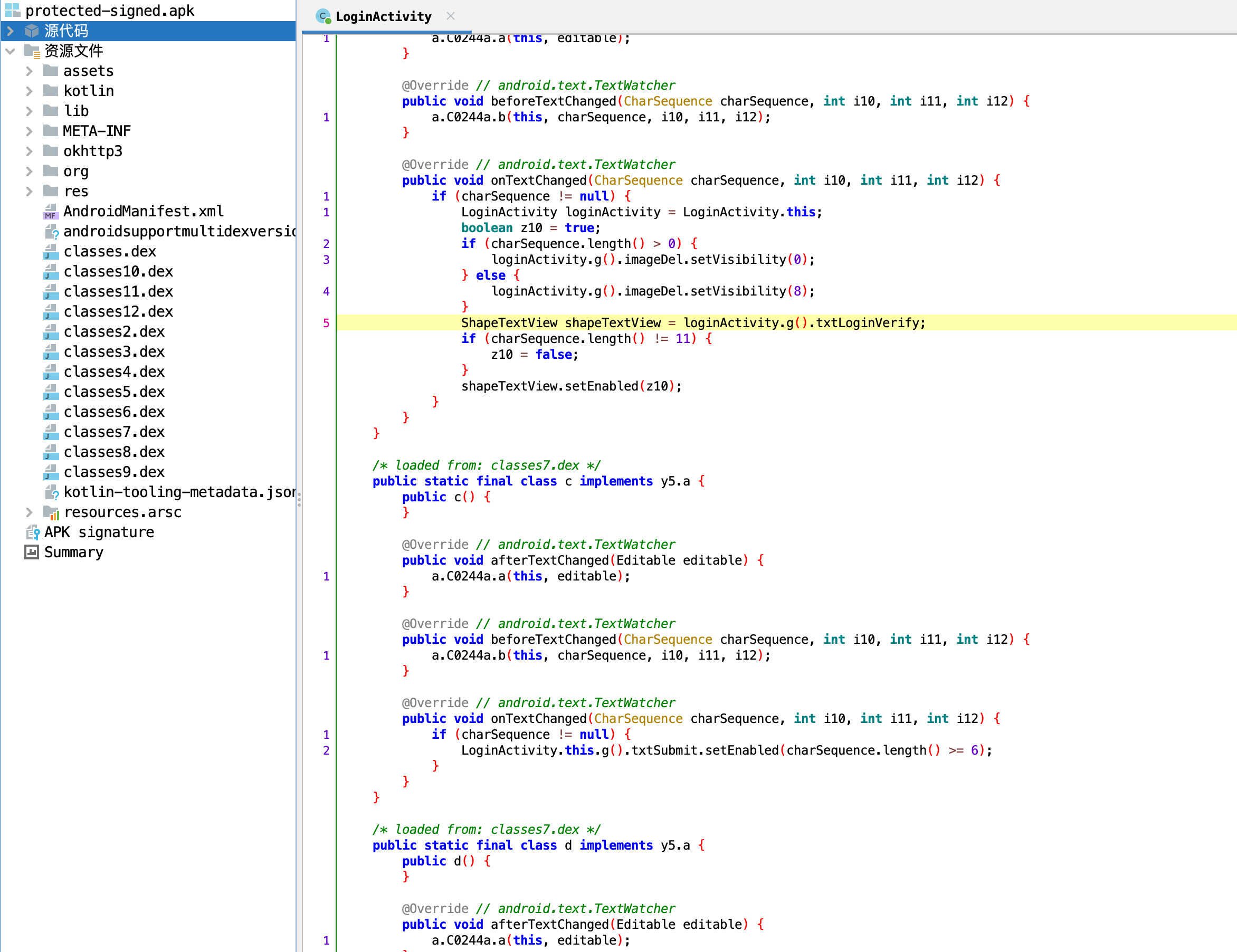

脱壳后多dex文件合并进apk反编译

我们遇到加固后的apk,在脱壳后有很多dex文件,有时候我们只反编译有关键代码的dex会存在一些上下文代码找不到的情况,这时候我们需要多dex一起反编译,并且需要同步看看资源文件怎么办?: 我们可以把多dex塞回apk文件,然后一起反编译 可行方案: 批量重命名 选中所有.dex结尾的文件,右键批量重命名 Zip命令处理APK 删除原有classes.dex zip -d demo.

FART12刷机脱壳记录笔记

其他脱壳笔记: https://codeooo.blog.csdn.net/article/details/126891503 fart12 脱壳系统 可以脱邦邦 爱加密 企业壳 等; 寒冰大佬的脱壳王 本文记录下刷机过程,方便以后查看使用。 adb授权和ome锁要开着 代表锁是开着状态 如果出现:waiting for any device 这个是电脑的驱动没有安装。 需要下载

安卓app逆向破解脱壳教程

From:Hook 神器家族的 Frida 工具使用详解:https://blog.csdn.net/FlyPigYe/article/details/90258758 详解 Hook 框架 frida ( 信抢红包 ):https://www.freebuf.com/company-information/180480.html APP逆向神器之Frida【Android初级篇】:https

文件加密:软件保护技术:加壳与脱壳

文件加密 https://blog.csdn.net/weixin_46175201/article/details/132565792 加壳原理浅析: 1.什么是壳: 专门负责对程序体积进行压缩,或者是保护一个程序不被非法修改、逆向分析的一类软件。 壳通过附加自身代码在保护对象(原始程序)上,在操作系统对原始程序代码进行执行只求按获得程序控制权,进而对原始程序进行解压或解密等还原操作,完成操作

安卓Frida 脱壳

总结下现在脱壳的方法,比如寒冰大佬的Fart,买Nexus 手机,然后刷入肉丝老师的镜像就可以。是比较快速的方式。我今天推荐的方式是,使用Frida 来脱壳,基本上满足日常需求。也不用特别准备手机,脱壳镜像等。 Frida 环境 电脑端安装比较简单,主要注意和手机版本相同即可。手机环境准备: 1, 官方版本,https://github.com/frida/frida . 2 ,反调试版本

re学习(19)[ACTF新生赛2020]easyre1(UPX脱壳)

文章链接:BUUCTF在线评测 参考视频:B站 【新手教程三】小Z带你学习什么是ESP定律和什么是堆栈平衡 ? - 『脱壳破解区』 - 吾爱破解 - LCG - LSG |安卓破解|病毒分析|www.52pojie.cn 题解: 工具脱壳 key="*F'\"N,\"(I?+@"data=[0x7E, 0x7D, 0x7C, 0x7B, 0x7A, 0x79

ART虚拟机中的DEX文件脱壳技术

ART虚拟机中的DEX文件脱壳技术 蒋钟庆, 周安民, 贾鹏 摘要: 在对现有的DEX加固技术和脱壳技术进行系统学习和研究的基础上,提出和实现了一种基于Android ART虚拟机(VM)的DEX脱壳方案。该方案能够从加固的Android应用中还原出原始DEX文件,其核心思想是将静态插桩和模拟运行技术相结合,以通用的方式实现零知识有效脱壳。首先,在ART虚拟机的解释器里插入监测代码来定

2010-08-22_ximo_也来谈谈VMP2.05的脱壳

http://hi.baidu.com/ximo2006/blog/item/dc630103b080f00d728da567.html VMP的外壳部分不能说难,只能说烦。特别是IAT的修复,由于函数调用的错位(并非是规则的call xxxx nop或者nop call xxxx系列)、寄存器使用的随机性、大量的乱序等,使得写脚本修复是个非常蛋疼的事情,而且往往会修复错,修复漏,而VM代码里的

![re学习(19)[ACTF新生赛2020]easyre1(UPX脱壳)](https://img-blog.csdnimg.cn/aaa64fdc3cef4e20a93e462e97ef723c.png)