系统漏洞专题

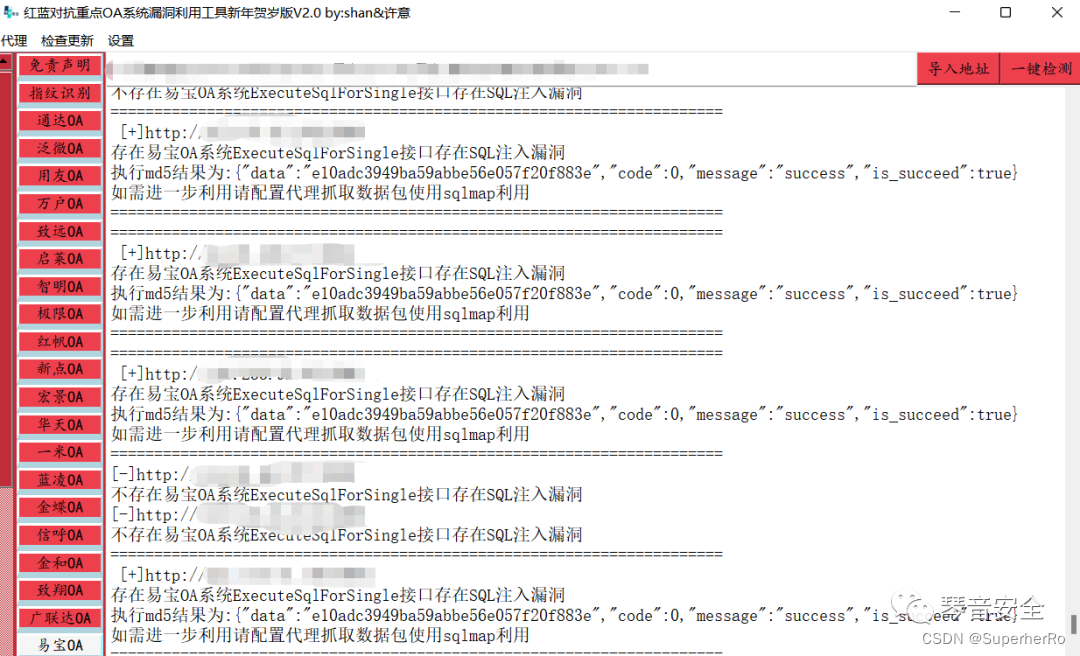

红蓝对抗重点OA系统漏洞利用工具新年贺岁版V2.0

链接:https://pan.baidu.com/s/1AHmcHbsB0grfI26iK5YX4w?pwd=eg7h 提取码:eg7h 0X01前言 红蓝对抗重点OA系统漏洞利用工具新年贺岁版V2.0的设计中旨是为了帮助各位师傅在渗透测试和挖洞中以及攻防演练中能够快速对OA系统进行快速定位进行漏洞检测和利用.,目前已实现20款OA系统的漏洞检测和利用,共133个漏洞.听说day一打一个准,也

系统漏洞 自家GPS会“告密”

溢文公司的经销商登录页面,其webservice接口未经授权便可访问 法制晚报讯自己购买的定位设备,会被人远程攻破并掌握行踪。近日有网帖爆料称,生产定位设备的深圳溢文科技有限公司,其云平台存在技术漏洞,可能被人利用查看客户隐私。 法制晚报(微信ID:fzwb_52165216)记者和网络安全专家实验发现,利用webservice接口的漏洞可进入溢文公司的后台系统。使用该公司产品的车辆、个人,其

linux系统漏洞补丁包,一探究竟Linux系统下打应用补丁

“大家在工作当中,发现通过软件还是硬件检测到系统漏洞和应用漏洞,前方一大波漏洞袭来,那发现这些漏洞该如何处理,答案:最好的就是打官方补丁包,因为官方会弥补在开发过程中解决的系统bug或者应用软件bug,那如何打补丁包呢?On my way, Movingout!。” 0x01:开始生成测试数据 #cat >>example_01 < /*模拟写入测试数据example_01*/ $A1A1A1A

SQL注入讲解-BeesCMS系统漏洞分析溯源

判断网页框架 渗透思路 以前的思路 1.首先识别一下指纹 根据指纹查找历史漏洞(同样适用现在) 2.查找目录(目录里面会有很多惊喜) 通过御剑后台扫描工具找到文件夹后在网页打开文件夹进行测试 通过百度搜索查看历史漏洞 查看源代码发现它对账号和密码只有二个加密 我们通过burp来查看它有sql漏洞 爆库-123%27 an and d extractvalue(1,concat(0x

面试官:最后一个问题,您对系统漏洞怎么看?(AIDE)

目录 场景再现 前言 配置 总结 场景再现 面试已然进入白热化阶段,大本事在前半个小时的面试中回答的并不是那么的好,面试官的眉头紧皱(ps:我你嘛面半个小时这人啥也是不是嘛),而此时的大本事依旧笑呵呵的望着面试官(ps:面试官:这人怕不是个傻子),就在这时他张口了:“我在问您最后一个问题,有没有关注过系统漏洞这方便的?”。此刻记忆在我的大脑中飞速的放映,哎,有了:“关于

关于针对本校教务系统漏洞的一次信息检索

因为很久以前看了一篇别人对教务系统进行信息检索的实例,我也想查看一下我们校区的教务系统到底有多安全。但是在实际写脚本时候,却遇到了很多问题,本篇博客也将是一篇技术总结。 一、前期准备 思路是一个一个学号的去试是否使用了默认密码,我了解到16级的教务系统默认密码是随机码,18级的教务系统默认密码是身份证后六位,但偏偏只有我们17级的默认密码就是学号,而且现在无法进行更改,所以我只针对17级进行检