系统安全专题

人车防撞系统安全生产方案

根据《市场监管总局关于2021~2023年全国特种设备安全状况的通告》数据显示:2023年:全国共发生特种设备事故和相关事故71起,其中死亡69人。包含叉车在内的场(厂)内专用机动车辆事故29起、死亡28人,占事故总数的40.85%、死亡人数的40.58%。 在仓库、港口、建筑工地、地下停车场等室内环境中,特种作业车辆交通事故时有发生,车辆超速、通道狭窄、人车混行、视线不佳易造成生命和财

【Linux】系统安全加固

1. grub安全设置 grub配置文件为/etc/default/grub,其内容为key=value形式,可通过配置其中的key值修改系统的grub设置 1.1 修改grub等待时间 系统开机后,将会在grub停留一段时间,等待用户选择,默认时间为5秒,若修改为1秒,可通过修改下面选项: GRUB_TIMEOUT=1 注意:如果GRUB_TIMEOUT设置为0,则会跳过等待,不再显示

系统架构设计师 - 系统安全分析与设计

系统安全分析与设计 系统安全分析与设计(2-4分)安全基础技术对称与非对称加密 ★★★对称加密技术非对称加密技术 数字签名 ★★★信息摘要 ★★★数字证书概述基本结构工作原理应用场景CA 认证中心 综合例题 网络安全安全协议 ★★★网络攻击 ★★等级保护标准 ★★计算机信息系统安全保护等级划分准则安全防范体系得层次 大家好呀!我是小笙,本章我主要分享系统架构设计师 - 系

如何利用PowerShell完成的Windows服务器系统安全加固实践和基线检测

0x00 前言简述 最近单位在做等保测评,由本人从事安全运维方面的工作(PS:曾经做过等保等方面的安全服务),所以自然而然的与信安的测评人员一起对接相关业务系统的检查,在做主机系统测评检查时发现了系统中某些配置不符合等保要求,需要对不满足要求的主机做进一步整改,好在我们众多的系统基本都是运行在虚拟机上搭建的kubernetes集群中,这样一来就可以尽可能减少加固系统给应用带来的影响,我们可以一台

Linux系统安全--弱口令检测 John the Ripper

1、下载 John the Ripper [root@VM_0_11_centos Jone]# rm -rf *.tar.gz[root@VM_0_11_centos Jone]# wget http://www.openwall.com/john/j/john-1.8.0.tar.gz--2020-01-14 09:50:54-- http://www.openwall.com/jo

Linux系统安全--安全审计audit

1、audit The Linux Audit Subsystem is a system to Collect information regarding events occurring on the system(s) ,Kernel events (syscall events), User events (audit-enabled programs)。syslog记

九、 系统安全(考点篇)试题

信息安全系统:技术方面有了,管理方面有了,看选项里,A、C、D都是需求跟安全扯不上多大关系。选B 备份和恢复跟安全沾边,迁移是旧系统数据迁到新系统,测试跟安全更远了。选C 选D机密性;选D可控性。 非授权的进行操作,选A。选B,信息完整性是授权的可以操作,还得识别是否被篡改,破坏完整性得阻断授权者修改,篡改信息;C:授权侵犯,这是授权用户非法操作,这涉及到可控和可审查性,

深入解析 Linux 用户和权限管理,守护系统安全之门

在 Linux 系统中,用户和权限管理是至关重要的部分,它确保了系统的安全性、稳定性以及多用户环境下的资源合理分配。 一、用户管理 1、用户类型 超级用户(root):拥有系统的最高权限,可以执行任何操作。在日常使用中,应尽量避免直接以 root 用户身份操作,以防止误操作对系统造成严重破坏。普通用户:由系统管理员创建,拥有有限的权限,只能在自己的权限范围内进行操作。系统用户:主要用于运

系统安全设计规范(Word原件)

1.1安全建设原则 1.2 安全管理体系 1.3 安全管理规范 1.4 数据安全保障措施 1.4.1 数据库安全保障 1.4.2 操作系统安全保障 1.4.3 病毒防治 1.5安全保障措施 1.5.1实名认证保障 1.5.2 接口安全保障 1.5.3 加密传输保障 1.5.4终端安全保障 资料获取:私信或者进主页。

[论文阅读] (33)NDSS2024 Summer系统安全和恶意代码分析方向相关论文汇总

《娜璋带你读论文》系列主要是督促自己阅读优秀论文及听取学术讲座,并分享给大家,希望您喜欢。由于作者的英文水平和学术能力不高,需要不断提升,所以还请大家批评指正,非常欢迎大家给我留言评论,学术路上期待与您前行,加油。 该系列将系统总结近年安全顶会中系统安全和恶意代码分析方向相关的论文,以论文摘要和框架图形式呈现。这篇文章将介绍NDSS2024 Summer系统安全和恶意代码分析方向的文章,包括异常

U-Mail:企业邮箱系统安全解决方案

在数字化浪潮的推动下,互联网技术正日新月异,企业的信息通信需求亦随之升华。作为企业沟通的重要媒介,企业邮箱已被广泛应用,然而随着其应用范围的不断扩展,也给企业带来了一系列挑战: 一、统一身份认证管理的需求变得迫切,如何实现员工身份的有效管控? 二、邮件数据的自主控制成为必须,如何确保数据管理的透明度与便捷性? 三、数据存储的安全性问题,如何保障企业邮件系统的信息不被泄露? 四、邮件传输过程

ARM-V9 RME(Realm Management Extension)系统架构之系统安全能力的RAS

安全之安全(security²)博客目录导读 目录 一、RAS 错误记录中的机密信息 二、RAS 错误信号 三、内存保护引擎的 RAS ARM架构安全手册提供了使用 Arm RAS 架构在处理单元(PE)和系统组件中实现 RAS 的要求。本节为本规范中描述的系统组件提供了附加规则。 一、RAS 错误记录中的机密信息 ARM架构安全手册描述了机密信息

ARM-V9 RME(Realm Management Extension)系统架构之系统安全能力的系统隔离属性

安全之安全(security²)博客目录导读 目录 一、系统隔离属性 1、系统配置完整性 1.1、时间隔离 2、关键错误的报告 一、系统隔离属性 1、系统配置完整性 MSD必须确保任何可能危及其安全保证的系统寄存器的正确性和完整性。例如,MSD必须确认内存控制器配置是一致的,以及任何控制物理地址空间映射到内存控制器的配置。 INKJLK MSD受保护寄存器(MPR)是一个存储

系统安全设计与应用实验报告

一、实验测试 环境准备: 实验测试前,添加四块新硬盘,大小均为3GB 创建磁盘阵列,将sd「cde」(nvme0n「345」)三块硬盘建立为raid5,命名md+学号后两位,建立大小为800M的逻辑卷,制作xfs文件系统,并通过UUID永久挂载到/mnt/xfs-name(name为自己名字)的挂载点(40分)将逻辑卷扩展到2G,模拟sdd(nvme0n「4」)故障,并将sdb

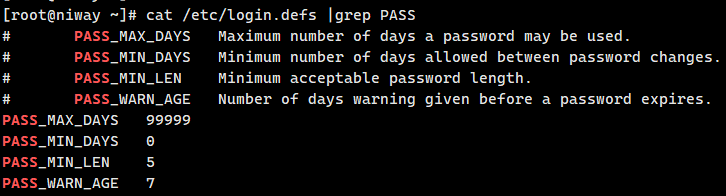

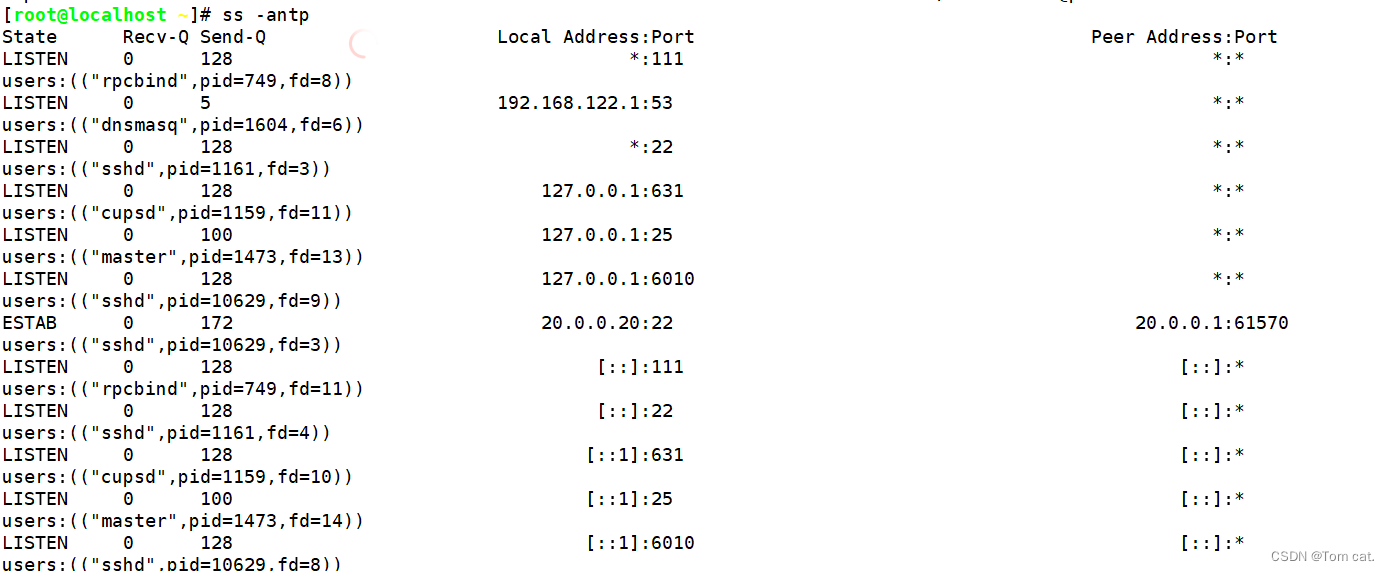

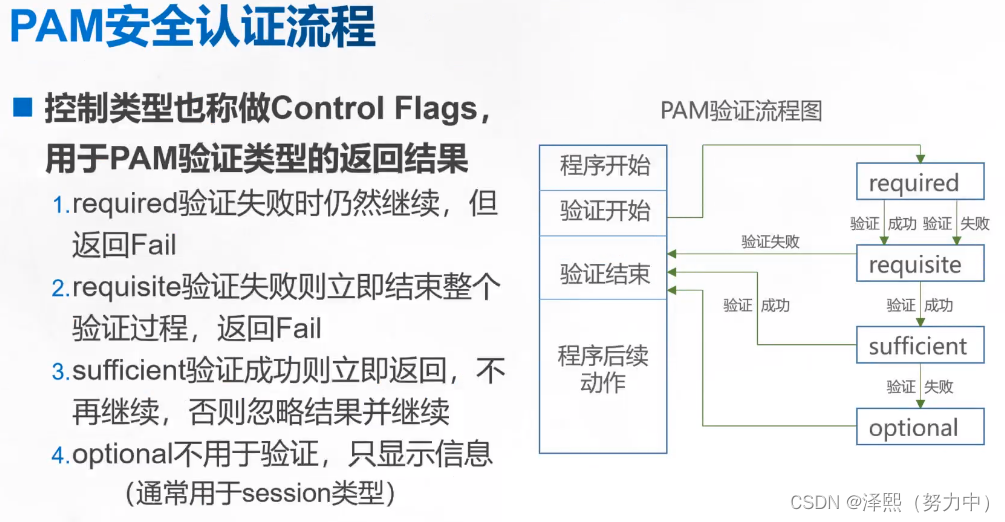

linux系统安全加固

目录 1、账户安全基本措施 1)系统账户清理 2)密码安全控制 3)命令历史限制 2、用户切换及提权 1)使用 su命令切换用户 2)使用sudo机制提升权限 3、系统引导和安全登录控制 1)开机安全控制 2)终端登录安全控制 4、补充:linux系统安全加固方案 1、账户安全基本措施 1)系统账户清理 a、将非登录用户的shell设置为/sbin/nologi

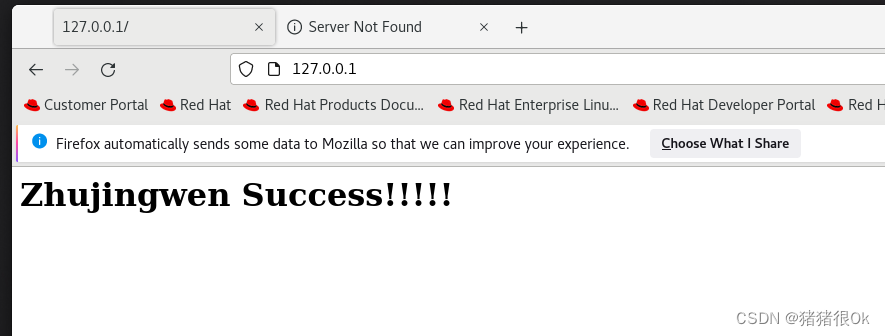

windows2008修改远程桌面端口,如何果断修改远程桌面端口,确保系统安全无忧!

在数字化时代的浪潮中,Windows 2008系统以其卓越的稳定性和可靠性,赢得了众多企业和个人的青睐。然而,随着网络安全问题的日益严峻,如何确保远程桌面连接的安全,成为了摆在我们面前的一道难题。今天,我将为大家介绍一种果断修改Windows 2008远程桌面端口的方法,确保您的系统安全无忧! 首先,让我们明确一点:修改远程桌面端口是提升系统安全性的重要举措。通过更改默认的远程桌面端口号,我

Linux系统安全整改实践指南

在当前信息化高速发展的时代,Linux操作系统凭借其开源、稳定和高效的特点,在服务器市场占据着举足轻重的地位。然而,随着网络威胁的日益复杂化,确保Linux系统的安全性成为了一项至关重要的任务。本文旨在提供一套全面的Linux系统安全整改实践指南,帮助管理员识别并解决潜在的安全隐患,构建更加坚固的系统防护体系。1. 系统更新与补丁管理实践要点:• 定期检查系统更新:使用 apt-get upgr

[系统安全] 五十六.恶意软件分析 (8)IDA Python基础用法及CFG控制流图提取详解[下]

您可能之前看到过我写的类似文章,为什么还要重复撰写呢?只是想更好地帮助初学者了解病毒逆向分析和系统安全,更加成体系且不破坏之前的系列。因此,我重新开设了这个专栏,准备系统整理和深入学习系统安全、逆向分析和恶意代码检测,“系统安全”系列文章会更加聚焦,更加系统,更加深入,也是作者的慢慢成长史。换专业确实挺难的,逆向分析也是块硬骨头,但我也试试,看看自己未来四年究竟能将它学到什么程度,漫漫长征路,偏向

centos7.9系统安全加固

1、限制用户登陆 vim /etc/hosts.deny,若禁止192.168.0.158对服务器进行ssh的登陆,添加如下内容 sshd : 192.168.0.158 添加完毕后就生效了,直接用192.168.0.158访问主机,就无法连接了,显示 Connection closing...Socket close. Connection closed by foreign

【密码守护者】让弱密码无处遁形,保护你的UOS系统安全!

欢迎点赞、关注、分享,后期将会有更多的工作小工具分享给大家,嘻嘻 密码,是守护我们数字世界的钥匙。一个强大、复杂的密码,能够有效地抵御黑客攻击和信息泄露的风险。但在日常使用中,许多人因为方便记忆而选择了简单易猜的“弱密码”,这无疑给自己的信息安全埋下了隐患。今天,我们就来使用john来探测下主机上面的弱密码用户,让弱密码无处可逃! 版本环境

代码审计提升系统安全,为企业数字化繁荣保驾护航

近年来,软件安全事件频发,凸显出严峻的信息系统安全形势,传统的安全防护机制已经无法帮助企业实现安全保障。忽视软件代码自身的安全性,仅依靠外围防护、事后修补,无法深层次发现和解决软件迭代开发过程中存在的潜在安全风险和安全漏洞。这时,代码审计工具逐渐脱颖而出,帮助企业从软件开发的早期阶段消除安全隐患,保障系统安全。 什么是代码审计? 近几年,勒索病毒频繁爆发,深受其

系统安全与应用【2】

1.开关机安全控制 1.1 GRUB限制 限制更改GRUB引导参数 通常情况下在系统开机进入GRUB菜单时,按e键可以查看并修改GRUB引导参数,这对服务器是一个极大的威胁。可以为GRUB 菜单设置一个密码,只有提供正确的密码才被允许修改引导参数。 实例:GRUB 菜单设置密码 (1)根据提示设置GRUB菜单的密码; [root@mwq ~]# grub2-mkpassw

第十章 系统安全及应用【☆】

目录 一、账号安全管理 1.禁止用户登录 2.锁定并且禁用长期不使用的用户 3.删除无效用户 4.禁止账号和密码的修改 5.密码安全 6.历史命令限制 7. 终端自动注销 二、用户切换与提权 1. su用户切换 限制普通用户使用su切换用户 2. 使用sudo机制提升权限【☆】 三、系统安全控制 1.开关机安全控制 2.终端安全控制 ①限制root只在安

![[论文阅读] (33)NDSS2024 Summer系统安全和恶意代码分析方向相关论文汇总](https://img-blog.csdnimg.cn/direct/f615cf28f3084158957e6d5f6e0d1384.png#pic_center)

![[系统安全] 五十六.恶意软件分析 (8)IDA Python基础用法及CFG控制流图提取详解[下]](/front/images/it_default2.jpg)