猿人专题

【困难】 猿人学web第一届 第14题 备而后动-勿使有变

调试干扰 进入题目 打开开发者工具会进入一个无限 debugger; 向上查看堆栈,可以找到生成 debugger 的代码段 手动解混淆后可以知道 debugger 生成的方式 (function () {// 函数内的代码是不需要的,因为里面的代码不会执行}['constructor']('debugger')['call']('action')); 是利用 F

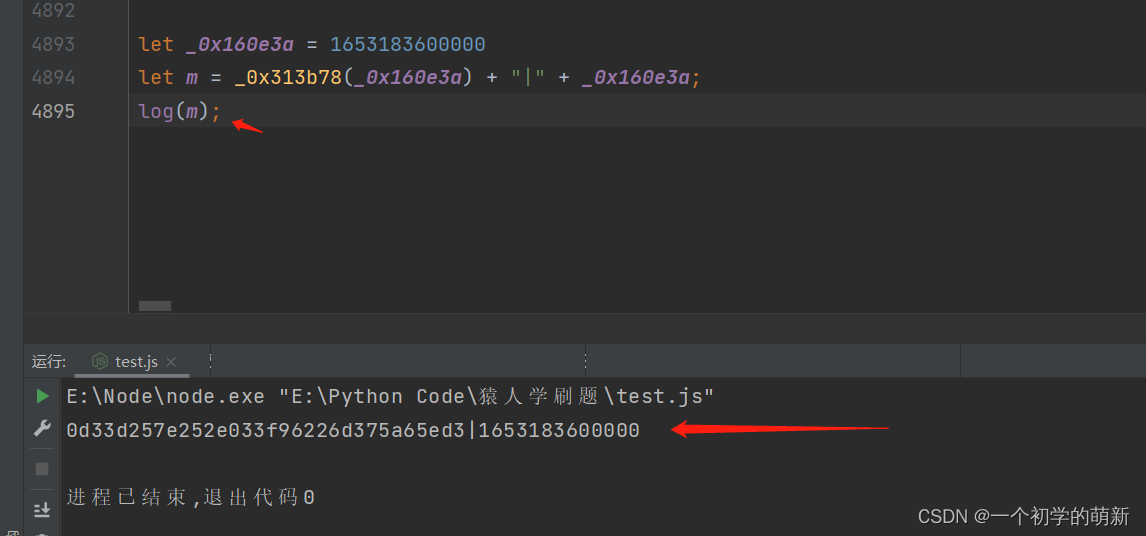

【简单】 猿人学web第一届 第15题 备周则意怠,常见则不疑

数据接口分析 数据接口 https://match.yuanrenxue.cn/api/match/15 请求时需要携带 page 页码,m为加密参数 cookie中没有加密信息,携带 SessionId请求即可 加密参数还原 查看数据接口对应的 requests 栈 m参数 是通过 window.m() 方法执行后得到的 打上断点,查看 window.m() 方法执行了

【困难】 猿人学web第一届 第15题 备周则意怠,常见则不疑

数据接口分析 数据接口 https://match.yuanrenxue.cn/api/match/15 请求时需要携带 page 页码,m为加密参数 cookie中没有加密信息,携带 SessionId请求即可 加密参数还原 查看数据接口对应的 requests 栈 m参数 是通过 window.m() 方法执行后得到的 打上断点,查看 window.m() 方法执行了

【非常简单】 猿人学web第一届 第13题 入门级 cookie

查看数据接口 https://match.yuanrenxue.cn/api/match/13 请求参数只携带了 page 页码 请求时需要携带 cookie yuanrenxue_cookie字段 在请求的时将 cookie 中对应的 yuanrenxue_cookie 字段删除 勾选事件监听断点中的脚本断点后刷新页面即可看到 cookie 生成的位置 这段

【WP】猿人学_17_天杀的Http2.0

https://match.yuanrenxue.cn/match/17 抓包分析 居然对Fiddler有检测,不允许使用 那就使用浏览器抓包,好像没发现什么加密参数,然后重放也可以成功,时间长了也无需刷新页面,尝试Python复现。 Python复现 import requestsheaders = {"authority": "match.yuanrenxue.cn","

【WP】猿人学_13_入门级cookie

https://match.yuanrenxue.cn/match/13 抓包分析 抓包分析发现加密参数是cookie中有一个yuanrenxue_cookie 当cookie过期的时候,就会重新给match/13发包,这个包返回一段js代码,应该是生成cookie的 <script>document.cookie=('y')+('u')+('a')+('n')+('r')+(

【WP】猿人学13_入门级cookie

https://match.yuanrenxue.cn/match/13 抓包分析 抓包分析发现加密参数是cookie中有一个yuanrenxue_cookie 当cookie过期的时候,就会重新给match/13发包,这个包返回一段js代码,应该是生成cookie的 <script>document.cookie=('y')+('u')+('a')+('n')+('r')+(

奖金三万,猿人学爬虫对抗大赛来啦

“ 阅读本文大概需要 3 分钟。 ” 终于决定搞第一届Web爬虫对抗比赛啦,这一个月小伙伴紧急开发爬虫对抗大赛用题,测试,赶在十月中旬上线啦。 猿人学第一届 Web 爬虫对抗大赛的奖品是奖金和物品,由我个人和百观科技赞助所有费用。同时百观科技还从参赛人员中招聘爬虫开发人员,薪资 20-28K 。 奖项设置 总奖金三万,还有若干参与奖。 一等奖,奖金 8888元,1名 二等奖,奖金 1666

【WP】猿人学12_入门级js

https://match.yuanrenxue.cn/match/12 Fiddler分析发现,所有请求只是 page已经 m不一样 这个m看起来就很像 base64,解码发现确实如此 下面直接构建Python代码: import base64import requestsdef base64_encode_string(input_string):try:# 编码为Ba

【JS逆向学习】猿人学 第四题 雪碧图 样式干扰

声明 本文章中所有内容仅供学习交流使用,不用于其他任何目的,不提供完整代码,抓包内容、敏感网址、数据接口等均已做脱敏处理,严禁用于商业用途和非法用途,否则由此产生的一切后果均与作者无关! 本文章未经许可禁止转载,禁止任何修改后二次传播,擅自使用本文讲解的技术而导致的任何意外,作者均不负责,若有侵权,请联系作者立即删除! 逆向目标 网址:https://match.yuanrenxue.cn

爬虫攻守道 - 猿人学第一题 - 机票价格

前言 网上的教程,讲的什么解混淆,找加密函数,都是故弄玄虚,误人子弟。 第1步:过掉无限Debugger 这个是最基本的,只需要在 debugger 处单击右键 Never Stop here,然后继续即可 第2步:找到请求 这个还是非常明显的。在Payload 部分可以看到有个 m 参数。 第3步:找到发起请求的地方 切换到 Initiator ,查看请求栈。

猿人学第十六题——webpack逆向初体验

抓包分析,发现请求接口后跟着一个m值,一看就是加密的。 跟栈分析,能够跟到生成m的位置。 一个方法种传入了btoa和p_s两个参数,btoa可以用base64进行改写 跟进前面的方法,t[e(528)] = function(e, t) ,该方法其实最后返回的值就是btoa(p_s) ,将p_s传入btoa方法进行加密,p_s为时间戳。我们把btoa方法单独抠出来算完成了大

猿人学第13题思路解题python

第十三题:入门级cookie 这道配判定为非常简单的入门级题目着实让我这个爬虫刚入门的小白摸索了很久,主要就是sessionid与yuanrenxue_cookie的获取,话不多说,给你们分享一下我解题时的思路吧 1.解析过程 老规矩打开我们的f12开发人员调试工具 找到可疑的数据包,这里我们看到收到了三个名字为13的数据包,并且是对同一个地址请求的,这就非常可疑了 观察cooki

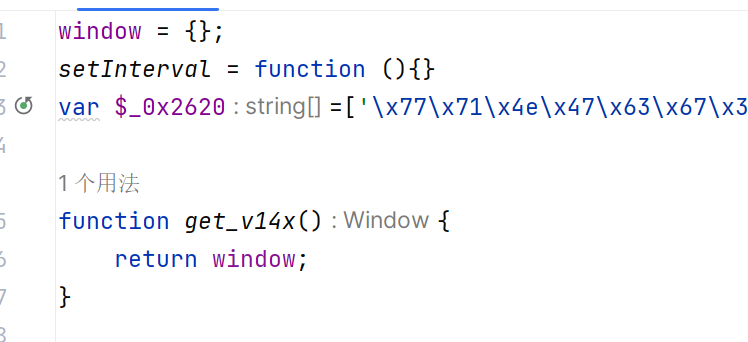

【记录】猿人学js逆向第2题补环境

题目网址:https://match.yuanrenxue.com/match/2 本文比较新手向,大佬可能会觉得看着比较墨迹,如果有错误的地方欢迎指出。 全文手把手扣代码补环境,几乎包含了绝大部分可能会踩的坑。 土豪通道: https://download.csdn.net/download/weixin_45608294/85427606?spm=1001.2014.3001.5503

猿人学app安卓比赛第一题sign参数

一、抓包 1.这里使用的是charles,配置charles抓包 可以看到有三个参数:page、t、sign 2.猜想:sign是不是page和t某种组合方式之后的加密 3.加密方式: HmacMD5MD5 32位UUID 4.那么我们还原sign参数之后,去构建请求1-100页返回的数据只和即可过关 二、分析 1.使用jadx打开猿人学app,将apk拖到jadx即可,可以看

猿人学2022安卓逆向对抗比赛第四题分析

题目 grpc 说实话身为菜鸟的我,根本没有接触过这个东西,先不管三七二十一,抓个包先。 Charles 里面没有任何的请求数据,并且app也没有题目显示,嘶。。。恐怖如斯。 排错时间到,把postern 给关闭 ,然后重新打开app看看 惊奇的发现,题目出来了,那么就不是app的问题,是我的问题了,既然Charles抓不到包,那么就祭出 roysue 大佬的神器 r0captu

猿人学2022安卓逆向对抗比赛第一题分析

整体的笔记为自己分析的流程,大佬勿喷 第一步 准备工具 charles 抓包工具pixelxl 真机jadx本机安装 python 和 frida 第二步 安装app 查壳 和 抓包 通过 GDA 可以 了解到 app 没有任何的壳 防止app 有可能不走代理,所以通过 charles + postern 进行 sock转发 通过 注册后 进入 第一题 ** 计算1~100页所

猿人学2022安卓逆向对抗比赛第八题分析

题目 upx 第六题 和 第七题 是困难模式,直接先跳过,先看中等的。 首先题目说的是upx ,那么就有可能是 so 进行了upx 的压缩 了, 对于菜鸟的我来讲,先不管直接先抓包分析一下 抓包 分析 真机通过 postern + Charles 结合 进行抓包 获取到抓包数据 其中form 表单中的参数 就一个 s 通过之前的题目分析,可以通过jadx 搜索url 路径可以定位到发包点

JS逆向实战14——猿人学第二题动态cookie

声明 本文章中所有内容仅供学习交流,抓包内容、敏感网址、数据接口均已做脱敏处理,严禁用于商业用途和非法用途,否则由此产生的一切后果均与作者无关,若有侵权,请联系我立即删除! 目标网站 https://match.yuanrenxue.cn/match/2 网站分析 首先已经告诉了我们这个网站是动态cookie,所以我们首先打开devtools看看哪个cookie,然后我们用代码运行下 然后发

猿人学14题—备而后动-勿使有变

猿人学14题—备而后动-勿使有变 抓包分析大致流程 mz参数生成m的值定位&参数组成补环境首先简单处理下十六进制编码问题提示:ReferenceError: window is not defined提示:document is not defined提示:$ is not definedASN1 is not defined无限输出:生而为虫,我很抱歉提示:Cannot read prop

js逆向第20例:猿人学第19题乌拉乌拉乌拉

文章目录 一、前言二、定位关键参数1、JA3/TLS指纹怎么查看2、加密值长度对比 三、代码实现四、参考文献 一、前言 任务十九:抓取这5页的数字,计算加和并提交结果 此题在以前用python写逆向代码是存在缺陷的,直到今年有个大佬开源了curl_cffi库,并且支持 JA3/TLS 和 http2 指纹模拟。 二、定位关键参数 老规矩控制台查看请求地址如下图,顺带测试

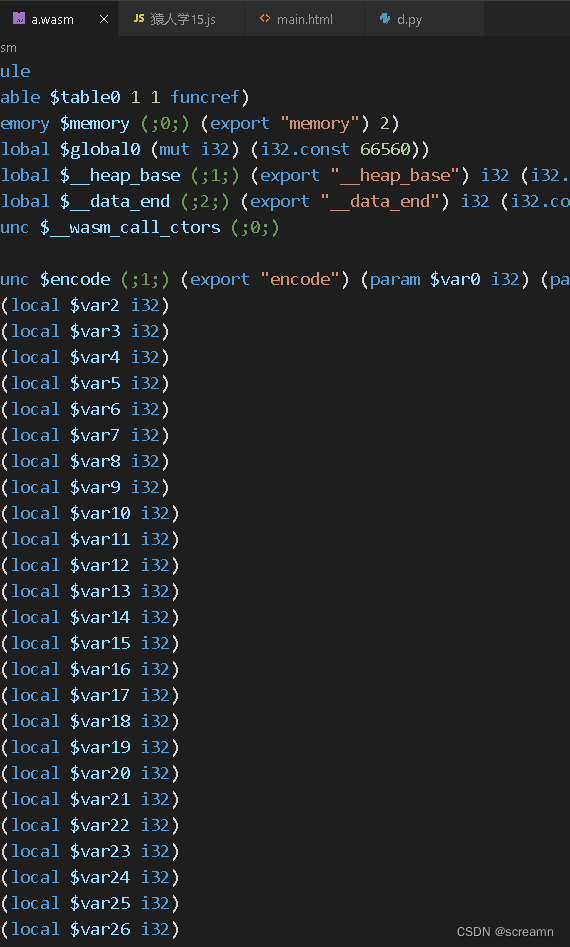

js逆向第15例:猿人学第14题备而后动-勿使有变

文章目录 一、前言二、定位关键参数2.1 mz=如何得到?2.2 m=如何得到?2.3 变量c和e怎么来的?2.4 变量aa和bb怎么来的?2.5 函数E是什么?2.6 函数m5和函数gee是什么? 三、代码实现四、参考文献 一、前言 任务十四:抓取这5页的数字,计算加和并提交结果 此题难度还是很大,整体的反爬虫手段至少有10种,全程走下来收获颇丰。

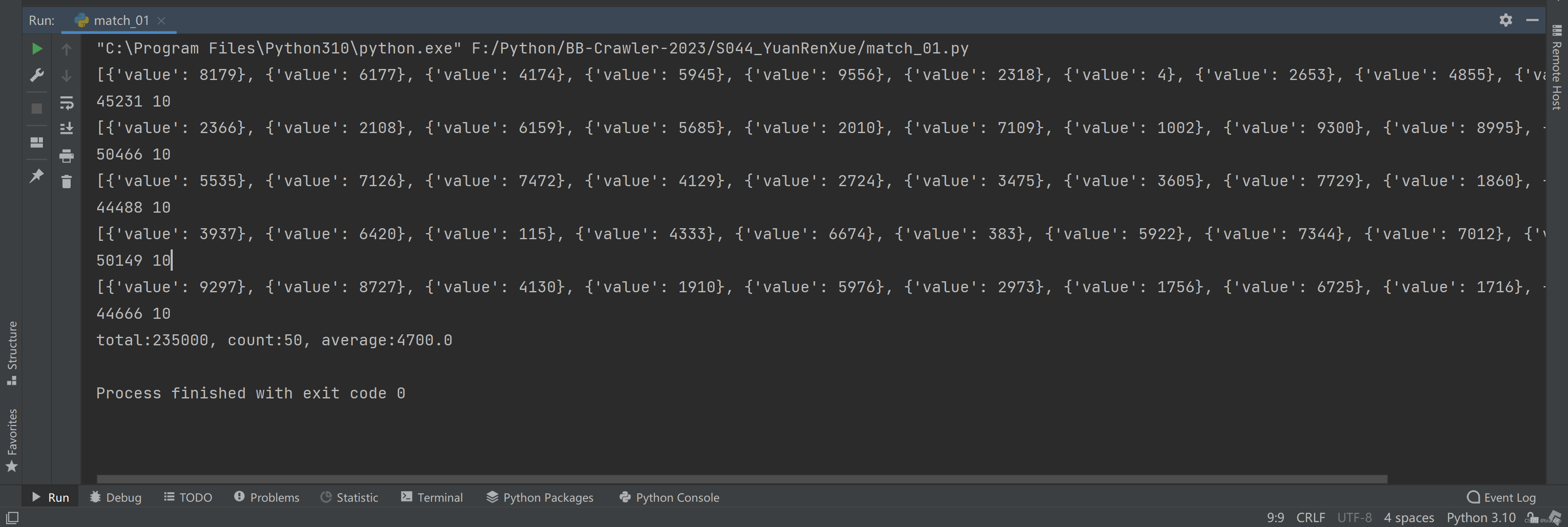

js逆向第16例:猿人学第12题入门级js

文章目录 一、前言二、定位关键参数三、代码实现 一、前言 任务:抓取这5页的数字,计算加和并提交结果 既然是入门级,那肯定很简单了 二、定位关键参数 控制台查看请求数据,m值应该就是关键参数了 进入堆栈 马上定位到了m值"m": btoa('yuanrenxue' + window.page)如下图:btoa就是base64编码,window.page就是页码

猿人学简单题分析(js逆向)

猿人学15T,实际带着大家分析一下。 开发者工具进行抓包,然后找的参数类型 由于这里的加密参数是m搜索出来的肯定是很多的,所以直接上XHR断点进行快速定位。 直接调用堆栈开始向上找。 控制台输出这个window.m查看这个函数的位置。 找到直接扣下来,开始补环境 这里由于不清楚里面发生了什么,建议打个断点开始查找。 我们发现之后的调试行为都是在赋值,