安全策略专题

Kubernetes PodSecurityPolicy:PSP能实现的5种主要安全策略

Kubernetes PodSecurityPolicy:PSP能实现的5种主要安全策略 1. 特权模式限制2. 宿主机资源隔离3. 用户和组管理4. 权限提升控制5. SELinux配置 💖The Begin💖点点关注,收藏不迷路💖 Kubernetes的PodSecurityPolicy(PSP)是一个关键的安全特性,它在Pod创建之前实施安全策略,确保P

SpringBoot-Web应用安全策略实现

背景 近期项目上线,甲方要求通过安全检测才能进行验收,故针对扫描结果对系统进行了一系列的安全加固,本文对一些常见的安全问题及防护策略进行介绍,提供对应的解决方案 跨站脚本攻击 XSS常发生于论坛评论等系统,现在富文本编辑器已对XSS进行了防护,但是我们任需要在后端接口进行数据过滤, 常见防护策略是通过过滤器将恶意提交的脚本进行过滤与替换 public class XSSFilter im

等保测评后的持续改进:企业安全策略升级

等保测评并非终点,而是一个持续改进的起点。通过等保测评后,企业应将此作为信息安全升级的契机,不断优化安全策略,以适应不断变化的威胁环境。本文将探讨等保测评后的持续改进策略,助力企业实现安全策略的升级。 一、评估与分析 1. 测评结果分析:深入分析等保测评结果,识别存在的安全问题和不足,理解其对业务的影响。 2. 安全态势评估:定期进行安全态势评估,包括内外部威胁分析、安全漏洞扫描等,确保对当

深入探索JNI:基础、最佳实践、性能优化与安全策略

文章目录 一、JNI基础入门1.1 概念与工作原理1.2 数据传递机制1.2.1 基本数据类型1.2.2 字符串1.2.3 数组1.2.4 对象 二、JNI的最佳实践2.1 内存管理2.2 异常处理2.3 线程管理 三、JNI性能优化技巧3.1 识别性能瓶颈3.2 优化策略 四、JNI安全问题4.1 潜在风险4.2 示例 五、结论 Java Native Interface(J

HTTP 之 Web Sockets 安全策略(十)

1、使用 wss://(WebSocket Secure): 始终通过安全的 WebSockets 连接(WSS)来传输数据,确保所有数据都经过 TLS/SSL 加密。 2、验证 Origin 头部: 服务器应该验证 Origin 头部,确保只接受来自信任域的连接请求。 3、设置合适的 HTTP 头部: 使用 Sec-WebSocket-Protocol 指定子协议,确保客户端和服务器使

linux安全策略!

1. 重要数据完整性.(Tripwire或者其它替代品AIDE) 2. 入侵检测系统(SNORT+ACID) 3. 防火墙安全加固 (IPTABLE) 4. 外部SSH安全连接(密钥或密码方式) 系统安全检测工具 1. NMAP 端口扫描 2. Xprobe2 版本识别 3. Amap 识

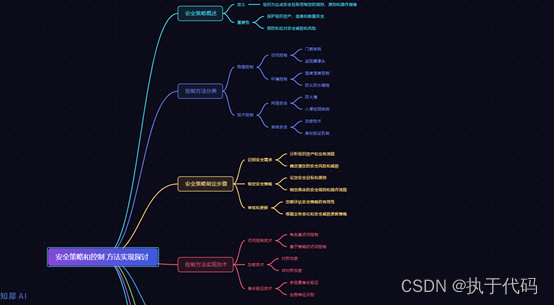

5.4 安全策略和控制 方法实现探讨

安全策略概述: 定义 安全策略是一组规则和措施,旨在保护组织的信息和资产免受潜在的威胁和攻击。它的制定和实施需要考虑组织的特定需求和风险,并采取适当的措施来减少潜在的安全漏洞。安全策略的定义包括以下几个方面: 1. 目标和范围:确定安全策略的整体目标和适用范围。例如,是否覆盖整个组织还是特定的部门、系统或流程。 2. 风险评估:评估组织的风险和威胁情况,包括内部和外部的威胁。这可以通过

笔记:Mysql的安全策略

1,安装安全插件 1.检查是否已安装该插件 SELECT PLUGIN_NAME, PLUGIN_STATUSFROM INFORMATION_SCHEMA.PLUGINSWHERE PLUGIN_NAME = 'validate_password'; 2.安装插件 INSTALL PLUGIN validate_password SONAME 'validate_password.

内容安全策略(CSP)

内容安全策略(Content Security Policy,CSP)是一种网络浏览器技术,用于减少或者消除某类型的网站漏洞,如跨站脚本(XSS)攻击等。CSP通过定义哪些资源可以被用户代理(如浏览器)加载和执行,从而提高网站的安全性。 CSP是通过在网页的HTTP响应头中设置“Content-Security-Policy”来实施的。这个HTTP响应头指定了一个

【4th chapter】信息安全技术—安全技术、安全架构、安全策略、安全管理、软件的脆弱性

概要 安全技术安全架构安全策略安全管理软件的脆弱性加密技术(Encryption Technology)安全域架构(Security Domain Architecture)访问控制策略(Access Control Policy)信息安全管理体系(Information Security Management System, ISMS)缓冲区溢出(Buffer Overflow)防火墙(Fir

Flash Socket通信的安全策略

昨天做测试的时候遇到一个问题,做好的SWF在Flash AS3中调试通过,但是发布到html中之后就无法得到数据了。查了一些资料之后找到了解决办法。这里感谢 剑心 提供帮助,以及同事若水三千提供Java代码及日志记录。 1、问题描述 将flash发布为html格式后,加载页面后,swf无法与服务器进行socket通信。Flash端显示的错误为:securityErrorHandl

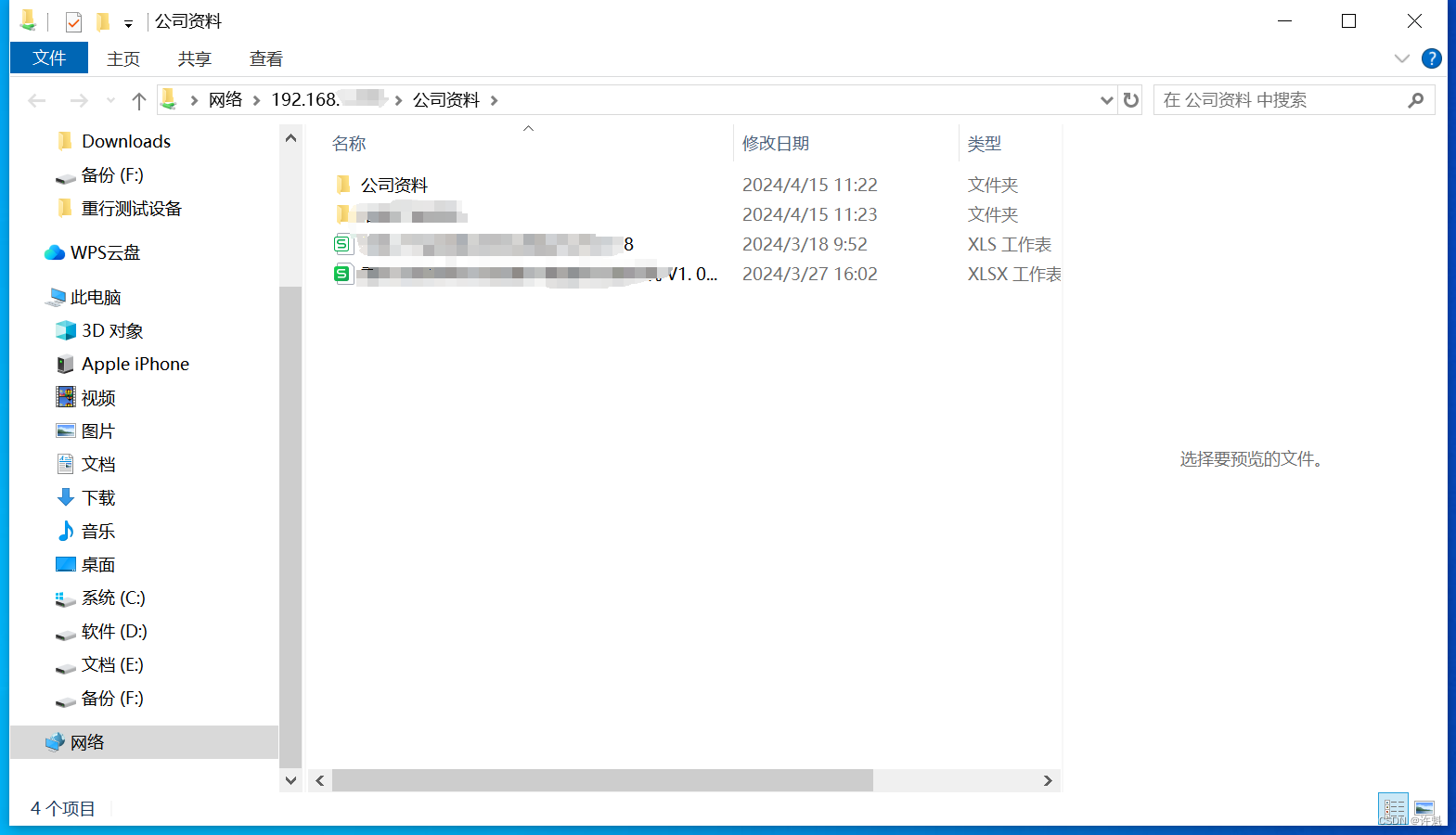

访问公共盘时提示:你不能访问此共享文件夹,因为你组织的安全策略阻止未经身份验证的来宾访问。这些策略可帮助保护你的电脑免受网络上不安全设备或恶意设备的威胁。

原因:未启动启用策略:不安全的来宾登录 办法: 1,Windows+R键,打开运行,输入gpedit.msc,打开本地组策略编辑器;2,计算机配置>管理模板>网络>Lanman 工作站>启用不安全的来宾登录>已启用>确定

公众平台调整SSL安全策略,请开发者注意升级

公众平台调整SSL安全策略,请开发者注意升级 近一段时间HTTPS加密协议SSL曝出高危漏洞,可能导致网络中传输的数据被黑客监听,对用户信息、网络账号密码等安全构成威胁。为保证用户信息以及通信安全,微信公众平台将关闭掉SSLv2、SSLv3版本支持,不再支持部分使用SSLv2、 SSLv3或更低版本的客户端调用。请仍在使用这些版本的开发者于11月30日前尽快修复升级。 注意:通过微信开

同源策略以及cookie安全策略

1、引言 跨站点请求伪造(Cross—Site Request Forgery).以下简称CSRF。是一种广泛存在的网站漏洞。Gmail、YouTube等著名网站都有过CSRF漏洞.甚至包括“ING DIRECT”这样的荚国第四大储蓄银行的金融机构网站。2009年3月著名 网络安全机构SANS与MITRE结合来自全球超过30个软件工作者及安全专家,将CSRF列为最危险

Tungsten Fabric架构解析丨TF基于应用程序的安全策略

Hi!这里是Tungsten Fabric架构解析内容的最后一篇,介绍TF基于应用程序的安全策略。Tungsten Fabric架构解析系列文章,由TF中文社区为你呈现,旨在帮助初入TF社区的朋友答疑解惑。我们将系统介绍TF有哪些特点、如何运作、如何收集/分析/部署、如何编排、如何连接到物理网络等话题。 常规防火墙策略包含基于单个IP地址或子网范围的规则。在任何规模的数据中心中,这都会导致防

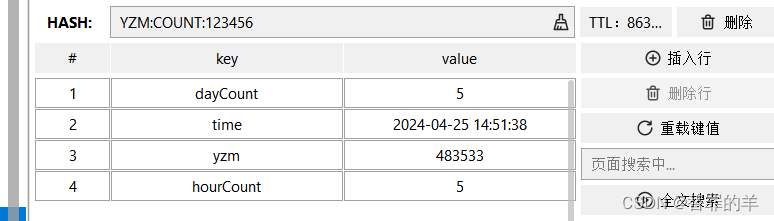

用Redis实现获取验证码,外加安全策略

安全策略 一小时内只能获取三次,一天内只能获取五次 Redis存储结构 代码展示 import cn.hutool.core.util.RandomUtil;import org.apache.logging.log4j.LogManager;import org.apache.logging.log4j.Logger;import org.junit.jupiter.a

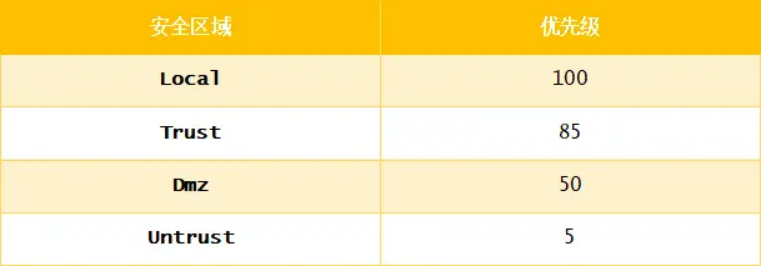

防火墙技术基础篇:认识安全策略、安全区域、域间转发及报文转发流程

防火墙技术基础篇:认识安全策略、安全区域、域间转发及报文转发流程 一、安全策略匹配机制 简单通俗的讲,防火墙设备最基本的用途就是定义数据如何转发,靠什么定义呢?最基本的就是安全策略,当流量来到防火墙之后首先要报文匹配安全策略,先检查这个报文是否符合第一条安全策略的条件,如果符合就按照安全策略定义的规则动作执行,动作有permit和deny,也就是允许转发和不允许转发。如果第一条安全策略没有命中

2Bizbox 如何设置固若金汤的系统安全策略

大家使用2BizBox的时候,需要注意数据安全性问题。尤其对于想真正使用系统并准备上线的朋友,一定要仔细研究并设置好系统的数据安全保护策略。 数据安全是一个很大的话题,很多已经超出了2BizBox的范围,这里没必要展开讲。我们就简单提及一些比较基础的部分,希望大家能够引起注意。 首先是操作系统这一级的安全。现在很多朋友都是下载BB软件,在本机一键安装后耍一耍。这是没问题的。但是要真正上线或商用

华为USG5300 采用IKE安全策略方式建立IPSec隧道

组网需求: 如图所示,网络A和网络B分别通过USG5300 A和USG5300 B与Internet相连。网络环境描述如下: 网络A属于10.1.1.0/24子网,通过接口GigabitEthernet 0/0/0与USG5300 A连接。 网络B属于10.1.3.0/24子网,通过接口GigabitEthernet 0/0/0与USG5300 B连接。 USG5300 A和USG5300 B路

CSP:内容安全策略详解

在当今的网络安全环境中,内容安全策略(Content Security Policy,简称CSP)扮演着至关重要的角色。CSP是一种由浏览器实施的安全机制,旨在减少和防范跨站脚本攻击(XSS)等安全威胁。它通过允许网站管理员定义哪些内容来源是可信任的,从而防止恶意内容的加载和执行。 一、CSP的背景与意义 随着互联网的快速发展,Web应用已成为人们生活中不可或缺的一部分。然而,与此同时,网络

SD-WAN安全策略,保护企业网络的新边界

随着企业的数字化转型和网络架构的演变,SD-WAN(软件定义广域网)作为一种新兴的网络技术,正在逐渐取代传统的基于硬件的广域网架构。然而,随之而来的安全威胁也在增加,因此在部署 SD-WAN时,制定合适的安全策略至关重要,以保护企业网络的新边界。 1、SD-WAN的安全挑战 多点接入: SD-WAN允许多个分支机构和远程办公地点连接到企业网络,增加了网络边界的复杂性和攻击面。 云集成:

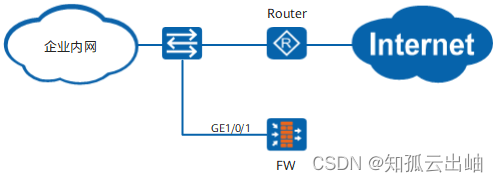

华为CLI实验-配置旁路检测时的安全策略

CLI举例:配置旁路检测时的安全策略 举例说明当FW作为旁路检测设备时,如何配置安全策略。 组网需求 如图1所示,企业内网通过路由器Router连接到Internet。FW作为旁路检测设备,对通过Router的流量进行内容安全检测。 图1 旁路检测组网图 配置思路 FW作为旁路检测设备时,需要将检测接口GE1/0/1设置为二层接口,并将检测接口与交换机相连。交换机通

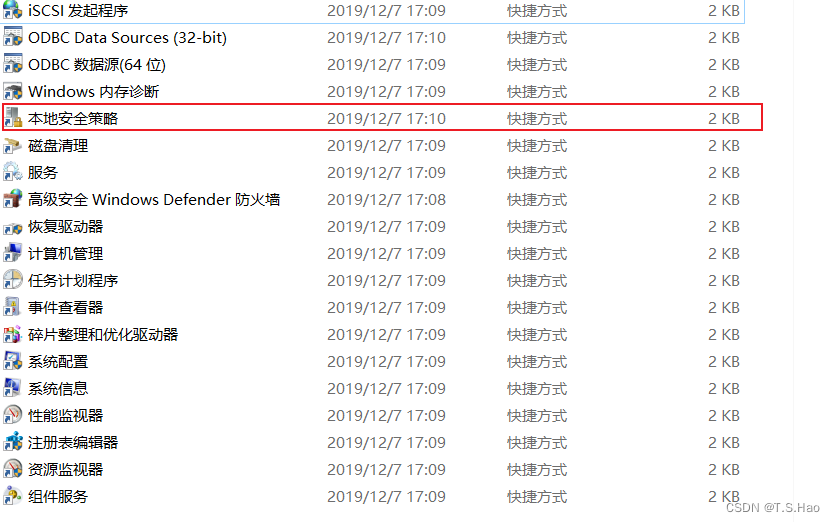

Windows 11 家庭中文版添加本地安全策略

一、报错 Windows11中打开本地组策略编辑器(cmd中输入gpedit.msc),报错: 二、解决 1、新建txt文件,文件名任意,将下面的内容复制粘贴进去。2、将文件后缀名由txt改为cmd。3、以管理员身份执行该cmd文件,安装本地安全策略相关文件,大概需要60s左右执行完成。4、cmd中输入gpedit.msc,本地组策略编辑器已经可以成功打开。5、按win键,在搜索框中输入

【Win10家庭版本没有本地安全策略如何处理】

Win10家庭版本默认没有本地安全策略 以管理员的身份运行下面的bat文件即可安装本地安全策略模块 @echo offpushd "%~dp0"dir /b C:\Windows\servicing\Packages\Microsoft-Windows-GroupPolicy-ClientExtensions-Package~3*.mum >List.txtdir /b C:\Windows\

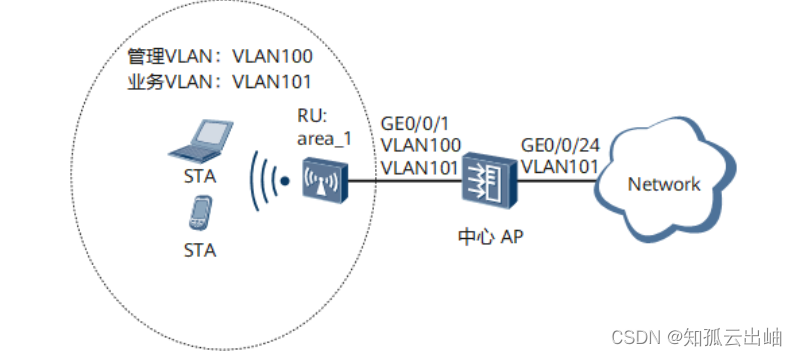

华为配置WAPI-PSK安全策略实验

配置WAPI-PSK安全策略示例 组网图形 图1 配置WAPI-PSK安全策略组网图 配置流程组网需求配置思路配置注意事项操作步骤配置文件 配置流程 WLAN不同的特性和功能需要在不同类型的模板下进行配置和维护,这些模板统称为WLAN模板,如域管理模板、射频模板、VAP模板、AP系统模板、AP有线口模板、WIDS模板。当用户在配置WLAN业务功能时,需

IP安全策略设置(收藏)

现如今病毒、木马攻击的方式是多种多样,尤其是计算机端口更是病毒"攻占"的重点部位,你是否曾遇到这样的情况,当我们安装上诸如天网防火墙上网时,只见感叹号跳个不停。打开一看都是类似于"xxx.xxx.xxx.xxx 试图连接本机的xxx端口,该操作被拒绝"之类的操作提示,这就是一些病毒、木马攻击端口的表现。 今天就来教大家如何用系统的IP安全策略来防止病毒入侵。 概念常识