反编译专题

Java中有什么工具可以进行代码反编译详解

《Java中有什么工具可以进行代码反编译详解》:本文主要介绍Java中有什么工具可以进行代码反编译的相关资,料,包括JD-GUI、CFR、Procyon、Fernflower、Javap、Byte... 目录1.JD-GUI2.CFR3.Procyon Decompiler4.Fernflower5.Jav

apk反编译修改教程系列-----修改apk 解除软件限制功能 实例操作步骤解析_6【二十五】

目前很多软件都需要票票才可以使用完全的功能。纯免费的功能性app已经很少见了。 今天继续以一款app为大家来演示如何去除软件的限制功能。教程的目的主要是学习反编译的基础修改方法,了解app的修改步骤以及基础的入门修改常识。每个使用修改方法不一定适用于所有app。只是给你另外的思路与步骤参考。 反编译工具:MT**绿色版 演示apk;**清单 app

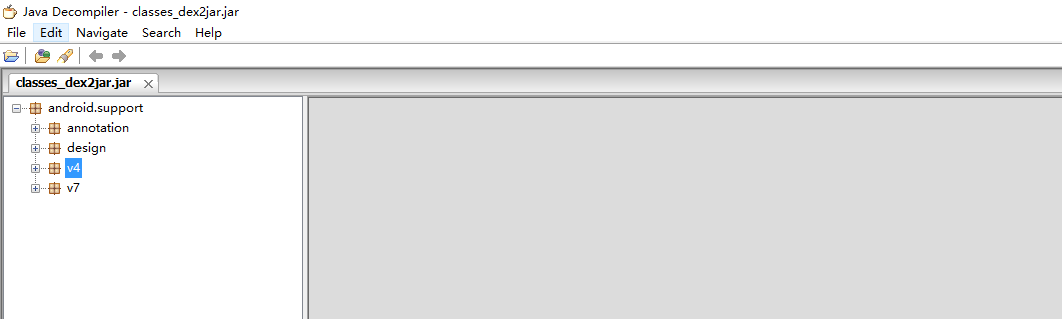

jar反编译成java工具

jar反编译成java工具 在开发过程中,经常使用到jar包。有的jar是在ide不能查看源码的。 这时就可以使用到jar的反编译工具。 传送门: 点击下载工具 免费下载的一个反编译工具,解压之后可以看到 免费下载的一个反编译工具,解压之后可以看到 现在就可以选择是发编译jar还是反编译文件夹了。 1.反编译jar之后会在jar包的同级文件夹中生成相应的文件,里边的文件

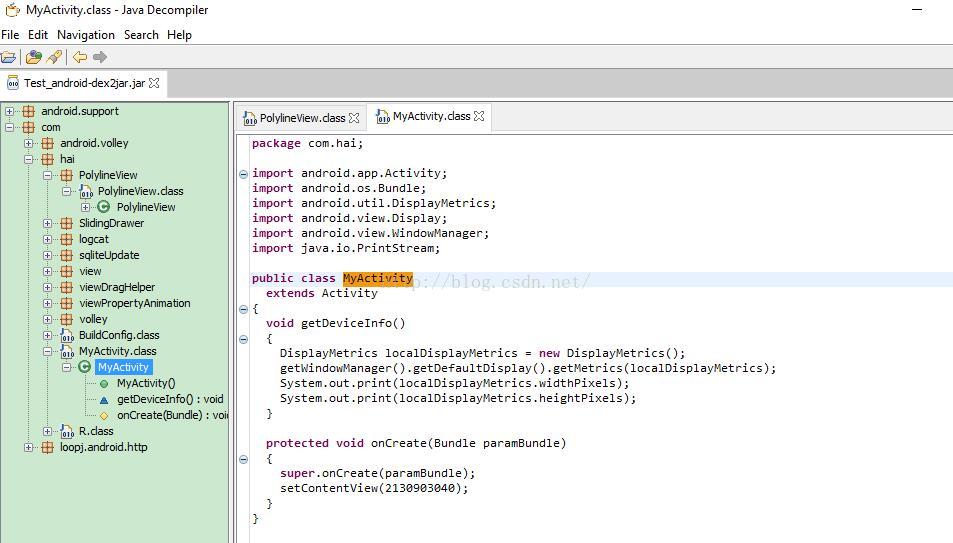

android apk反编译 查看源码

首先请下载所需要使用的工具包。 工具包有这三个工具: 工具介绍: apktool 作用:资源文件获取,可以提取出图片文件和布局文件进行使用查看 dex2jar 作用:将apk反编译成java源码(classes.dex转化成jar文件) jd-gui 作用:查看APK中classes.dex转化成出的jar文件,即源码文件 接下来我们直接进入正题。 一、我们解压a

三款常用的Java字节码反编译工具

转载请注明: http://xuantan.iteye.com/blog/2030651 研究Java字节码测试已有一段时间了,工作中经常会用到字节码反编译工具。 现将三款本人感觉比较好用的反编译工具分享出来: 1、jd-gui:最好用,但有时反编译出来的结果会有遗漏。 https://code.google.com/p/cxldemo/downloads/detail?name=

阶段二 - 小程序反编译及调试

在打开小程序后,小程序的apkg会放在以下目录中: 使用解包工具对小程序进行解包: 解包工具:链接: https://pan.baidu.com/s/1KLDbivGPCPhqt1nbLVbhXA?pwd=kckq 提取码: kckq 解包后会生成一个这样的文件: 在这里输入cmd后,输入:node wuWxapkg.js 上述步骤生成的文件路径 执行后,会生成一个文件夹,里面就是小程

Android中的apk通过签名校验防止反编译重打包

Android开发完打包好的apk如果被别人盗取可能会存在被反编译重打包的风险,那么我们如何来保护我们辛苦开发出来的程序不被别人盗取重打包呢,这里我们通过签名文件入手,因为打包时候是需要签名的,别人盗取后如果重打包也是需要签名的,那么如果重打包的签名跟我们原本打包的签名不一样,就可以阻止他使用该apk。 我们要在首页MainActivity里来判断重打包的签名文件是否与原签名文件一致: /**

信息打点-APP小程序篇抓包封包XP框架反编译资产提取

知识点: 1、小程序-外在-资产收集 2、App-外在&内在-资产收集 演示案例: APP-外在抓包-Fd&茶杯&Brup APP-外在抓包-封包监听工具 APP-内在提取(从源代码中寻找)-AppInfoScanner 1、 GitHub - kelvinBen/AppInfoScanner: 一款适用于以HW行动/红队/渗透测试团队为场景的移动端(Android、iOS、W

【笔记】Eclipse反编译工具Jad及插件JadClipse配置

针对问题:Ctrl+鼠标左键(或者F3)查看class源码的时候提示:Source Not Found。 准备工具: ①jadclipse 下载传送门注意选择与eclipse版本一致的版本。(我用的是Eclipse4.4.1,选择下载版本net.sf.jadclipse_3.3.0.jar,经过测试可用)②jad.exe 下载传送门 选择对应操作系统的版本。 步骤:

apktool反编译问题

apktool反编译时经常会出现下面的信息 1.Input file was not found or was not readable.2.Destination directory (C:\Users\user\a) already exists. Use -f switch if you want to overwrite it.3.Exception in thread "m

《嵌入式 - 嵌入式大杂烩》Keil反编译入门(二)

在阅读本文之前,你需要有汇编和寄存器的基础知识,请参看笔者以前的文章。 ARM汇编入门 深入理解ARM寄存器 4 反汇编代码全解析 进入debug模式,在View下选择disassembly window。 这样就可将机器码和对应的代码对应起来。当程序运行起来了,也就从异常向量表中跳转到Reset_Handler中,然后跳转到main函数中,而main函数是在栈中,因此需要设置占空

《嵌入式 - 嵌入式大杂烩》Keil反编译入门(一)

我们在写单片机裸机程序时,在主函数之前,会有一段启动代码,而启动代码是用汇编写的,有些朋友可能看到汇编头都大了,当时要想深入研究底层架构,这快硬骨头就必须去啃。 汇编:汇编文件转换为目标文件(里面是机器码)。 反汇编:可执行文件(目标文件,里面是机器码),转换为汇编文件。 关于汇编的基础知识,请看笔者以前的文章。 今天笔者以STM32F1的点灯程序为例,带领大家进行反汇编,并阅读反汇编后的

apktoools反编译报错

错误:Exception in thread "main" brut.androlib.AndrolibException: Could not decode arsc file 解决方法:把C:\Users\1\apktool这个目录下全部删掉。不要只把里面的1.apk删掉。

小龟视频APP-插件打包-v1.6.x反编译教程及未加固apk包ios最新版文件分享

1.先爆破安卓签名,工具:MT管理器,百度自行下载 2.搜索getcertsign(一般在285之间都能看到)如下图: 3.添加return-void 然后保存返回回到首页进行APK签名,就ok了 这样就爆破好了把这里修改成你自己的域名就ok了 还有要吧zip改回apk 步骤一:如图 步骤二:如图 步骤三:如图 步骤四:如图

如何为你的jar包上保险,防止别人反编译获取代码。Jar混淆全网最详细教学

写在前面:众所周知,Java程序不管使用maven或者Gradle进行构建,都可以获得一个可运行的jar包,比如现在我写了一个IDEA插件可以实现在IDEA中输入中文的名称之后自动变成是规范的英文类,那么在进行友好的分享时候,如何防止自己的jar依赖被别人翻版,就是本次给大家提供的教学~ IDEA插件获取及介绍 反编译软件介绍 网址链接:https://github.com/skylo

App 抓包与反编译工具

文章目录 App 抓包与反编译工具数据包抓取抓包工具charlse的安装和配置手机配置抓取 HTTPS 包 配置系统证书和用户证书把用户证书做成系统证书 反编译工具JDK环境安装jadx安装jadx 使用 App 抓包与反编译工具 数据包抓取 抓包工具 常见的抓包工具有以下几种 Wireshark:Wireshark 是一个开源的网络抓包工具,可以在多个平台上运行,支

对SpringBoot项目Jar包进行加密防止反编译

最近项目要求部署到其他公司的服务器上,但是又不想将源码泄露出去,要求对正式环境的启动包进行安全性处理,防止客户直接通过反编译工具将代码反编译出来,本文介绍了如何对SpringBoot项目Jar包进行加密防止反编译,需要的朋友可以参考下 场景: 最近项目要求部署到其他公司的服务器上,但是又不想将源码泄露出去。要求对正式环境的启动包进行安全性处理,防止客户直接通过反编译工具将代码反编译出来。

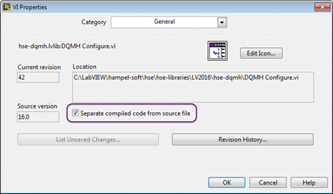

LabVIEW反编译与源程序加密破解

最近,不少粉丝咨询如何将生成的 LabVIEW 可执行程序反编译,所以写了这篇文章来详细探讨这个话题。反编译问题引起了广泛的关注,许多开发者希望能够从现有的可执行文件中提取源代码,以便进行修改或重新利用。然而,反编译在技术上是极为复杂且不现实的,特别是在 LabVIEW 这种图形化编程环境下。因此,本文的初衷是为大家澄清反编译的可行性,探讨可能的替代方案,并分享一些关于破解源码加密的经验。希望通过

教你如何用工具反编译android apk

所谓工欲善其事必先利其器,首先从官网拿到最新的反编译工具: APK反编译工具: dex2jar:https://github.com/pxb1988/dex2jar(原网址:http://code.google.com/p/dex2jar/downloads/list)Apktool:http://ibotpeaches.github.io/Apktool/(原网址:http://

Dnspy代码分析/反编译工具的简单使用:以骑砍2为例

前言: 如果我们需要做些反编译工作,改变游戏源码的时候,且该项目是由C#制作而成,便可以使用Dnspy工具。 1,安装 代码分析工具dnspy: 2,使用: 我们拿《骑砍2》举例,首先打开Dnspy,界面如下: 这里有些基础解析用的类。 然后我们到《骑砍2》中找到类库TaleWorlds.MountAndBlade.dll,直接拖到dnspy里面: 找

LabVIEW软件反编译

反编译工具在软件开发行业中一直是一个敏感的话题,尤其是在涉及到保护知识产权(IP)和源代码安全性时。虽然LabVIEW是一个广泛使用的图形化编程语言,National Instruments(NI)也为其提供了多种打包和部署工具,将VI文件(虚拟仪器程序)编译成独立的可执行文件(EXE)或动态链接库(DLL)。然而,尽管LabVIEW编译后的代码在表面上是不可读的,业内却存在一些不公开的反编译工具

关于几个常用java命令反编译(Fernflower decompiler)的结果

在用android studio中偶尔偶然发现有这样一个反编译器,就测试了几个比较难以理解的命令。如下 ArrayList<String> arrayList = new ArrayList<String>();LinkedList<String> linkedList = new LinkedList<String>();int a[] = new int[5];for(Stri

反编译二进制格式的方舟字节码abc文件

本文记录如何反编译hap包中的adc文件 ## 1.解压hap包获取adc文件 首先解压想反编译的hap包  解压

Android反编译包的使用

工具下载地址:链接:点击下载 密码:T8Pk 工具介绍: apktool 作用:资源文件获取,可以提取出图片文件和布局文件进行使用查看 dex2jar 作用:将apk反编译成java源码(classes.dex转化成jar文件) jd-gui 作用:查看APK中classes.dex转化成出的jar文件,即源码文件 反编译流程: 一、apk反编译得到程序的源代码、图片、XML配置、语言资源等文件

jad 反编译的使用方法

最近看到好多大神学习java源码,感觉好高大上有没有,都是class文件自己不会看有没有!!! 下面给大家介绍如何反编译 当然是用工具jad啦! jad简单用法(以下假设jad.exe在D:\JDK\jad目录下) 一、基本用法 Usage: jad[option(s)] 直接输入类文件名,且支持通配符,如下所示。 D:\JDK\jad>j

Android如何反编译xml文件 ,和防止代码反编译

Android反编译xml文件 一、前言: 大家好,今天给大家分享一下Android中的拿来主义,我们时常会碰到一个自己觉得很漂亮很帅气的应用(apk),所以我们会尝试用WinRAR等之类工具查看,而一般的应用程序打包后的目录通常是这样的如下图: 当然res里的图片是可以拿来就用的(笔者的好多应用的图片都是从别人的apk里扣出来的),而诸如layout里的布局及权限文件(A