反汇编专题

1 IDA反汇编 今天只看看 别人是怎么防护的 软件安全

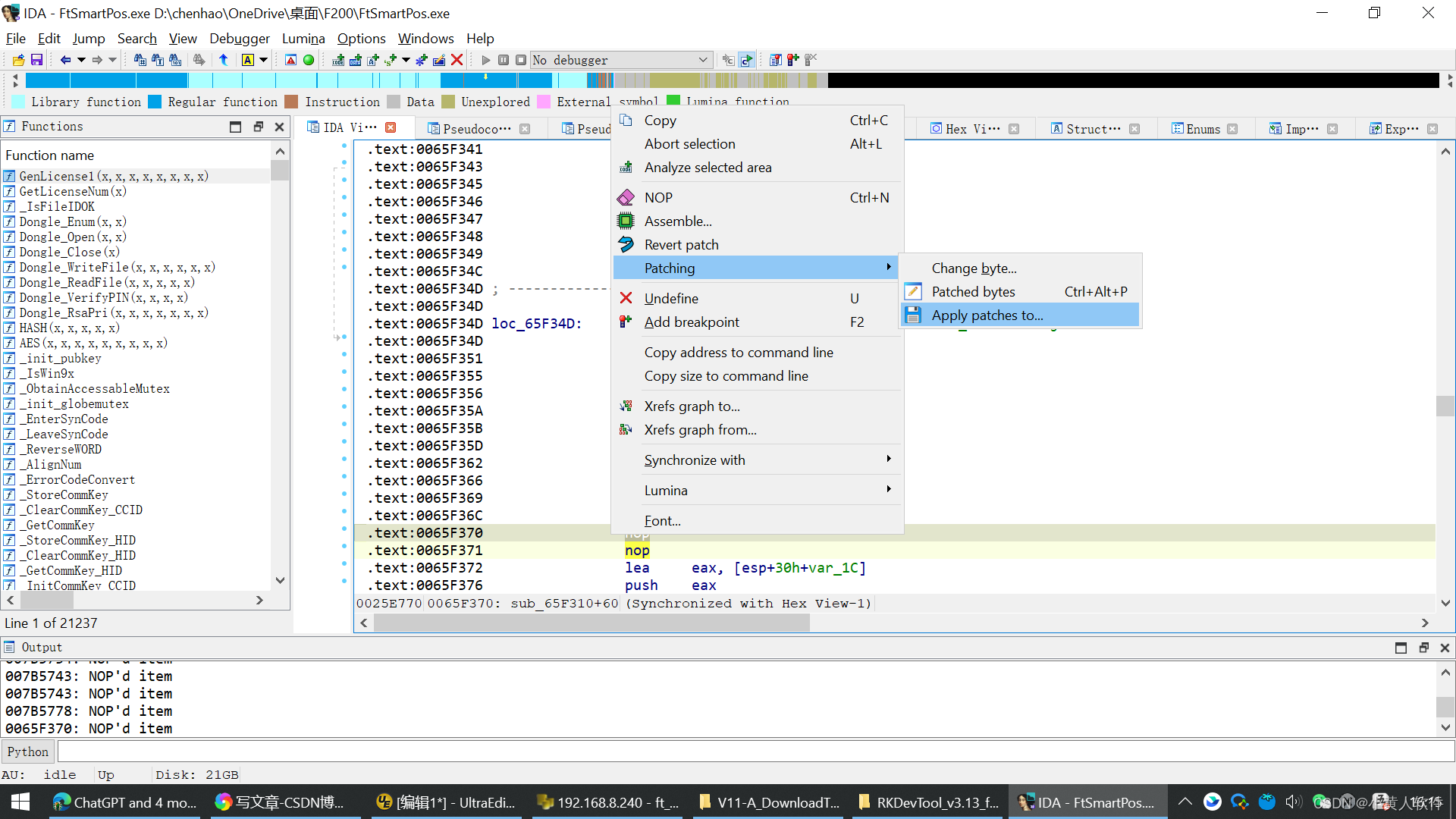

先看32位还是64位 能用32位的打开就是32位,否则会报错。API Monitor不改软件,只是看。 IDA加载 用的openssl加解密 定位:找到需要修改的地方 一般有提示句等 先看看自己写的:shift+F12 展示所有的字符串; 修改 或叫打补丁 比如在需要判断的地方JNZ改值 或NOP 应用 补丁到改后的软件 运行新软件 IDA使用技巧shift+

IDA反调试、反汇编解决方案

IDA全称为Interactive Disassembler Professional,是一款交互式静态反汇编工具,它可以直接反汇编出二进制文件的汇编代码,是逆向分析领域最强大的工具之一。 IDA支持Windows、Linux等多平台与数十种指令集,凭借着泛用性与友好的图形化界面,被广泛应用于逆向分析。但也因此被游戏黑灰产所利用,不少外挂作者会使用IDA来分析游戏代码逻辑,寻找关键函数进行hoo

c++引用的本质(反汇编角度分析)

目录 一、引用基础理论 二、 引用的本质 三、从反汇编角度进行分析 1.变量赋值 2.引用和指针初始化 3.通过引用和指针赋值 4.eaxd的作用 一、引用基础理论 在c++中我们都知道,引用(&)就是变量的一个别名,它允许我们为已存在的变量创建一个新的名字。 引用的作用:引用和它所引用的变量共享同一块内存地址。当对引用进行修改时,

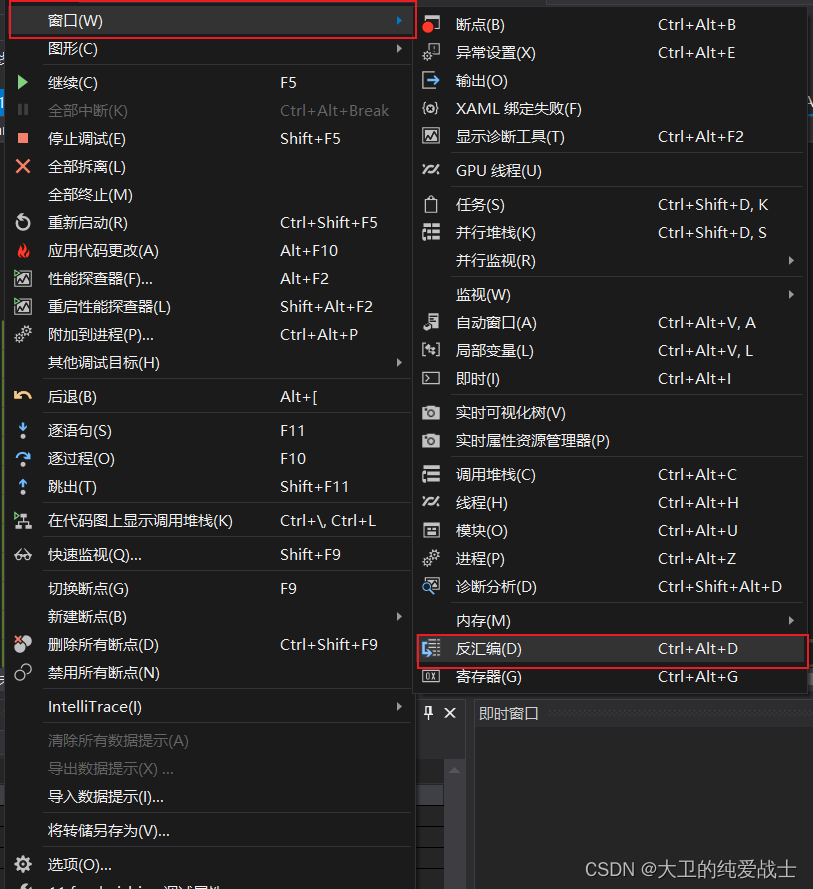

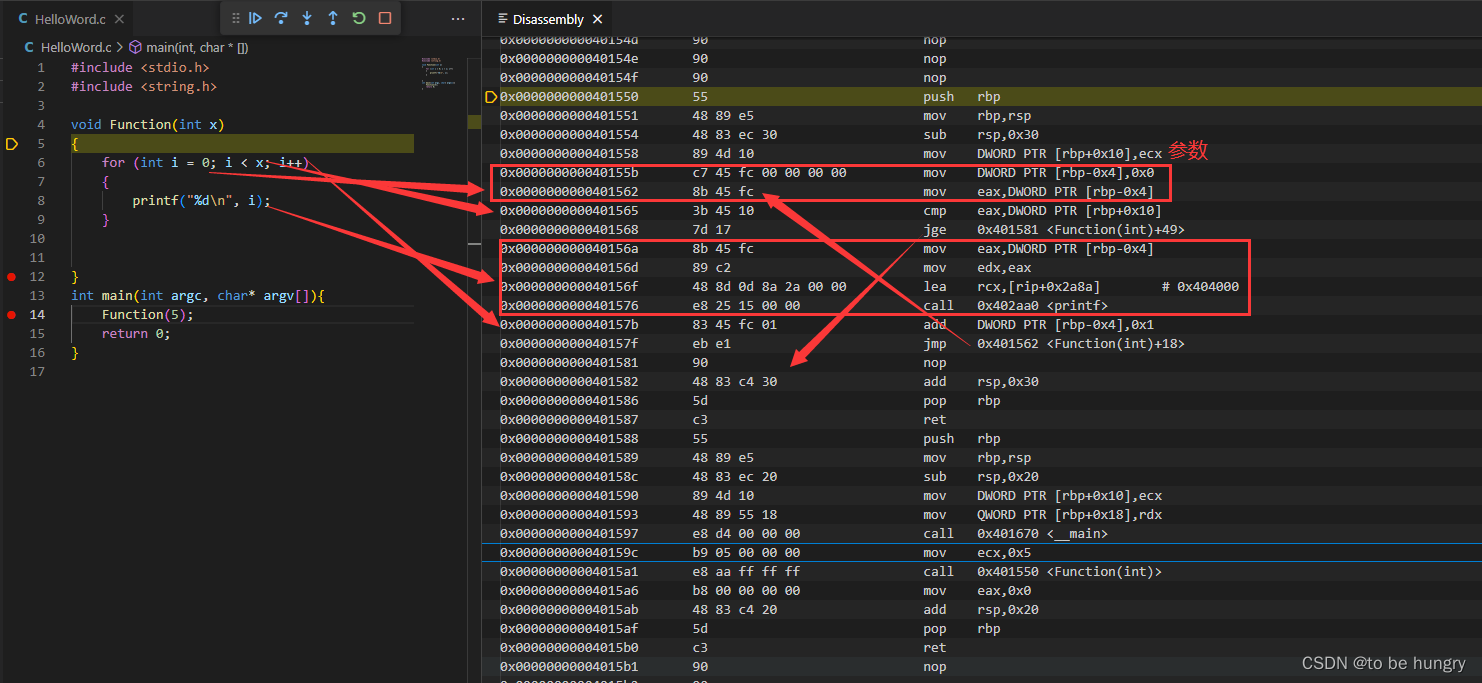

Visual Studio 调试反汇编c++/c

目录 一、代码打断点 二、开启调试 三、调试反汇编 一、代码打断点 如下图所示: 二、开启调试 三、调试反汇编 代码调试成功后,打开窗口下的反汇编就可以查看我们的反汇编代码了。

通过反汇编一个简单的C程序,分析汇编代码理解计算机是如何工作的

刘子健 原创作品转载请注明出处 《Linux内核分析》MOOC课程http://mooc.study.163.com/course/USTC-1000029000 对一下代码进行反汇编分析: int g(int x){return x + 42;}int f(int x){return g(x);}int main(void){return f(42) +

反汇编u-boot.bin

# arm-linux-objdump -S u-boot > u-boot.S # arm-linux-objdump -S u-boot.elf > u-boot.S

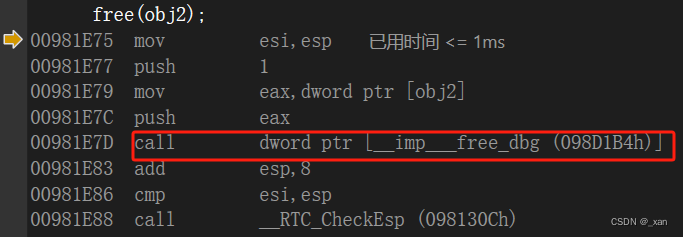

C++指针和动态内存分配细节,反汇编,面试题05

文章目录 20. 指针 vs 引用21. new vs malloc 20. 指针 vs 引用 指针是实体,占用内存空间,逻辑上独立;引用是别名,与变量共享内存空间,逻辑上不独立。指针定义时可以不初始化;引用定义时必须初始化。指针的值可以变,即可以指向别的内存地址;引用不变的。指针可以为nullptr;引用不能为空。sizeof(指针)计算指针大小,由于指针保存的是内存地址,所以

C++反汇编,指针和内存分配细节,面试题05

文章目录 20. 指针 vs 引用21. new vs malloc 20. 指针 vs 引用 指针是实体,占用内存空间,逻辑上独立;引用是别名,与变量共享内存空间,逻辑上不独立。指针定义时可以不初始化;引用定义时必须初始化。指针的值可以变,即可以指向别的内存地址;引用不变的。指针可以为nullptr;引用不能为空。sizeof(指针)计算指针大小,由于指针保存的是内存地址,所以

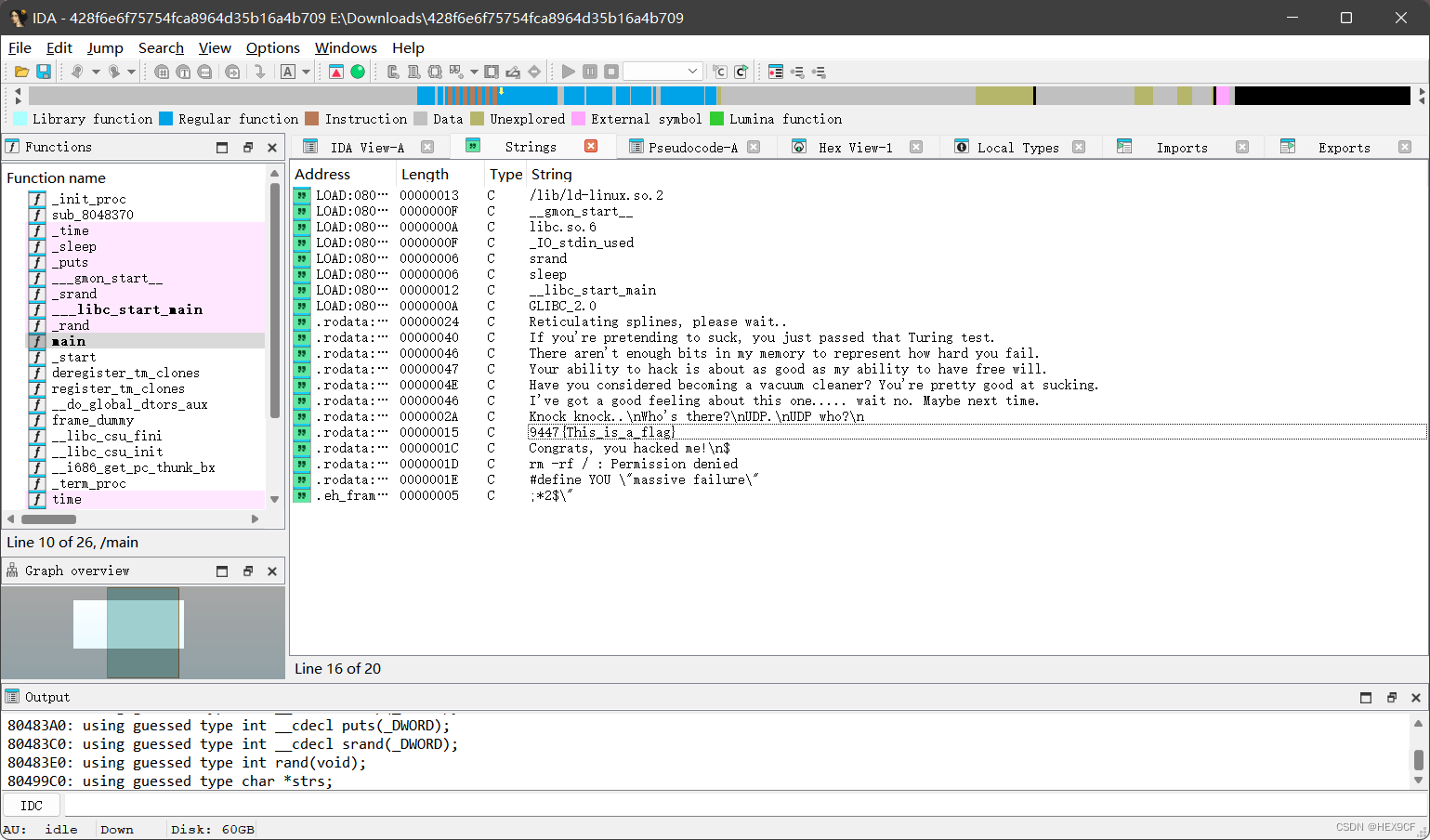

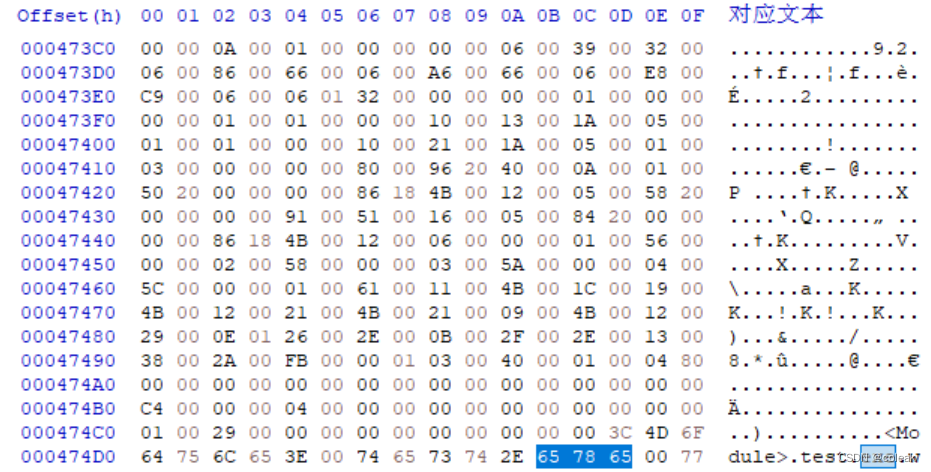

【CTF Reverse】XCTF GFSJ0492 insanity Writeup(反汇编+字符串搜索)

insanity 菜鸡觉得前面的题目太难了,来个简单的缓一下 解法 拖进 Exeinfo PE 中分析。 -> Compiler : GCC: (Debian 4.4.7-2) 4.4.7 用 IDA 打开。 按 shift + F12 打开 String 页面。找到 flag。 Flag 9447{This_is_a_flag} 声明 本博客上发布的

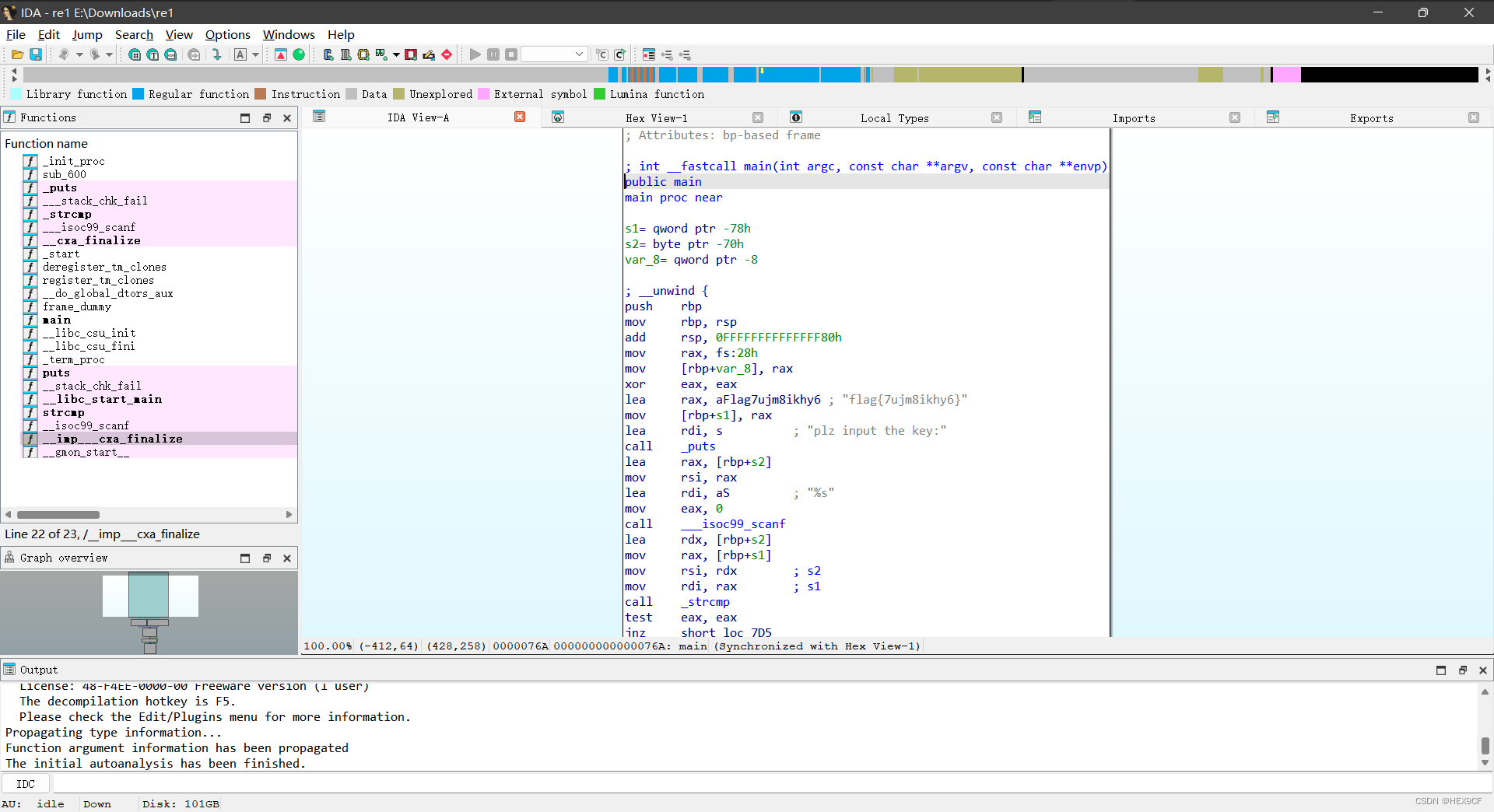

【CTF Reverse】CTFShow 逆向签到题 Writeup(反汇编)

逆向签到题 1 逆向题的hello world 解法 导入 DIE 分析。是一个 ELF64 程序。 导入 IDA,找到 flag。 Flag flag{7ujm8ikhy6} 声明 本博客上发布的所有关于网络攻防技术的文章,仅用于教育和研究目的。所有涉及到的实验操作都在虚拟机或者专门设计的靶机上进行,并且严格遵守了相关法律法规。 博主坚决反对任何形式的非法黑客

【我所认知的BIOS】-反汇编BIOS之Bootblock(2)

1 、 CPU micro code 的背景 先做个铺垫为什么要在 BIOS 刚刚开始跑的时候就来讲 CPU 的 micro code 。 以下引用自网络: ; ------------------------------------- 在十多年前的 Pentium 时代 , INTEL 曾经发布过有缺陷的 CPU, 因为浮点运算表边界上有几个数据错误 , 导致在

嵌入式学习笔记-如何反汇编分析问题

文件类型 汇编文件的后缀名一般是.s,反汇编文件的文件后缀名为。dis文件 这两个的后缀名是取其对应英文单词的首字母 汇编 assemble 反汇编 disassemble 因.a 被用作静态链接库类型使用,所以取.s为文件名后缀 反汇编文件必须从可执行文件.elf文件中的出, bin文件虽然也是二进制文件,但是在编译的过程去除了例如像_start这样的文件标号,无法被反汇编成汇编程序 反汇编程

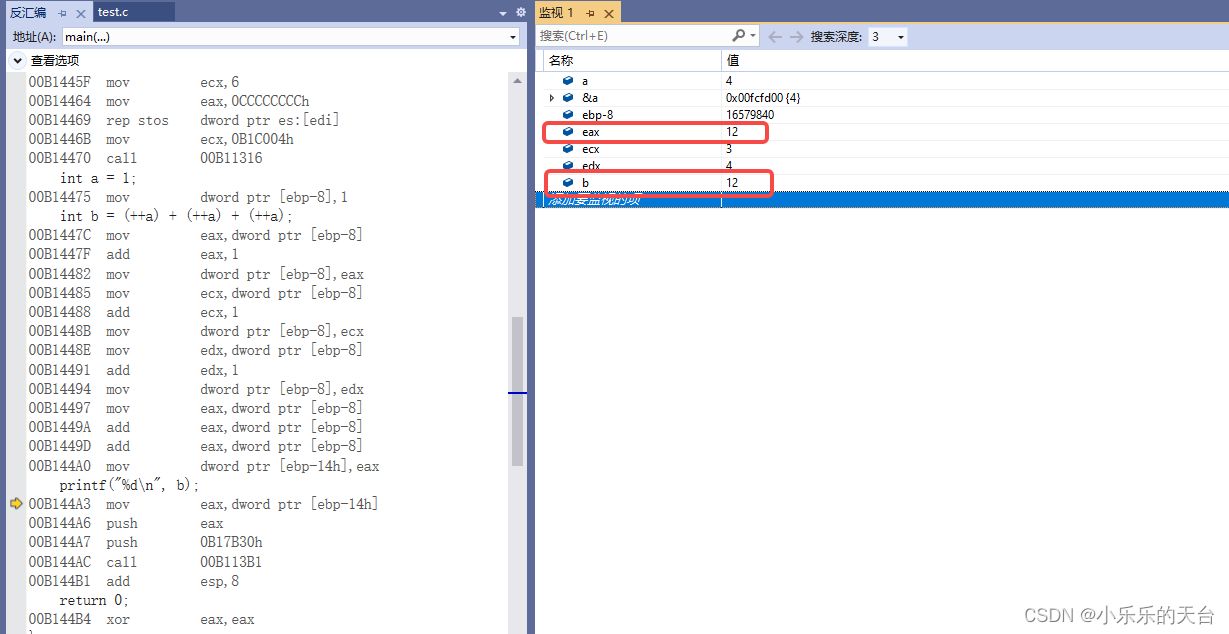

C语言的(++a) + (++a) + (++a)反汇编代码分析

@[TOC](C语言的(++a) + (++a) + (++a)反汇编代码分析) 1、看问题现象 我们先来看一段c语言的代码,虽然说我们有运算符的结合性,但是这段代码在不同的编译器下的执行结果也是不一样的 #define _CRT_SECURE_NO_WARNINGS 1#include<stdio.h>int main(){int a = 1;int b = (++a) + (

IDA反汇编工具详解之工程和窗口

文章目录 什么是反汇编反汇编的目的ID介绍打开创建工程IDA的基本规则窗口介绍反汇编窗口Names窗口Strings窗口十六进制窗口导出窗口导入窗口函数窗口结构体窗口枚举窗口段窗口签名窗口类型库窗口函数调用窗口问题窗口 什么是反汇编 程序员使用编译器、汇编器和链接器中的一个或几个创建可执行程序的过程叫做编译过程(代码输入 --> 可执行程序输出) 使用反汇编器和反编译器回溯编

C++ 反汇编:针对加减乘除的还原

算术运算通常是指,加减乘除四则运算,而计算机中的四则运算与数学中的有所不同,同样是实现算术运算,高级语言与汇编语言的实现思路完全不同,往往一个简单的减法运算,都要几条指令的配合才能得出计算结果,而为了保证程序的高效率,编译器会对其进行最大限度地优化,这就涉及到汇编代码的逆推,如下笔记则是整理的逆推常用手法。 一般VS系列编译器对代码的优化有两种方案,O1方案则可生成占用空间最小的文件,O2方案则

C/C++反汇编解密课程

本课程从汇编语言的角度带你去学习和了解C/C++语言编译后的本质。 了解C/C++编译后的本质函数调用的本质C/C++内存布局 课程地址:https://edu.csdn.net/course/detail/32042

java 反汇编操作

javap命令参数 C:\>javap -help用法: javap <options> <classes>其中, 可能的选项包括:-help --help -? 输出此用法消息-version 版本信息-v -verbose 输出附加信息-l 输出行号和本地变量表-pub

使用反汇编强力破解单机游戏外挂

逆向反汇编外挂:由于可执行程序都要先变成汇编代码再转换成cpu能识别的二进制机器码,在这个基础上可以根据该cpu对应的指令集反过来将二进制翻译成汇编代码。 反汇编找基地址过程:因为要修改的变量地址老是会发生变化,这样每次进游戏都要重新找,很费时间,所以干脆找出固定的基地址,通过固定算式表出变量地址。道理如同找一个人,单靠服饰和此时的动作状态筛选比较麻烦,通过身份证、手机号才能每次精准找到。

滴水逆向三期笔记与作业——02C语言——10 Switch语句反汇编

滴水逆向三期笔记与作业——02C语言——10 Switch语句反汇编 一、Switch语句1、switch语句 是if语句的简写2、break加与不加有什么特点?default语句可以省略吗?3、游戏中的switch语句(示例)4、添加case后面的值,一个一个增加,观察反汇编代码的变化(何时生成大表).5、将3中的常量值的顺序打乱,观察反汇编代码(观察顺序是否会影响生成大表).6、将cas

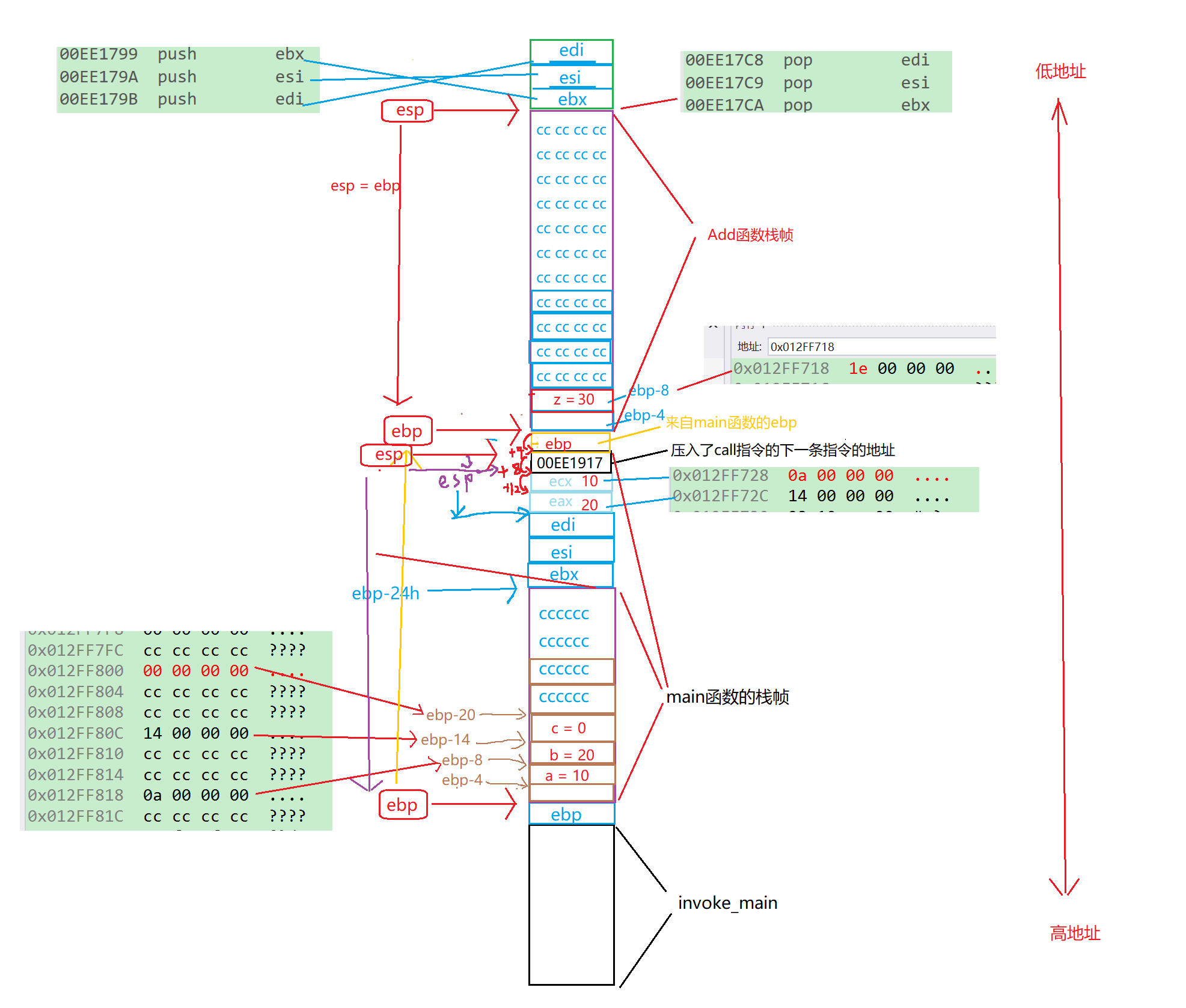

C语言之反汇编查看函数栈帧的创建与销毁

文章目录 一、 什么是函数栈帧?二、 理解函数栈帧能解决什么问题呢?三、 函数栈帧的创建和销毁解析3.1、什么是栈?3.2、认识相关寄存器和汇编指令3.2.1 相关寄存器3.2.2 相关汇编命令 3.3、 解析函数栈帧的创建和销毁3.3.1 预备知识3.3.2 代码和环境搭建3.3.3 函数栈帧的创建3.3.4 函数栈帧的销毁 四、总结与开局疑难解答 一、 什么是函数栈帧? 函

反汇编分析C++的返回值

这几天一直在给同学讲数据结构和算法的题,讲题的过程中突然想到这函数的返回值究竟是存放在哪的,为什么可以通过函数的调用来直接给变量赋值。仔细想想这么多年居然没有深究过这个问题,太不应该,于是今天花了些时间来好好研究了一下这个问题。也跟了一些thread,某些前辈的观点是“不应该动不动就提到寄存器,栈,堆这些较底层的概念。完全可以这样理解:返回值保存在一段临时区域,到下一条语句时,返回值被销毁,所以,

Reverse Widget: 实现多种密码学算法、编解码、哈希以及多架构汇编和反汇编引擎的轻量级可视化工具

Reverse Widget Reverse Wigdet 是一个完全使用 Python 实现的加解密、编解码、哈希以及支持多种架构的汇编和反汇编引擎可视化工具。具有如下特性 多个分组加密和解密算法:AES, DES, 3DES, RC2编码和解码:URL, Base64多个哈希算法:MD5, SHA1, SHA224, SHA256, SHA384, SHA512多种架构的汇编和反汇编器:x

利用反汇编手段解析C语言函数

1、问题的提出 函数是 C语言中的重要概念。利用好函数能够充分利用系统库的功能写出模块独立、易于维护和修改的程序。函数并不是 C 语言独有的概念,其他语言中的方法、过程等本质上都是函数。可见函数在教学中的重要意义。在教学中一般采用画简单的堆栈图的方式描述函数调用,但由于学生对堆栈没有直观认识,难以深入理解,因此教学效果往往并不理想,从而限制了对模块化程序设计思想的理解和应用。 2、解决方法 在《微