伪造专题

【python 爬虫】伪造UA字符串

写好爬虫的原则只有一条: 就是让你的抓取行为和用户访问网站的真实行为尽量一致。 1、伪造UA字符串,每次请求都使用随机生成的UA。 为了减少复杂度,随机生成UA的功能通过第三方库fake-useragent实现 pip install fake-useragent 2、生成一个UA字符串只需要如下代码: 核心代码: from fake_useragent import UserAge

nmap-S伪造源地址进行网络测试

nmap -S伪造源地址 nmap是一个用于网络探测和安全审计的开源工具,它可以用于扫描目标主机的开放端口、确定主机的操作系统、识别网络服务和应用程序版本等。-S选项可以用来指定扫描时使用的源IP地址。 以下是nmap中-S选项的详细说明: 格式:-S <IP地址>作用:指定源IP地址,即指定扫描流量的来源IP地址。使用此选项后,nmap将伪造扫描流量的源IP地址为指定的IP地址。示例:nm

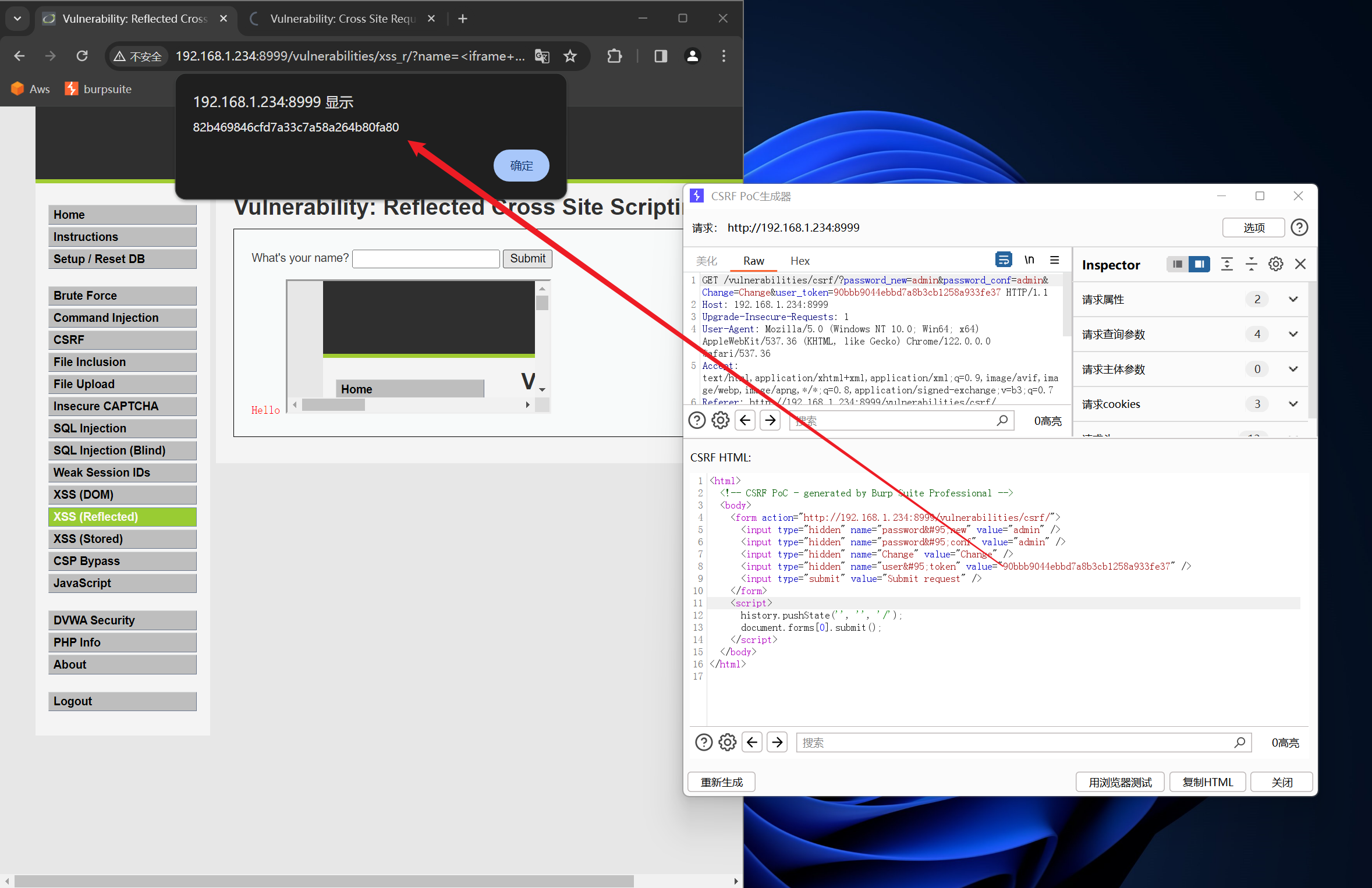

web渗透:CSRF漏洞(跨站请求伪造)

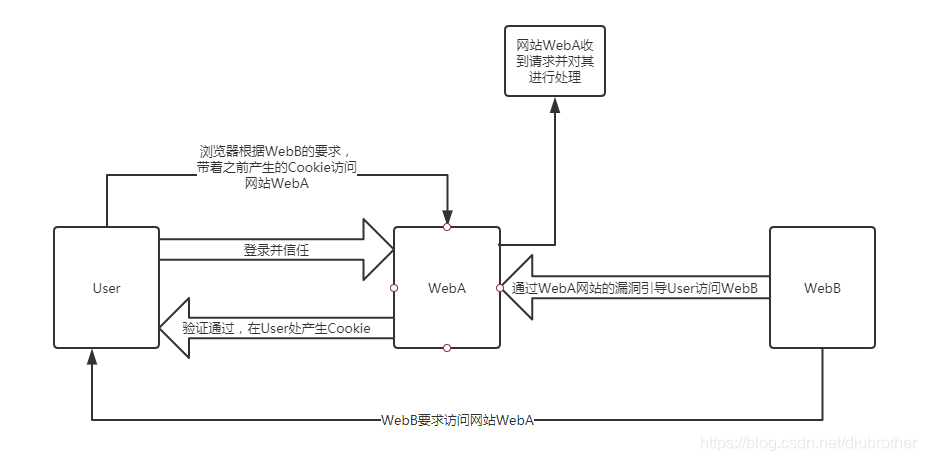

目录 CSRF漏洞 深入研究 CSRF攻击常见于哪些类型的网站? 如何通过HTTP Referer头来防范CSRF攻击? 为什么设置Cookie的SameSite属性对预防CSRF有帮助? 导图 CSRF漏洞 CSRF(Cross-Site Request Forgery,跨站请求伪造)是一种网络安全漏洞,攻击者利用用户已经登录的凭证,诱使用户在不知情的情况下执行恶意操

[Meachines] [Medium] SecNotes XSRF跨站请求伪造+SMB-Webshell上传+Linux子系统命令历史记录泄露权限提升

信息收集 IP AddressOpening Ports10.10.10.97TCP:80,445,8808 $ nmap -p- 10.10.10.97 --min-rate 1000 -sC -sV PORT STATE SERVICE VERSION80/tcp open http Microsoft IIS httpd 10.0| http

SSRF漏洞(服务器端请求伪造)相关案例

目录 前言: 案例:Web-ssrfme 一、redis未授权访问攻击 1.1 进入题目给出源码 1.2 测试ssrf 1.3 查看phpinfo发现主机 1.4 发现服务 1.5 攻击访问 1.6 FLAG 二、redis未授权写入任务计划 2.1 探测开放端口 2.2 导入任务计划 2.3 反弹shell成功 前言: SSRF(Server-Side Requ

美国一男子伪造死亡逃避抚养义务,获刑六年

为了逃避抚养子女的责任,美国肯塔基州一名39岁的男子Jesse Kipf(杰西·基普夫)竟然采取极端的手段,非法侵入夏威夷的死亡登记系统,通过盗取的登录信息篡改个人记录,将自己伪造成已故状态。 据BleepingComputer报道,Jesse在2023年1月,利用远程操控一名居住于另一州的医生账户,成功访问了该系统,并精心伪造了一份以该医生为医疗证明人的个人死亡证明,还利用医生的数字签名完成了

31. Django 2.1.7 模板 - CSRF 跨站请求伪造

参考文献 https://docs.djangoproject.com/zh-hans/2.1/topics/templates/ CSRF CSRF全拼为Cross Site Request Forgery,译为跨站请求伪造。CSRF指攻击者盗用了你的身份,以你的名义发送恶意请求。CSRF能够做的事情包括:以你名义发送邮件,发消息,盗取你的账号,甚至于购买商品,虚拟货币转账......造成的

内容安全复习 8 - 视觉内容伪造与检测

文章目录 研究背景内容伪造方法虚假人脸生成人脸替换属性编辑表情重演跨模态人脸编辑 伪造检测方法眨眼检测交互式人脸活体检测一些了解方法挑战 研究背景 图像内容篡改造成新闻报道的偏颇易导致社会和公共秩序的不安,对公共安全产生不良影响。 造成的影响: 政治抹黑、军事欺骗、恐怖主义、社交媒体涟漪效应、经济犯罪、网络诈骗。 内容伪造方法 分类如下: 接下来对每种方法进行解释。

人机协同的深度伪造技术

人机协同的深度伪造技术是指人工智能技术与人类合作,利用深度学习和生成对抗网络(GAN)等技术,创建高度逼真的虚假信息或媒体内容。这种技术可以用于制作假视频、假新闻、假音频等,具有极高的迷惑性和欺骗性,可能对社会和个人产生严重影响。在合法和伦理边界不明确的情况下,人机协同的深度伪造技术可能引发信息安全、隐私保护以及社会信任等方面的问题和争议。人机协同的深度伪

json-server快速“伪造”后台接口

环境 需要安装 node https://nodejs.org/en/ 开始 1.新建项目 mkdir rest-api-demo && cd rest-api-demo 2.初始化项目 npm init 3.安装 npm install --save-dev json-server 4.在项目根目录下,新建一个 JSON 文件db.json {"posts": [{ "id": 1

客户端伪造代理服务器ip进行sql注入

前几天同事发现网站访问异常慢,经过排查,发现mysql亚历山大。果断查看日志,发现大量这样的查看 # Query_time: 5.019276 Lock_time: 0.000066 Rows_sent: 0 Rows_examined: 1 SET timestamp=1477759063; update wa_search_record SET keyword_length= '9',

读AI未来进行式笔记02深度伪造

1. 计算机视觉 1.1. 在人的六感之中,视觉是最重要的 1.1.1. 人类只要看上一眼视频,就能瞬间在脑海中抓取并消化内容和信息 1.1.2. 人类能够对事物进行广义的理解和抽象的认知,即使同一物体在不同的角度、光线、距离下存在视觉上的差异,甚至有时会被其他物体遮挡住,人类也能通过推理产生相应的视觉认知 1.1.3

基础漏洞系列——CSRF跨站请求伪造

简介: 跨站请求伪造(英语:Cross-site request forgery),也被称为 one-click attack或者 session riding,通常缩写为 CSRF或者 XSRF, 是一种挟制用户在当前已登录的Web应用程序上执行非本意的操作的攻击方法。跟跨网站脚本(XSS)相比,XSS利用的是用户对指定网站的信任,CSRF 利用的是网站对用户网页浏览器的信任。 漏洞举

laravel5.4系列之laravel下的伪造跨站请求

laravel5.4系列之laravel下的伪造跨站请求 CSRF 保护 任何指向 web 中 POST, PUT 或 DELETE 路由的 HTML 表单请求都应该包含一个 CSRF 令牌,否则,这个请求将会被拒绝。更多的关于 CSRF 的说明在 CSRF 说明文档: <form method="POST" action="/profile">{{ csrf_field() }}...<

啦啦啦德玛西亚伪造ip

php curl 太强大了,它不但可以模仿用户登录,还可以模仿用户IP地址哦,为伪造IP来源,本实例仅供参考哦 curl发出请求的文件fake_ip.php: [php]代码 01 <?php 02 $ch = curl_init(); 03 $url = "http://localhost/target_ip.php"; 04 $header = ar

SSRF(服务器端请求伪造)的学习以及相关例题(上)

目录 一、SSRF的介绍 二、漏洞产生的原因 三、利用SSRF可以实现的效果(攻击方式) 四、SSRF的利用 五、SSRF中的函数 file_get_content() 、fsockopen() 、curl_exec() 1.file_get_content(): 2.fsockopen(): 3.curl_exec(): 六、漏洞的判断 七、SSRF可以利用到的协议

深度伪造音频普遍检测的Codecfake数据集和对策

基于音频语言模型(ALM)的深度伪造音频的扩散,出现了对其负面影响的担忧。如,这项技术可能被用于传播错误信息和虚假新闻,迫切需要有效的检测方法。与通常涉及多步骤过程并以声码器使用结束的传统深度伪造音频生成不同,ALM直接利用神经编解码方法将离散代码解码成音频。此外,由于大规模数据的驱动,ALM展现出显著的鲁棒性和多功能性,为当前的音频深度伪造检测(ADD)模型带来了重大挑战。为了有

75.网络游戏逆向分析与漏洞攻防-角色与怪物信息的更新-伪造服务端更新属性消息欺骗客户端

免责声明:内容仅供学习参考,请合法利用知识,禁止进行违法犯罪活动! 如果看不懂、不知道现在做的什么,那就跟着做完看效果,代码看不懂是正常的,只要会抄就行,抄着抄着就能懂了 内容参考于:易道云信息技术研究院 上一个内容:74.批量更新属性的数据包处理 码云版本号:2c9d1d61d45258d597070281c97bac5808c9670a 代码下载地址,在 titan 目录下,文件名为

漫谈音频深度伪造技术

作为人工智能时代的新型媒体合成技术,深度伪造技术近年来在网络媒体中的涉及领域越发广泛、出现频次越发频繁。据路透社报道,2023年,社交媒体网站上发布50万个深度伪造的语音和视频。 1、深度伪造技术的五个方面 音频深度伪造技术:涵盖语音克隆、音乐深度伪造、声音深度伪造等。这些技术的实现难度和成本较低,但需要大量高质量的语音数据进行训练。视频深度伪造技术:包括数字替身、面部替换、老化特效

curl_get和curl_post,伪造请求头,绕过防盗链下载文件

//curl-getfunction curl_get($url, $timeout = 10){$ch = curl_init();//初始化curl_setopt($ch, CURLOPT_URL, $url);//抓取指定网页curl_setopt($ch, CURLOPT_SSL_VERIFYPEER, FALSE); //禁止服务器端的验证//伪装请求来源,绕过防盗curl_setopt

密码学系列5-BLS短签名和存在不可伪造性(EUF-CMA)

本章将给出BLS短签名方案和方案的安全性证明。这个方案是很多签名方案的基础方案,学会这一个方案,也就学会了这一系列方案的安全性证明。 注:签名方案:私钥签名,公钥验证;加密方案:公钥加密,私钥解密。 论文名:Short signatures from the Weil pairing 一、BLS短签名 密钥生成 1.选择参数 q q q,定义哈希函数 H : { 0 , 1

(保姆级教学)跨站请求伪造漏洞

1. CSRF漏洞 CSRF(Cross-site request forgery)跨站请求伪造,也被称为One Click Attack 或者Session Riding,通常缩写为CSRF或者XSRF,是一种对网站的恶意利用。尽管听起来像跨站脚本(XSS),但它与XSS非常 不同,XSS利用站点内的信任用户,而CSRF则通过伪装来自受信任用户的请求来利用受信任的网站。与XSS攻击相比,CSR

《网络安全学习》 第九部分----CSRF(跨站请求伪造)漏洞详解

跨站请求伪造(也称为XSRF,CSRF和跨站点参考伪造)通过利用站点对用户的信任来工作。站点任务通常链接到特定URL(例如:http://site/stocks?buy = 100&stock = ebay),允许在请求时执行特定操作。如果用户登录到站点并且攻击者欺骗他们的浏览器向这些任务URL之一发出请求,则执行任务并以登录用户身份登录。通常,攻击者会将恶意HTML或JavaScript代码嵌

php开发中如何防止抓包工具伪造请求

要防止抓包工具伪造请求,采取一系列的技术和策略来增强应用程序的安全性。以下是一些关键步骤和最佳实践: 1. 使用HTTPS 确保应用程序使用HTTPS协议进行通信。HTTPS通过TLS/SSL加密客户端和服务器之间的数据传输,这使得抓包工具捕获到的数据变得难以解读,从而增加了伪造请求的难度。 2. 验证请求签名 为每个请求生成一个签名,并在服务器端验证这个签名。签名通常基于请求的内容和一些

https的网页会不会被伪造

https的网页在正常情况下是相对安全的,因为它使用了SSL/TLS协议(即部署SSL证书)对通信进行加密和保护。这使得传输过程中的数据难以被第三方截获或篡/改。虽然https提供了加密和认证的保护,但并不能完全消除被伪造的风险。 为了防止https的网页被伪造,需要注意以下两点: 证书是否被信任 https使用数字证书来验证网站的身份。浏览器会检查证书的有效性和所属机构的信任情况。如果存在

跨站请求伪造漏洞(CSRF)

什么是CSRF CSRF(Cross-Site Request Forgery),也被称为 one-click attack 或者 session riding,即跨站请求伪造攻击。 漏洞原理 跨站请求伪造漏洞的原理主要是利用了网站对用户请求的验证不严谨。攻击者会在恶意网站中构造一个伪造请求,然后诱使用户访问该恶意网站,触发浏览器自动发送该伪造请求给目标网站。因为目标网站无法区分这个请求是用

![[Meachines] [Medium] SecNotes XSRF跨站请求伪造+SMB-Webshell上传+Linux子系统命令历史记录泄露权限提升](https://img-blog.csdnimg.cn/img_convert/fd12b9d0eb487f9f3b63a473b30a5f50.jpeg)