zse专题

x-zse-96,android端,伪dex加固,so加固,白盒AES,字符串加密

x-zse-96,android端,伪dex加固,so加固,白盒AES,字符串加密 上一篇某招聘软件的sig及sp参数被和谐掉了,所以懂得都懂啊! 因为web的api没有那么全,所以来看了下app的,ios的防护几乎没有,纸糊的一样,android端的有点复杂了,到最后我也没能完整的实现整个加密过程,我也只复现到DFA还原出了秘钥,iv也找到了,就是结果不对,也许是魔改AES的程度比较高,后续

知乎x-zse-96参数插桩补环境详细学习记录

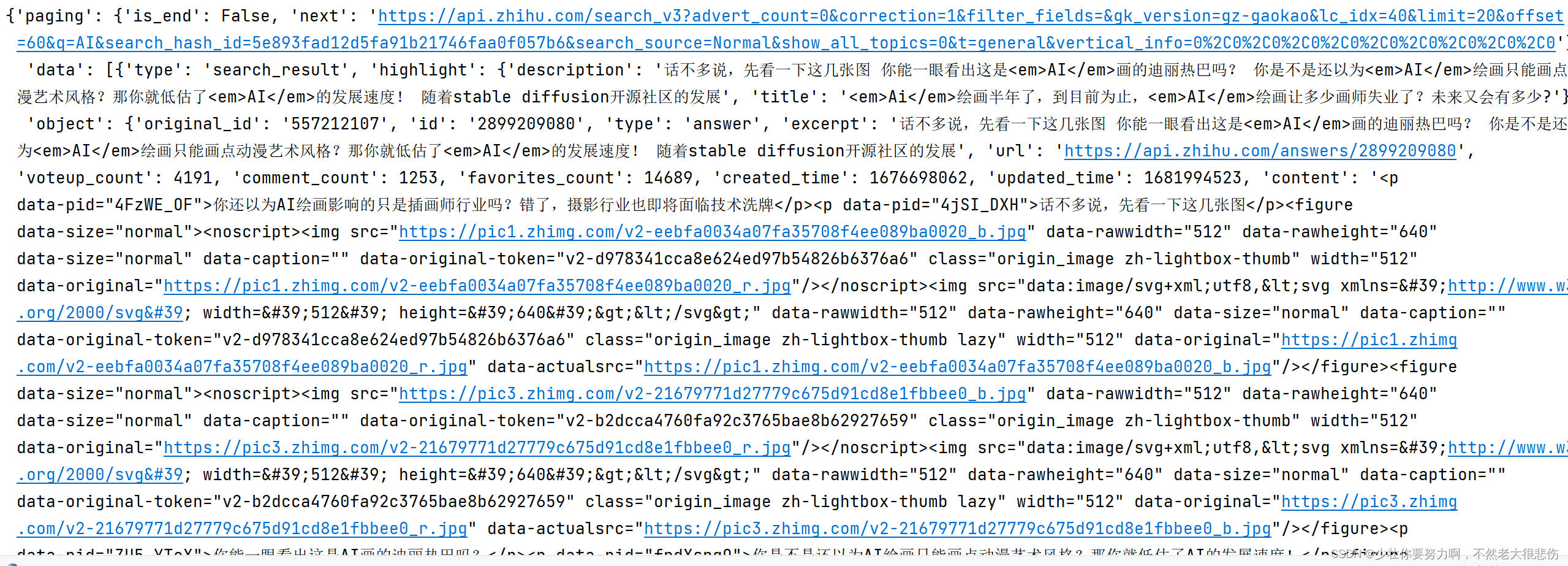

小白入门逆向的第二个月,单纯记录逆向知乎参数的过程,如有侵权,请联系,sorry。 言归正传: 1.网址:aHR0cHM6Ly93d3cuemhpaHUuY29tL3NlYXJjaD9xPSVFOSU4MCVCRSVFNiU5QyU5RiVFNSVBNCU5QSVFNSVCMCU5MSVFNSVBNCVBOSVFNSU4OCU5NyVFNCVCOCVCQSVFNSVBNCVCMSVFNCV

知乎x-zse-96算法分析

声明 本文以教学为基准、本文提供的可操作性不得用于任何商业用途和违法违规场景。 本人对任何原因在使用本人中提供的代码和策略时可能对用户自己或他人造成的任何形式的损失和伤害不承担责任。 如有侵权,请联系我进行删除。 这里只是我分析过程,以及一些重要点的记录,没有算法,请大家谨慎订阅 一、目标网站以及参数 目标网站:aHR0cHM6Ly93d3cuemhpaHUuY29tL3NlYX

某乎加密字段x-zse-96

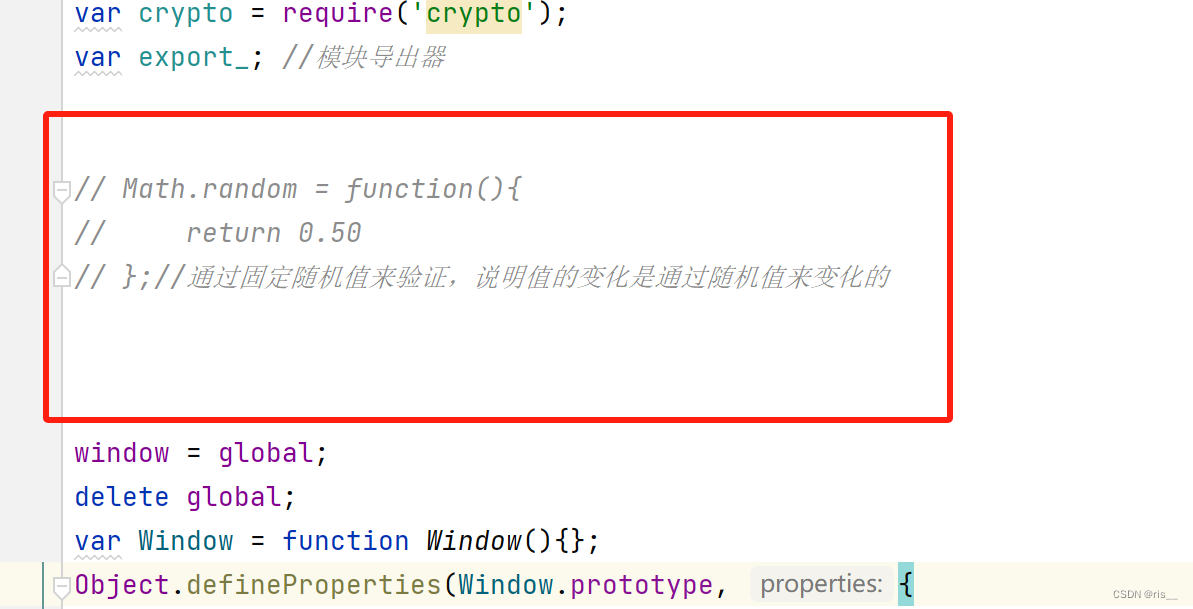

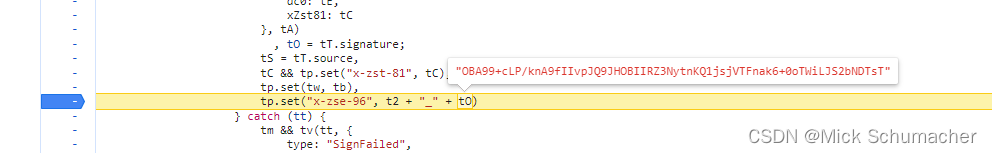

前序 x-zse-96 加密最近改版了,之前版本不能用了,破解过程中遇到一些问题,在这里记录一下。 加密逻辑分析 1 确认加密位置 还是老地方,我们打上XHR断点,堆栈上翻一下就很容易可以找到 2分析加密参数 大致由四部分组成:1. x-zse-93 版本号2. 请求url的路径与参数3. cookie值 d_c04. headers 中的 x-zst-81值注意:

某乎x-zse-96最新参数破解

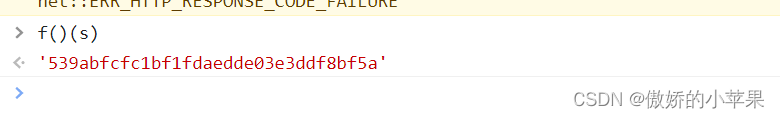

JavaScript逆向的过程中最大的乐趣就是一步一步的靠近真相时喜悦的心情。这种情绪所产生的多巴胺不亚于跑个8公里后的舒畅,甚至之前有段时间我每天都在逆向,犹豫频繁的分泌多巴胺而上瘾。言归正传,最近的某乎更新了一下加密参数,本着学习最新知识的心态、抱着技术进步的学习想法,忍痛含泪的就把某乎给逆向了。 1.分析参数 。。。。。。。。。。。此处省略过程,太简单不想累赘 最后发现必不可少的参数有