本文主要是介绍某乎x-zse-96最新参数破解,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

JavaScript逆向的过程中最大的乐趣就是一步一步的靠近真相时喜悦的心情。这种情绪所产生的多巴胺不亚于跑个8公里后的舒畅,甚至之前有段时间我每天都在逆向,犹豫频繁的分泌多巴胺而上瘾。言归正传,最近的某乎更新了一下加密参数,本着学习最新知识的心态、抱着技术进步的学习想法,忍痛含泪的就把某乎给逆向了。

1.分析参数

。。。。。。。。。。。此处省略过程,太简单不想累赘

最后发现必不可少的参数有cookie中的d_c0,headers中的x-zse-96。

2.找到加密入口

这两个参数里x-zse-96这个名字的特点比较强,至少我是这么觉得的,先搜索一下,不出意外的情况下,我应该是找到了

进去之后呢老套路,格式化代码,打断点。刷新,找到加密的入口。

这不但 x-zse-96的加密入口找到了,d_c0的好像也就在这一块附件。然后接下来就开始一点点的扣代码或者拆解代码。

3.加密代码解析

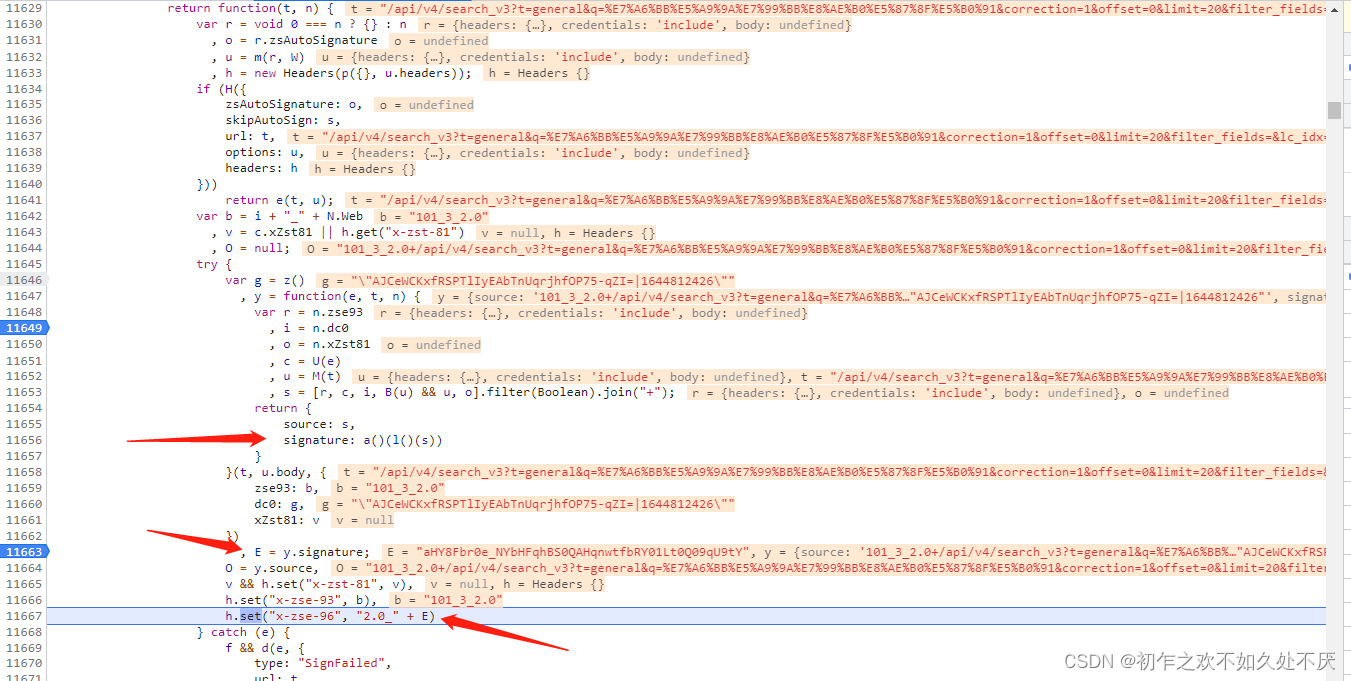

先不管别的,先把 a()(l()(s))在console中跑一遍。发现每次跑出来的结果,虽然还没看加密过程,但是可以确定在此断点下他每次的运行的参数都是固定的。

var r = n.zse93

, i = n.dc0

, o = n.xZst81

, c = U(e)

, u = M(t)

, s = [r, c, i, B(u) && u, o].filter(Boolean).join("+");

return {source: s,signature: a()(l()(s))

}可以看到dc0是生成 x-zse-96必要参数,也是我们要发送请求的必要参数。既然如此,先暂停找x-zse-96。先找到dc0的参数。

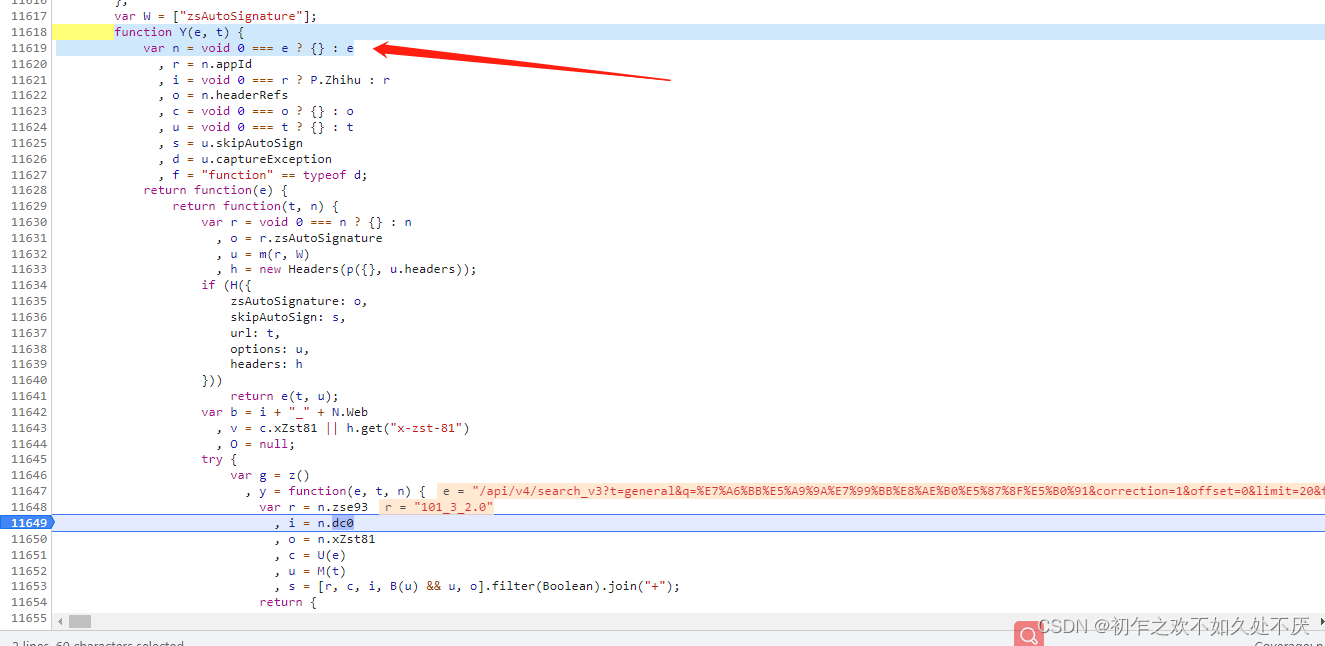

然后接着往上捋一捋。

那e又等于什么呢。鼠标放上面看一下;

"/api/v4/search_v3?t=general&q=%E7%A6%BB%E5%A9%9A%E7%99%BB%E8%AE%B0%E5%87%8F%E5%B0%91&correction=1&offset=0&limit=20&filter_fields=&lc_idx=0&show_all_topics=0&search_source=Normal"我原本以为dc0是上面这个

var n = void 0 === e ? {} : e

产生的。断点打了好几次都没断住,然后发现

var g = z()

每次产生的结果和 n.dc0一模一样,那,,,,还能说明什么呢。干呗!!!进入z()函数里面

z = function() {var e = G.exec(document.cookie);return e && e[1]

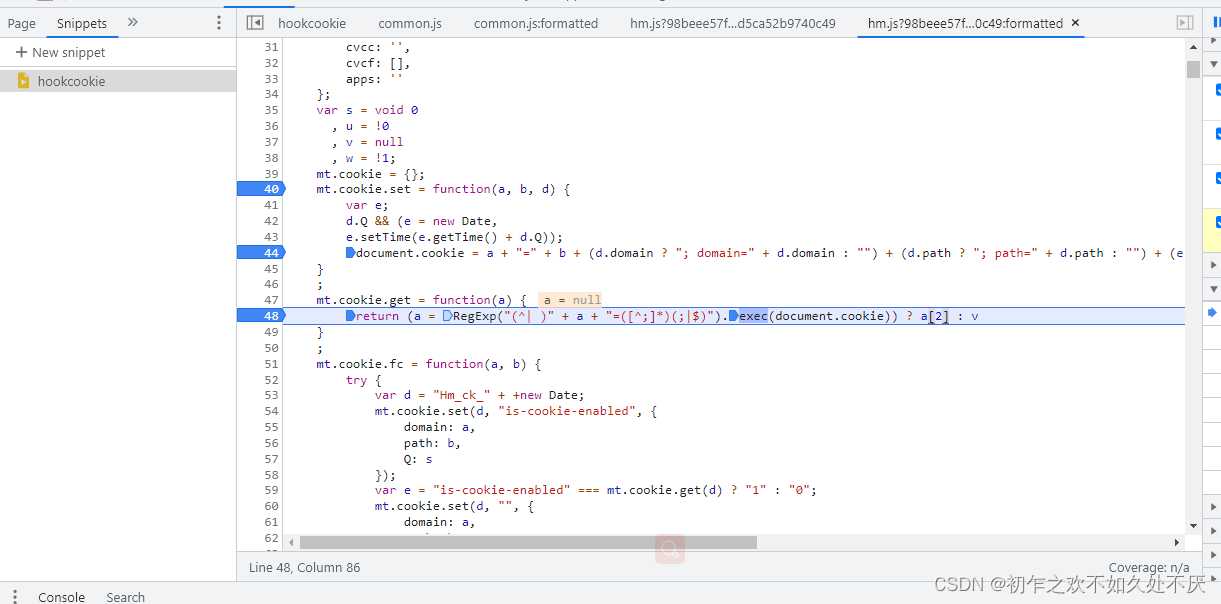

};原来是document里面的啊,那就hook一下cookie咯;接着干!!!

至于怎么cookie,这个展开了就又是一个知识点了,这里就简单的说一下过程,反正这博客我是写给自己看的。

方法一:谷歌浏览器插件,一键欧沃;

方法二:网上百度一段hook cookie的语句,多的一批,复制运行就OK!

然后这就是找到了cookie生成的地方。然后就找cookie中d_c0生成入口;

这里专门说一下,我hook的时候发现某乎的cookie是hook不住的,为什么?hook不住两种情况,要么cookie不是从前端生成的,后端服务器返回的所以cookie不住;要么就是hook语句有问题才导致的hook不住。完了关于怎么搞d_c0我专门再写个博客,不然写在一起太长了。目前就姑且拷贝一个d_c0来用。

3.1 x-zse-96

上面说道某乎必不可少的参数一共就cookie中的d_c0和x-zse-96这两个,其中x-zse-96的生成需要d_c0,这里d_c0和以前变化有点不一样,完了我单独写一个博客。

继续接着上面,整个思路重新走一下。

最后发现3中的s其实就是版本号+url+d_c0;

f()(s) ===== 》 是将s md5加密;

然后再讲md5的结果当做参数传到u函数中;conslog中打印u(),跳转到里面;

这里最开始我犯了一个错误,我直接条到了__g._encrypt() 里面,想从下一层开始执行这个语句,其实这样子就把问题复杂化了。

最后想了下,进入这个入口后,把整个JS代码密码拷贝下来。然后把开头和结尾去掉,然后就能执行了。这里我不太会描述,不过没关系我自己能看懂就行。

4.python执行JavaScript的方法

import execjswith open('1_测试代码.js', 'r', encoding='utf8') as f:content = f.read()

jsdata = execjs.compile(content)

rtid = jsdata.call('niu',1,2) # 此处的getrtid是getrtid.js文件中的函数名

print(rtid)然后就。。。。没有然后了,问题就这么解决了。一路下来一切都还比较顺利,唯一卡住了我的就是扣代码的时候扣错了,将问题复杂化了。

最近有不少想学习这个的同学后台私信我,需要代码的小伙伴可以后台私信我,或者添加:13261217712,记得加备注哈。

================================更新====================================

前两天有同学跟我说某乎的搜索接口变了,我试了一下,游戏地方确实变了,加密思路和这个还是一样,但是加密内容确实变了,为此我又新写了一篇博客,有兴趣的可以往前翻一翻应该能找到的。

===============================再次更新==================================

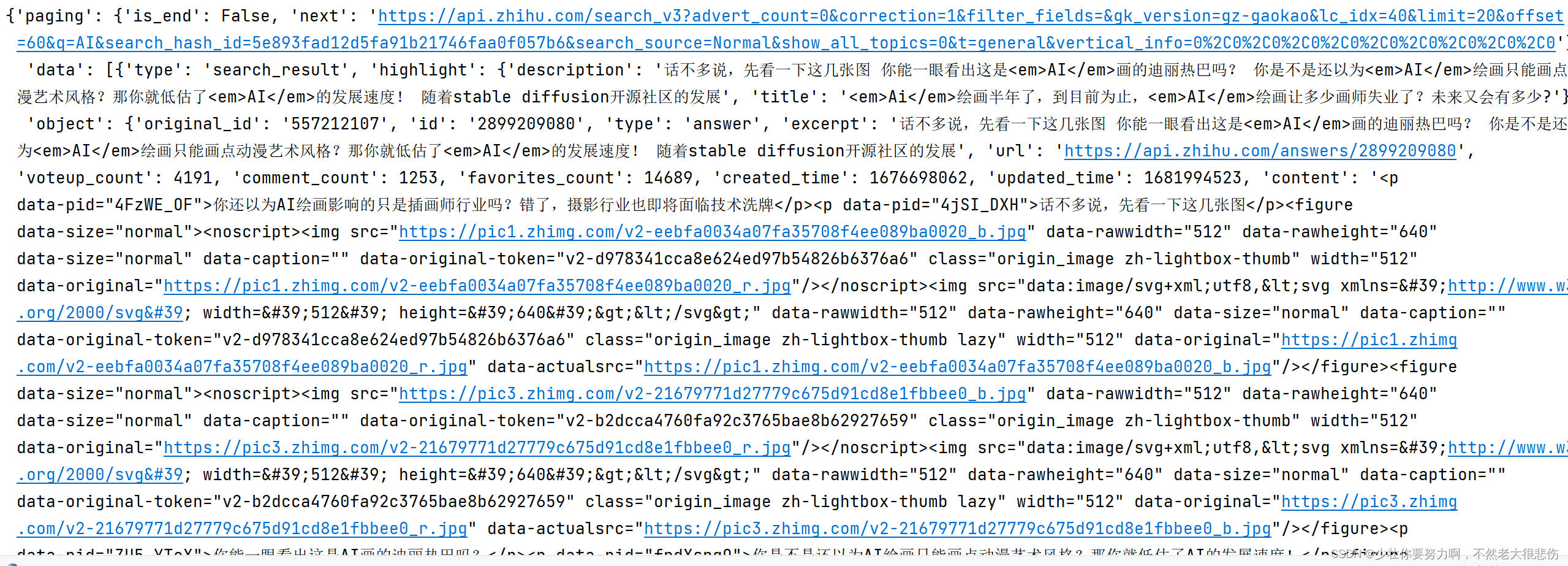

某乎这次更新确实难度提升了不止一星半点,都用上了JSVMP,我原本想还原的,结果技术不够格就用了另外一种思路,不过还好算是搞定了。随便搜索了一个关键词的,还行,有点意思

这篇关于某乎x-zse-96最新参数破解的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!