xctf专题

【CTF MISC】XCTF GFSJ0290 reverseMe Writeup(图像处理)

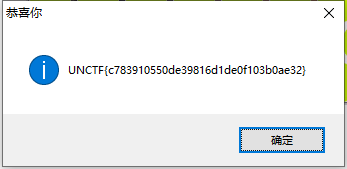

reverseMe 暂无 解法 导入 Photoshop。 水平翻转,得到 flag。 Flag flag{4f7548f93c7bef1dc6a0542cf04e796e} 声明 本博客上发布的所有关于网络攻防技术的文章,仅用于教育和研究目的。所有涉及到的实验操作都在虚拟机或者专门设计的靶机上进行,并且严格遵守了相关法律法规。 博主坚决反对任何形式的非法黑

【CTF MISC】XCTF GFSJ0006 Banmabanma Writeup(条形码识别)

Banmabanma flag格式为flag{xxxx} 工具 Free Online Barcode Reader:https://online-barcode-reader.inliteresearch.com/ 解法 看起来像是条形码。 使用条形码扫描器识别。很多在线识别器扫描不出来,可能要预处理一下,把条形码部分单独截出来。但是 Free Online Barcode

【CTF MISC】XCTF GFSJ0513 pdf Writeup(PDF隐写)

pdf 菜猫给了菜狗一张图,说图下面什么都没有 解法 打开 pdf,只看见一张图片。 用浏览器搜索 flag,发现图片中间藏了一行字。 复制出来,得到 flag。 Flag flag{security_through_obscurity} 声明 本博客上发布的所有关于网络攻防技术的文章,仅用于教育和研究目的。所有涉及到的实验操作都在虚拟机或者专门设计的靶机上进行

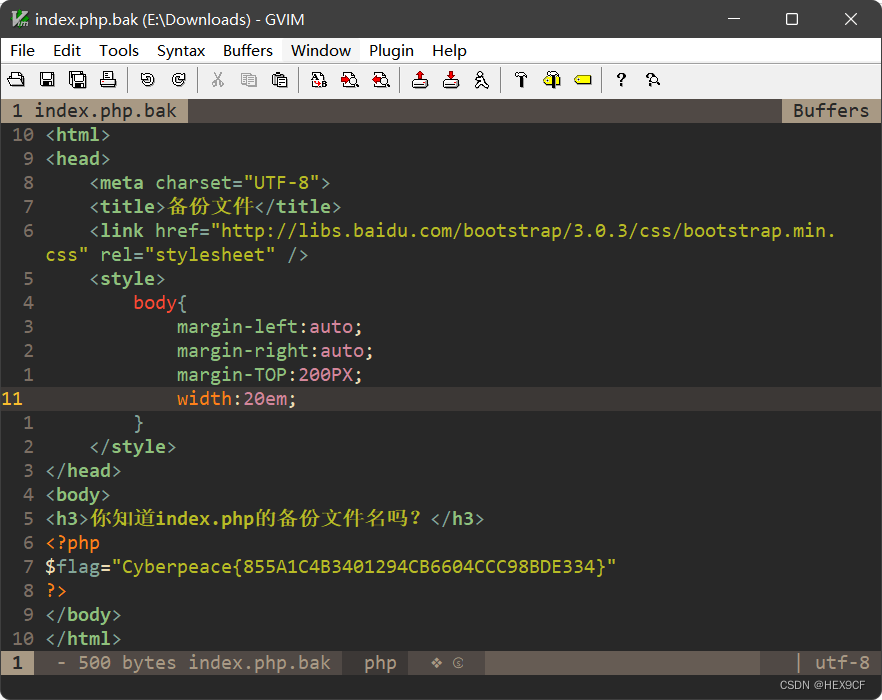

【CTF Web】XCTF GFSJ0477 backup Writeup(备份文件+源码泄漏+目录扫描)

backup X老师忘记删除备份文件,他派小宁同学去把备份文件找出来,一起来帮小宁同学吧! 解法 使用 dirsearch 扫描目录。 dirsearch -u http://61.147.171.105:49361/ 下载: http://61.147.171.105:64289/index.php.bak 打开 index.php.bak,找到 flag。

【CTF Web】XCTF GFSJ0475 get_post Writeup(HTTP协议+GET请求+POST请求)

get_post X老师告诉小宁同学HTTP通常使用两种请求方法,你知道是哪两种吗? 解法 用 Postman 发送一个 GET 请求,提交一个名为a,值为1的变量。 http://61.147.171.105:65402/?a=1 用 Postman 发送一个 POST 请求,提交一个名为b,值为2的变量。 得到 flag。 Flag cyberpeac

【CTF Crypto】XCTF GFSJ0523 Caesar Writeup(凯撒密码)

Caesar 你成功的解出了来了灯谜,小鱼一脸的意想不到“没想到你懂得这么多啊!” 你心里面有点小得意,“那可不是,论学习我没你成绩好轮别的我知道的可不比你少,走我们去看看下一个” 你们继续走,看到前面也是热热闹闹的,同样的大红灯笼高高挂起,旁边呢好多人叽叽喳喳说个不停。你一看 大灯笼,上面还是一对字符,你正冥思苦想呢,小鱼神秘一笑,对你说道,我知道这个的答案是什么了 原理 凯撒密码(C

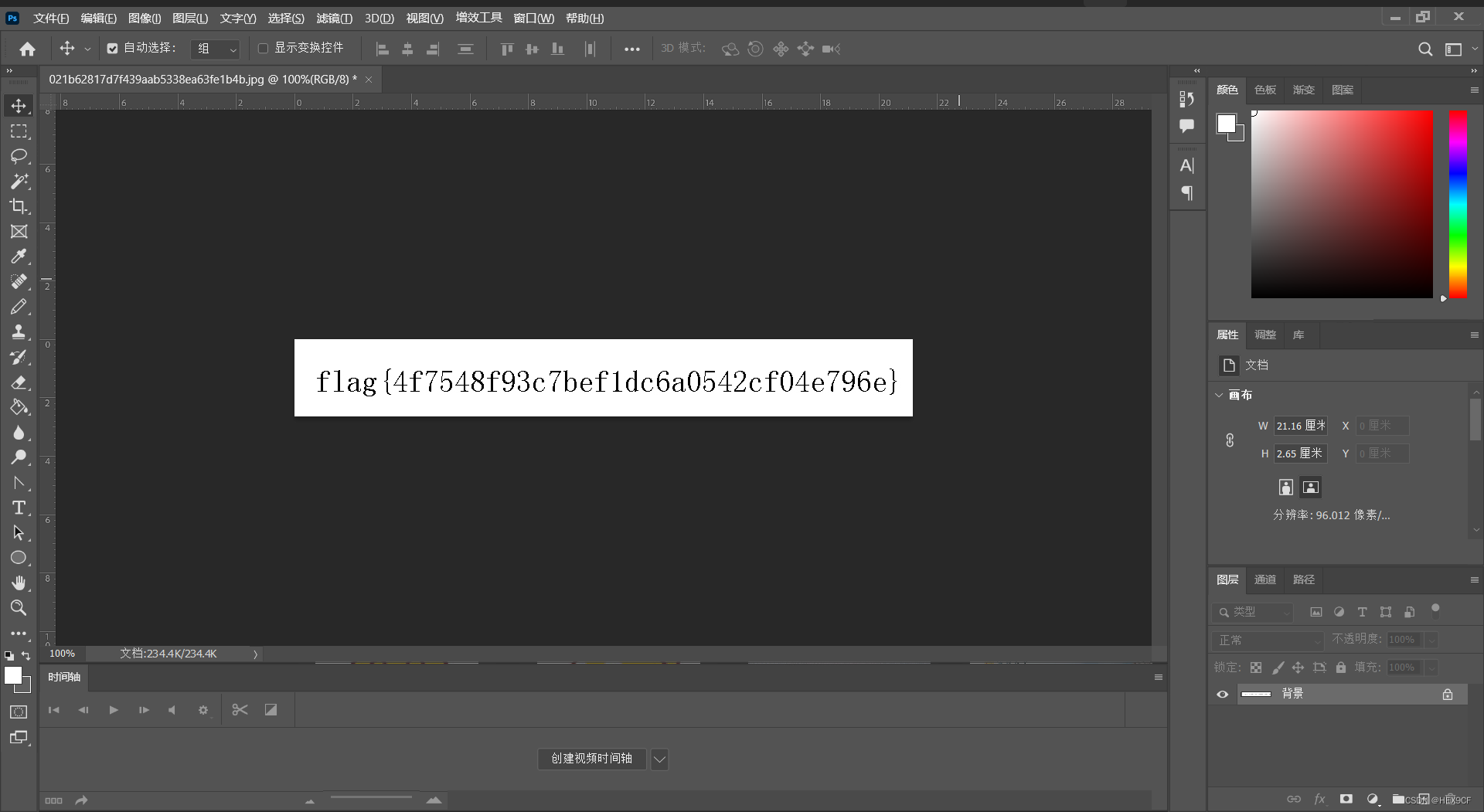

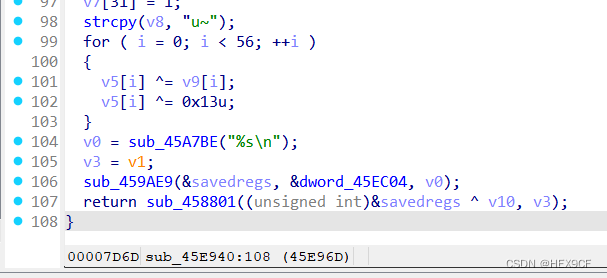

【CTF Reverse】XCTF GFSJ0487 game Writeup(反编译+逆向工程)

game 菜鸡最近迷上了玩游戏,但它总是赢不了,你可以帮他获胜吗 解法 放进 exeinfope 中分析。 拖入 IDA 中。shift + f12 查看字符串。ctrl + f 搜索 flag。 DATA XREF: sub_45E940+28↑o Function 中搜索 sub_45E940。 flag 应该是在这里算出来的: 将这段 c 伪代码魔

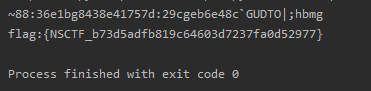

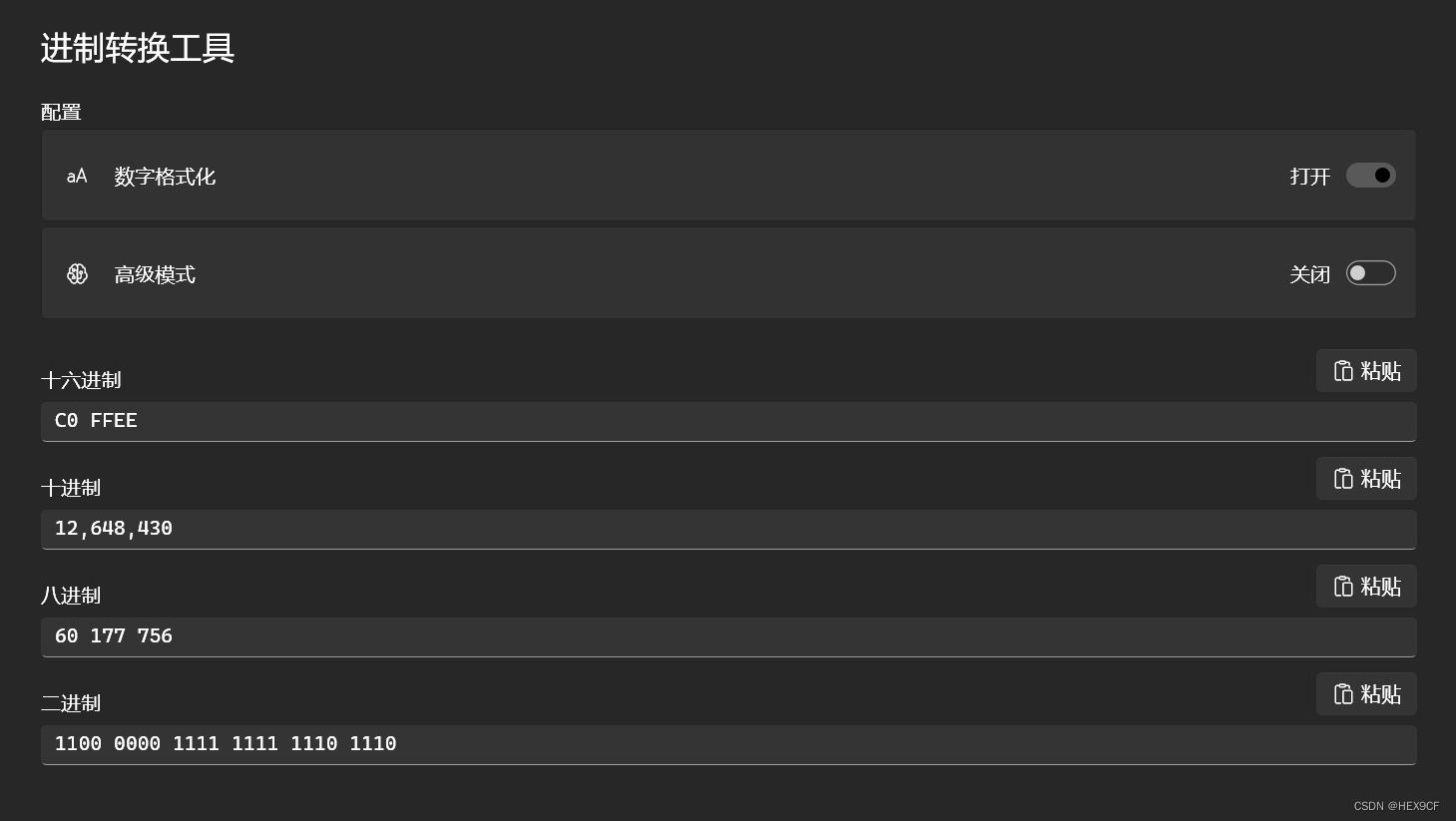

【CTF Reverse】XCTF GFSJ0489 open-source Writeup(C语言+代码审计+十六进制)

open-source 菜鸡学逆向学得头皮发麻,终于它拿到了一段源代码 解法 是一段 c 语言的源程序。 #include <stdio.h>#include <string.h>int main(int argc, char *argv[]) {if (argc != 4) {printf("what?\n");exit(1);}unsigned int first = atoi(

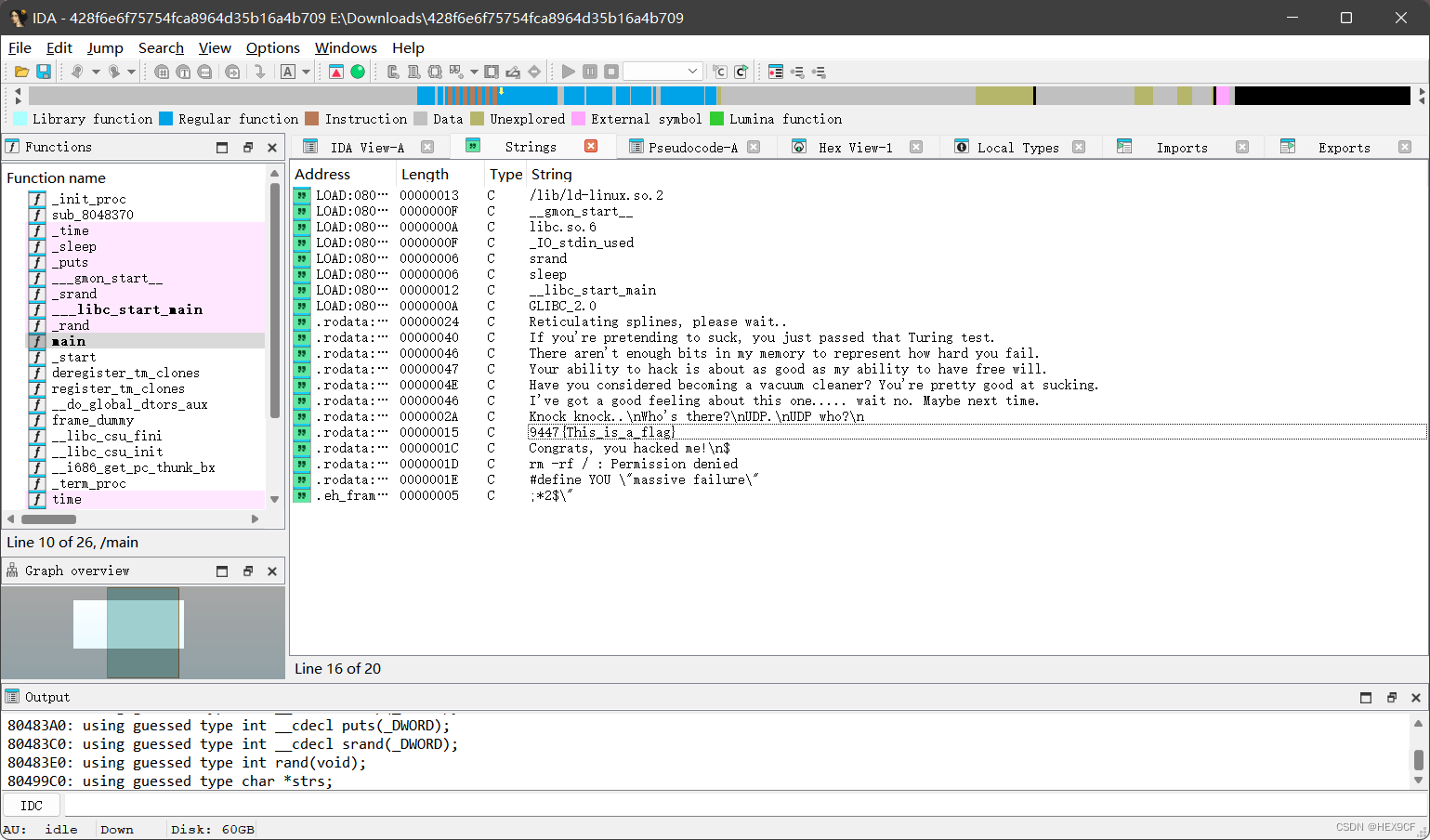

【CTF Reverse】XCTF GFSJ0492 insanity Writeup(反汇编+字符串搜索)

insanity 菜鸡觉得前面的题目太难了,来个简单的缓一下 解法 拖进 Exeinfo PE 中分析。 -> Compiler : GCC: (Debian 4.4.7-2) 4.4.7 用 IDA 打开。 按 shift + F12 打开 String 页面。找到 flag。 Flag 9447{This_is_a_flag} 声明 本博客上发布的

【CTF MISC】XCTF GFSJ0512 give_you_flag Writeup(图像处理+QR Code识别)

give_you_flag 菜狗找到了文件中的彩蛋很开心,给菜猫发了个表情包 解法 图片的最后一帧好像闪过了什么东西。 用 Photoshop 打开,检查时间轴。 找到一张二维码,但是缺了三个角(定位图案),无法识别。 找一张完整的二维码。 把缺的三个角用 Photoshop 补上。 再用 QR Research 识别,得到 flag。 Flag f

攻防世界XCTF-WEB入门12题解题报告

WEB入门题比较适合信息安全专业大一学生,难度低上手快,套路基本都一样 需要掌握: 基本的PHP、Python、JS语法基本的代理BurpSuite使用基本的HTTP请求交互过程基本的安全知识(Owasp top10) 先人一步,掌握WEB安全入门诀窍,相信我,你不会后悔滴~ 第一题:考察浏览器控制台的查看 解题报告: 右键不管用,那就打开控制台咯~ 提交flag:cyb

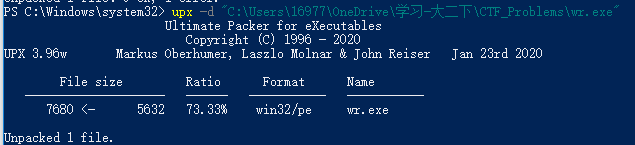

XCTF 逆向进阶区Windows_Reverse1——WriteUp

题目链接: Windows_Reverse1 答题过程 脱壳 首先将程序拖入 Exeinfo PE 中查看相关信息:发现程序有upx壳, 使用upx -d将壳脱去: 脱壳显示成功, 但奇怪的是程序一运行就闪退. 先不讨论该问题, 最后再来研究. IDA PRO 分析程序 用 IDA PRO 打开该程序, 直接查看反编译代码, 发现程序逻辑非常清晰:int __cdecl main(

xctf中php_rec的writeup,第十届全国大学生信息安全竞赛writeup

1.PHP execise 类型:WEB 分值:150分 直接就能执行代码,先执行phpinfo(),发现禁用了如下函数assert,system,passthru,exec,pcntl_exec,shell_exec,popen,proc_open,pcntl_alarm,pcntl_fork,pcntl_waitpid,pcntl_wait,pcntl_wifexited,pc

【聚焦】“饶派杯”XCTF车联网安全挑战赛即将开启!

为深入贯彻落实国家网络强国和交通强国战略部署,推动智能网联汽车技术与产业发展、加快该领域人才培养、提升行业创新,打造自主可控、自主研发的中国智能网联汽车安全生态体系,由江西省委网信办、江西省工信厅、上饶市人民政府主办,上饶经济技术开发区、上饶市高铁经济试验区、上饶市委网信办、上饶市工业和信息化局、上饶市公安局、上饶市大数据发展管理局、新华三集团承办,江西数字网联信息安全技术有限公司、江西师范大学

XCTF:warmup[WriteUP]

Ctrl+U查看页面源码 <!DOCTYPE html><html lang="en"><head><meta charset="UTF-8"><meta name="viewport" content="width=device-width, initial-scale=1.0"><meta http-equiv="X-UA-Compatible" content="ie=edge">

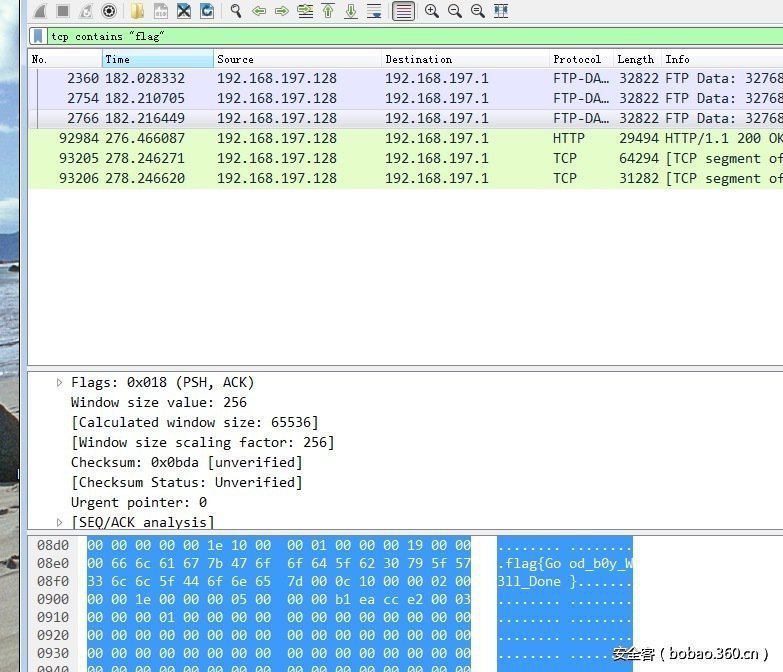

php_up53.sh,【CTF攻略】第三届XCTF——郑州站ZCTF第一名战队Writeup

预估稿费:500RMB 投稿方式:发送邮件至linwei#360.cn,或登陆网页版在线投稿 Misc-Sign in 据说有12s麒麟臂。 Web-web100 网页设计得很简单,首页只返回了ha? 没有其他链接,猜到可能会有源码。尝试过后在.index.php.swp文件中得到php源码 限制flag参数的md5必须为一个固定的0e开头的md5,并在同时在字符串中包含zctf,然后会输出f

xctf攻防世界 MISC高手进阶区 Become_a_Rockstar

1. 进入环境,下载附件 给的一个.rock文件,第一次见,打开看看,发现最后一行 不是个代码,那这个是啥。。。 2. 问题分析 看了一同,没有任何思路,发现这个题目是考察RockStar,这玩意特么的是个编程语言。无了! 网上wp采用rockstar-py工具进文件转换翻译,具体使用方法参考文档, python3 rockstarpy -i ../下载/Become_a_Rockst

xctf攻防世界 Web高手进阶区 favorite_number

作为一个新手,一路走来,人都麻了,就当积累知识点了! 1. 进入到题目场景,看到代码,因此想到代码审计 2.尝试分析代码 <?php//php5.5.9$stuff = $_POST["stuff"]; // 接收POST传过的参数,key为"stuff"$array = ['admin', 'user'];if($stuff === $array && $stuff[0] !

XCTF:hello_pwn[WriteUP]

使用checksec查看ELF文件信息 checksec 4f2f44c9471d4dc2b59768779e378282 这里只需要注意两个重点: Arch:64bit的文件,后面写exp的重点 Stack:No canary found 没有栈溢出保护 使用IDA对ELF文件进行反汇编 双击左侧的函数栏中的main函数 再按F5,对main函数进行反汇编 获得C的

XCTF:Hidden-Message[WriteUP]

使用Wireshark打开文件 分析能分析的流,这里直接选择UDP流 分别有两段流,内容都是关于物理的 和flag没啥关系,只能从别的方面下手 分析:整个数据包,全部由UDP协议组成 其中发送IP和接收IP固定不变,数据长度也不变固定23 数据包中唯一在变动的数据,就只有发送端的端口 也就是Src Port: 只有0和1的变化,很有可能是二进制转ASCI

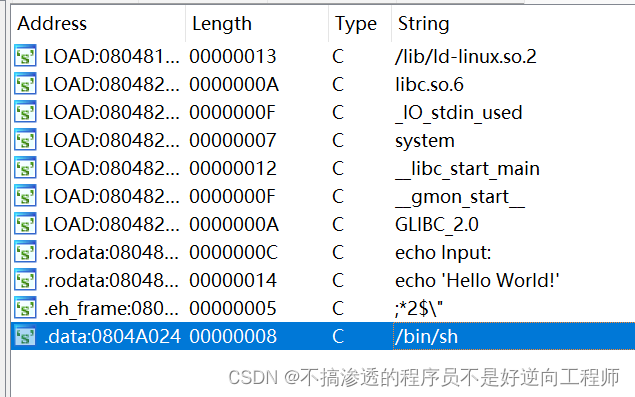

攻防世界xctf PWN leve2详细讲解,两个地址方法

看题 常规看下保护: 32位程序,启用的保护不多,启用了NX防护 IDA看下代码 可以看到有一个溢出 /bin/sh 字符串有,system函数也有,齐活了。溢出把返回地址改成system的地址,再加/bin/sh参数就能拿到shell了。 上代码: from pwn import *context.arch = 'i386'context.log_level="debug"#s

2018 XCTF FINALS

欢迎关注我的新博客: http://mmmmmmlei.cn 有幸参加了 2018 XCTF FINALS,线下长了不少见识。回学校就打了上海市大学生网络安全竞赛,现在记录一下 XCTF FINALS。 攻防赛四道 pwn,Web 狗也只能打打解题这样子… 解题有 5 道 Misc,2 道 Web 和 4 道 pwn,和队友做出了两道 Misc ,一道 Web 和两道 pwn。不得不说这次的

XCTF进阶WEB之PHP2解题思路

此处看了大佬的题解才知道先访问.phps查看到源码: <?phpif("admin"===$_GET[id]) {echo("<p>not allowed!</p>");exit();}$_GET[id] = urldecode($_GET[id]);if($_GET[id] == "admin"){echo "<p>Access granted!</p>";echo "<p>Key:

XCTF之web2(解密)解题代码

题目给出加密代码如下: <?php $miwen="a1zLbgQsCESEIqRLwuQAyMwLyq2L5VwBxqGA3RQAyumZ0tmMvSGM2ZwB4tws"; function encode($str){ $_o=strrev($str); // echo $_o; for($_0=0;$_0<strlen($_o);$_0++){ $_c=substr($_o,$_0,1)

xctf攻防世界 CRYPTO高手进阶区 equation-2

0x01. 进入环境,下载附件 题目给的两个文件,一个enc加密文件,一个是一张图片,如图: 0x02. 问题分析 0x02_1. 对应字段 我们可以看到,整个私钥的上半段被加密了,只给了后半段。看到这里,我们首先必须了解私钥文件pem的结构类型,参考链接:http://blog.sina.com.cn/s/blog_4fcd1ea30100yh4s.html。如图: 其次,我们将图

xctf攻防世界 MISC高手进阶区 快乐游戏题

1. 进入环境,下载附件 是个exe文件,其实就是抓住那只猫游戏,那就玩一玩呗 中国人不骗中国人,如图: 还真是个游戏,太菜玩了一会,初始状态很重要!

![XCTF:warmup[WriteUP]](https://img-blog.csdnimg.cn/direct/33a1b03297744e6db6fddc3d3e739300.png)

![XCTF:hello_pwn[WriteUP]](https://img-blog.csdnimg.cn/direct/08ad4111dbc64b899fc0428c5d0078f9.png)

![XCTF:Hidden-Message[WriteUP]](https://img-blog.csdnimg.cn/direct/760c4bec007c44828005829c17470f0a.png)