warmup专题

神经网络中 warmup 策略为什么有效

这个问题目前还没有被充分证明,我们只能从直觉上和已有的一些论文[1,2,3]得到推测: 有助于减缓模型在初始阶段对mini-batch的提前过拟合现象,保持分布的平稳有助于保持模型深层的稳定性 下面来看一下为什么warmup会有这样的效果。

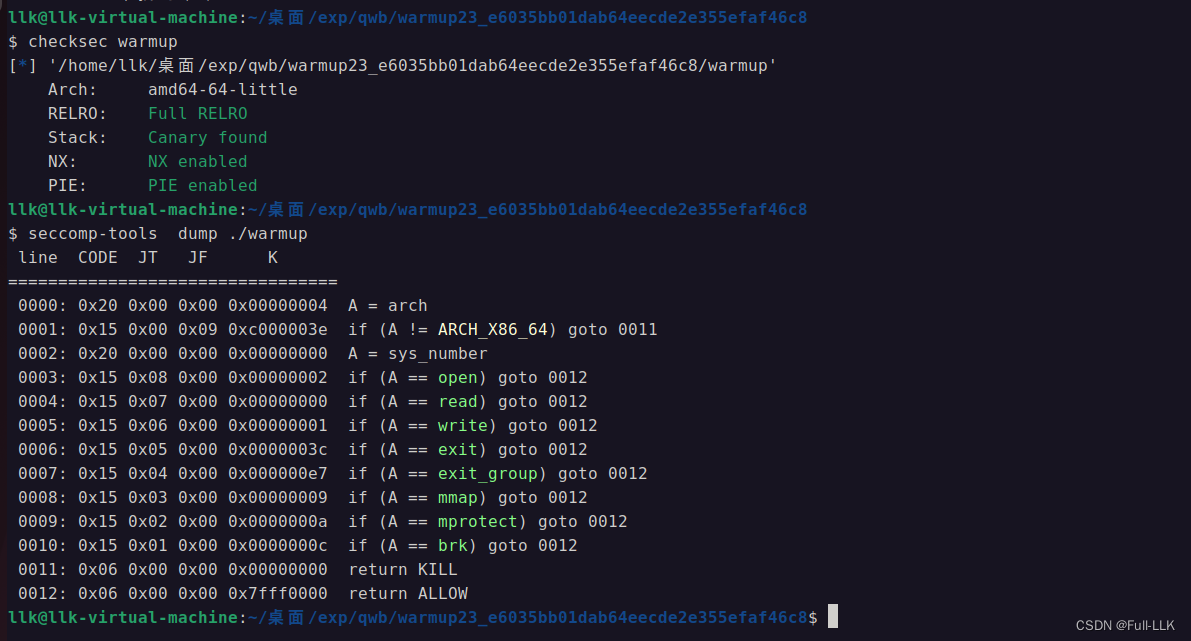

第七届强网杯-PWN-【warmup】

文章目录 warmup libc 2.35检查IDA逆向maindeldelete_noteadd_noteshow_noteinput_numberread_16atoi __errno_location()相关解释prctl相关 思路高版本off by null利用技巧产生chunk extend泄露libc基地址泄露heap基地址修改放入tcachebin中的chunk的fd为std

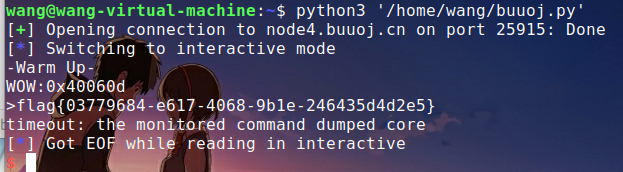

buuctf warmup_csaw_2016

buuctf warmup_csaw_2016 只开启了部分RELRO保护, 64位 用ida64位打开 先找到main函数 __int64 __fastcall main(int a1, char **a2, char **a3){char s[64]; // [rsp+0h] [rbp-80h] BYREFchar v5[64]; // [rsp+40h] [rbp-40h] B

BUUCTF------[HCTF 2018]WarmUp

开局一个表情,源代码发现source.php <?phphighlight_file(__FILE__);class emmm{public static function checkFile(&$page){$whitelist = ["source"=>"source.php","hint"=>"hint.php"];if (! isset($page) || !is_string($pag

【web | CTF】BUUCTF [HCTF 2018]WarmUp

天命:这题本地php代码是无法复现的 首先打开网站,啥也没有,查看源码 发现文件,打开访问一下看看,发现是代码审计 <?phphighlight_file(__FILE__);class emmm{public static function checkFile(&$page){$whitelist = ["source"=>"source.php","hint"=>"hint.p

[HCTF 2018]WarmUp 1 滑稽图(详解)

[HCTF 2018]WarmUp 1 查看页面源代码,发现html中忽视了 source.php ,接下来我们访问 source.php <?phphighlight_file(__FILE__);class emmm{public static function checkFile(&$page){$whitelist = ["source"=>"source.php","hint"=>"

XCTF:warmup[WriteUP]

Ctrl+U查看页面源码 <!DOCTYPE html><html lang="en"><head><meta charset="UTF-8"><meta name="viewport" content="width=device-width, initial-scale=1.0"><meta http-equiv="X-UA-Compatible" content="ie=edge">

从零开始做题:逆向 ret2libc warmup

1.题目信息 warmup.c //gcc -fno-stack-protector -no-pie -z execstack warmup.c -o warmup#include <stdio.h>void init_proc(){setbuf(stdout, NULL);setbuf(stdin, NULL);setbuf(stderr, NULL);}int main(void) {

HDU 2007'10 Programming Contest_WarmUp

点击打开链接 Secret Number Time Limit: 3000/1000 MS (Java/Others) Memory Limit: 32768/32768 K (Java/Others) Total Submission(s): 7398 Accepted Submission(s): 3138 Problem Description 有一

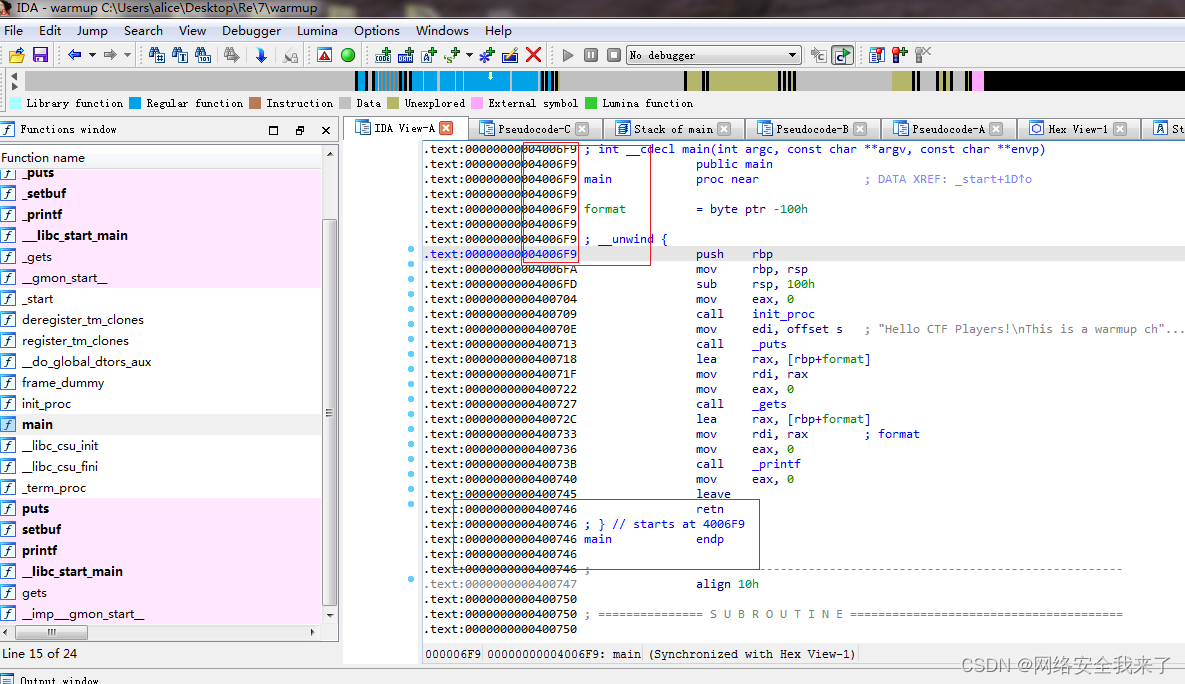

3.[BUU]warmup_csaw_20161

1.checksec 检查文件类型 ELF-64-little ,无其他限权,直接用ida检查代码。 2.IDA进行反编译,进行代码审计 查看各个名称的内容: 了解基本攻击思路: 攻击思路:gets输入垃圾数据覆盖v5内容,再将sub_40060D的地址覆盖return_addr,使其调用“system”函数,执行“cat flag.txt”,输出flag,进而得到f

3.[BUU]warmup_csaw_20161

1.checksec 检查文件类型 ELF-64-little ,无其他限权,直接用ida检查代码。 2.IDA进行反编译,进行代码审计 查看各个名称的内容: 了解基本攻击思路: 攻击思路:gets输入垃圾数据覆盖v5内容,再将sub_40060D的地址覆盖return_addr,使其调用“system”函数,执行“cat flag.txt”,输出flag,进而得到f

源码走读:Dubbo带权重的随机负载均衡算法与warmup

在分布式架构中,当下游服务端刚启动时可能并不能承载上游瞬间大流量过来,通过warmup的机制,客户端可以根据下游服务端启动时间进行缓慢预热配比放量。而dubbo就通过注册启动时间戳的方式告知调用方自己的启动时间,客户端据此进行预热配比放量,避免对服务端造成重启! 这篇文章是承接上一篇文章:Dubbo如何实现基于http的jsonrpc调用。上篇中介绍了关于Dubbo中如何对jsonrpc进行ht

[HCTF 2018]WarmUp全网最详细解释

查看源码找到提示 访问source.php 代码审计: class emmm{public static function checkFile(&$page){$whitelist = ["source"=>"source.php","hint"=>"hint.php"]; 定义了一个名为emmm的类,在该类中有一个静态方法checkFile用于检查要包含的文件是否在白名单中,白名

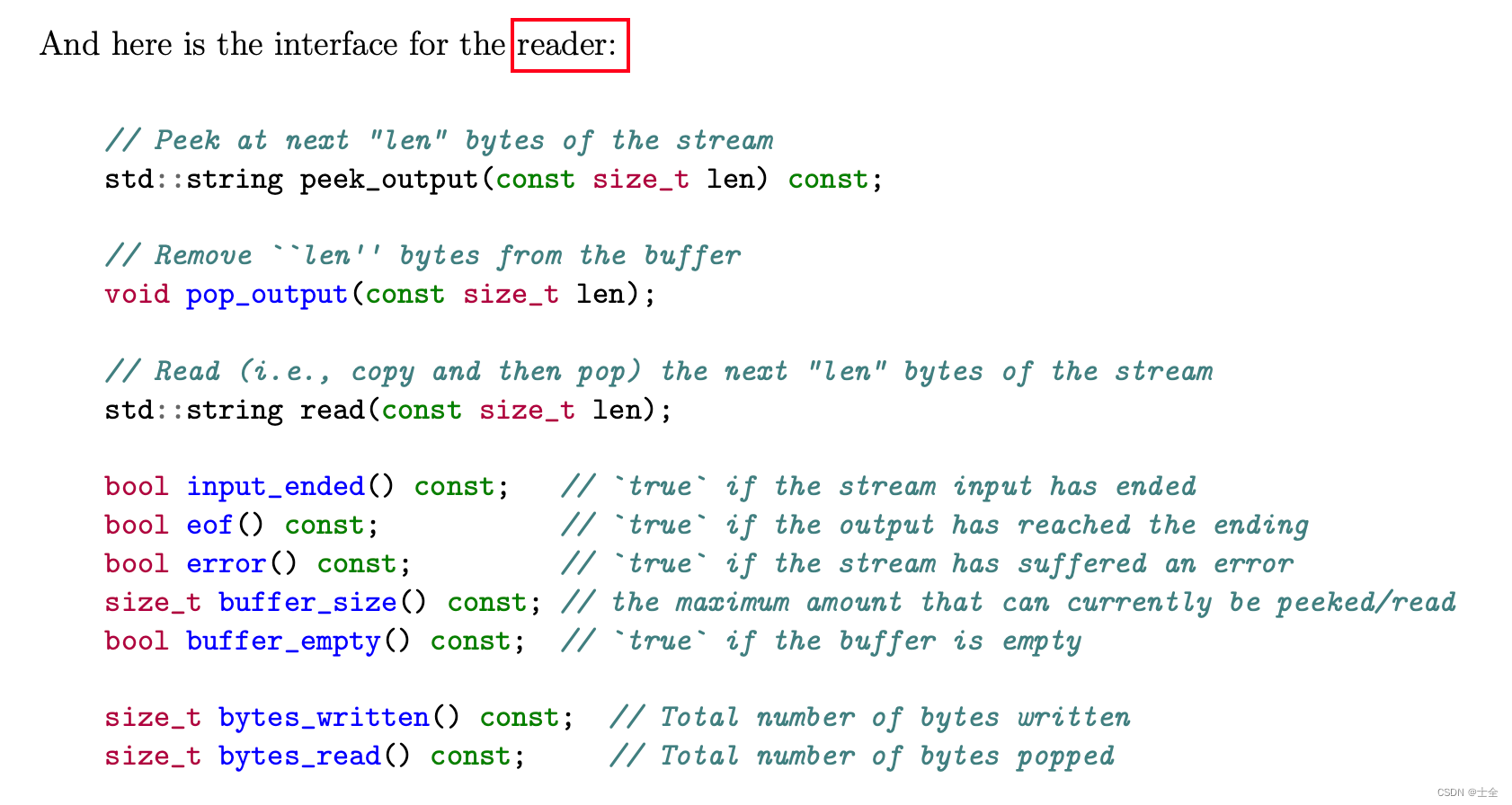

「实验记录」CS144 Lab0 networking warmup

文章目录 一、Motivation二、SolutionsS1 - Writing webgetS2 - An in-memory reliable byte stream 三、Results四、Source 一、Motivation 第一个小测试 webget 是想让我们体验并模拟一下在浏览器中键入 URL 后获得远程服务器传来的内容,这并没有太大的难度,因为 Lab 本身已经为

![BUUCTF------[HCTF 2018]WarmUp](https://img-blog.csdnimg.cn/direct/91f9012498db4f7e977d01db2e669644.png)

![【web | CTF】BUUCTF [HCTF 2018]WarmUp](https://img-blog.csdnimg.cn/direct/254c6310bbd3449f9b7765a390cf7bde.png)

![[HCTF 2018]WarmUp 1 滑稽图(详解)](https://img-blog.csdnimg.cn/267f277f1c70467a8e6b0cc7889788e1.png?x-oss-process=image/watermark,type_d3F5LXplbmhlaQ,shadow_50,text_Q1NETiBAaGNqdG4=,size_20,color_FFFFFF,t_70,g_se,x_16)

![XCTF:warmup[WriteUP]](https://img-blog.csdnimg.cn/direct/33a1b03297744e6db6fddc3d3e739300.png)

![3.[BUU]warmup_csaw_20161](https://img-blog.csdnimg.cn/direct/b0e1d94d4af946889260f8434a4c0c36.png)

![[HCTF 2018]WarmUp全网最详细解释](https://img-blog.csdnimg.cn/d18294d527f648e9b6698de8f65819eb.png)