sniffer专题

Linux 配置wireshark 分析thread 使用nRF-Sniffer dongle

Linux 配置wireshark nRF-Sniffer-for-802.15.4 1.下载固件和配置文件 https://github.com/NordicSemiconductor/nRF-Sniffer-for-802.15.4 2.烧写固件 使用nRF Connect for Desktop 中的 programmer 4.3烧写 https://www.nordicsemi.co

网安基础2-Sniffer的使用与防范

1. 嗅探器sniffer的工作原理 能捕获经过该网络设备的报文,通过分析网络流量,找出关键信息,解决网络问题。 不同于键盘捕获程序,如keylogger利用中断或钩子技术,Sniffer将网络接口置成适当的模式,如杂收。Sniffer通常位于局域网LAN或关键设备上,如路由器、网关等。根据网络协议分层模型,在链路层到物理层之间,数据转化为帧(frame)为单位发送,物理层包括网卡、网线等,到

用Sniffer破解电信“星空极速”

用Sniffer破解电信“星空极速” 近期,网上关于电信捆绑“星空极速”拨号器的消息闹得沸沸扬扬,网友们纷纷谴责这种损害客户利益的行为。用户明明已经为上网支付了费用,可电信公司却还在利用手中的便利条件,强制性的给客户安装所谓的“星空极速”拨号器,用户使用它拨号上网后会不时弹出广告窗口,影响了正常使用。 更为可恶的是,一旦安装了“星空极速”拨号器以后,原来系统自带的拨号工具无法使用

HUB、网卡、局域网、Sniffer工作原理

1.1 HUB 工作原理 由于以太网等很多网络(常见共享HUB连接的内部网)是基于总线方式,物理上是广播的,就是当一个机器发 给另一个机器的数据,共享HUB先收到然后把它接收到的数据再发给其他的(来的那个口不发了)每一个口,所以 在共享HUB下面同一网段的所有机器的

sniffer in linux by raw way(not pcap)Linux 混杂模式sniff

在嵌入式上探测GPRS,Ethernet的报文,由于系统是裁剪过的,少了很多库,所以Tcpdump是用不了了,只好自己改了个,代码如下: #include <stdio.h> #include <stdlib.h> #include <string.h> #include <linux/types.h> #include <netinet/in.h> #include <neti

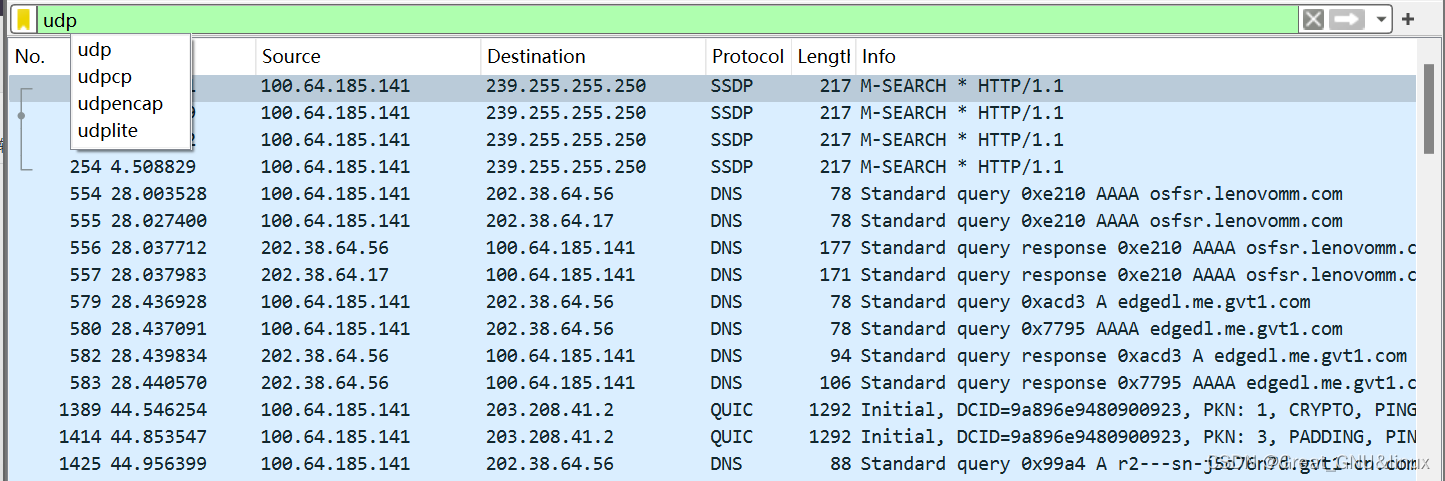

计算机三级(网络技术)——综合题(Sniffer抓包分析)

考点内容: DNS域名解析TCP三次握手FTP(文件传输协议)ICMP(Internet控制报文协议):ping、tracertHTTP(超文本传输协议):get、post命令 例题一 下图是校园网某台主机在命令行模式下执行某个命令时用sniffer捕获的数据包。 抓包分析 5~8行为主机发出的DNS解析,源地址为202.113.64.137(主机的IP地址),目的IP地址为202.11

Linux下利用ARP欺骗实现Sniffer目的

利用ARP欺骗实现Sniffer目的 转自:蓝盾在线 通常在局域网环境中,我们都是通过交换环境的网关上网的,在交换环境中使用NetXray或者NAI Sniffer一类的嗅探工具除了抓到自己的包以外,是不能看到其他主机的网络通信的。 但是我们可以通过利用ARP欺骗可以实现Sniffer的目的。 ARP协议是将IP解析为MAC地址的协议,局域网中的通信都是基于MAC的。 例如下面这样的情况

交换机环境下的Sniffer

sniffer--配置交换机端口镜像 2007/10/07 下午 10:55 sniffer软件博大精,我之所窥也不过沧海一粟。因此这个教程仅仅是一个针对初学者的教程,但如果没有一定的网络基础,恐怕仍然会让你感到吃力。有兴趣的朋友就跟我一起来玩~ 现在很多时候我们都需要在交换环境下进行sniffer监控,因此这里就先从定义镜像端口做起。为什么要先定义镜像端口才能sni

利用sniffer工具,分析TCP头的结构

源端口:1405 目的端口:21 序号:3882124574,指的是本报文段所发送的数据的第一个字节的序号。 确认号:3882124575,是期望收到对方下一个报文段的第一个数据字节的序号。 数据偏移:28bytes,指出TCP报文段的首部长度。 保留:保留为今后使用。 紧急URG:0,为1时紧急指针字段有效。 确认ACK:0,为1时确认号字段有效。 推送PSH:0,不选择推送操作。 复位RST:

Ubuntu Wireless Wi-Fi Sniffer

安装wireshark sudo add-apt-repository ppa:wireshark-dev/stablesudo apt updatesudo apt install wireshark 安装时,系统将询问你是否允许非超级用户捕获数据包。选择“Yes”允许,选择“No”限制非超级用户捕获数据包,最后完成安装。 安装aircrack-ng sudo apt-get ins

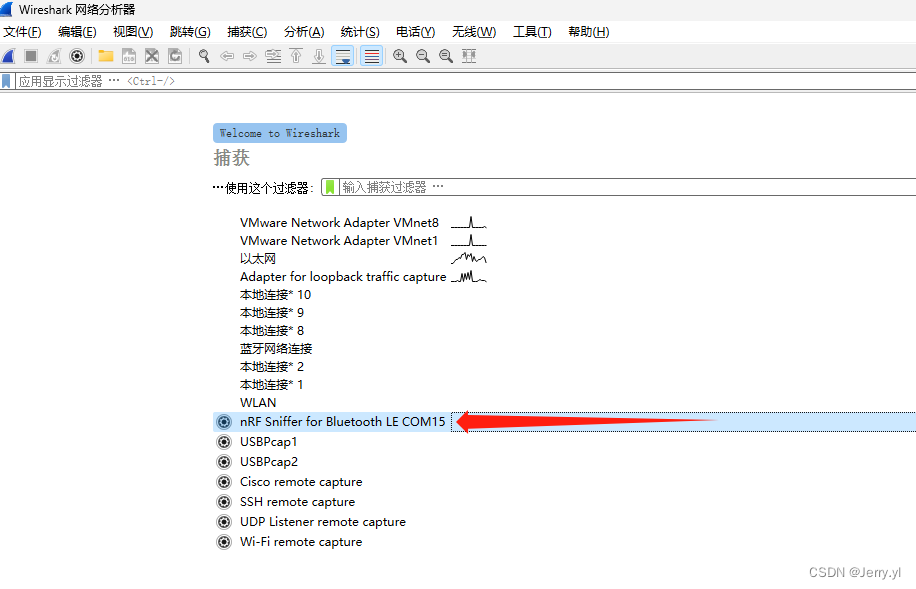

Wireshark 通过 nrf-sniffer for BLE 抓包环境配置说明

1 准本工作 1.1 购买 nrf sniffer 抓包工具 购买链接:https://item.taobao.com/item.htm?spm=a21n57.1.0.0.46291dafMXbO9s&id=718103919140&ns=1&abbucket=15#detail 1.2 下载文件 下载 CP2101 驱动 下载链接:http://www.wxlrf.com/downlo

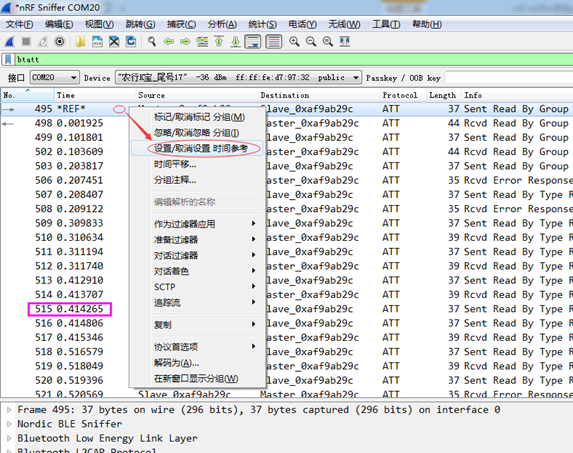

Wireshark配合nRF Sniffer使用技巧

Wireshark配合nRF Sniffer使用技巧 Wireshark配合nRF Sniffer使用技巧 说明:该文档介绍了wireshark的使用技巧,帮助开发者更快上手wireshark这个软件的一些操作习惯,本文档主要讲述Wireshark配合nRF Sniffer使用技巧,进行BLE协议数据的抓取等,其它协议的不在此文档的介绍范围。 1. 开发环境的搭建 请参考《nRF

【WIFI】【WPS】基础介绍(主要根据sniffer log角度和kernel log去介绍)

Wps简介 WPS(Wi-Fi Protected Setup,WiFi保护设置),它是由WiFi联盟组织实施的可选认证项目,它主要致力于简化无线网络设置及无线网络加密等工作。 一般情况下,用户在新建一个无线网络时,为了保证无线网络的安全,都会对无线网络名称(SSID)和无线加密方式进行设置,即“隐藏SSID”和设置“无线网络连接密码”。

python scapy sniffer停止抓包,【玩】Python3 scapy sniff 监控网卡流量

使用 scapy 进行流量监控。 依赖 需要 Python3 环境并安装 scapy: python3 -m pip install scapy windows 环境需要安装 winpcap:官方地址 示例代码 #!/usr/bin/env python # _*_ Coding: UTF-8 _*_ from scapy.all import * def capture(x): if b'H