scapy专题

【使用 Python 的 Scapy 库解析网络数据包的一般步骤】

以下是一个使用 Python 的scapy库捕获网络数据包并保存到本地文件的示例代码: from scapy.all import sniffdef save_packets_to_file(packets):with open('network_packets.txt', 'a') as f:for packet in packets:f.write(str(packet) + '\n')#

python 网络协议包分享工具 -- scapy

scapy是一款优秀的网络通信协议解析工具,类似于wireshark之类的工具,但重要的是可以使用python进行二次开发,我在想可不可以给scapy套一个界面操作,所以研究下文档。 下面是python对scapy的版本支持,其中绿色部分是支持的版本: 然后安装也分三种版本: 介绍Pip 命令默认版本Only Scapypip install scapy基础版本Scapy & IPytho

Scapy——捕获网络流量(本机Win+虚拟机Ubuntu)

1、简介 Scapy 是一个强大的 Python 程序库,用于网络数据包处理、生成和嗅探。它提供了对网络层和传输层的深入控制,允许用户创建、修改、发送和接收数据包。主要功能: 数据包生成: 可以轻松生成各种类型的网络数据包,包括以太网帧、IP 数据包、TCP/UDP 数据包等。支持多种协议栈组合,用户可以自定义数据包的各个字段。数据包嗅探: 能够捕获网络上的实时数据包,支持各种过滤条件。捕获的数

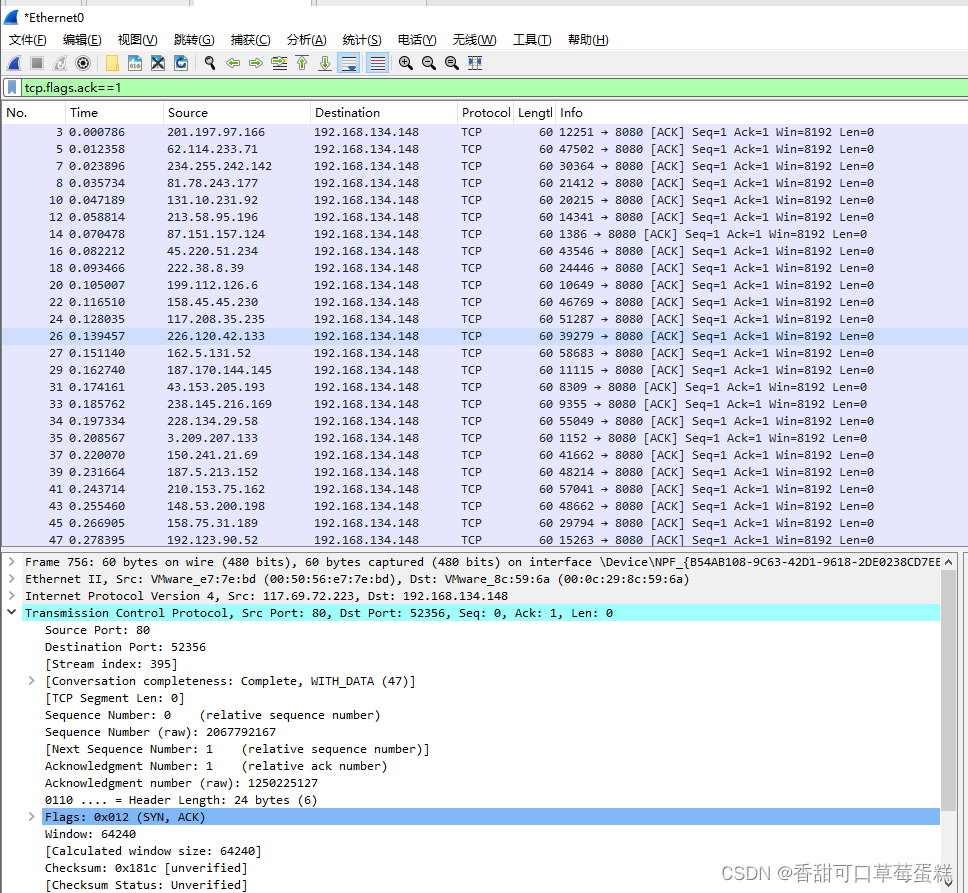

使用 Scapy 库编写 TCP ACK 洪水攻击脚本

一、介绍 TCP ACK洪水攻击是一种分布式拒绝服务攻击(DDoS),攻击者通过向目标服务器发送大量伪造的TCP ACK(确认)数据包,使目标服务器不堪重负,无法正常处理合法请求。虽然ACK包通常用于确认接收到的数据,但在这种攻击中,ACK包被用作耗尽目标系统资源的工具。 1.2 工作原理 大量伪造的ACK包:攻击者生成大量伪造的TCP ACK包,通常会随机伪造源IP地址,使追踪攻击源变得困

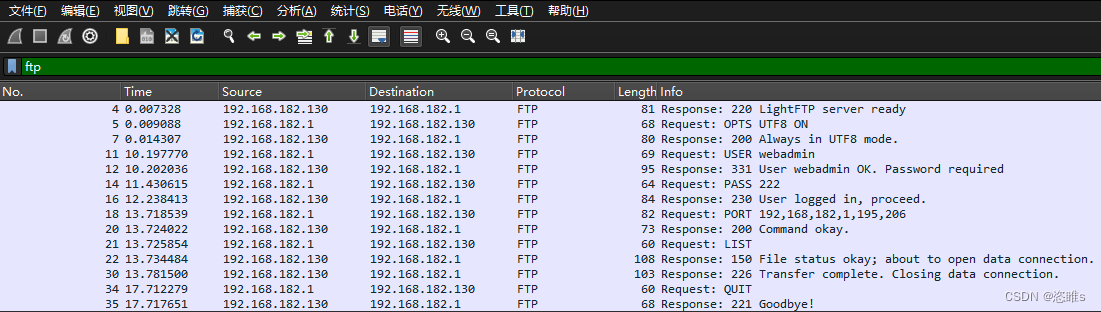

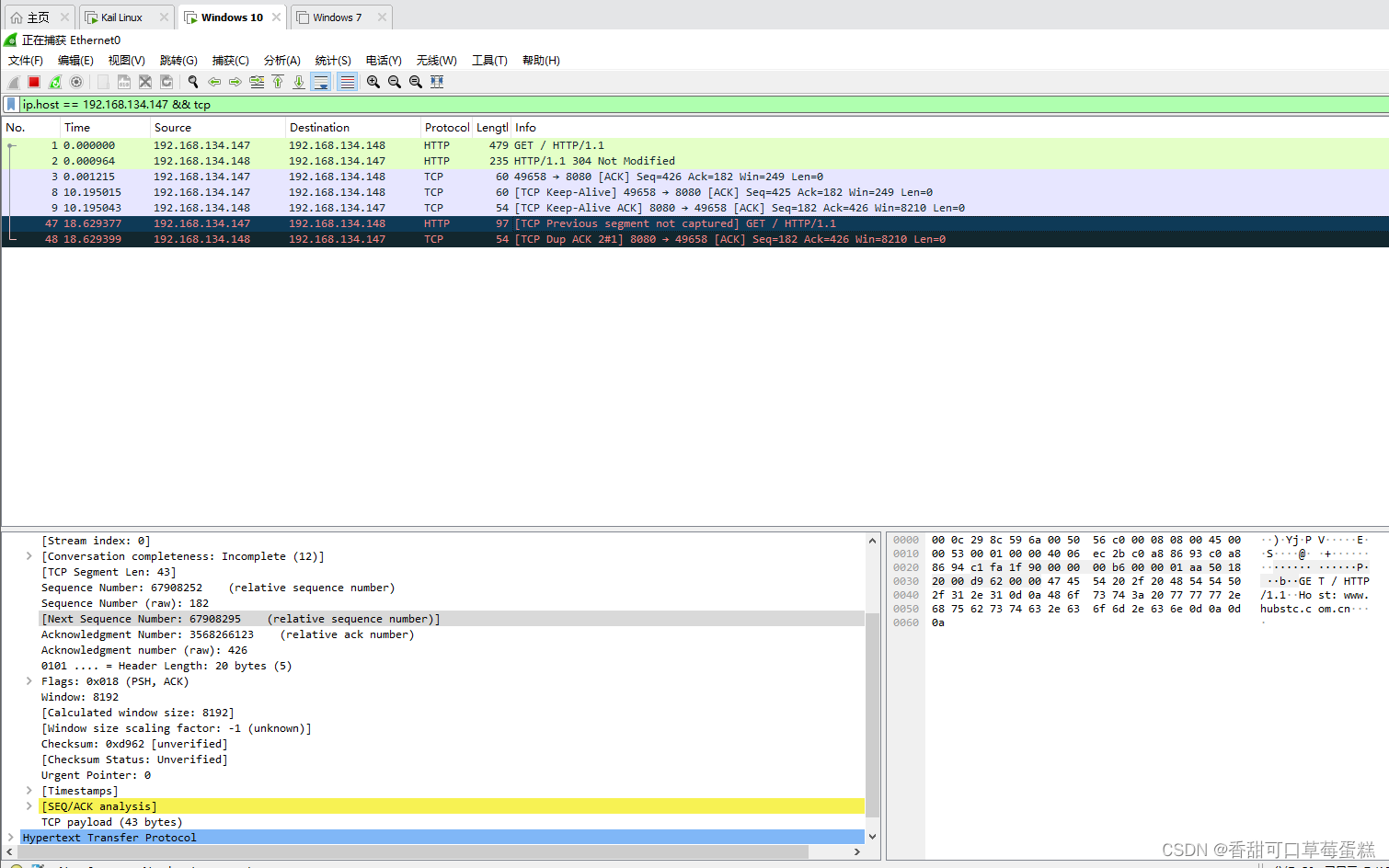

使用 Scapy 库编写 TCP 劫持攻击脚本

一、介绍 TCP劫持攻击(TCP Hijacking),也称为会话劫持,是一种攻击方式,攻击者在合法用户与服务器之间的通信过程中插入或劫持数据包,从而控制通信会话。通过TCP劫持,攻击者可以获取敏感信息、执行未授权的操作或中断正常通信。 1.1 TCP劫持攻击的原理 TCP劫持攻击主要利用了TCP协议的以下特性: 序列号预测:TCP连接中的数据包是按序列号顺序传输的,攻击者可以通过监听网络

使用 Scapy 库编写 TCP RST 攻击脚本

一、介绍 TCP RST攻击是一种拒绝服务攻击(Denial-of-Service, DoS)类型,攻击者通过伪造TCP重置(RST)包,中断目标主机与其他主机之间的TCP连接。该攻击利用了TCP协议中的重置机制,强制关闭合法的TCP连接,导致通信中断。 1.1 TCP 重置机制 TCP重置(RST)是TCP协议中的一种控制消息,用于立即终止一个TCP连接。通常在以下情况中使用: 非预期的

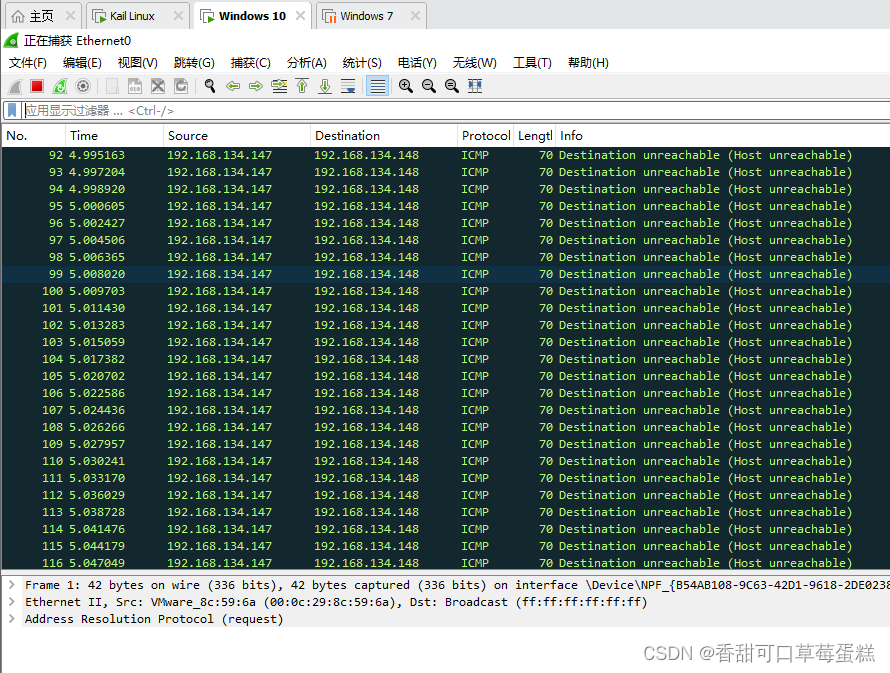

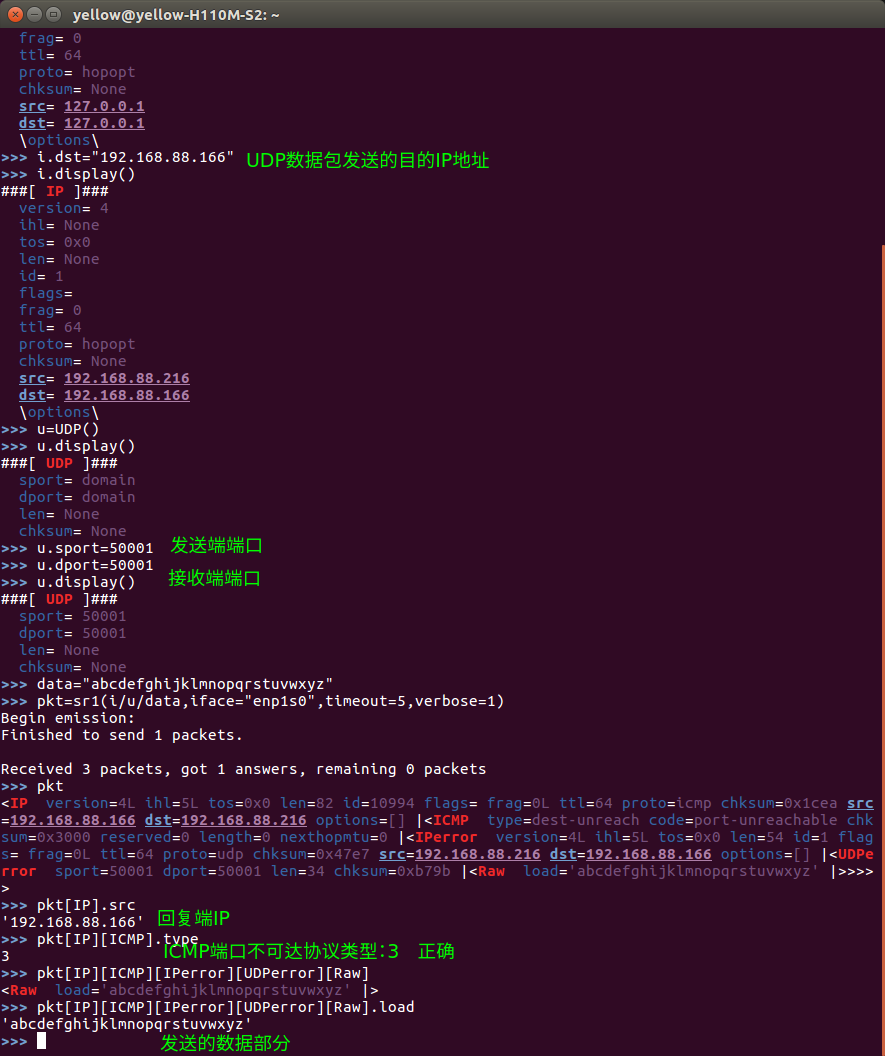

使用 Scapy 库编写 ICMP 不可达攻击脚本

一、介绍 ICMP不可达攻击是一种利用ICMP(Internet Control Message Protocol)不可达消息来干扰或中断目标系统的网络通信的攻击类型。通过发送伪造的ICMP不可达消息,攻击者可以诱使目标系统认为某些网络路径或主机不可达,从而导致通信失败或性能下降。 1.1 ICMP不可达消息的工作原理 ICMP不可达消息用于通知发送方某个数据包无法到达其目标。这种消息可以有

使用Scapy框架分析HTTP流量

网络流量分析是网络安全和管理中的一个重要部分。通过分析网络流量,我们可以检测异常行为、诊断网络问题以及提升网络性能。本文将介绍如何使用Scapy框架分析HTTP流量。我们将从tcpdump导出的PCAP文件中提取HTTP流量,并进行简单的分析。 PCAP文件格式 PCAP(Packet Capture)文件格式是一种标准的网络数据包捕获格式。它可以记录网络接口上捕获的每一个数据包,包括数据包的

使用 Scapy 分析网络包:Python 网络编程的利器

网络分析是网络管理、网络安全和网络工程的一个关键领域。Scapy 是一个强大的 Python 库,它允许用户通过简单的 Python 代码来创建、操作和分析网络数据包。本文将介绍如何使用 Scapy 分析网络包。 什么是 Scapy? Scapy 是一个强大的交互式数据包操作程序,可以发送、嗅探、解析和伪造网络数据包。与传统的网络分析工具(如 Wireshark)不同,Scapy 提供了编程接

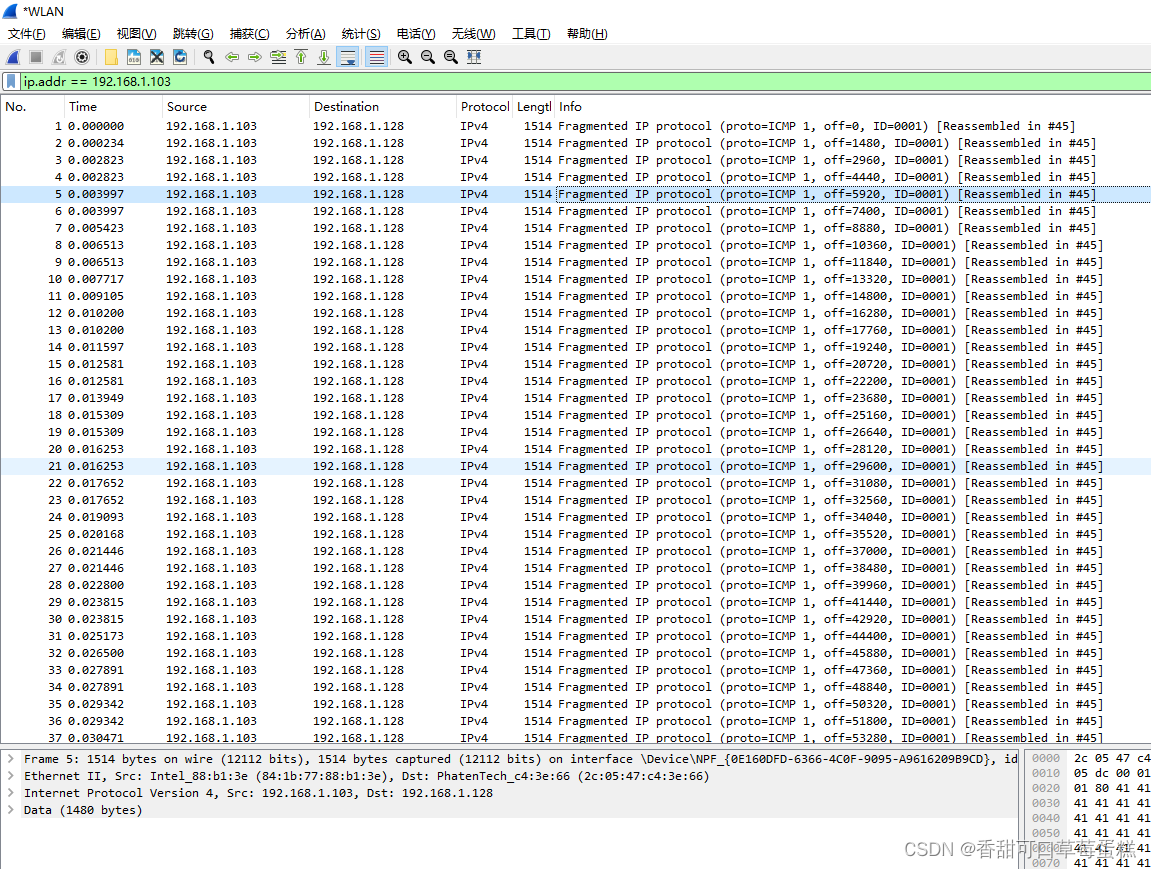

使用 Scapy 库编写 Ping of Death 攻击脚本

一、介绍 1.1 概述 Ping of Death(PoD)攻击是一种历史悠久的拒绝服务(DoS)攻击,攻击者通过发送特制的畸形ICMP Echo请求数据包,导致目标系统无法正确处理,从而导致系统崩溃、重启或无法响应正常请求。这种攻击利用了ICMP协议中的缺陷,在某些情况下可以绕过防火墙或其他安全措施。 1.2 攻击原理 ICMP协议与Ping命令: ICMP(Internet Cont

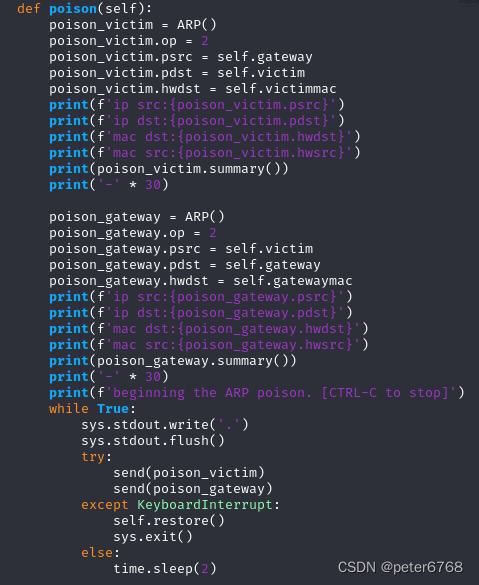

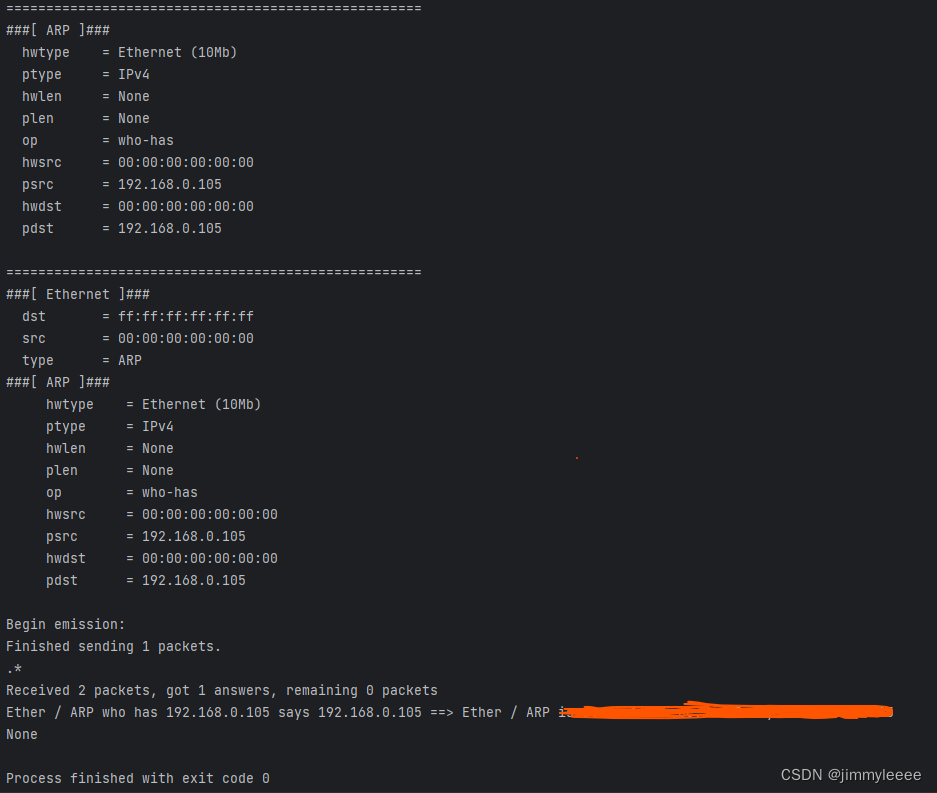

py黑帽子学习笔记_scapy

简介 代码简洁:相比于前两个博客总结,很多socket操作,如果使用scapy仅需几行代码即可实现 获取邮箱身份凭证 编写基础嗅探器,脚本可显示任何收到的一个包的详细情况 直接运行 尝试监听邮件收发,监听指定端口,store=0表示不将监听对象保存在内存 手动登录邮箱,发现没有嗅探结果,可能是邮件登录未使用对应端口 修改脚本全部输出payload再次尝试 ARP投毒

Python Scapy-sniff函数

sniff(count=0,store=1,offline=None,prn=None,filter=None,L2socket=None,timeout=None,opened_socket=None,stop_filter=None,iface=None) count:抓取报的数量,设置为0时则一直捕获store:保存抓取的数据包或者丢弃,1保存,0丢弃offline:从pcap文件中读

Python3+Scapy安装使用教程

一、说明 之前写DoS程序的时候(见"拒绝服务(DoS)理解、防御与实现"),数据包完全是自己构造的,这其中的难处一是要清楚各层协议的字段、字段长度、字段是数值还是字符、大头还是小头,二是计算校验和。整个过程比较痛苦。 其实构造DoS数据包,我们经常只是想伪造一下源IP等少数字段,而事实上大量时间花在其他大多数不想关心的字段的构造上。 在查找资料过程中发现很多DoS程序直接使用一个“Scap

python使用Scapy + Nfqueue抓包并修改

背景1 Nfqueue Nfqueue是iptables和ip6tables的target,这个target可以将数据包交给用户空间。比如,下面的一个iptables规则 iptables -A INPUT -j NFQUEUE --queue-num 0 那么在用户空间,可以使用libnetfilter_queue来连接到queue 0(默认)并且从内核获得该消息,然后,必须给出对这

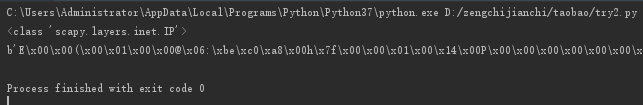

win10下pycharm(python3.7)安装scapy

scapy无法通过settings直接点一点安装,这样安装完是无法正常使用的,主要安装方法如下: (1)安装好python3.7,我已经安装好 (2)安装Npcap: https://nmap.org/npcap/#download windows 平台安装这个,双击后一路next按照默认设置完成安装 (3)安装scapy 下载scapy源码:https://github.co

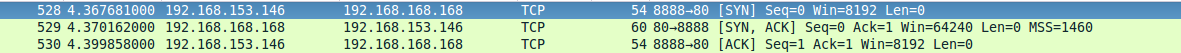

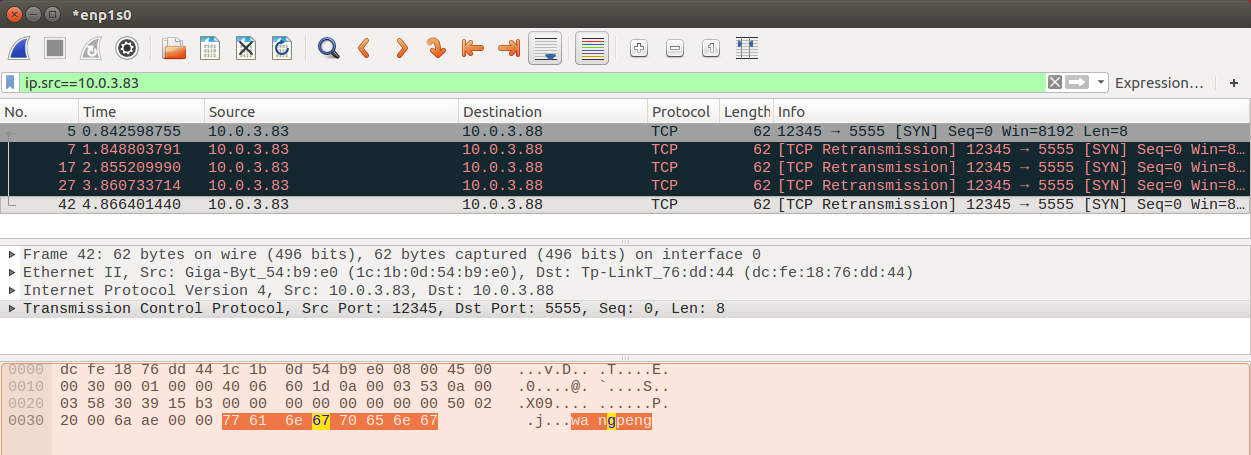

scapy实现一个端口扫描器(基于tcp三次握手扫描)——简析

由头 上篇转载了一篇文章如何用Scapy写一个端口扫描器?,介绍了几种基于tcp协议扫描的端口扫描原理和实现的scapy代码,然而自己实践的时候,wireshark抓包发现基于tcp三次握手的扫描方式,并没有真正建立起连接,于是便有了此篇博客。 错误代码分析 错误的数据包流量抓取地址 在client进行第三次握手之前,客户端发送了一个rst包,直接拒绝了client进行的第三次握手。 群

基于Scapy库与线程池技术的并发TCP SYN半开扫描算法研究及实现

简介 现了一个基于Python的TCP SYN扫描工具,采用Scapy库构造和解析网络报文,并采用线程池技术提高扫描效率。 实现原理 TCP SYN扫描的原理是利用了TCP连接建立过程中的三次握手特性,以半开连接(Half-open scanning)的方式探测目标主机的服务端口是否开放。具体步骤如下: 三次握手过程: 在正常情况下,客户端(即扫描器)发起一个TCP连接时,会发送一个SY

高效网络端口扫描技术研究:利用Scapy库动态生成TCP数据包进行并发存活探测

简介 实现了一个基于Scapy库的科研级TCP端口存活探测工具,通过动态生成并发送TCP SYN数据包,检测指定IP地址范围内的主机端口是否活跃。该工具采用了多线程并发技术以提高扫描效率,并提供了命令行参数接口方便用户自定义探测目标和参数。同时,为确保运行过程中的日志管理,代码中对Scapy库的日志输出进行了严格控制。 实现原理 当检测到一台设备的某个端口有回应时(SYN + ACK数据包)

scapy进一步学习

1、进入scapy环境:直接再终端输入scapy,进入scapy环境时因为一些库没有安装会有一些警告信息 2、使用lsc( )显示帮助,查看可以发送数据包的函数 常用的也就这6个函数: 第二层 第三层 只发送不接

python库:scapy使用

1、安装:sudo pip install scapy 2、查看scapy依赖关系: 2.3.2版本,不依赖任何python库。 3、使用help('scapy')查看帮助 就这么点,任何发送、接受数据包函数都没有看到,和以前的任何显示模块帮助都不一样 正确显示帮助如下:进入python环境

python scapy 网络包管理工具--基础篇

写在前面 scapy 是python的一个库,提供网络协议的构造,请求等 scrapy 是python的爬虫框架。 这两个差一个字母,大家还是要分清楚的。 因为涉及到发包等系统层面的操作,所以请保证具备root权限,这一点贯穿全文。 安装 博主使用的环境有 centos6、centos7、windows10 直接使用pip install scapy就可以安装 运行模式 你可以

python scapy 网络包管理工具--进阶篇

写在前面 需要我们进一步学习了解,必须查看文档和源码 scapy github — https://github.com/secdev/scapy scapy 文档 — http://scapy.readthedocs.io/en/latest/ scapy-http github — https://github.com/invernizzi/scapy-http scapy3k(py

使用scapy实现TCP SYN-Flooding攻击

基于ubuntu 16.04系统,首先安装scapy,如下的apt-get或者可使用python的pip命令安装,scapy是一个功能强大网络数据包处理程序,包括对数据包的嗅探、解析和构造。本文即使用其数据包构造功能,实现syn flooding攻击。 # sudo apt-get install scapy TCP SYN Flooding即向服务器的监听端口不断发送TCP的SYN报

扫描器篇(七)之python+scapy构造TCP数据包发现网段内所有存活主机

TCP协议主机发现 要使用TCP协议去完成主机发现,肯定是需要了解TCP协议通信过程和原理才能完成的 TCP协议的特点 面向连接的:使用TCP协议通信的双方必须先建立连接,然后才能开始数据的读写,TCP连接是全双工的,即双方的数据读写可以通过一个连接进行。完成数据交换之后,通信双方都必须断开连接以释放资源。TCP协议的这种连接是一对一的,所以基于广播和多播(目标是多个主机地址)的应用

scapy No such device exists (No such device exists)

使用python编写一个小的网络程序时,程序如下: import scapy.all as scapydef scan(ip):arp_request = ARP(pdst=ip)arp_request.show()broadcast = scapy.Ether(dst= "ff:ff:ff:ff:ff:ff")arq_request_broadcast = broadcast/arp_requ