rop专题

linux 内核提权总结(demo+exp分析) -- ROP(二)

ret2usr CR4篇 本文转自网络文章,内容均为非盈利,版权归原作者所有。 转载此文章仅为个人收藏,分享知识,如有侵权,马上删除。 原文作者:jmpcall 专栏地址:https://zhuanlan.kanxue.com/user-815036.htm smep: smep是内核的一种保护措施, 使得内核不可执行用户态代码 内核通过CR4寄存器的第20位来控制smep,

linux 内核提权总结(demo+exp分析) -- ROP(一)

基础ROP篇(linux 5.0.21) 本文转自网络文章,内容均为非盈利,版权归原作者所有。 转载此文章仅为个人收藏,分享知识,如有侵权,马上删除。 原文作者:jmpcall 专栏地址:https://zhuanlan.kanxue.com/user-815036.htm 内核提权与用户态攻击的区别 攻击流程 用户态攻击: 执行 system("/bin/sh") 获得shel

[Meachines] [Easy] Safe BOF+ROP链+.data节区注入BOF+函数跳转BOF+KeePass密码管理器密码破译

信息收集 IP AddressOpening Ports10.10.10.147TCP:22,80,1337 $ nmap -p- 10.10.10.147 --min-rate 1000 -sC -sV PORT STATE SERVICE VERSION22/tcp open ssh OpenSSH 7.4p1 Debian 10+deb9u6 (protocol

一、pwn - 零基础ROP之Android ARM 32位篇(新修订,精华篇)

一、环境搭建 安装ndk r10e,必须得这个版本,其他版本可能导致 -fno-stack-protector 不生效! r10e Darwin: https://dl.google.com/android/repository/android-ndk-r10e-darwin-x86_64.zipLinux: https://dl.google.com/android/reposito

pwn - 零基础ROP之Android ARM 32位篇(新修订)

一、环境搭建 安装ndk r10e,必须得这个版本,其他版本可能导致 -fno-stack-protector 不生效! r10e Darwin: https://dl.google.com/android/repository/android-ndk-r10e-darwin-x86_64.zipLinux: https://dl.google.com/android/reposito

[N1BOOK PARTofPWN] ROP本地

这道题在BUU远程服务器上没能通过,只是在本地测试成功了,该问题将留到最后去,还请知道的大佬指教。 ------------------------------------------------ 首先先查询一下保护,只有NX a@ubuntu:~/Desktop/test$ checksec rop[*] '/home/giantbranch/Deskto

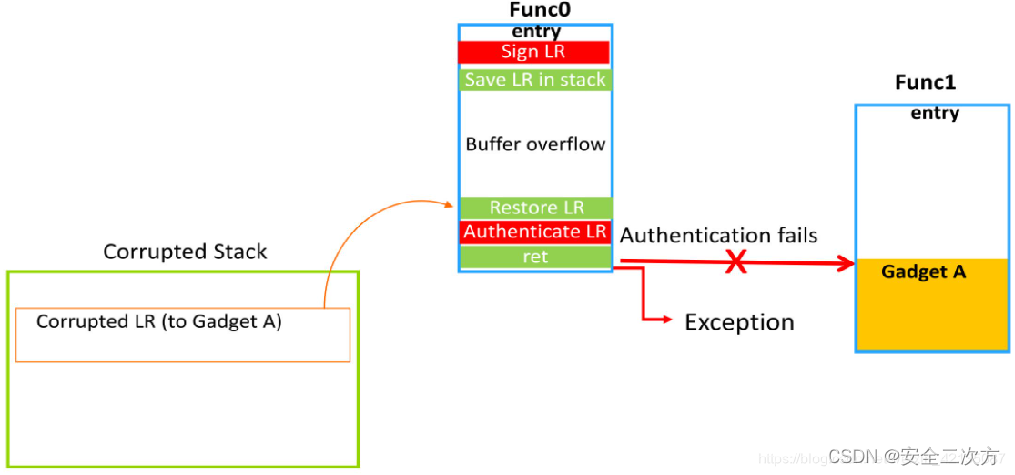

PAC下的ROP问题

Armv8.3-A引入了pointer authentication选项。 pointer authentication可以减轻ROP攻击。 为了防止ROP攻击,在函数开始时,LR寄存器中的返回地址被签名。这意味着在寄存器的高位添加了一个PAC。在返回之前,使用PAC对返回地址进行验证。如果检查失败,当用于分支时将生成异常。以下图表显示了一个例子: 这一变化使得发起ROP攻击变得更加困难

rop_gadgets使用方法

利用mona.py可以生成 !mona rop -m msvcr71.dll -n 这部分gadget能够将后面的shellcode变成可执行的代码段!,后面直接跟shellcode就ok了 rop_gadgets = [ 0x7c346c0a, # POP EAX # RETN (MSVCR71.dll) 0x7c37a140, # Make EAX rea

利用ROP绕过DEP(Defeating DEP with ROP)调试笔记

http://www.05112.com/anquan/gjbc/hkbc/2014/1105/16034.html 有空再仔细读了

rp-bf:一款Windows下辅助进行ROP gadgets搜索的Rust库

关于rp-bf rp-bf是一款Windows下辅助进行ROP gadgets搜索的Rust库,该工具可以通过模拟Windows用户模式下的崩溃转储来爆破枚举ROP gadgets。 在很多系统安全测试场景中,研究人员成功劫持控制流后,通常需要将堆栈数据转移到他们所能够控制的内存区域中,以便执行ROP链。但是在劫持控制流时,找到合适的部分很大程度取决于研究人员对CPU上下文场景的控制。那么为了

基础ROP之:ret2text,ret2libc,ret2syscall,ret2shellcode

在上一篇文章中学习了gdb和pwntools的基本使用后,这篇文章来带领大家入门pwn,包括:ret2text,ret2libc,ret2syscall,ret2shellcode。 ret2text ret2text实际上就是最简单的一类pwn题目了,text就是程序中的可执行代码段,也就是说,程序中本来就写好了后门函数,我们通过溢出,修改返回地址,以执行后门程序,即可完成pwn。 例:re

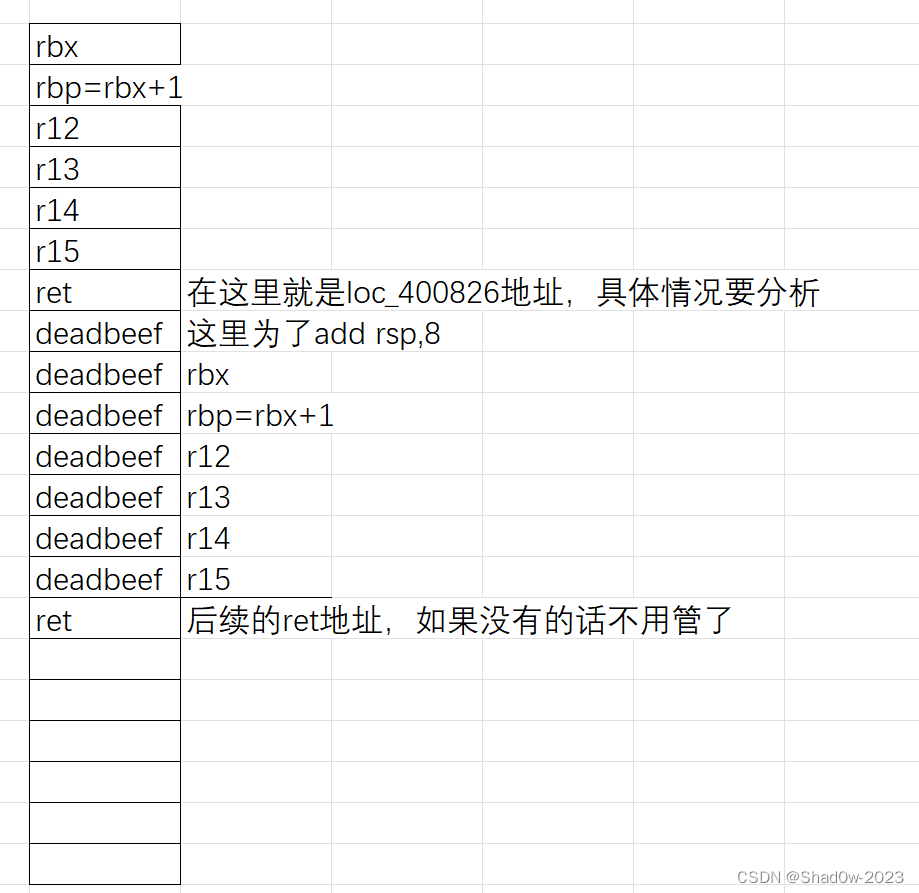

某大学信息安全竞赛——栈迁移加强版——只溢出0x8,无限ROP

芝士题目: 链接:https://pan.baidu.com/s/1uwFlcSg94MuC2tPi-HCb9w 提取码:joj6 感悟: 之前我只做过溢出超过0x10这样的栈迁移,思路就是找机会去泄露栈空间的地址然后把栈迁移到我们可以控制的栈空间,亦或者迁移到堆空间,大概思路就是覆盖rbp为我们想要迁移到的地方,然后在溢出的位置填上leave ret。我之前做过的题目往往都有很多溢出空间

CTF|rop emporium pivot32 writeup (栈迁移题型)

CTF|rop emporium pivot32 writeup (栈迁移题型) 题目来源:https://ropemporium.com/challenge/pivot.html malloc生成了一个堆区 pwnme函数里面有两个gets函数,存在栈溢出的地方,在第二个gets,但是他在填充完s之后所剩下的空间位58-0x28-4,是一个很小的空间,在这样的狭小空间里面是不足以构造rop

pwn——rop练习

hackme——ROP2 这道题用了一个比较新的方法,去寻找栈溢出的点,他用了syscall调用的相关函数,其中参数的第一位代表序号既调用的哪一个函数,我们称为syscall table调用号,这里4是write 3是read 这里我们用到了 locate unistd_32 这里有大佬的文章 https://blog.csdn.net/mydo/article/details/4499790

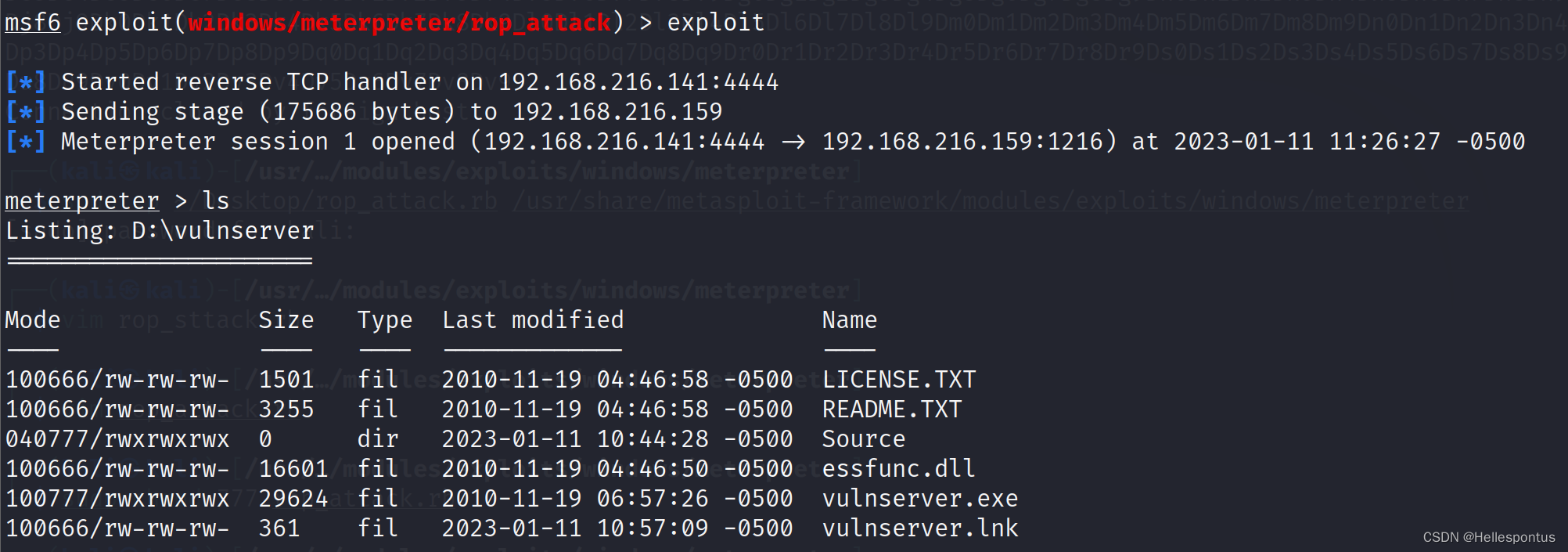

Windows漏洞利用开发——利用ROP绕过DEP保护

实验6 Windows漏洞利用开发 6.1实验名称 Windows漏洞利用开发 6.2实验目的 学习windows漏洞利用开发,使用kali linux相关工具对windows内目标程序进行漏洞利用 6.3实验步骤及内容 第三阶段:利用ROP绕过DEP保护 了解DEP保护理解构造ROP链从而绕过DEP的原理,重点理解利用VirtualProtect计算偏移量利用mona

笔记 Please ensure there is a a unique color space ROP

是houdini的arnold渲染时候遇到的 问题就是渲染到一定程度会自动停止,并报错 查过后发现 原因是有tx文件,没有图片源文件 然后勾选了不使用tx文件,就会出现找个问题 大概是检测到同名的tx文件但是不能使用才报错的,和一开始想的颜色空间没啥关系

CTF-栈溢出-基本ROP-【ret2syscall】

文章目录 ret2syscallBxMCTF 2023 Anti-Libcmainwrite_bufflush_obufreadintread_buf 思路exp ret2syscall 即控制程序执行系统调用,获取 shell。 BxMCTF 2023 Anti-Libc main write_buf 写入字符的,待会输出 flush_obuf 把字符输出到屏

![[Meachines] [Easy] Safe BOF+ROP链+.data节区注入BOF+函数跳转BOF+KeePass密码管理器密码破译](https://img-blog.csdnimg.cn/img_convert/15e84c47e2d9f4adef7a066afdcb601f.jpeg)

![[N1BOOK PARTofPWN] ROP本地](https://img-blog.csdnimg.cn/20210716232906200.png)