ret2libc专题

基础ROP之:ret2text,ret2libc,ret2syscall,ret2shellcode

在上一篇文章中学习了gdb和pwntools的基本使用后,这篇文章来带领大家入门pwn,包括:ret2text,ret2libc,ret2syscall,ret2shellcode。 ret2text ret2text实际上就是最简单的一类pwn题目了,text就是程序中的可执行代码段,也就是说,程序中本来就写好了后门函数,我们通过溢出,修改返回地址,以执行后门程序,即可完成pwn。 例:re

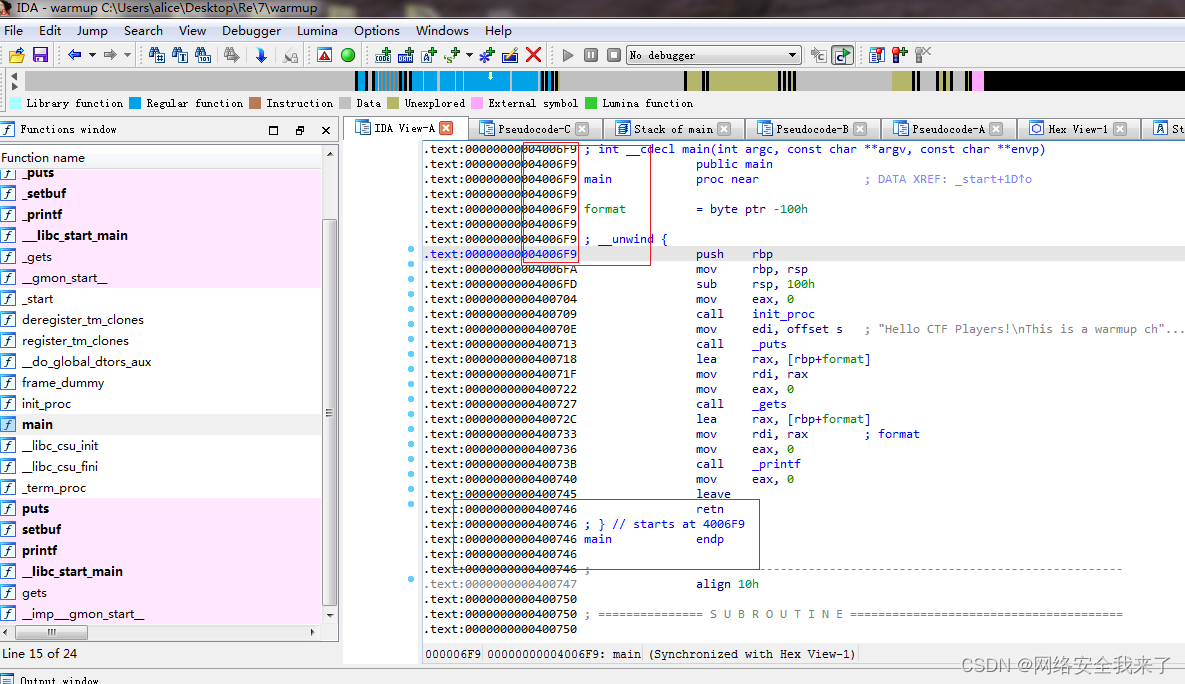

从零开始做题:逆向 ret2libc warmup

1.题目信息 warmup.c //gcc -fno-stack-protector -no-pie -z execstack warmup.c -o warmup#include <stdio.h>void init_proc(){setbuf(stdout, NULL);setbuf(stdin, NULL);setbuf(stderr, NULL);}int main(void) {

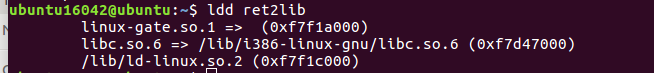

CTF|HITCON-Training-master lab4 writeup (ret2libc题型)

CTF|HITCON-Training-master lab4 writeup (ret2libc题型) 做题做题前先看看ctfwiki上对ret2libc的原理描述 原理 ret2libc 即控制函数的执行 libc 中的函数,通常是返回至某个函数的 plt 处或者函数的具体位置(即函数对应的 got表项的内容)。一般情况下,我们会选择执行 system("/bin/sh"),故而此时

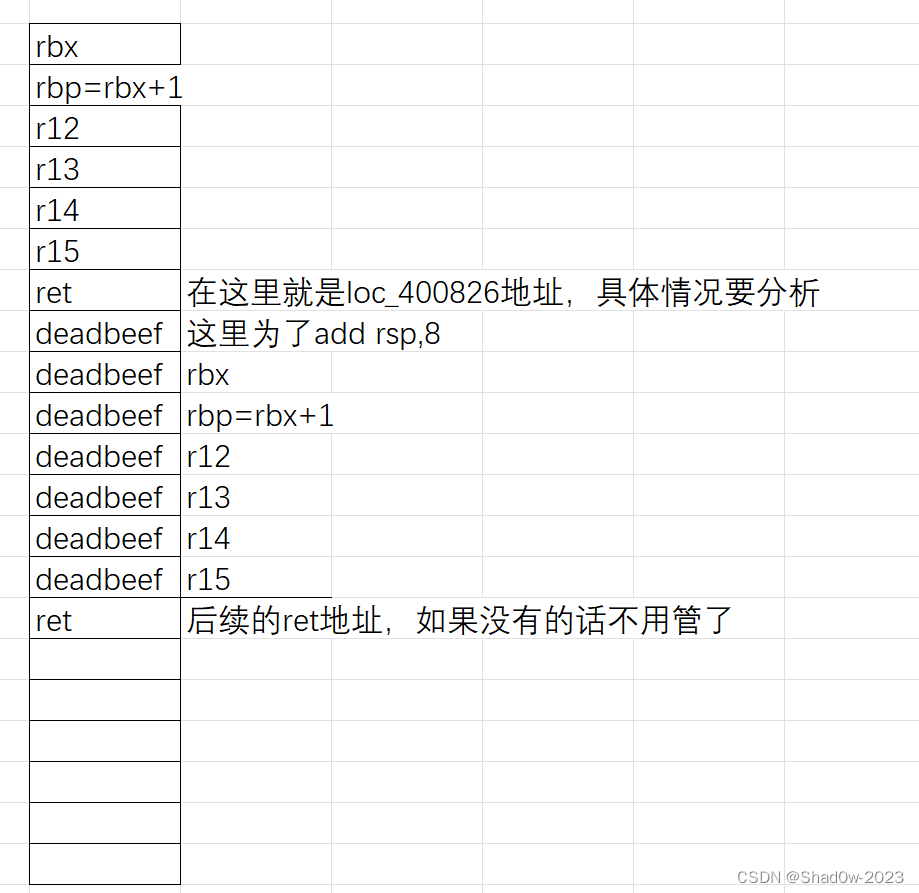

pwn入门:基本栈溢出之ret2libc详解(以32位+64位程序为例)

目录 写在开头 题目简介 解题思路 前置知识(简要了解) plt表和got表 延迟绑定 例题详解 32位 64位 总结与思考 写在开头 这篇博客早就想写了,但由于近期事情较多,一直懒得动笔。近期被领导派去临时给合作单位当讲师,要给零基础的学员讲pwn的内容,因此也临时学了一些pwn的基础知识,正好学到了这个ret2libc,感觉虽然是很基本的栈溢出,但作为初学者还