polarctf专题

polarctf靶场[WEB]debudao、Dragon、审计

目录: [web]debudao 考点:前端 [web]Dragon 考点:cookie值 [web]审计 考点:php代码审计、传参 常见的MD5碰撞:md5值为0e开头_md5 0e开头网址: 题目 [web]debudao 考点:前端 先看源代码 内心os:哇好轻松就可以得到flag辣 然后.........神金,欺骗我感情🙄 然后👇伤心

polarctf靶场[WEB]Don‘t touch me、机器人、uploader、扫扫看

目录 [web]Don't touch me 考点:查看源代码、前端 [web]机器人 考点:robot协议 工具:御剑,kali dirsearch [web]覆盖 考点:@parse_str覆盖 [web]扫扫看 考点:目录扫描 工具:御剑、kali dirsearch [web]Don't touch me 考点:查看源代码、前端 打开网页,叫我们找

polarctf靶场[CRYPTO]显而易见的密码、[CRYPTO]夏多的梦、[CRYPTO]再这么说话我揍你了、[CRYPTO]神秘组织M

[CRYPTO]显而易见的密码 考点:ntlm编码 打开文件,显示内容就是ntlm格式 ntlm解密 在线网站: https://www.cmd5.com/便可得到flag [CRYPTO]夏多的梦 根据题目提示可以猜测为夏多密码 考点:夏多密码 在线加密原理网站: 加密解密原理:https://blog.csdn.net/destiny1507/article

polarctf靶场【四方密码题】【CRYPTO】不一样的四四方方、四个正方形

[CRYPTO]不一样的四四方方 考点:四方密码 在线网站: https://www.metools.info/code/four-square244.html 或者https://wtool.com.cn/four.html 请开始你的表演(密文):jilinjingcha注意:正确的密钥后面最后一个字母不要!!!key1:informationkey2:engineering

polarctf靶场[MISC]祺贵人告发、费眼睛的flag、1小时10分钟后看海、发售花海、A 宽宽 S 00 E

[MISC]祺贵人告发 考点:图片隐写、压缩包爆破 工具:binwalk 1) 将图片拖入010editor,文本搜索txt发现存在如图: 2) 将图片拖入kali,使用binwalk进行分离如图: 3) 将压缩包拖到010 editor,发现是真加密,进行爆破如图: 4) 输入密码解压得到txt文本,将文本内容进行md5码加密如图,得到flag

PolarCTF 2024夏季个人挑战赛 个人WP

【WEB】审计 直接给源码,php特性 秒了,有个特殊的东西 0e215962017,他md5后的值是本身 【WEB】扫扫看 敏感目录flag.php 【WEB】debudao 查看网页源码(里面的flag是错的) 查看网络 【WEB】ExX? 开题 扫一下,敏感目录如下 /dom.php DOM和题目名字ExX,联想XXE漏洞 参考:V

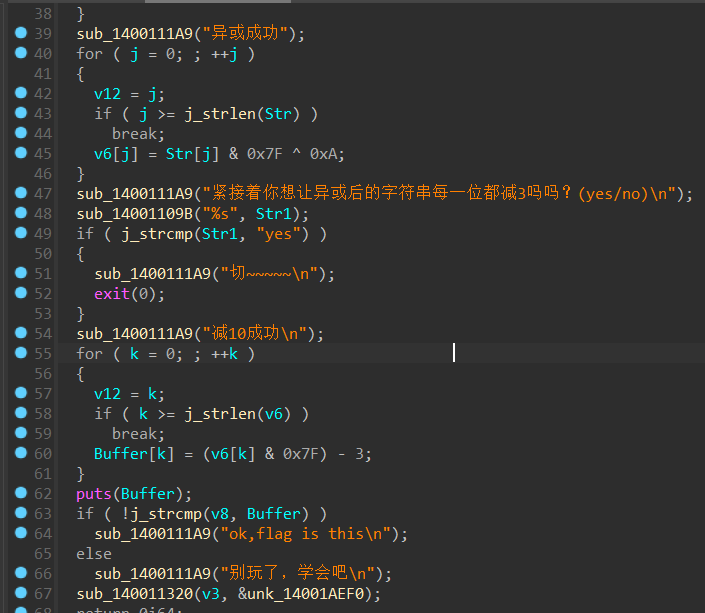

polarctf靶场[reverse]shell、PE结构、拼接

[reverse]shell 考点:脱壳 将所解压的文件拖入DIE有无有壳,文件类型 发现有UPX壳,是32位的文件,先脱壳 用FFI工具脱壳 将脱壳后的程序用32位IDA进行反汇编 点开_main_0函数进行查看 看到flag,(F5)查看伪代码 得到本题的flag [reverse]PE结构 考点:PE结构 PE结构知识点看大佬:https://bl

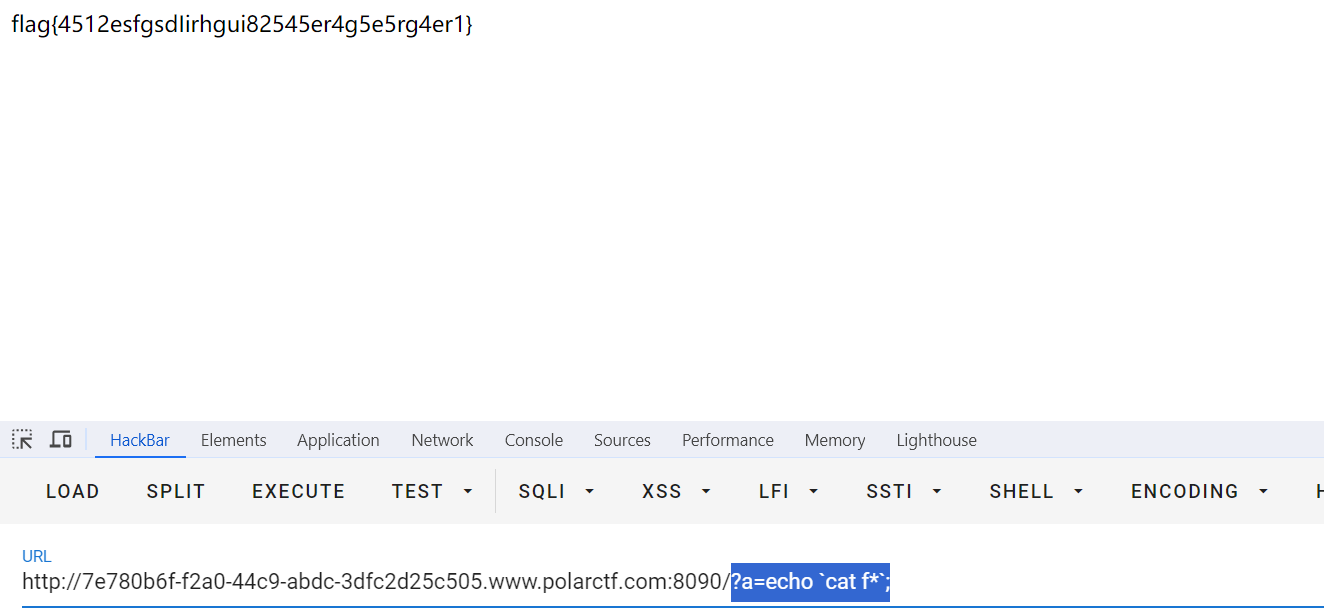

PolarCTF网络安全2023冬季个人挑战赛 WEB方向题解 WriteUp

完工,最后CB链没时间打了,估计也不怎么打得出来,今天一边在打polar一边弄服务外包赛,好累呜呜呜。 Polar 冬 干正则(WEB) 直接给了源码 parse_str():将字符串解析成多个变量 payload: ?id=a[]=www.polarctf.com&cmd=;cat%20flag* Polar 冬 upload(WEB) 开题 源码里面发现hin

![polarctf靶场[WEB]debudao、Dragon、审计](https://i-blog.csdnimg.cn/direct/8fa66cb28f3e4e15b3b49e8d5ac93b63.png)

![polarctf靶场[WEB]Don‘t touch me、机器人、uploader、扫扫看](https://i-blog.csdnimg.cn/direct/5665a89244414ae8bcd8b7ca2a433993.png)

![polarctf靶场[CRYPTO]显而易见的密码、[CRYPTO]夏多的梦、[CRYPTO]再这么说话我揍你了、[CRYPTO]神秘组织M](https://i-blog.csdnimg.cn/direct/f8749a180b30467497e605843d1dbfd1.png)

![polarctf靶场[MISC]祺贵人告发、费眼睛的flag、1小时10分钟后看海、发售花海、A 宽宽 S 00 E](https://img-blog.csdnimg.cn/direct/57695a661bee4c5fb79a99ad60193bc9.png)

![polarctf靶场[reverse]shell、PE结构、拼接](https://img-blog.csdnimg.cn/direct/577fd6efff0e41c1ab69334a4f2141e4.png)