payload专题

java解析jwt中的payload的用法

《java解析jwt中的payload的用法》:本文主要介绍java解析jwt中的payload的用法,具有很好的参考价值,希望对大家有所帮助,如有错误或未考虑完全的地方,望不吝赐教... 目录Java解析jwt中的payload1. 使用 jjwt 库步骤 1:添加依赖步骤 2:解析 JWT2. 使用 N

【python 爬虫】python如何以request payload形式发送post请求

普通的http的post请求的请求content-type类型是:Content-Type:application/x-www-form-urlencoded, 而另外一种形式request payload,其Content-Type为application/json import jsonurl = 'https://api.github.com/some/endpoint'payload

XXE payload总结

前言 关于XXE相关的一些payload的总结记录,更侧重于实战直接拿来测试利用,而非CTF绕WAF。。。 Classic XXE <?xml version="1.0"?><!DOCTYPE data [<!ELEMENT data (#ANY)><!ENTITY xxe SYSTEM "file:///etc/passwd">]><data>&xxe;</data> 可读文

HTTP 之 Web Sockets处理恶意的Payload的策略(十一)

处理恶意的 Payload 主要涉及到输入验证、清理和在某些情况下对数据进行适当的转义。 1. 输入验证(Validation) 验证所有通过 WebSockets 接收的数据以确保它们符合预期格式。例如,如果你期望一个数字,验证接收到的数据是否为数字。 socket.on('message', function(message) {const data = JSON.parse(me

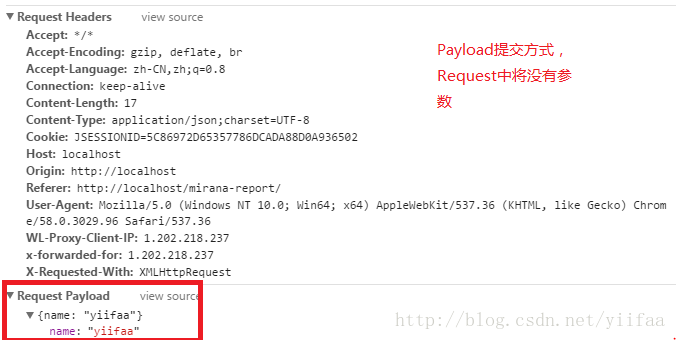

query string parameters 和request payload

HTTP请求中,如果是get请求,那么表单参数以name=value&name1=value1的形式附到url的后; post请求:表单参数是在请求体中,也是name=value&name1=value1的形式在请求。 export const voucherDetailAdd=(token,formStr) =>{return axios.post(`${base}/voucher/deta

Golang如何获取Request Payload的数据

前言 话说今天对接fe,发现一直出现参数错误的报错。对了参数格式没问题, 后面发现数据不是Form Data的,而是Request Payload的,所以来总结备忘下。 正文 ##了解Request Payload 这个要从POST请求说起: POST请求有两种方式: 1.方式一: Form Data形式 当POST请求的请求头里设置Content-Type: application/

如何使用EntropyReducer降低Payload的熵并进行混淆处理

关于EntropyReducer EntropyReducer是一款针对Payload隐蔽性增强的安全工具,在该工具的帮助下,广大研究人员能够有效地降低Payload的熵,并对Payload代码使用串行链表进行混淆处理。 工作机制 EntropyReducer的算法由BUFF_SIZE和NULL_BYTES的值决定,下图显示的是当BUFF_SIZE被设置为4且NULL_BYTES被设

安装Photoshop CS6失败:FATAL: Payload 'Camera Profiles Installer ...information not found in Media_db.

安装Photoshop CS6失败:FATAL: Payload ‘Camera Profiles Installer …information not found in Media_db. 产生原因:出现以上情况是因为之前系统安装过Adobe相关软件,并且卸载不干净导致的。 解决方法:找到系统盘下X:\Program Files (x86)\Common Files\Adobe\caps

sqllibs 27-51关payload

目录 前言 Less-27 Less-27a Less-28 Less-28a Less-29 Less-30 Less-31 Less-32 Less-33 Less-34(POST) Less-35 Less-36 Less-37(POST) Less-38(堆叠注入) Less-39(堆叠注入) Less-40(堆叠注入) Less-41(堆叠注入)

sqllibs 25-26关payload

目录 前言 Less-25 Less-25a Less-26(报错注入) Less-26(联合注入) Less-26a(爆破注入) Less-26a(联合注入) 前言 方法不止一种,在此只列出部分方法。 Less-25(使用联合注入) 查库名 ?id=-1' union select 1,user(),database()--+ 查表名 ?id=-1'

2. 区块链项目开发常见错误-2-rpc error with payload

本节主要讨论在似有链支付时出现“rpc error with payload“错误 ,最终在Metamask中如下所示 解决方案: 把Metamask 的private network 重置一遍就可以了,具体操作是 选中http://localhost:9545 ,点击最下方的reset account 即可 关注公众号,并回复“区块链技术项目开发”,下载ppt和

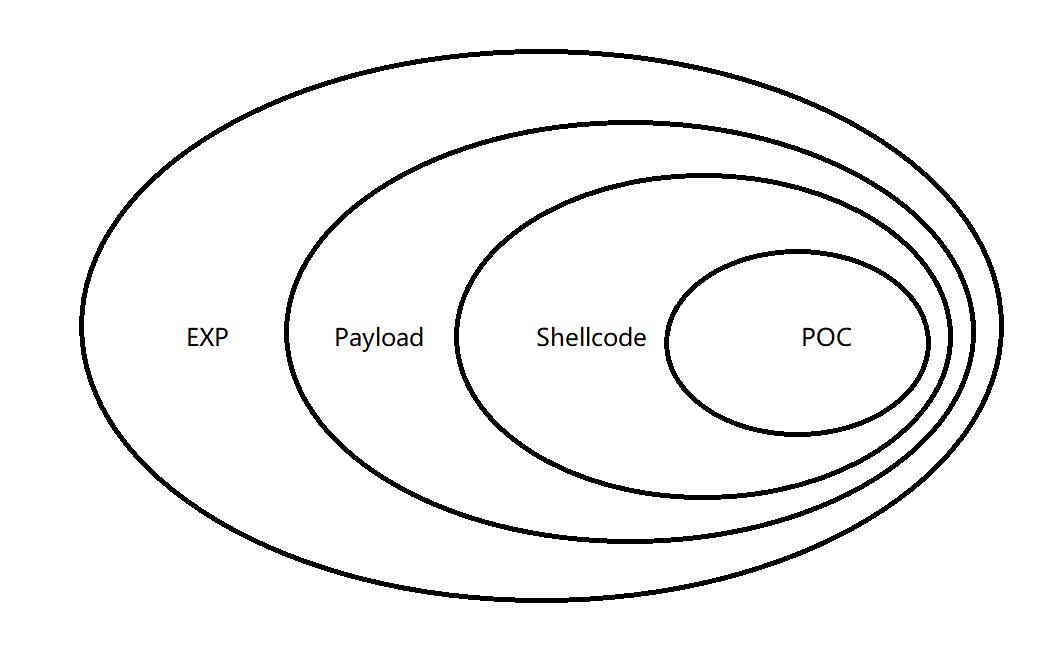

【总结】网安术语EXP、POC、Shellcode、Payload简单说明

【总结】网安术语EXP、POC、Shellcode、Payload简单说明 备注一、定义二、关系 备注 2024/04/09 星期二 最近发现很多人都分不清这几个概念,网上搜出来的说明也非常复杂不是简简单单就能看懂的于是用我理解的最简单的方式解释一下这几个概念 一、定义 在网安中我们关注一般都是安全漏洞(Vulnerability),于是和漏洞相关的就有这么几个概念: EXP

MySQL Payload

常见Payload Version SELECT @@version Comment SELECT 1 -- commentSELECT 1 # commentSELECT /*comment*/1 Space 0x9 0xa-0xd 0x20 0xa0 Current User SELECT user()SELECT system_user()SELECT current_role()

Metasploit Framework —— Payload

这里也是直接以练习为主,学习如何使用 payload: !!! 附:在 exploit 的使用中,大部分时候是需要结合 payload 的,payload 也可以单独拿出来,生成 shellcode,这一节主要说的是生成 shellcode !!! 这里我起初用的 payload 是 payload/windows/x64/meterpreter/reverse_tcp ,但是后面生成的 payl

Payload类型数据使用python如何提交

请求头设置 headers = {'Content-Type': 'application/json', "User-Agent": "Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/75.0.3770.90 Safari/537.36" # 用户代理} 请求体

【毕设扫描器】【参数Fuzz】第一篇:数据的定义、读取和装配(爬虫数据和Payload数据)

文章目录 字典文件的数据结构读取嵌套的 Json 数据读取值为基本数据类型的Json文件读取值为数组的Json数据读取值为字典的Json文件读取包含两个层级键名的Json文件 准备数据阶段修改爬虫保存结果(结合报错和实际情况未修改代码,可忽略)从 Json 文件读取需要的爬虫数据读取 paramsFuzz.json 文件 装配数据阶段配置请求对象 req保存传递动态参数的 Url 信息装

python post payload 返回 400 bad request

最近在实习的时候需要从elasticsearch上拉取日志数据进行统计分析。发送请求的方式为post, 请求的body以payload方式编码。一般情况下,payload是一个json对象,我们只需要调用response = requests.post(url='your url', data=json.dumps(payload), headers=header)即可,然而我的情况有点特殊,pa

最常见的SQL报错注入函数(floor、updatexml、extractvalue)及payload总结

SQL报错注入是一种常见的SQL注入攻击方式,攻击者通过注入恶意代码,触发数据库的错误响应,并从错误信息中获取有用的信息。 下面介绍最常见的三个报错注入函数用法及payload总结: 1、floor() 使用floor报错注入,需要确保查询的表必须大于三条数据 payload的大致格式 'union select 1 from (select count(*),concat((slele

Postman模拟Request Payload发送请求

登录请求如下: 用Postman模拟Request Payload发送请求,放在body里用raw文本格式,如下图所示: 第一个入参可以通过 ?+参数 的形式 Postman中 form-data、x-www-form-urlencoded、raw、binary的入参格式的区别: form-datax-www-form-urlencodedrawbinary

Sqli-labs靶场payload(23-38进阶篇)原创

T23 单引号闭合 --+ #过滤 所以可以尝试补全的方法 127.0.0.1/sqli-labs/Less-23/?id=1' or '1'='1127.0.0.1/sqli-labs/Less-23/?id=-1' union select 1,2,3 or '1'='1127.0.0.1/sqli-labs/Less-23/?id=-1' union select 1,da

RedisTemplate SerializationFailedException Failed to deserialize payload 异常解决

RedisTemplate SerializationFailedException: Failed to deserialize payload 异常解决 情景在线 dev测试环境使用的是本地的redis,导致项目启动报错,主要看到redis的错误 解决方案 前提条件 redis没有存放重要的数据,只存放缓存数据,验证码,session等数据 删除redis的所用的测试数据 具体操

Lucene Payload 的研究与应用一

[i][b]http://www.ibm.com/developerworks/cn/opensource/os-cn-lucene-pl/index.html[/b][/i]Lucene Payload 的研究与应用 文档选项 打印本页 将此页作为电子邮件发送 级别: 初级 杨 筱强 (yangxq@cn.ibm.com), 软件工程师, IBM 马

lucene搜索结果排序之Payload

提高特定词汇的评分 利用 Payload 功能,可以提高文档中特定词汇的评分,如黑体词汇、斜体词汇等,从而优化搜索结果排序。 下面还以文档 D0 和 D1 为例说明如何设置和检索 Payload。其中GPRS为专业术语,但search “GPRS描述”的时候,返回的D1的得分比D0高。但这不是我们想要的结果,我们可能想要D0得分高一些,这时可在incrementToken中,自定义词的

XSS与靶场(史上最详细附带payload)

XSS 同源策略 同源策略(Same-Origin Policy)是一种重要的安全措施,用于Web浏览器中,旨在限制一个网页上的JavaScript代码与来自不同源的资源进行交互。同源策略有助于保护用户的隐私和防止恶意攻击,确保Web应用程序的安全性。 同源策略基于以下原则: 同源定义: 源(Origin)是指网页的协议、主机名和端口号的组合。如果两个网页的这三个要素完全相同,它们被认为

HTTP请求中的传参方式form data、 request payload、query string parameters三者对比

HTTP请求中的传参方式form data、 request payload、query string parameters三者对比_form-data get请求_一个小Pan桃❀的博客-CSDN博客