nftables专题

Nftables漏洞原理分析(CVE-2022-32250)

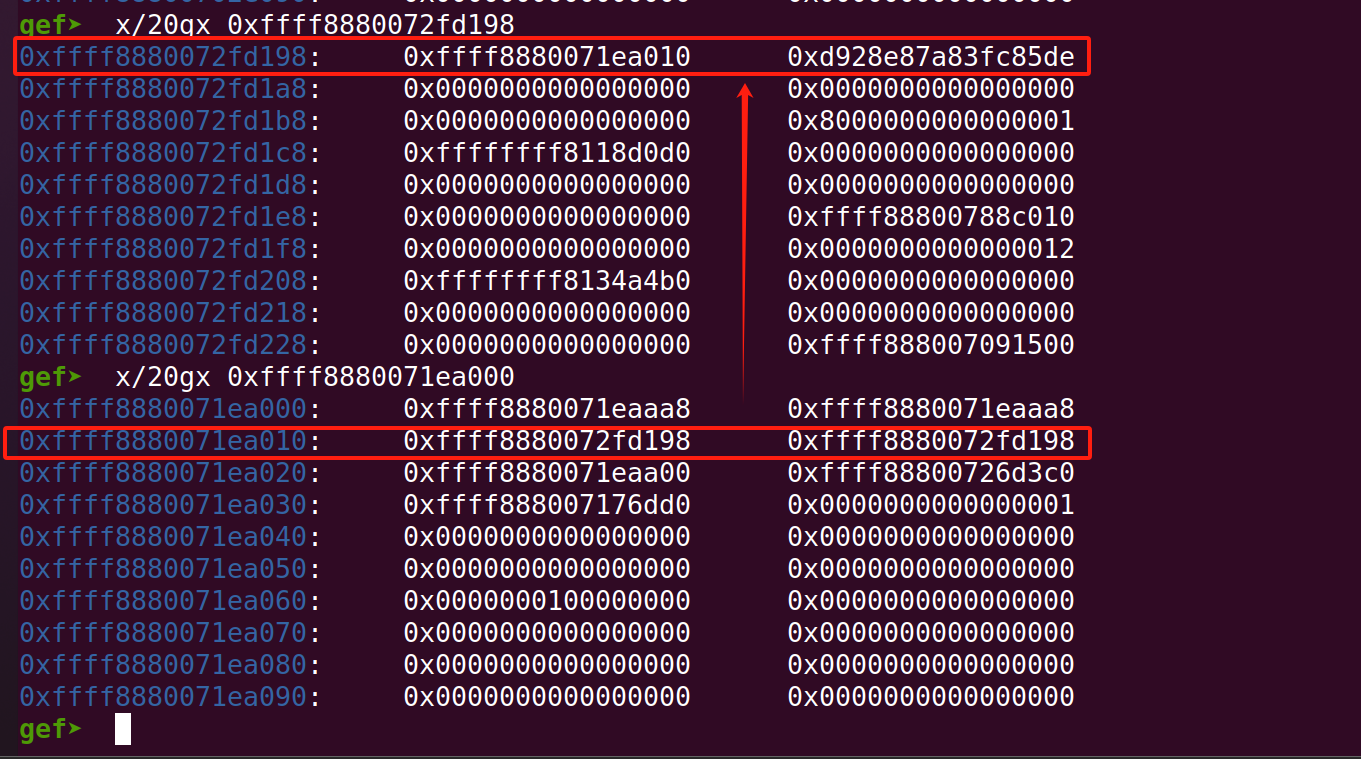

前言 在nftales中存在着集合(sets),用于存储唯一值的集合。sets 提供了高效地检查一个元素是否存在于集合中的机制,它可以用于各种网络过滤和转发规则。 而CVE-2022-32250漏洞则是由于nftables在处理set时存在uaf的漏洞。 环境搭建 ubuntu20 + QEMU-4.2.1 + Linux-5.15 .config文件 CONFIG_NF_TABLES

绕过nftables/PacketFilter防火墙过滤规则传输ICMP/ICMPv6数据包的漏洞详解(上)

背景知识介绍 目前的防火墙总共分四类: 包过滤防火墙:包过滤防火墙不检查数据区,包过滤防火墙不建立连接状态表,前后报文无关,应用层控制很弱。 应用网关防火墙:不检查IP、TCP标头,不建立连接状态表,网络层保护比较弱。 状态检测防火墙:不检查数据区,建立连接状态表,前后报文相关,应用层控制很弱。 复合型防火墙:可以检查整个数据包内容,根据需要建立连接状态表,网络层保护强,应用层控制细,会

nftables 测试一拒绝所有流量

要配置 nftables 先拒绝所有流量,然后再添加允许的规则,您可以按照以下步骤操作: 创建一个空的 nftables 配置文件(例如 /etc/nftables.conf)并添加如下内容: flush rulesettable inet filter {chain input {type filter hook input priority 0; policy drop;}chain fo

nftables 常用命令合集

以下是一些常用的 nftables 命令: 查看规则集: sudo nft list ruleset 添加规则: sudo nft add rule <table> <chain> <rule> 删除规则: sudo nft delete rule <table> <chain> <rule> 查看规则统计信息: sudo nft list ruleset -a 查看表信息:

CVE-2023-0179-Nftables整型溢出

前言 Netfilter是一个用于Linux操作系统的网络数据包过滤框架,它提供了一种灵活的方式来管理网络数据包的流动。Netfilter允许系统管理员和开发人员控制数据包在Linux内核中的处理方式,以实现网络安全、网络地址转换(Network Address Translation,NAT)、数据包过滤等功能。 漏洞成因 漏洞发生在nft_payload_copy_vlan函数内部,由于

nftables相比iptables到底改变了什么

这不是一篇教你怎么可以配置nftables实现一个哪怕最简单防火墙的文章,我从来不写这种Howto,因为我觉得如果一项新技术,一个人连其本身的文档都懒得看,即便没有文档如果没有一点钻研精神将其搞懂,只靠看别人写好的Step by step的话,那真是太失败了。相反,这篇文章是一篇檄文,只为吹擂打鼓,目的是让你在无感于iptables的前提下爱上nftables。 ----------------