mte专题

ARM PAC/BTI/MTE三剑客精讲与实战

一、PAC指针认证精讲与实战 思考 1、什么是栈溢出攻击?什么是代码重用攻击?区别与联系? 2、栈溢出攻击的软&硬件缓解技术有哪些?在TF-A&OPTEE上的应用? 3、什么是ROP攻击?对ROP攻击的缓解技术? 4、PAC下的ROP如何缓解?对返回地址的签名与验证? 5、PAC的架构细节?硬件原理?PAC如何生成?如何检查?指令集? 6、PAC如何启用?构建PAC的编译选项控制?

Android MTE技术详解

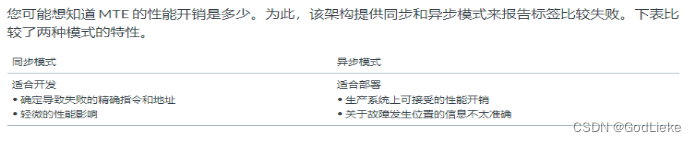

1.MTE概念 MTE(内存标记扩展)是ARM v8.5-A新增的一项缓解内存安全的机制。在Android Linux现有的安全机制中,类似的机制有ASAN、HWSAN。但两者因为性能开销代价高昂,不适用于广泛部署(仅调试使用)。MTE当前带来了一种高性能、可扩展的硬件解决方案,可降低以不安全语言编写的代码中可能存在的内存安全违规风险。 注:MTE不仅可用在研发自测、内存问题调

ARM64安全特性之MTE

ARM64架构引入了MTE(Memory Tagging Extension)作为安全特性,用于增强内存访问的安全性。MTE使用内存标签来追踪和保护内存操作,以帮助检测和防御缓冲区溢出、使用-after-free等内存相关的安全漏洞。 MTE的核心思想是给每个内存地址附加额外的标签信息,这些标签旨在标识内存的使用情况。ARM64 MTE特性的主要组成部分包括: 1. 内存标签 MTE使用一个

【译文】Armv8.5-A内存标记扩展(MTE)

Perface 摘要——1988年的互联网蠕虫病毒夺走了雏形网络的十分之一,并严重地减慢了剩余网络的速度[1]。30多年过去了,用类C语言编写的代码中最重要的两类安全漏洞仍然是对内存安全的侵犯。 根据2019年的BlueHat演示文稿,微软产品中解决的所有安全问题中,有70%是由违反内存安全造成的[2]。Google也报告了Android的类似数据,超过75%的漏洞是违反内存安全的【3】。虽然