本文主要是介绍Mimikatz安装 lsass进程 SAM NTML,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

目录

什么是Mimikatz

Mimikatz在windows上安装及使用

mimkatz语法

lsass进程

SAM

NTML

什么是Mimikatz

Mimikatz是一款开源的Windows安全工具,由法国安全研究员Benjamin Delpy开发。它最初被设计为用于学习C语言和进行Windows安全性实验的工具。然而,由于其强大的功能,它也可以用来从Windows系统中提取敏感信息,如明文密码、哈希值、PIN码和Kerberos票据等。总的来所它可以获取windows系统内存的密码,提供其他域的攻击方式。

Mimikatz在windows上安装及使用

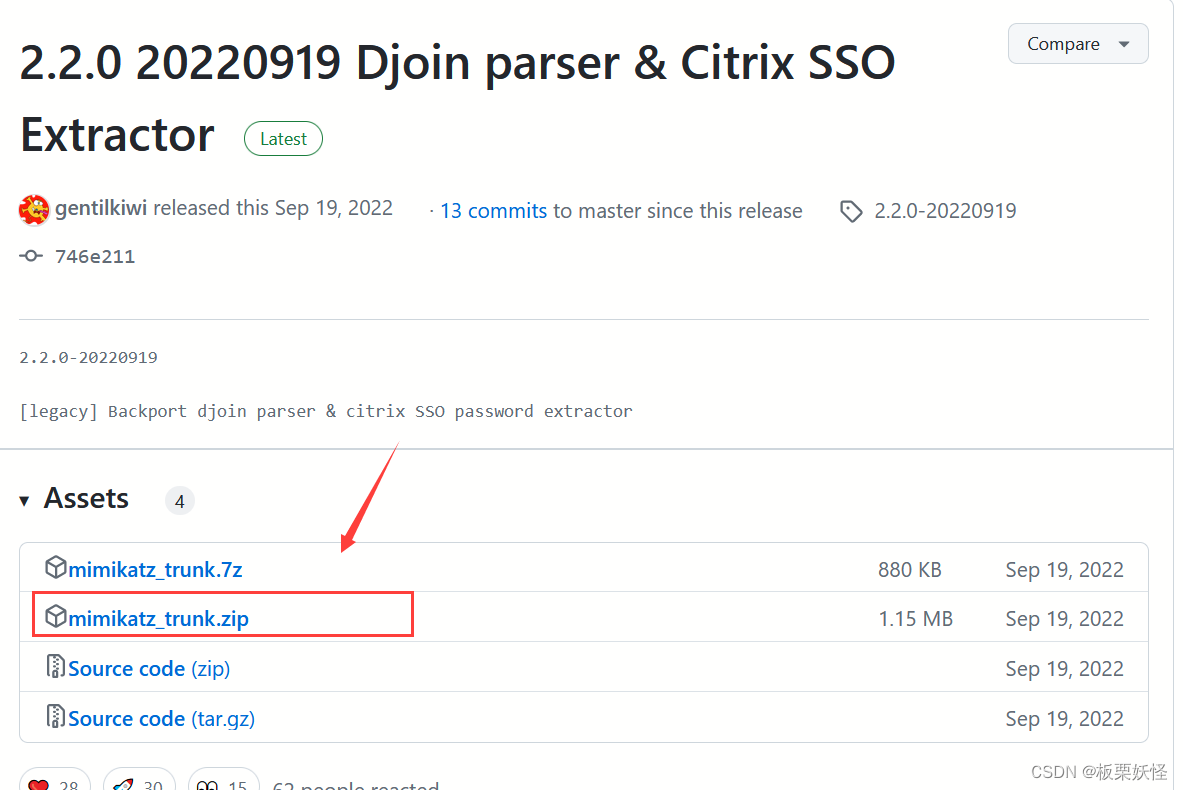

在下面地址下载

Release 2.2.0 20220919 Djoin parser & Citrix SSO Extractor · gentilkiwi/mimikatz · GitHub

下载之后解压

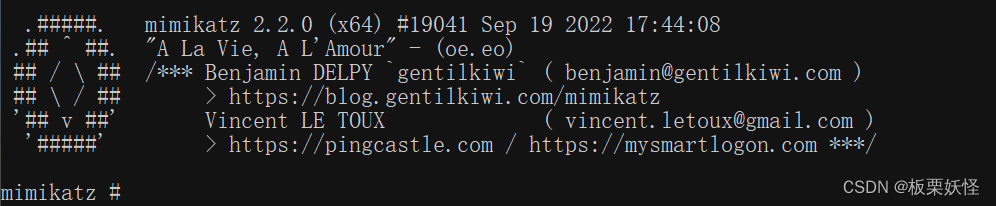

到解压之后的路径然后使用.\mimikatz.exe命令,使用该程序

![]()

mimkatz语法

模块名::参数

lsass进程

lsass是一个Windows进程,负责处理操作系统的安全策略。例如当你登陆Windows用户账户或服务器是,lsass会验证登录名和密码。

SAM

在Windows中,SAM(Security Account Manager)是安全帐户管理器的简写,是一个关键的Windows数据库,用于存储用户帐户凭据,包括用户名和哈希密码。

SAM文件没有扩展名,通常存储在c:\windows\system32\config\SAM目录和HKEY_LOCAL_MACHINE\SAM注册表中。在系统运行时,SAM文件受到严格保护,以防止直接复制或重新定位。这种保护是通过操作系统强制实施的独占文件系统锁来实现的。

在用户在本地或远程登录系统时,Windows会将输入的密码的哈希值与SAM文件中保存的哈希值进行对比,以验证用户身份。在Windows系统中,为了避免明文密码泄漏,SAM文件中保存的是明文密码经过一系列算法处理过的Hash值,被保存的Hash分为LM Hash、NTLM Hash。在后期的Windows系统中,SAM文件中被保存的密码Hash都被密钥SYSKEY加密。

尽管有这种保护,攻击者仍可能通过使用各种方法转储SAM文件的磁盘内容来提取密码哈希,以进行离线暴力攻击。

NTML

NTLM是微软用于Windows身份验证的主要协议之一。它是一套身份验证和会话安全协议,用于各种Microsoft网络协议的实现中,如HTTP、SMB、SMTP等协议。NTLM最初用于DCE/RPC的身份验证和协商,也在整个Microsoft系统中用作集成的单点登录机制(SSO)。

NTLM的前身是LAN Manager Challenge/Response验证机制(简称LM),但LM由于其简单性而容易被破解。因此,微软提出了NTLM身份验证协议,以及更新的NTLM V2版本。NTLM协议既可以为工作组中的机器提供身份验证,也可以用于域环境身份验证。它使用问询/应答的身份验证机制,避免了口令的直接传输,从而提高了安全性。

NTLM(NT LAN Manager)本地认证流程在Windows系统中主要涉及以下几个步骤:

用户登录:当用户尝试登录Windows系统时,系统会启动Windows Logon Process(winlogon.exe)程序,该程序负责提供用户交互界面,即登录界面。

密码输入:用户在登录界面上输入用户名和密码。

密码处理:系统将用户输入的密码传递给本地安全认证子系统服务(lsass.exe)。lsass.exe程序会对用户输入的密码进行NTLM Hash加密处理。

密码验证:lsass.exe程序会读取%SystemRoot%\system32\config\sam文件,该文件通过NTLM Hash算法存储了用户密码的哈希值。程序会将用户输入的密码的NTLM Hash值与存储在SAM文件中的相应哈希值进行比较。

认证结果:如果两个哈希值匹配,则认为用户身份验证成功,用户可以进入系统。如果哈希值不匹配,则认证失败,系统会拒绝用户登录。

NTLM认证过程是一种不安全的身份验证方式,因为密码是以明文形式传递给lsass.exe进行处理的,虽然最终存储的是密码的哈希值,但在传输过程中仍然存在被截获和破解的风险。为了提高安全性,建议使用更高级的认证方式,如NTLMv2或Kerberos。

不嫌弃的点点关注,点点赞 ଘ(੭ˊᵕˋ)੭* ੈ✩‧₊˚

这篇关于Mimikatz安装 lsass进程 SAM NTML的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!