kerberos专题

一文详解kafka开启kerberos认证的完整步骤

《一文详解kafka开启kerberos认证的完整步骤》这篇文章主要为大家详细介绍了kafka开启kerberos认证的完整步骤,文中的示例代码讲解详细,感兴趣的小伙伴可以跟随小编一起学习一下... 目录一、kerberos安装部署二、准备机器三、Kerberos Server 安装1、配置krb5.con

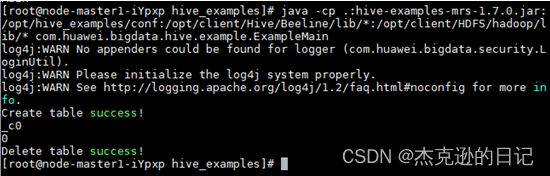

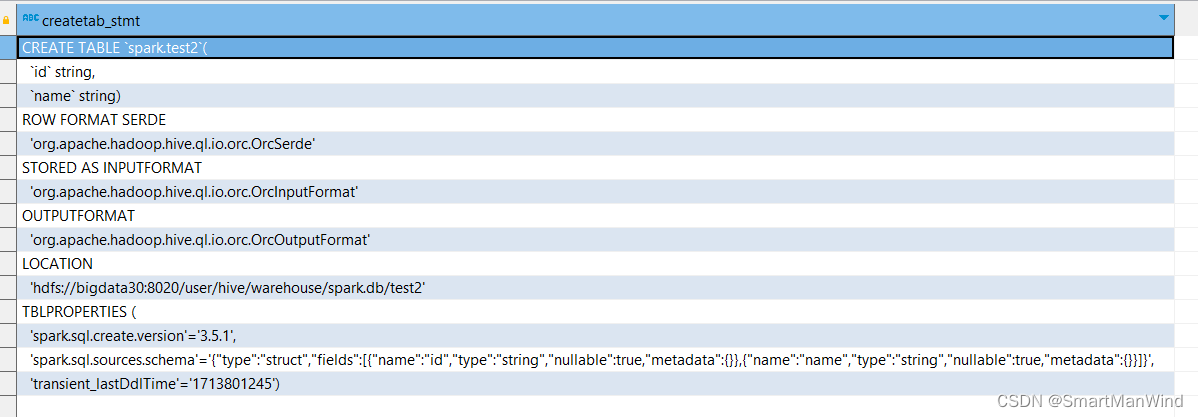

java如何通过Kerberos认证方式连接hive

《java如何通过Kerberos认证方式连接hive》该文主要介绍了如何在数据源管理功能中适配不同数据源(如MySQL、PostgreSQL和Hive),特别是如何在SpringBoot3框架下通过... 目录Java实现Kerberos认证主要方法依赖示例续期连接hive遇到的问题分析解决方式扩展思考总

Flink整合Oozie Shell Action 提交任务带Kerberos认证

最近这段时间一直在忙新集群迁移,上了最新的cdh6.3.0 于是Flink 提交遇到了许多的问题,还好有cloudera License 有了原厂的帮助和社区的伙伴,问题解决起来快了不少。 集群具体情况是 CDH6.3.0 Flink1.8.1,整个数据平台全部组件都上了kerberos和ldap因为要过认证,所以任务提交方法我们选择统一Oozie提交任务,并且因为kerberos认证,还需要F

Step by Step 实现基于 Cloudera 5.8.2 的企业级安全大数据平台 - Kerberos的整合

大数据技术与架构 点击右侧关注,大数据开发领域最强公众号! 暴走大数据 点击右侧关注,暴走大数据! Kerberos简介 之前非常担心的一件事就是如果有人拿到了hdfs超级管理员帐号,直接把数据rm -rf怎么办?有了Kerberos,就可以轻松防止这样的事情发生。Kerberos 协议实现了比“质询-响应”模式协议更高的安全性:第一,在身份验证过程中,所有的数据都使用不同的密码进行加密

快看 | Java连接集成Kerberos的HA HDFS方案

点击上方蓝色字体,选择“设为星标” 回复”资源“获取更多资源 来源:http://suo.im/5SGnSD 大数据技术与架构 点击右侧关注,大数据开发领域最强公众号! 暴走大数据 点击右侧关注,暴走大数据! 在实施方案前,假设读者已经基本熟悉以下技术 (不细说) Java,mavenhdfs,kerberos 方案实施 最后目录大概如下新建maven工程,pom.xml配置, 添加

实时数仓链路分享:kafka =SparkStreaming=kudu集成kerberos

点击上方蓝色字体,选择“设为星标” 回复”资源“获取更多资源 大数据技术与架构 点击右侧关注,大数据开发领域最强公众号! 暴走大数据 点击右侧关注,暴走大数据! 本文档主要介绍在cdh集成kerberos情况下,sparkstreaming怎么消费kafka数据,并存储在kudu里面 假设kafka集成kerberos假设kudu集成kerberos假设用非root用户操作spark基

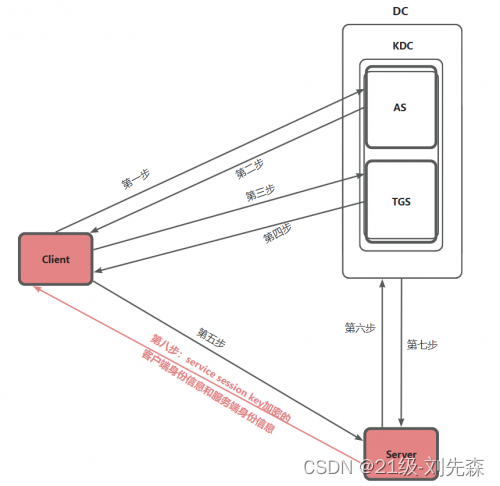

kerberos 认证流程-理解

kerberos 认证理解 一、认证过程 1) AS-REQ(请求) 域内的用户向 KDC(域控服务器)发送请求包,告诉域控,我要获得访问服务的票据。 请求包: 用户名,主机名,认证因子 Authenticator(由客户端用户 hash 加密的时间戳等信息),其他信息 2)AS-REP(响应) KDC 接受到客户端的请求包。KDC 判断用户是不是有效的域用户 , 是就进行下一步校

kerberos kafka 问题解决

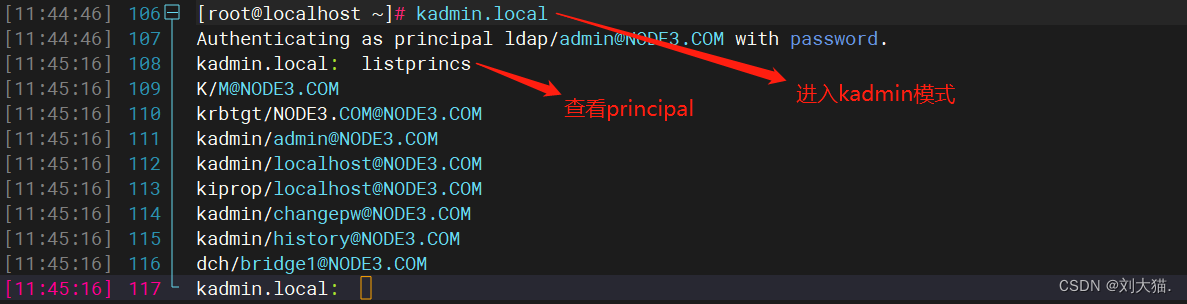

修改 kafka界面 security.inter.broker.protocol SASL_PLAINTEXT 登录添加用户生成keytab kadmin.localadd_principal flink/master@AQ.COMadd_principal flink/worker-1@AQ.COMadd_principal flink/worker-2@AQ.COM生成文件x

cdh kerberos 安装

重建数据库:kdb5_util -r AQ.COM destroy 建数据库:kdb5_util create -r AQ.COM –s master 安装 yum install krb5-server krb5-workstation krb5-libs krb5-devel krb5-authdialog–y worker安装 yum install krb5-workstati

java API 访问带有Kerberos认证的HBase时window服务器的配置

首先第一步,是确定的代码运行在window服务器还是linux服务器下, 如果是window服务器下,首先要检测window服务器是否可以连接的通 hadoop平台的zk (2181端口) (telnet xxx.xxx.xxx.xxx 2181)确定连接无误的情况下,进行连接hbase服务器的验证操作(60020端口) (telnet xxx.xxx.xxx.xxx 60020)两者都通的话。下

红队内网攻防渗透:内网渗透之内网对抗:横向移动篇Kerberos委派安全RBCD资源Operators组成员HTLMRelay结合

基于资源的约束委派(RBCD)是在Windows Server 2012中新加入的功能,与传统的约束委派相比,它不再需要域管理员权限去设置相关属性。RBCD把设置委派的权限赋予了机器自身,既机器自己可以决定谁可以被委派来控制我。也就是说机器自身可以直接在自己账户上配置msDS-AllowedToActOnBehalfOfOtherIdentity属性来设置RBCD。 所以核心就是谁或什么权限能修改

Centos7.9安装kerberos

文章目录 一、背景二、Kerberos安装部署2.1kerberos服务端必要软件安装2.2配置krb5.conf2.3配置kdc.conf2.4配置kadm5.acl2.5创建Kerberos数据库2.6启动Kerberos服务2.7创建Kerberos管理员principal2.8客户端安装kerberos2.9Kerberos功能验证 本人其他相关文章链接 一、背景 亲测

ES Xpack Kerberos认证流程优化

小序 ES官方Xpack在服务端已经实现了Kerberos认证,会玩的小伙伴配置成功后,可以使用curl命令成功的发起认证请求;然而,由于RestClient客户端并没有默认集成Kerberos认证的能力,如果要使用Kerberos认证功能,必然要自己实现客户端传递认证token到服务端的逻辑,也可以把这段逻辑固化到RestClient.java或者RestClientBuilder.java中

大数据快速使用Kerberos认证集群

一、创建安全集群并登录其Manager 创建安全集群,开启“Kerberos认证“参数开关,并配置“密码“、“确认密码“参数。该密码用于登录Manager,请妥善保管。 登录MRS管理控制台页面。 单击“集群列表“,在“现有集群“列表,单击指定的集群名称,进入集群信息页面。 单击“集群管理页面“后的“前往Manager”,打开Manager页面。 若用户创建集群时已经绑定弹性公网IP。

给老板减刑系列之hadoop 安全缺陷分析之一:kerberos 的缺陷

近一年来从事金融数据安全架构方面工作,对大数据平台安全重要性有了一些新的思考。最近看了Steve Loughran先生写的本书《Hadoop and Kerberos: The Madness Beyond the Gate》,写作风格幽默风趣,但是国内对大数据平台的安全考虑的文章的确较少,今年6月1号的网络安全法颁布之后,中小型公司不得不开始重视数据安全。顺便吐槽一下,看了他在youtobe上

Cloudera Manager 配置 LDAP 集成 Kerberos

本文主要记录 cdh hadoop 集群集成 ldap 的过程,这里 ldap 安装的是 OpenLDAP 。LDAP 用来做账号管理,Kerberos作为认证。授权一般由Sentry来决定的。 集群包括7个节点,每个节点的ip、主机名和部署的组件分配如下: 192.168.0.200 master Kerberos KDC 、OpenLDAP192.168.0.201

Cloudera Manager CDH 集成 Kerberos

Cloudera Manager5.11.1 集成Kerberos Kerberos 安装配置 Cloudera提供了非常简便的Kerberos集成方式,基本做到了自动化部署。 系统:CentOS 7.3 操作用户:admin 角色分布如下: 角色部署节点KDC, AS, TGS192.168.0.200Kerberos Agent192.168.0.[201-206] 假设sl

CDH 角色缺少kerberos kertab

角色缺少kerberos kertab 可能需要重新导入凭据。 管理》安全》kerberos凭据》导入kerberos Acount Manager 凭据

Kerberos 的Kprop服务无法启动

操作系统版本:SUSE12SP2 做Kerberos数据同步时 Kprop服务无法启动 Kprop服务需要kprop.acl文件 要在/etc/services里面增加一行: krb5_prop 754

kerberos-hive-dbeaver问题总结

一、kerberos安装windows客户端 1、官方下载地址 http://web.mit.edu/kerberos/dist/ 2、环境变量配置 下载msi安装包,无需重启计算机,调整环境变量在jdk的前面,尽量靠前,因为jdk也带了kinit、klist等命令 C:\Program Files\MIT\Kerberos\bin 3、krb5.ini配置 文件路径:`C:\Pro

快速搭建 Kerberos 环境

快速搭建 Kerberos 环境 1. 安装kerberos2. 修改配置文件2.1 edit krb5.conf2.2 edit kdc.conf 3. create principle database4. add administrator to the acl file. kadm5.acl5. add administrator to database6. start servic

CDH Disable kerberos

搜索每个服务是否有Kerberos,然后选择simple,重启服务会有几个错误: 1. 之前HDFS的http端口改变为了小于1024,因此无法启动了,需要还原为原来的50007之类的端口。 2. HBASE启动会报错,因为默认/hbase目录在ZK的权限为: [zk: localhost:2181(CONNECTED) 13] getAcl /hbase'world,'anyone:

Hive/Impala/Hbase/Spark Kerberos

使用hadoop Kerberos有几个地方需要注意,避免真实环境老是有问题: 1. 我以前使用IP地址构建集群(虽然也用了DNS解析),但是有时候你直接通过主机名+DNS解析来做集群,这2者从我实际测试来看是有区别的,使用IP没有任何问题,但是使用DNS解析,开启kerberos总是会有些许问题,因此如果使用DNS解析,建议客户端连接kerberos的主机把集群的IP和主机名写入/etc/ho

【大数据安全】基于Kerberos的大数据安全验证方案

1.背景 互联网从来就不是一个安全的地方。很多时候我们过分依赖防火墙来解决安全的问题,不幸的是,防火墙是假设“坏人”是来自外部的,而真正具有破坏性的攻击事件都是往往都是来自于内部的。 近几年,在thehackernews等网站上总会时不时看到可以看到一些因为数据安全问题被大面积攻击、勒索的事件。在Hadoop1.0.0之前,Hadoop并不提供对安全的支持,默认集群内所有角色都是可靠的。用户访

开源大数据平台如何才能保证身份认证安全?Kerberos

在古希腊神话中,Kerberos是住在冥河岸边的三头犬,负责看守冥界的入口。而在信息技术界,Kerberos是一种被广泛采用的网络认证协议,通过对称加密的技术,保护网络系统的安全。特别是在Hadoop开源大数据平台,Kerberos是内置支持的安全的用户认证方式。它可以独立于各服务组件,保证只有通过身份认证的节点才可以访问对应的服务,进而维护开源大数据的系统安全。 作为开源大数据卫士的Kerbe

复现kerberos认证过程、黄金票据

目录 了解Kerberos协议 第一步:客户端向DC的AS请求 第二步:DC的AS想客户端的全球做出响应 第三步:客户端向DC的TGS 请求 第四步:DC的TGS向客户端的请求做出响应 第五步:客户端向服务器请求 第六步:服务器向DC的KDC的请求 第七步:DC的KDC向服务端响应 第八步:服务端向客户端响应 了解Kerberos协议 在Kerberos协议中,主要有以下三个