jarvisoj专题

[CTF]jarvisoj_level2

解题思路 反编译后的源码: undefined4 main(void){vulnerable_function();system("echo \'Hello World!\'");return 0;}void vulnerable_function(void){undefined local_8c [136];system("echo Input:");read(0,local_8c,0

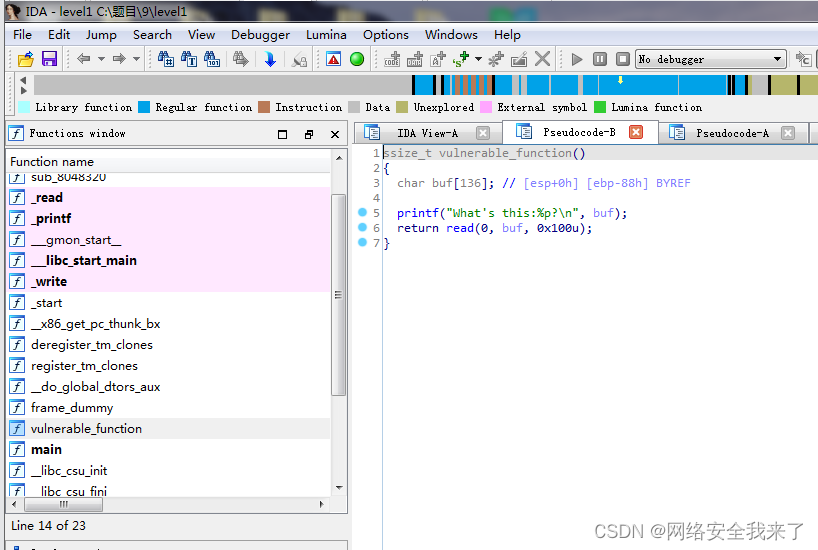

从零开始做题:逆向 ret2shellcode jarvisoj level1

1.题目信息 BUUCTF在线评测 2.原理 篡改栈帧上的返回地址为攻击者手动传入的shellcode所在缓冲区地址,并且该区域有执行权限。 root@pwn_test1604:/ctf/work/9# gdb ./level1GNU gdb (Ubuntu 7.11.1-0ubuntu1~16.5) 7.11.1Copyright (C) 2016 Free Software

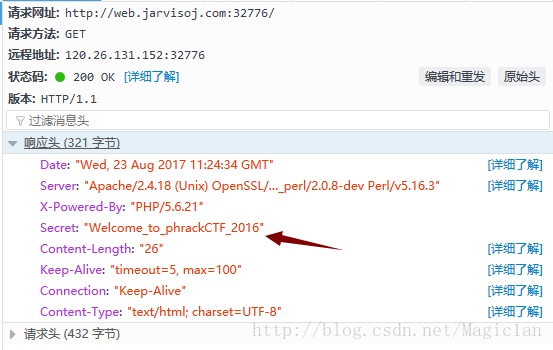

JarvisOJ basic部分WriteUp

0x0 前言 由于开学后会有一个省赛,作为一个好久没做过除re以外ctf题的小白,不得不抽出时间来刷一刷题…通过做JarvisOJ的basic部分确实学到了不少东西,感谢~ 0x1 base64? 1.题目描述 GUYDIMZVGQ2DMN3CGRQTONJXGM3TINLGG42DGMZXGM3TINLGGY4DGNBXGYZTGNLGGY3DGNBWMU3WI=== 2.解题过程

jarvisoj_tell_me_something

jarvisoj_tell_me_something 使用checksec查看: 看来又是一道栈溢出的题目,直接放IDA查看: 一眼看过去,main()函数中就已经存在栈溢出了 查看字符串可以发现,存在一个flag.txt的字符串,跟进函数查看: 这个函数读取并打印了flag,so…我们只需要return到这个函数即可 需要注意的是: 函数起始的时候并没有将rbp压入栈中,结束

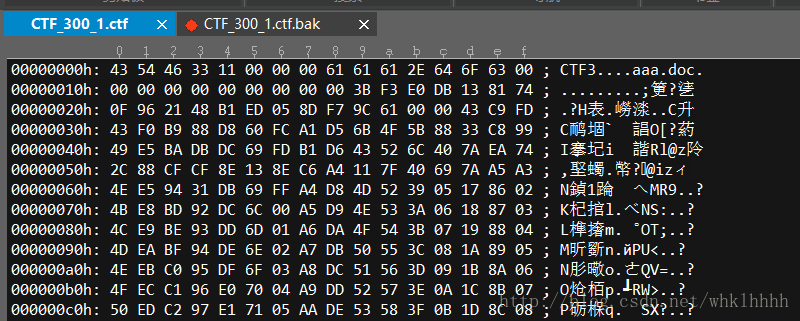

171205 逆向-JarvisOJ(文件数据修复)

1625-5 王子昂 总结《2017年12月5日》 【连续第431天总结】 A. JarvisOJ-Re-文件数据修复 B. 有个文件加密工具,能将一个文件加密到一个.ctf文件中去。 有一个犯罪分子将存有犯罪记录的一个名为“CTFtest.ctf”的加密文件被删除了。 现经过数据恢复,我们已经恢复了该文件。但是很不幸,该文件头部的部分数据已经被覆盖掉了。这个.ctf文件已经不能正常打开

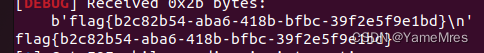

jarvisoj_level5

jarvisoj_level5 Arch: amd64-64-littleRELRO: No RELROStack: No canary foundNX: NX enabledPIE: No PIE (0x3fe000) 64位,只开了NX ssize_t vulnerable_function(){char buf[128]; // [

![[CTF]jarvisoj_level2](/front/images/it_default2.jpg)