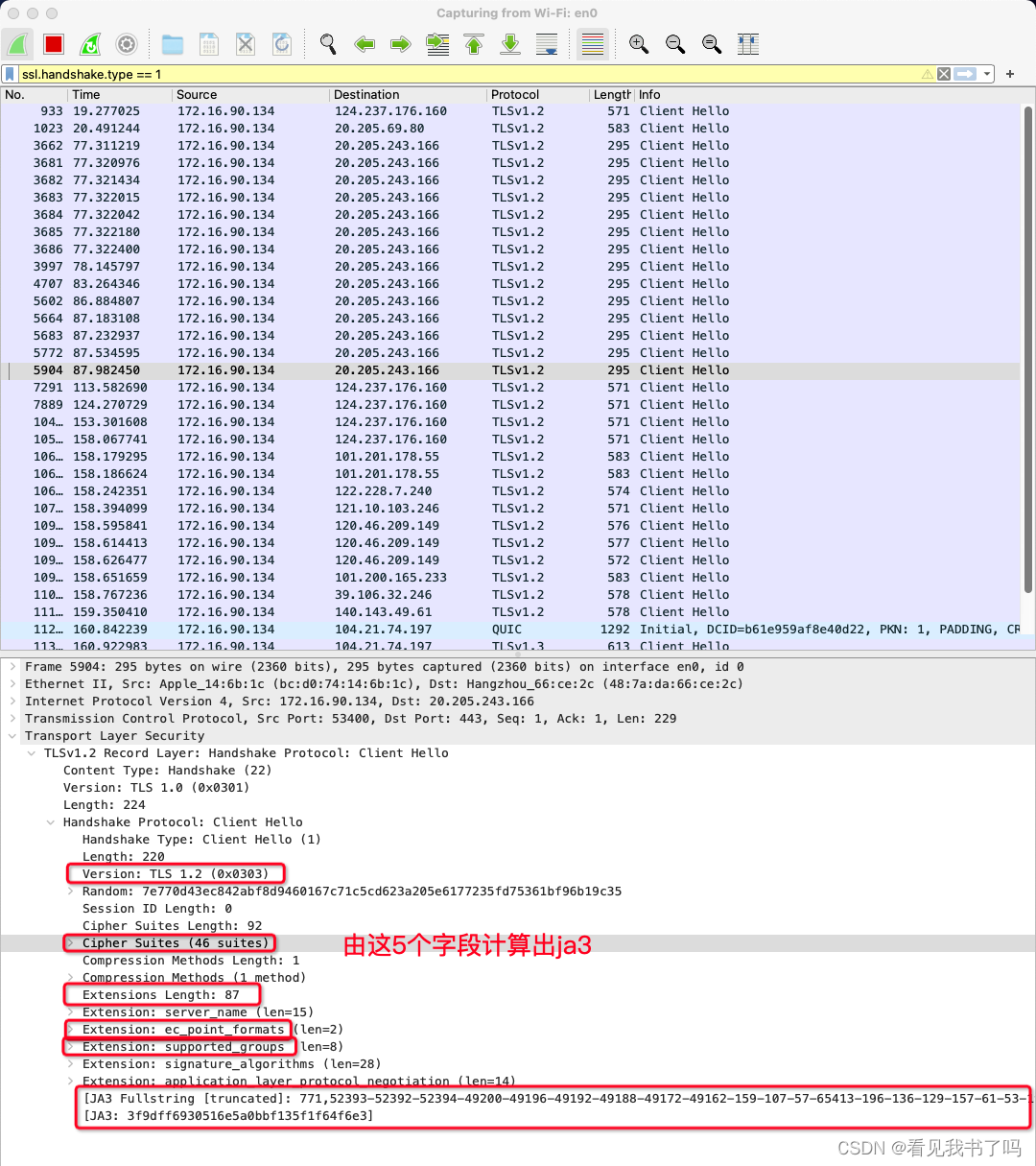

ja3专题

使用 curl_cffi 解决 Web 抓取中的 TLS/JA3 指纹识别方法

在网站抓取过程中遇到反爬虫措施而苦苦挣扎?curl_cffi 是一个高级 Python 库,它包装了 cURL 工具,可以帮助您有效地绕过这些障碍。通过模拟浏览器行为并利用 cURL 的功能,curl_cffi 增强了您的抓取器避免检测并顺利执行的能力。在本指南中,我们将探讨 curl_cffi 的工作原理、如何将其用于各种任务以及其局限性。我们还将讨论克服这些局限性的潜在解决方案。 什么是

编译OPENSSL 过TLS/JA3指纹

目前有解决方案是依赖 curl 魔改的curl-impersonate, https://github.com/lwthiker/curl-impersonate 尝试了一下改openssl 模拟chrome99的请求 测试网站 aHR0cHM6Ly93d3cuc3NlZ29sZC5jb20v 这个网站使用 没改过的openssl 请求 状态码会403 返回 等待一

python、go、node的ja3指纹实现

一.初识 1.什么是ja3相信大家都有所耳闻,这里就不做太多概述,简单来讲就是就是基于tls/ssl协议的客户端指纹特征识别技术。 2.绕过ja3的四种方法 1.访问ip指定host绕过waf2.代理中转请求(go版本有实现可以去了解下)3.更换request工具库4.魔改requests 3.tls检测网站 akamai 1.75akamai2.0Cloudflare(5秒盾) 这里