ipsec专题

搭建IPsec VPN隧道解决PLC设备与主控上位机无法使用公网IP进行通信的问题

问题描述 按照初设规定,每个工程点位都要安装一条具有独立公网IP的光纤专线,供该点位的视频监控设备、水质监测设备及PLC设备与外界进行通信。而在项目开发前期并没有意识到,组态软件(上位机)无法通过公网IP地址连接PLC,导致在交付后期PLC设备无法与主控进行通信。 后经过了解得知可以在控制室网络与各PLC所属网络之间搭建VPN隧道,使得两个网络之间可以像局域网那样相互访问。 VPN技术 V

IPsec VPN 主备链路备份及流统

华为防火墙,主备链路备份cd 出口: 7.7.7.48.8.8.8bj 出口 6.6.6.2546.0 to 7.0```baship-link check enableip-link name TO-bjdestination 6.6.6.254 interface GigabitEthernet 0/0/1 next-hop 7.7.7.1quitip route-static

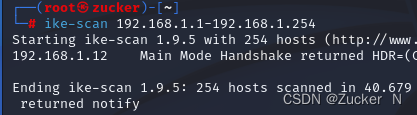

Ike-scan一键发现通过互联网的IPsec VPN服务器(KALI工具系列二十八)

目录 1、KALI LINUX 简介 2、Ike-scan工具简介 3、信息收集 3.1 目标主机IP(服务器) 3.2 KALI的IP 4、操作示例 4.1 简单扫描 4.2 范围扫描 4.3 扫描多个目标 4.4 输出扫描结果 4.5 特殊扫描 5、总结 1、KALI LINUX 简介 Kali Linux 是一个功能强大、多才多艺的 Linux 发

ipsec vpn 和ssl vpn

IPsec VPN和SSL VPN在使用场景和连接方式上有什么区别? 使用场景 IPsec VPN连通的是两个局域网,如分支机构与总部(或天翼云VPC)之间、本地IDC与云端VPC的子网,即IPsec VPN是网对网的连接。SSL VPN连通的是一个客户端到一个局域网络,如出差员工的便携机访问公司内网,即SSL VPN是点对网的连接。 连接方式 IPsec VPN要求两端有固定的网关设备,

SD-WAN与IPSec的对比

在现代企业中,随着网络环境的日益复杂,SD-WAN和IPSec作为两种关键的网络技术,各有其独特的优势和应用场景。那么,SD-WAN和IPSec究竟有什么不同?企业在不同情况下应该选择哪种技术呢? SD-WAN和IPSec的基本概念 SD-WAN(软件定义广域网)是一种利用软件来简化和优化广域网连接的技术。通过集中控制、智能路径选择和流量管理等功能,SD-WAN能够灵活配置和高效利用网

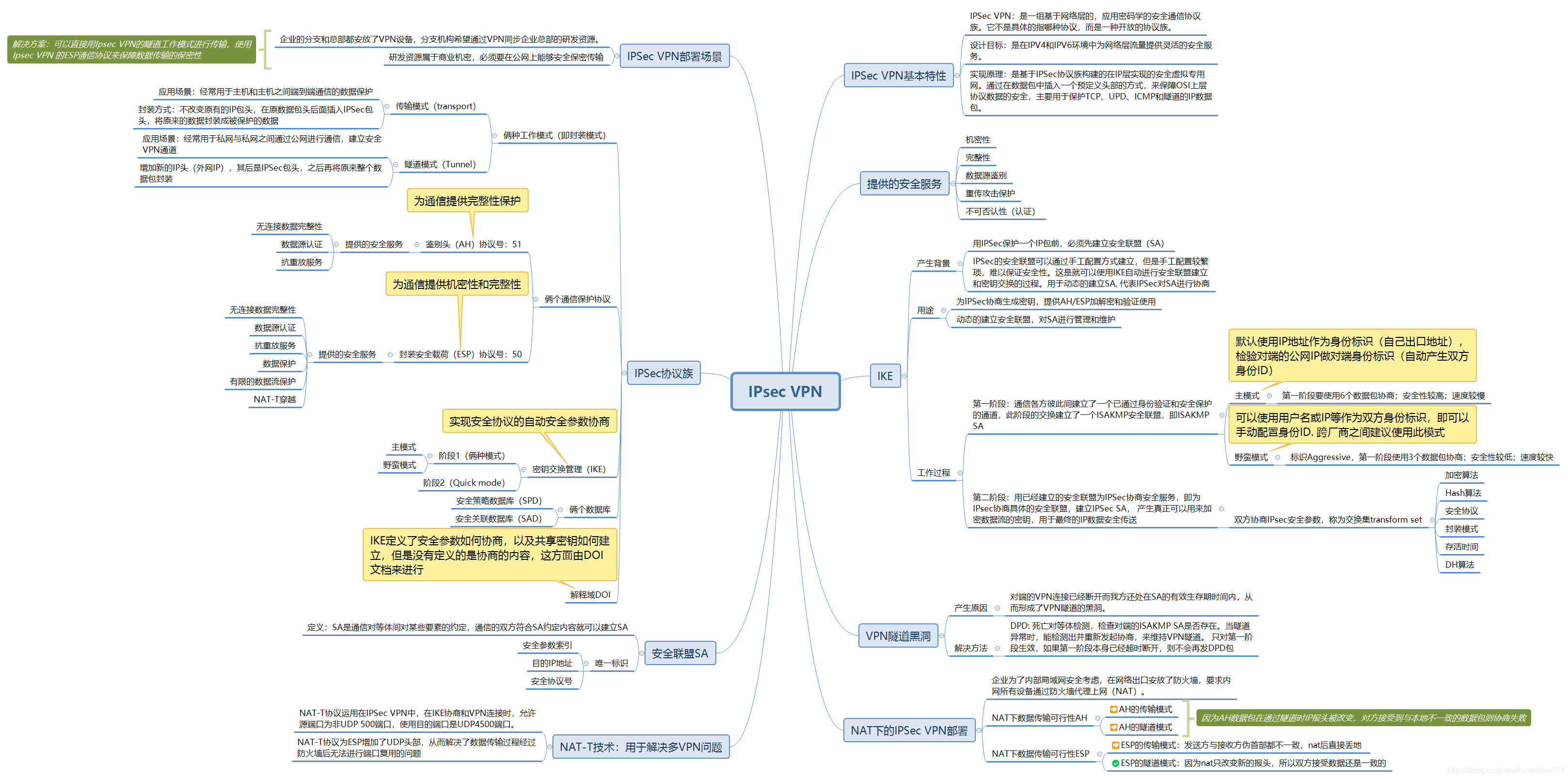

IPsec 技术原理总结

技术点详解---IPSec VPN基本原 IPSec VPN是目前VPN技术中点击率非常高的一种技术,同时提供VPN和信息加密两项技术,这一期专栏就来介绍一下IPSec VPN的原理。 IPSec VPN应用场景 IPSec VPN的应用场景分为3种: 1. Site-to-Site(站点到站点或者网关到网关):如弯曲评论的3个机构分布在互联网的3个不同的地方,各使

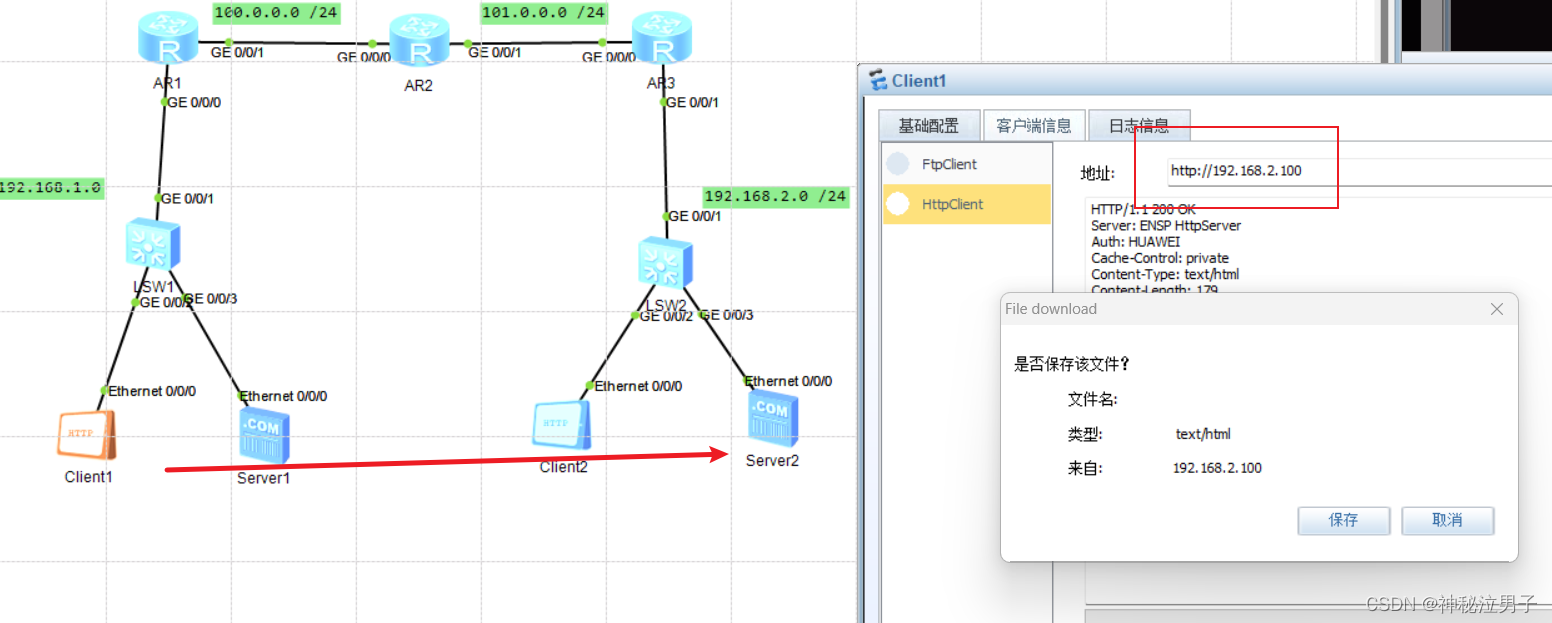

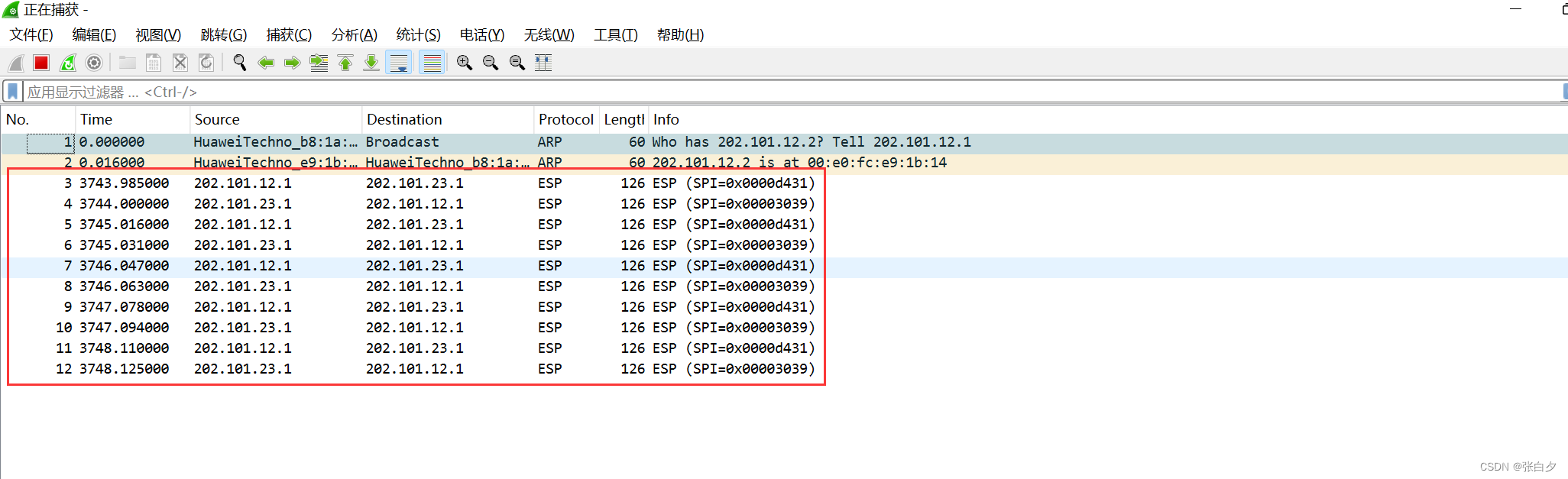

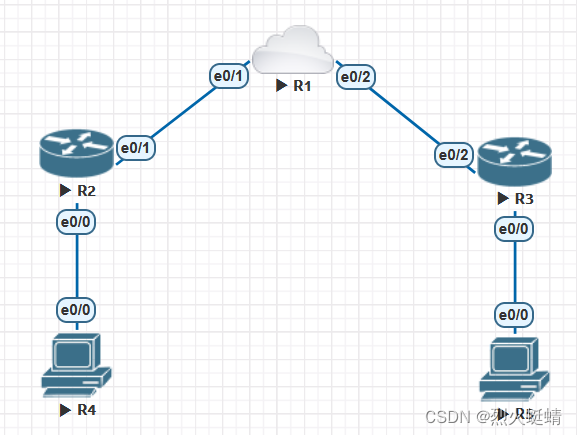

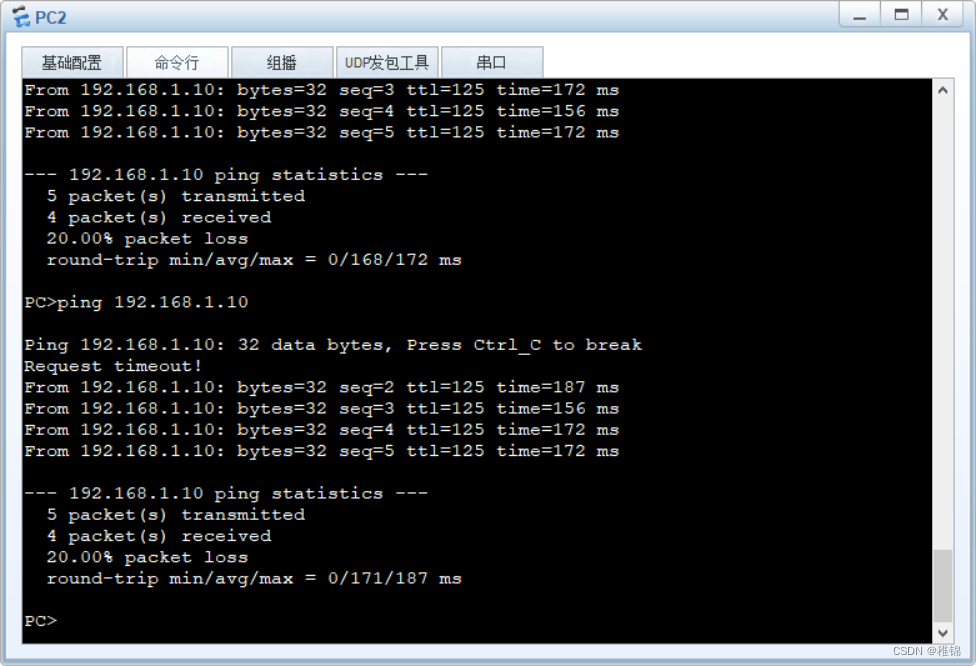

华为ensp中路由器IPSec VPN原理及配置命令(超详解)

作者主页:点击! ENSP专栏:点击! 创作时间:2024年5月13日2点11分 虚拟专用网络(VPN)是一种通过公用网络建立安全连接的技术。它可以使您的设备看起来像是连接到另一个网络,例如公司或家庭网络,即使您实际上位于其他位置。 VPN的工作原理 虚拟专用网络(VPN)通过在您的设备和远程服务器之间创建加密隧道来工作。该隧道可保护您的互联网流量免受窥探,即使您使用的是

IPsec协议:保障网络通信的安全利器

目录 概述 特性 传输模式与隧道模式 AH协议 ESP协议 安全关联与IKE协议 IPsec工作机制 验证通信 总结 概述 在当今数字化时代,网络安全变得愈发重要。IPsec协议(Internet Protocol Security)作为一种网络安全协议,扮演着保护数据传输安全的关键角色。本文将深入探讨IPsec协议的原理、特性以及如何确保通信的安全性。 特性

【华为】IPSec VPN手动配置

【华为】IPSec VPN手动配置 拓扑配置ISP - 2AR1NAT - Easy IPIPSec VPN AR3NATIPsec VPN PC检验 配置文档AR1AR2 拓扑 配置 配置步骤 1、配置IP地址,ISP 路由器用 Lo0 模拟互联网 2、漳州和福州两个出口路由器配置默认路由指向ISP路由器 3、进行 IPsec VPN配置,让两个站点内网互通,同时数

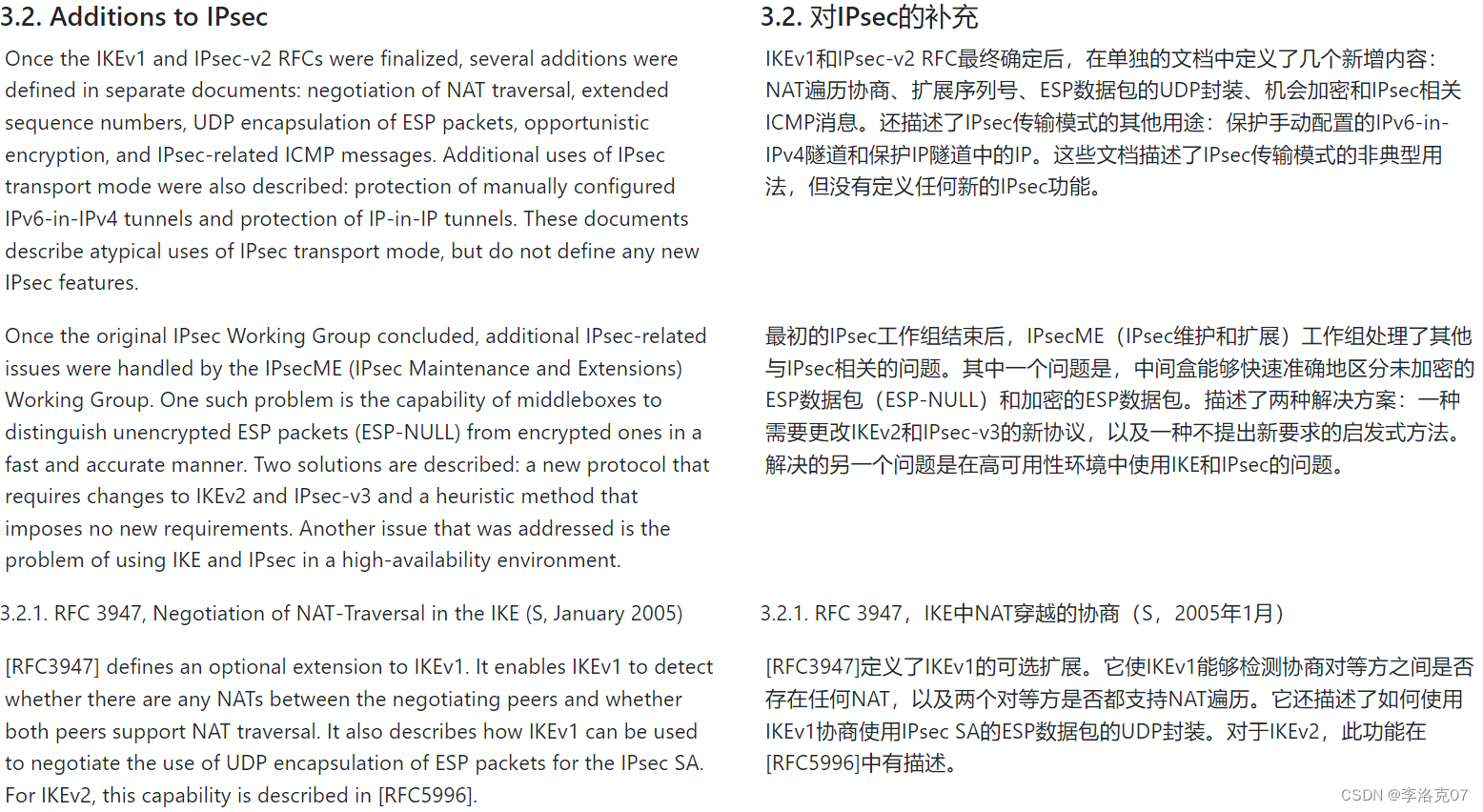

RFC 6071: IP Security (IPsec) and Internet Key Exchange (IKE) Document Roadmap

和TCP/IP之间提供数据安全分 层的机制。为tcp/ip连接提供数据加密,服务器认证,消息完整性以及可选的客户机认证 。 SSL与TLS的区别:TLS可以看做是SSL的升级版本,主要区别是所支持的加密算法不同。 SSH:SSH是一种在不安全网络上用户安全远程登陆和其他安全网络服务的协议。它提供了 对安全远程

思科CISCO ASA 5555防火墙如何新增一条Ipsec隧道至深信服防火墙

环境: 总部:深信服 AF 8.0.75 分部:思科AF ASA 5555 Cisco Adaptive Security Appliance Software Version 9.4(2)6 Device Manager Version 7.5(2)153 问题描述: 思科CISCO ASA 5555防火墙如何新增至深信服设备 Ipsec隧道 解决方案: Ipsec知识 IKE模式

天翼云和本地深信服防火墙如何建立Ipsec隧道

环境: 对端:天翼云 本端: 深信服AF 问题描述: 天翼云和本地深信服防火墙如何建立Ipsec隧道 解决方案: Ipsec知识 IKE模式(第1阶段) 主模式 IKE会话在发起方向响应方发送建议或建议时开始。节点间的第一次交换建立基本的安全策略;发起方提出要使用的加密和认证算法。响应方选择适当的建议书(我们假设已选择建议书)并将其发送给发起方。下一次交换将传递Diffie-He

Configuring an IPSec Tunnel between Linux and Microsoft Windows 2000

http://inwa.net/~m3047/ipsec-linux-windows.html http://inwa.net/~m3047/ipsec-linux-windows.html http://inwa.net/~m3047/ipsec-linux-windows.html http://inwa.net/~m3047/ipsec-linux-windows.h

IPSec host-to-host configuration

http://docs.fedoraproject.org/en-US/Fedora/13/html/Security_Guide/sect-Security_Guide-Virtual_Private_Networks_VPNs-IPsec_Host_to_Host_Configuration.html

IPsec HOWTO

http://www.ipsec-howto.org/t1.html http://www.ipsec-howto.org/t1.html http://www.ipsec-howto.org/t1.html http://www.ipsec-howto.org/t1.html

IPSec to encrypt SMB traffic

http://us.generation-nt.com/answer/ipsec-encrypt-smb-traffic-help-60650112.html?page=2 http://www.tomshardware.com/forum/134947-45-ipsec-encrypt-traffic

防御保护——IPSEC VPN实验

实验拓扑 要求 在fw5和fw3之间建立一条IPSEC通道,保证10.0.2.0/24网段可以正常访问到192.168.1.0/24网段。 实验步骤 配置接口 fw1 fw4 建立IPSEC VPN fw4 IKE参数和IPSEC参数 fw3 IKE参数和IPSEC参数 nat策略 fw1 服务器映射 IKE安全策略 fw1 fw3 fw4 IPSEC vpn 协商

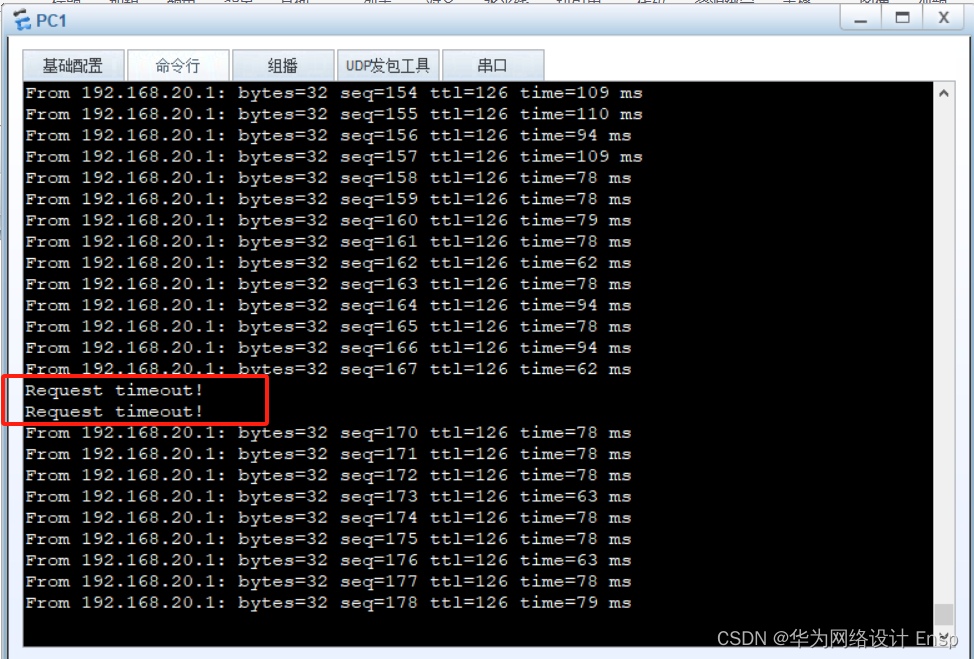

华为ensp防火墙双出口GRE over IPSEC主备切换

本期实验适用在防火墙ipsec vpn多出口的场景,看拓扑 IPSEC 对两个私网流量加密,通过GRE进行选路,通过静态路由来控制选路,但是主链路中的热任何节点故障,防火墙的主备ipsec流量该如何切换成为难题,这里用ip-link和静态的联动,有效的解决该问题。 上配置 FW1 sysname FW-1 # ipsec 配置 由于是over进gre所以不需要写感兴趣流 ipsec p