本文主要是介绍华为ensp中路由器IPSec VPN原理及配置命令(超详解),希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

作者主页:点击!

ENSP专栏:点击!

创作时间:2024年5月13日2点11分

虚拟专用网络(VPN)是一种通过公用网络建立安全连接的技术。它可以使您的设备看起来像是连接到另一个网络,例如公司或家庭网络,即使您实际上位于其他位置。

VPN的工作原理

虚拟专用网络(VPN)通过在您的设备和远程服务器之间创建加密隧道来工作。该隧道可保护您的互联网流量免受窥探,即使您使用的是公共 Wi-Fi 网络。

VPN 的优点

使用 VPN 有很多优点,包括:

- 保护您的在线隐私:VPN 可以隐藏您的 IP 地址并加密您的互联网流量,这可以帮助您保护您的在线隐私并防止黑客窃取您的数据。

- 绕过地理限制:VPN 可用于访问受地理限制的网站和服务。例如,如果您在美国,可以使用 VPN 访问仅在英国可用的网站。

- 安全地连接到公司网络:VPN 可用于安全地连接到公司网络,即使您不在办公室。这对于远程工作或访问公司资源非常有用。

- 护您的 Wi-Fi 连接保:如果您经常使用公共 Wi-Fi 网络,VPN 可以帮助保护您的连接免受窥探。

VPN的模式

VPN 有两种主要模式:隧道模式和传输模式。

隧道模式

隧道模式是 VPN 的最常见模式。在这种模式下,VPN 设备会将整个数据包(包括 IP 头部和有效载荷)封装在一个新的 IP 数据包中,然后通过安全隧道路由。这将隐藏您的原始 IP 地址并加密您的数据。

隧道模式通常用于以下情况:

- 连接两个或多个网络,例如公司总部和分支机构。

- 保护敏感数据,例如信用卡信息和医疗记录。

- 绕过地理限制。

传输模式

传输模式主要用于保护端到端通信。在这种模式下,VPN 设备只会加密和解密数据包的有效载荷,而不会修改数据包的头部信息。这可以降低 VPN 的开销,但会泄露您的原始 IP 地址。

传输模式通常用于以下情况:

- 保护两台设备之间的通信,例如笔记本电脑和服务器。

- 远程访问公司网络。

| 特性 | 隧道模式 | 传输模式 | |

| 加密 | 加密整个数据包 | 只加密有效载荷 | |

| 开销 | 较高 | 较低 | |

| 安全性 | 较高 | 较低 | |

| 典型用途 | 连接网络、保护敏感数据、绕过地理限制 | 保护端到端通信、远程访问网络 |

VPN的加密和验证

加密算法可以分为两大类:对称加密算法和非对称加密算法。

对称加密算法

对称加密算法是指加密和解密使用相同密钥或相关密钥的加密算法。这意味着,如果知道加密密钥,就可以轻松地计算出解密密钥。因此,在使用对称加密算法时,密钥的安全性至关重要。

对称加密算法通常具有以下特点:

- 加密和解密速度快

- 计算量小

- 易于实现

举例:

DES

数据加密标准 (DES) 是一种由美国国家标准技术研究所 (NIST) 发布的对称加密算法,曾是广泛使用的标准加密算法。DES 使用 64 位密钥,将明文分成 64 位的块进行加密和解密。

然而,DES 的密钥长度只有 64 位,安全性已不再满足现代需求。在 1997 年,DES 被破解,因此不再被推荐用于新的应用。

3DES

三重数据加密标准 (3DES) 是为了增强 DES 安全性而提出的改进算法。3DES 使用 DES 算法对明文进行三次加密和解密,每次使用不同的密钥。3DES 使用 168 位密钥,安全性比 DES 高得多。

3DES 的安全性仍然被认为是足够的,但其加密速度和计算量都比现代加密算法要高。

AES

高级加密标准 (AES) 是美国国家标准技术研究所 (NIST) 发布的一种对称加密算法,是目前最流行的对称加密算法之一。AES 使用 128 位、192 位或 256 位密钥,将明文分成 128 位的块进行加密和解密。

AES128、256 和 512 是 AES 的三种密钥长度版本。它们的区别在于密钥长度的不同。

- AES128 使用 128 位密钥,是 AES 的最常见版本。

- AES256 使用 192 位密钥,具有更高的安全性。

- AES512 使用 256 位密钥,具有最高的安全性。

非对称加密算法

非对称加密算法是指加密和解密使用不同密钥的加密算法。这意味着,即使知道公钥(用于加密),也无法计算出私钥(用于解密)。因此,非对称加密算法可以用于安全地交换密钥。

非对称加密算法通常具有以下特点:

- 加密和解密速度慢

- 计算量大

- 难以实现

举例:

Diffie-Hellman 密钥交换 (DH)

Diffie-Hellman 密钥交换是一种非对称加密协议,用于安全地在公共信道上交换密钥。

DH 协议的优点是:可以安全地在公共信道上交换密钥,不需要预先共享密钥

DH 协议的缺点是:加密和解密速度慢,计算量大

group1、2、5、7 是 DH 协议中常用的素数群。素数群是指由一个素数 p 和其所有非零模 p 剩余的元素组成的集合。在 DH 协议中,素数群用于计算公钥和共享密钥。

group 的数字越大,安全性越高,但计算量也越大。在实际应用中,应根据安全性和性能需求选择合适的 group。

| 特性 | 对称加密算法 | 非对称加密算法 | |

| 密钥 | 加密和解密使用相同密钥或相关密钥 | 加密和解密使用不同密钥 | |

| 加密/解密速度 | 快 | 慢 | |

| 计算量 | 小 | 大 | |

| 易用性 | 易于实现 | 难以实现 | |

| 典型应用 | 数据加密、通信加密 | 密钥交换、数字签名 |

IPSec 安全关联

IPSec 安全关联 (SA) 是 IPSec 协议中用于建立安全通信通道的基本单元。SA 包含用于加密和解密数据包的密钥、算法和其他参数。

SA 的类型

IPSec SA 有两种类型:传输模式和隧道模式

SA 的建立通常需要以下步骤:

- IKE 阶段 1:**IKE 阶段 1 用于建立用于身份验证和密钥交换的安全通道。

- IKE 阶段 2:**IKE 阶段 2 用于协商 SA 的具体参数,例如加密算法、密钥长度和生存时间。

SA 的安全性取决于以下因素:

- 加密算法:应使用强加密算法,例如 AES-256。

- 密钥长度:密钥长度应足够长,以防止被破解。

- 生存时间:SA 的生存时间应设置得合理,既要保证安全,又要避免频繁的 SA 重建。

总结

IPSec 安全关联是 IPSec 协议中用于建立安全通信通道的基本单元。SA 的安全性对于保护网络通信至关重要。

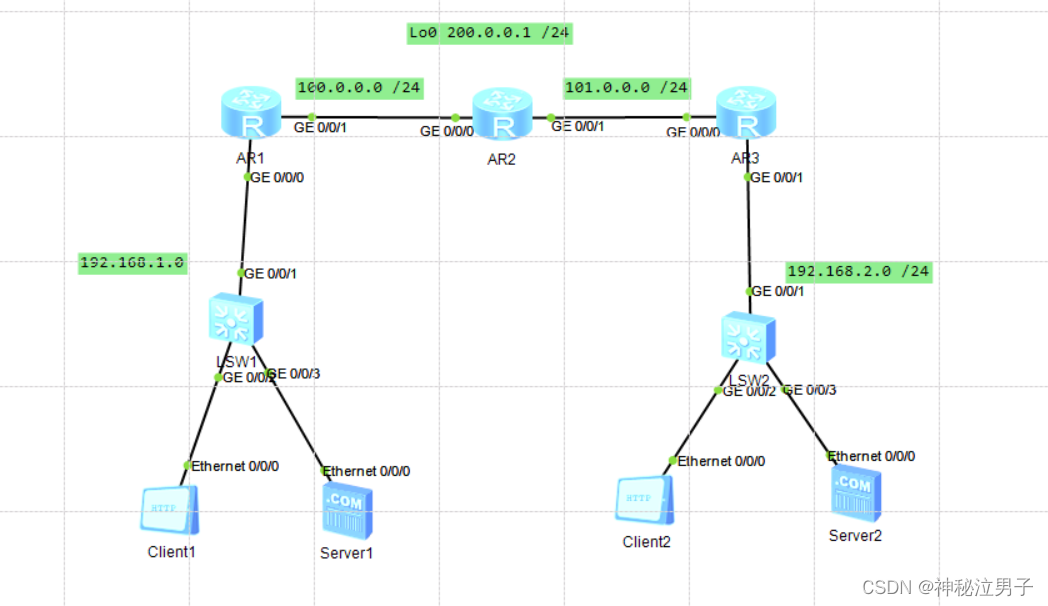

实验拓扑

配置VPN将192.168.1.0 区域和 192.168.2.0 区域可以互相访问

AR1的基本配置

基本的ip和路由配置很简

<Huawei>sys

Enter system view, return user view with Ctrl+Z.

[Huawei]un in en

Info: Information center is disabled.

[Huawei]int g0/0/0

[Huawei-GigabitEthernet0/0/0]ip add 192.168.1.1 24

[Huawei-GigabitEthernet0/0/0]int g0/0/1

[Huawei-GigabitEthernet0/0/1]ip add 100.0.0.1 24

[Huawei-GigabitEthernet0/0/1]q

[Huawei]ip route0s

[Huawei]ip route-s

[Huawei]ip route-static 0.0.0.0 0 100.0.0.2

[Huawei]配置acl策略

[huawei]acl 3000

[Huawei-acl-adv-3000]rule deny ip source 192.168.1.0 0.0.0.255 destination 192.1

68.2.0 0.0.0.255

[Huawei-acl-adv-3000]rule permit ip source any destination any

[Huawei-acl-adv-3000]q

[Huawei]int g0/0/1

[Huawei-GigabitEthernet0/0/1]nat outbound 3000

rule deny ip source 192.168.1.0 0.0.0.255 destination 192.168.2.0 0.0.0.255:此规则拒绝来自 192.168.1.0 至 192.168.1.255(含)范围内的 IP 地址的流量,这些 IP 地址的发往 192.168.2.0 至 192.168.2.255(含)范围内的 IP 地址。rule permit ip source any destination any:此规则允许所有其他流量(任何源 IP 和任何目标 IP)。

此配置定义了一个 IKE 提案,其中 SHA-1 用于身份验证,预共享密钥用于身份验证方法,AES-CBC 具有 128 位密钥用于加密,DH 组 2 用于密钥交换。

[Huawei]ike proposal 10

[Huawei-ike-proposal-10]authentication-algorithm sha1

[Huawei-ike-proposal-10]authentication-method pre-share

[Huawei-ike-proposal-10]encryption-algorithm aes-cbc-128

[Huawei-ike-proposal-10]dh group2

[Huawei-ike-proposal-10]q

[Huawei]ike proposal 10: Creates an IKE proposal named "10".[Huawei-ike-proposal-10]:进入 IKE 提案 10 的配置模式。authentication-algorithm sha1:将 IKE 的身份验证算法设置为 SHA-1。此算法用于在 IKE 协商期间验证其他设备的身份。authentication-method pre-shared:将IKE的认证方法设置为预共享密钥。这意味着两个路由器必须共享一个预配置的密钥才能建立连接。encryption-algorithm aes-cbc-128:使用 128 位密钥将 IKE 数据的加密算法设置为 AES-CBC。此算法对 IKE 协商期间交换的数据进行加密。dh group2:将 Diffie-Hellman (DH) 组设置为组 2。DH 是一种密钥交换协议,用于安全地建立用于加密的共享密钥。组 2 提供中等级别的安全性。

该配置提供了在华为路由器上设置IPSec VPN对端连接的基本示例。请记住替换弱预共享密钥,并考虑使用 IKEv2 在实际场景中实现更安全的通信。

[Huawei]ike peer r1-r3 v1

[Huawei-ike-peer-r1-r3]pre-shared-key cipher abc-123

[Huawei-ike-peer-r1-r3]remote-address 101.0.0.2

[Huawei-ike-peer-r1-r3]ike-proposal 10

[Huawei-ike-peer-r1-r3]q

[Huawei]ike peer r1-r3 v1:使用 IKEv1 创建名为“r1-r3”的 IPSec VPN 对等连接。

[Huawei-ike-peer-r1-r3]:进入对等连接“r1-r3”的配置模式。

pre-shared-key cipher abc-123:将用于身份验证的预共享密钥设置为“abc-123”。注意:这是一个非常弱的键,仅用于演示目的。在实际场景中,应使用强随机预共享密钥。

remote-address 101.0.0.2:将远程对等体的 IP 地址指定为 101.0.0.2。

ike-proposal 10:引用之前配置的名为“10”的 IKE 建议(假设您遵循了上一个提示中的配置)。该提案定义了在VPN建立期间用于安全通信的特定算法和参数。

[Huawei-ike-peer-r1-r3]q:退出对等连接“r1-r3”的配置模式。

配置acl允许流量通过

[Huawei]acl 3001

[Huawei-acl-adv-3001]rule permit ip source 192.168.1.0 0.0.0.255 destination 192

.168.2.0 0.0.0.255

[Huawei-acl-adv-3001]q此配置定义了一个名为“aqty1”的 IPSec 提案,该提案使用 SHA-1 进行 ESP 身份验证,使用 AES-128 进行 ESP 加密。

[Huawei]ipsec proposal aqty1

[Huawei-ipsec-proposal-aqty1]esp authentication-algorithm sha1

[Huawei-ipsec-proposal-aqty1]esp encryption-algorithm aes-128

[Huawei-ipsec-proposal-aqty1]:进入 IPSec 提案“aqty1”的配置模式。esp authentication-algorithm sha1:将 ESP(封装安全负载)标头的身份验证算法设置为 SHA-1。该算法用于确保VPN隧道内传输的数据包的完整性。esp encryption-algorithm aes-128:使用 128 位密钥将 ESP 有效负载的加密算法设置为 AES。此算法对 VPN 隧道内的数据包进行加密以确保机密性。

该配置定义了IPSec策略,并将其应用于华为路由器上的接口。

[Huawei]ipsec policy aqcl 10 isakmp

[Huawei-ipsec-policy-isakmp-aqcl-10]ike-peer r1-r3

[Huawei-ipsec-policy-isakmp-aqcl-10]proposal aqty1

[Huawei-ipsec-policy-isakmp-aqcl-10]security acl 3001

[Huawei-ipsec-policy-isakmp-aqcl-10]q

[Huawei]int g0/0/1

[Huawei-GigabitEthernet0/0/1]ipsec policy aqcl

[Huawei-GigabitEthernet0/0/1]q

[Huawei]ipsec policy aqcl 10 isakmp:创建策略 ID 为 10 的名为“aqcl”的 IPSec 策略,并指定用于密钥交换 (isakmp) 的 IKEv1。[Huawei-ipsec-policy-isakmp-aqcl-10]:进入IPSec策略“aqcl”的配置模式。ike-peer r1-r3:引用以前定义的名为“r1-r3”的 IKE 对等连接。这将与 VPN 隧道的远程对等体建立关联。proposal aqty1:引用之前配置的名为“aqty1”的 IPSec 提案。该提案定义了用于 VPN 隧道内 ESP 身份验证和加密的特定算法。security acl 3001:将名为“3001”的 ACL(访问控制列表)与此 IPSec 策略相关联。此 ACL 可能定义了 VPN 隧道将保护的流量(假设您事先配置了 ACL 3001)。[Huawei-GigabitEthernet0/0/1]ipsec policy aqcl:将名为“aqcl”的 IPSec 策略应用于此接口。这将在接口上启用 IPSec 功能,并且与关联的 ACL (3001) 匹配的任何流量都将使用与对等体“r1-r3”建立的 IPSec 隧道进行保护。

AR2的基本配置

[Huawei]int g0/0/0

[Huawei-GigabitEthernet0/0/0]ip add 100.0.0.2 24[Huawei]int g0/0/1

[Huawei-GigabitEthernet0/0/1]ip add 101.0.0.1 24

[Huawei]int lo0

[Huawei-LoopBack0]ip add 200.0.0.1 24

AR3同理命令就不过多介绍

注意IP地址默认路由和ACL策略有所不同 分清楚源IP和目标IP

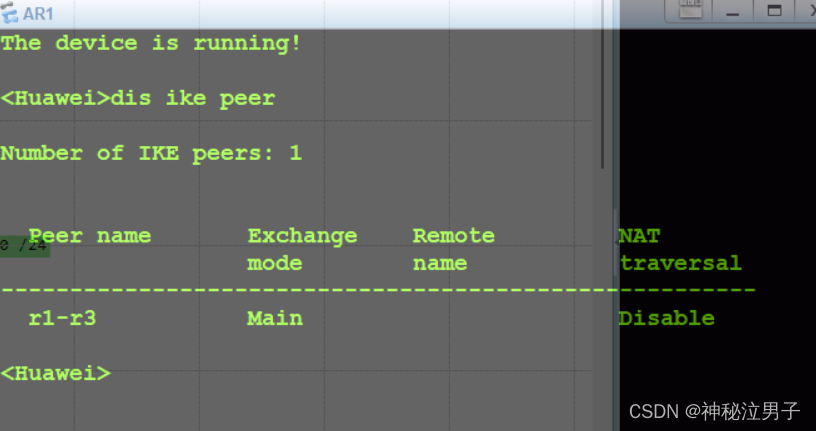

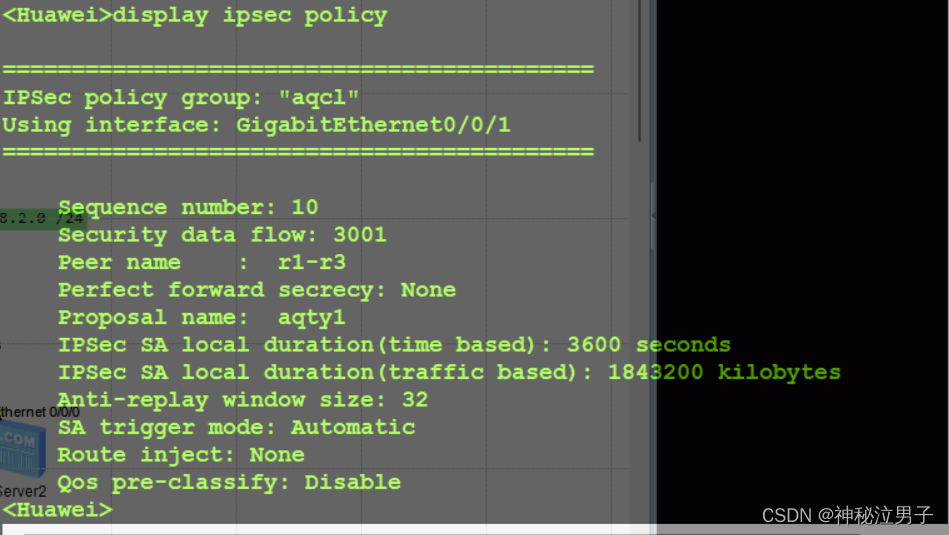

查看配置

AR1

<Huawei>dis ike peer显示IKE的配置信息

<Huawei>display ipsec proposal显示IPSec安全提议的配置信息

<Huawei>display ipsec policy显示IpSec安全策略的配置信息

<Huawei>display ipsec statistics esp显示数据包的统计信息

其余的自己查看

显示IKE SA

display ike sa显示IPSec SA

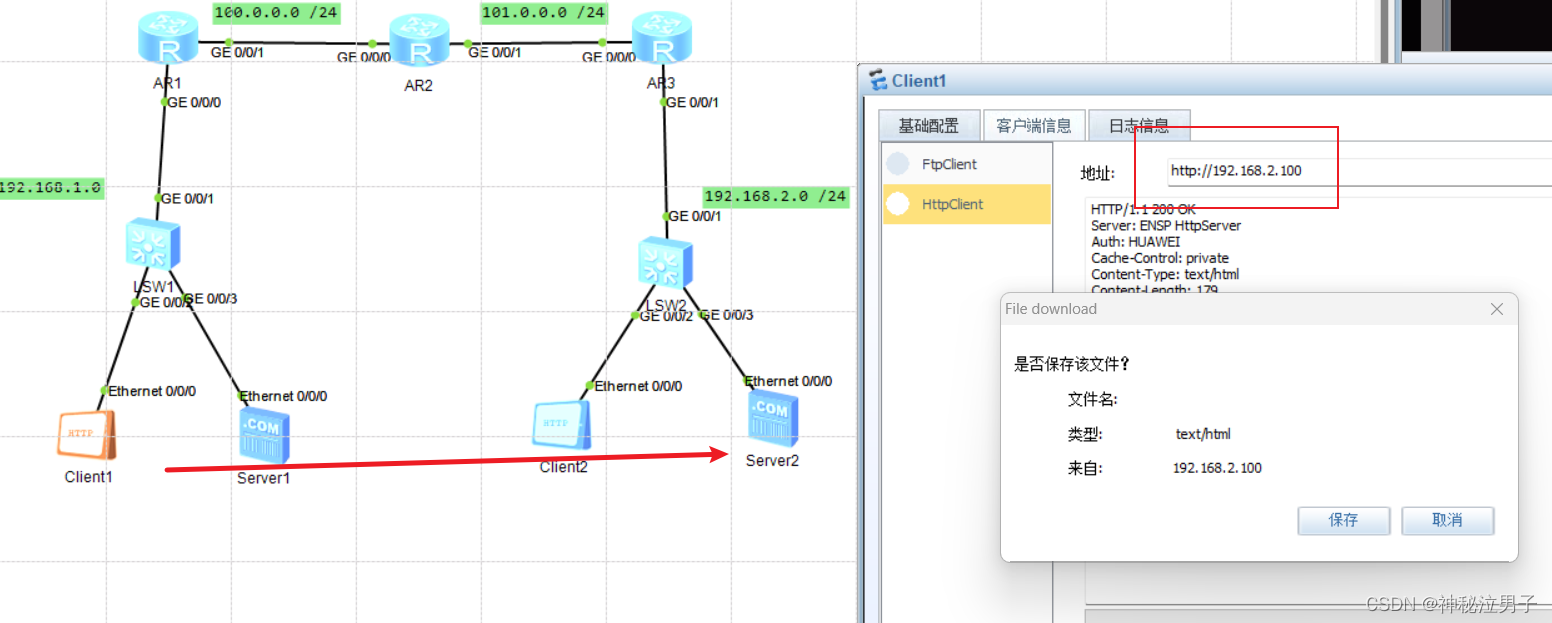

display ipsec sa测试

服务器的IP配置

访问成功

这篇关于华为ensp中路由器IPSec VPN原理及配置命令(超详解)的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!