iat专题

驱动层IAT HOOK

还是看雪“新人交流投稿”版块的问题引起的( http://bbs.pediy.com/showthread.php?t=95230 )。 这次是有人询问sysnap的“学习笔记之钩住驱动程序导入表 ”( http://bbs.pediy.com/showthread.php?t=62316 )中,为何要使用将驱动文件映像进内存再查找其导入表结构,而不是直接使用内存中已有的驱动内容来查找导入表。

HOOK API 之修改IAT实现进程隐藏

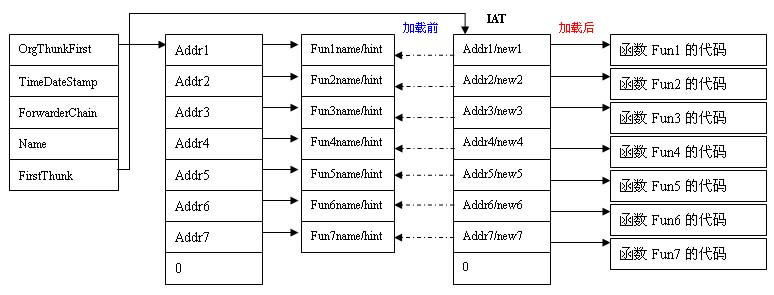

1 .技术与实现 每个调用的 API 函数地址都保存在 IAT 表中。 API 函数调用时,每个输入节( IMPORT SECTION )所指向的 IAT 结构如下图所示。 程序中每个调用API 函数的CALL指令所使用的地址都是相应函数登记在IAT表的地址。所以为了截获API 函数,我们将IAT表中的地址换成用户自己的API PROXY函数地址,这样每个API调用都是先调用用户自己的A

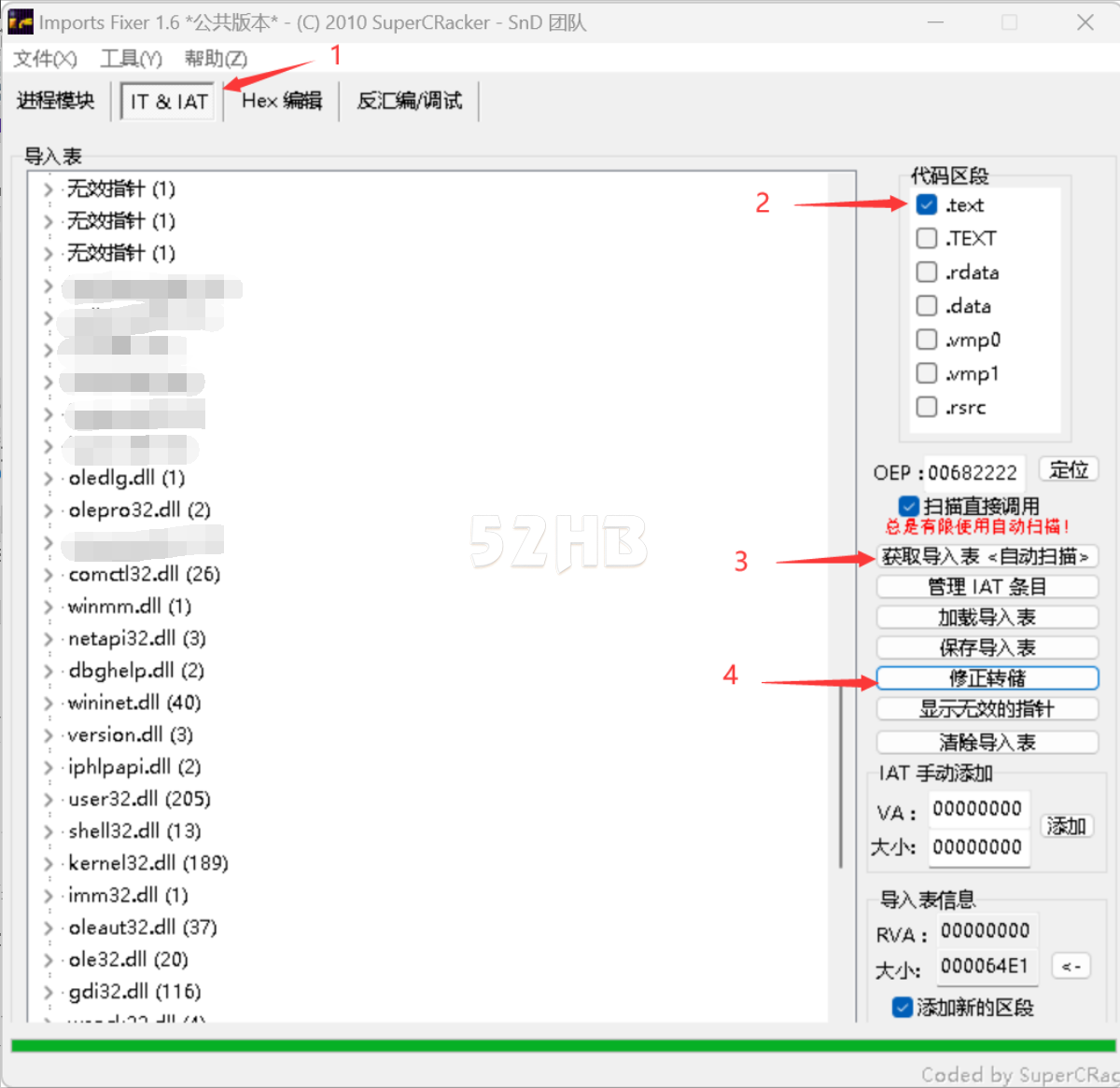

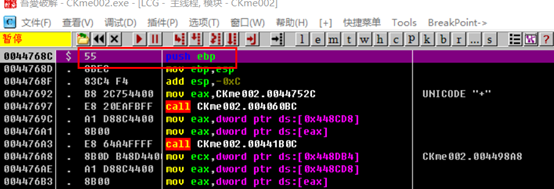

利用工具半自动修复VMP3.5壳的变异IAT

本教程不讲解过反调试,寻找并修复OEP等内容, 只讲解修复变异IAT的部分, 有疑问或者错误的地方可以指出来, 用到的工具有x32dbg vmp3-import-fix-x86 Universal Import Fixer Imports Fixer, 除了x32dbg调试器,其余软件都在附件可以下载 第一步:调试器调试到OEP后暂停(记下OEP地址和进程ID), 可以看见下图中

160个crackme之005ajj.2破解思路及手脱UPX壳还有手动修复IAT

(感觉标题好长 哎呀 不重要了 本文以一个新手的角度来写) 我们先观察下都给了什么 还有一个txt文本 打开看看 我还百度了下SOFTICE和TRW 至于TRW 不知道是不是这个 TRW2000操作手册 https://www.pediy.com/kssd/tutorial/append-c.htm 运行之后 下边图片区滚动播放 三字经 我想笑

PE文件中的IAT和IET

PE文件中的IAT和IET IAT IAT中文名叫导入地址表 在IAT中存放的是导入的函数的RVA数组,每个元素对应一个函数的地址(RVA) 通过这个RVA即可找到导入函数的位置 所以说我们必须先知道IAT在哪 1.找到可选头结构体的最后一个成员 可选头结构体的最后一个成员是DataDirectory 它是一个结构体数组 typedef struct _IMAGE_OPTIONA

C/C++ IAT HOOK MessageBoxW

IATHook(Import Address Table Hook)是一种用于修改函数导入表的技术,常用于动态链接库(DLL)注入和函数钩子。它通过修改目标程序的导入表中的函数地址,实现对目标函数的劫持和重定向。 IATHook的过程包括以下几个步骤: 获取目标进程中目标模块的基地址(通常是目标DLL)。 定位目标模块的导入表(Import Address Table)所在的内存地址。 遍