grp专题

用友GRP-U8 bx_dj_check.jsp SQL注入漏洞复现(XVE-2024-10537)

0x01 免责声明 请勿利用文章内的相关技术从事非法测试,由于传播、利用此文所提供的信息而造成的任何直接或者间接的后果及损失,均由使用者本人负责,作者不为此承担任何责任。工具来自网络,安全性自测,如有侵权请联系删除。本次测试仅供学习使用,如若非法他用,与平台和本文作者无关,需自行负责!!! 0x02 产品介绍 用友GRP-U8R10行政事业内控管理软件是用友公司专注于国家电子政务事业,基

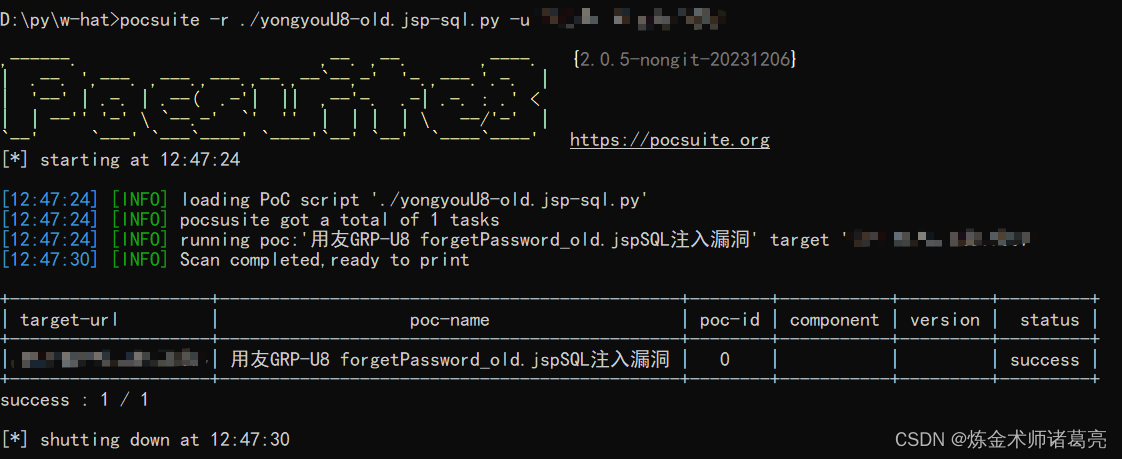

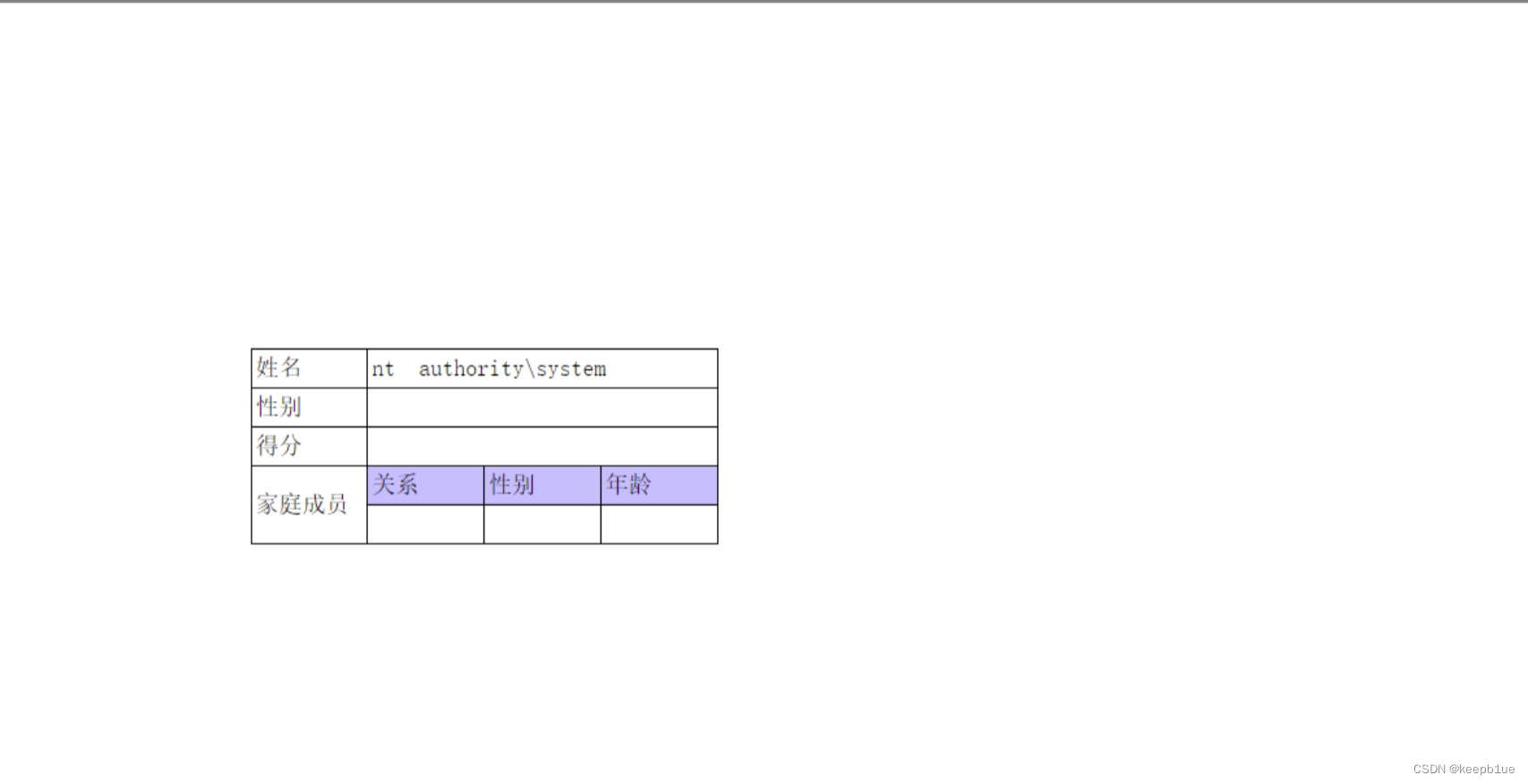

用友GRP-U8 forgetPassword_old.jspSQL注入(附漏洞利用脚本)

免责声明 文章中涉及的漏洞均已修复,敏感信息均已做打码处理,文章仅做经验分享用途,切勿当真,未授权的攻击属于非法行为!文章中敏感信息均已做多层打马处理。传播、利用本文章所提供的信息而造成的任何直接或者间接的后果及损失,均由使用者本人负责,作者不为此承担任何责任,一旦造成后果请自行负责 漏洞描述 用友GRP-U8R10行政事业内控管理软件 forgetPassword_old.jsp接口处存在

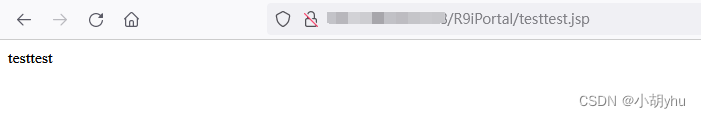

用友GRP-U8 ReturnForWcp RCE漏洞复现

0x01 产品简介 用友GRP-U8内控管理软件是用友公司专注于国家电子政务事业,基于云计算技术所推出的新一代产品,是我国行政事业财务领域最专业的政府财务管理软件。 0x02 漏洞概述 用友GRP-U8内控管理软件/servlet/PayReturnForWcp接口处存在xxe漏洞,攻击者可利用xxe漏洞组合内部axis组件的AdminService部署恶意类service,使

用友GRP-U8 UploadFile 文件上传漏洞

漏洞描述 用友GRP-U8行政事业内控管理软件是一款专门针对行政事业单位开发的内部控制管理系统,旨在提高内部控制的效率和准确性。该软件/UploadFile接口存在文件上传漏洞,跟上篇文章类似,同样可以通过任意文件上传恶意后门文件,从而获取服务器权限。 资产测绘 app=“用友-GRP-U8” 漏洞复现 POC: POST /UploadFile HTTP/1.1Host: Con

用友GRP-U8 内控管理软件/servlet/FileUpload 任意文件上传漏洞复现

0x01 产品简介 用友GRP-U8R10内控管理软件软件是用友公司专注于电子政务事业,基于云计算技术所推出的新一代产品,是我国行政事业财务领域专业的财务管理软件。 0x02 漏洞概述 用友GRP-U8内控管理软件存在任意文件(/servlet/FileUpload)上传漏洞,攻击者可通过该漏洞上传木马,远程控制服务器。 0x03 影响范围 用友GRP-U8R10产品官方在售及提供服务的

用友GRP-U8 任意文件上传漏洞

用友GRP-U8 任意文件上传漏洞 免责声明漏洞描述漏洞影响漏洞危害网络测绘Fofa: app="用友-GRP-U8" 漏洞复现1. 构造poc2. 复现3. 访问webshell 免责声明 仅用于技术交流,目的是向相关安全人员展示漏洞利用方式,以便更好地提高网络安全意识和技术水平。 任何人不得利用该文章进行非法攻击和侵犯他人的隐私和财产权利。一旦发生任何违法行为,责任自负。

用友 GRP-U8 存在sql注入漏洞复现

0x01 漏洞介绍 用友 GRP-U8 license_check.jsp 存在sql注入,攻击者可利用该漏洞执行任意SQL语句,如查询数据、下载数据、写入webshell、执行系统命令以及绕过登录限制等。 fofa:app=”用友-GRP-U8” 0x02 POC: /u8qx/license_check.jsp?kjnd=1’;WAITFOR%20DELAY%20’0:0:3’