encrypted专题

如何实现TA Encrypted的?

我们先进行一些思考: TA encrypted是什么意思?加密是什么意思?仅仅是把TA明文变成TA密文吗?不同的机器,加密的密钥都是一样的吗?可以做到一机一密吗编译阶段就要对TA Biarny进行加密了,TA被加载到内存阶段时再被解密,整个流程应该是怎样的?除了TA enccrypted? 还有别的加密吗?如镜像加密?TA encrypted加密,加密的密钥是aeskey吧? aeskey暂且就

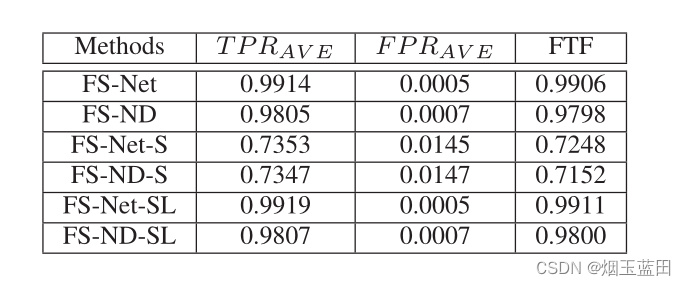

加密流量分类-论文3:FS-Net: A Flow Sequence Network For Encrypted Traffic Classification

加密流量分类-论文3:FS-Net: A Flow Sequence Network For Encrypted Traffic Classification 0、摘要1、问题引入2、问题定义3、模型结构3.1总览3.2 嵌入层3.3 编码层3.4 解码层3.5 分类器 4、实验5、总结与思考 0、摘要 FS-Net是一个端到端的分类模型,它从原始流中学习代表性特征,然后在一

安装sql Server2008 过程中遇到 属性不匹配。存在属性(Directory, Archive),包括属性(0),不包括属性(Archive, Compressed, Encrypted)。

解决办法是 把C:\Program Files\Microsoft SQL Server和C:\Program Files(86)\Microsoft SQL Server中的Microsoft SQL Server文件夹鼠标右键 属性->高级->可以存档文件夹(A)前面的勾去掉就可以了 开发版: PTTFM-X467G-P7RH2-3Q6CG-4DMYB 企业版: JD8Y6-HQG

计算机服务器中了_locked勒索病毒怎么办?Encrypted勒索病毒解密数据恢复

随着网络技术的不断发展,数字化办公已经成为企业生产运营的根本,对于企业来说,数据至关重要,但网络威胁无处不在,近期,云天数据恢复中心接到很多企业的求助,企业的计算机服务器遭到了_locked勒索病毒攻击,导致企业计算机服务器系统瘫痪,无法正常工作。经过云天数据恢复中心对_locked勒索病毒的解密,为大家整理了以下有关该勒索病毒的相关信息。 _locked勒索病毒特点 中毒表现,当计算机服

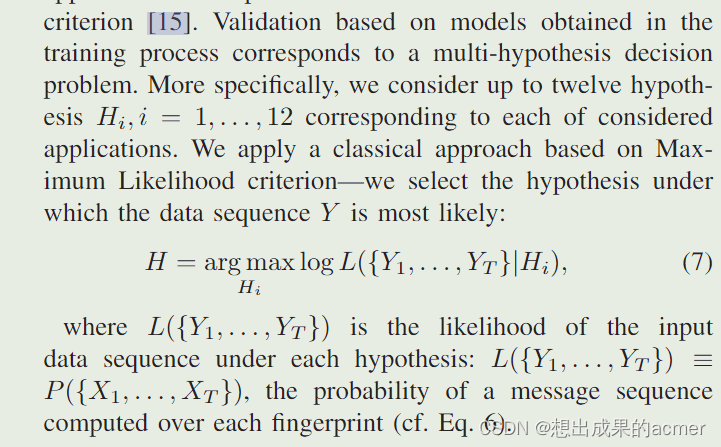

Markov Chain Fingerprinting to Classify Encrypted Traffic 论文笔记

0.Abstract 在本文中,提出了用于SSL/TLS会话中传输的应用程序流量的随机指纹。这个指纹基于一阶齐次马尔可夫链,模型识别应用程序的准确率,并提供了检测异常对话的可能性。 1.Introduction 通过SSL/TLS会话时的头部信息创建统计指纹,用于分类应用流量。研究了 12 个使用 SSL/TLS 的代表性应用程序的马尔可夫链指纹,建立的模型展现出特定的结构,这种结构能够通过比较应

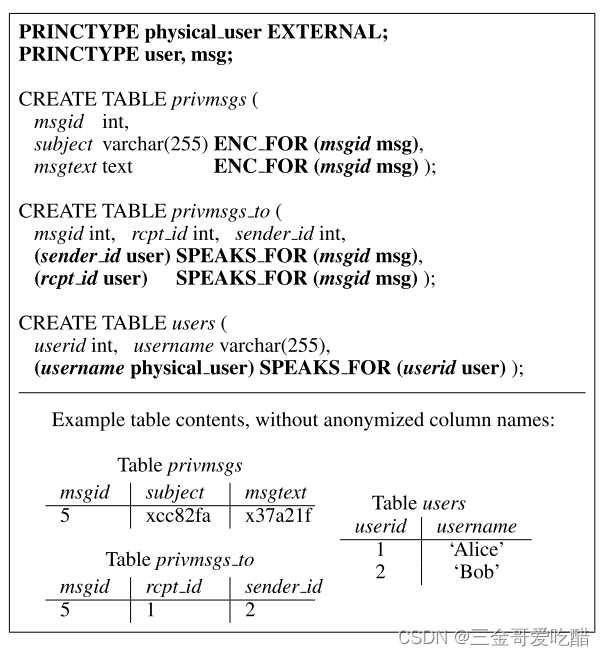

《CryptDB: Protecting Confidentiality with Encrypted Query Processing》论文学习笔记

文章目录 CryptDB: Protecting Confidentiality with Encrypted Query Processing1.cryptDB概述(背景)2.CryptDB方案①面对威胁1☆大致系统框架☆SQL-aware Encryption☆Adjustable Query-based Encryption☆其他DBMS功能 ②面对威胁2☆向共享数据提供访问控制策略☆

最新论文笔记(+10):Enabling Reliable Keyword Search in Encrypted Decentralized Storage with Fairness/TDSC18

Enabling Reliable Keyword Search in Encrypted Decentralized Storage with Fairness (以公平方式在加密去中心化存储中实现可靠的关键字搜索) 在本篇论文中,作者利用智能合约在区块链上记录加密搜索的日志,并设计了一个公平的协议来处理争议和发放公平的付款,以动态高效的可搜索加密方案为例,保留加密的搜索能力,并加强了生态系统

黑群晖网络存储服务器被encrypted勒索病毒攻击怎么办,服务器中了勒索病毒

黑群晖网络存储服务器是一种常用的存储服务器,为企业和个人用户提供了高效的网络存储方案。然而,黑群晖网络存储服务器也存在许多安全风险,其中最明显的安全威胁就是被encrypted勒索病毒攻击。这种病毒会加密黑群晖存储服务器上的所有数据,并向用户发出勒索要求。在遇到这种情况时,用户应该怎么办呢? 首先,用户不能轻易地支付勒索费用。虽然勒索病毒攻击者承诺会解密数据,但事实上,支付勒索费用并不能保证

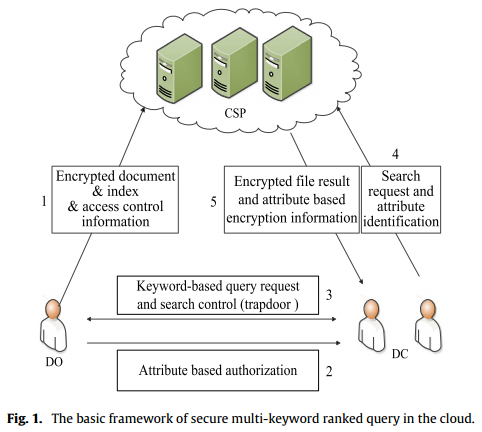

A Secure and Dynamic Multi-Keyword Ranked Search Scheme over Encrypted Cloud Data (1)

系统框架 数据拥有者DO构建加密索引树,将加密文档和索引外包给云服务。 云存储服务根据数据使用者Data User发来的数据搜索token和已经存好的加密索引树进行搜索,返回top K个排序结果。 排序的计量方法根据TF-IDF公式计算相似度。 Term Frequency: the number of times a given term appears within a document

Efficient multi-keyword ranked query over encrypted data in cloud computing (3)

Problem definition 符号含义 Notations 问题描述 Problem description 主要的Roles: Data Owner, DOData Consumer, DCCloud Service Provider, CSP 文件加密使用DES或AES陷门Trapdoor(T)由DO利用它的秘密密钥和DC的查询请求生成,交给DC后用于在CSP上进行查询使用基

翻译-TOWARDS PRIVACY WITH RSTUDIO: ENCRYPTED DEEP LEARNING WITH SYFT AND KERAS

注意:这篇文章首先出现在RStudio AI博客(以前是RStudio TensorFlow博客)上,致力于R的所有深度学习,概率建模和分布式计算。假定原始读者熟悉R包tensorflow和keras,旨在允许以惯用的,类似于R的方式设计和训练TensorFlow / Keras模型,以及网状结构(这种巧妙的助手),它使我们能够将Python功能直接集成到R中。 简而言之 深度学习不必与隐私保

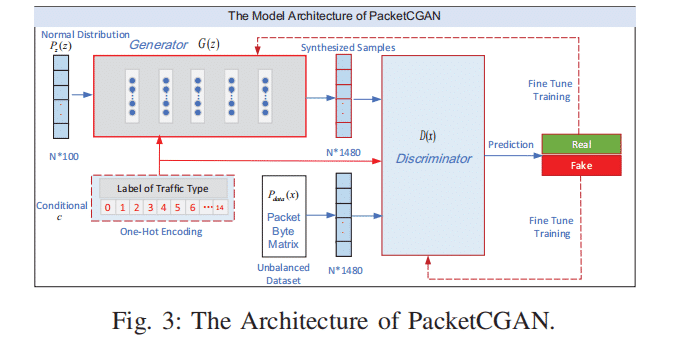

阅读笔记-PacketCGAN Exploratory Study of Class Imbalance for Encrypted Traffic Classification Using CGAN

CCF C Wang P , Li S , Ye F , et al. PacketCGAN: Exploratory Study of Class Imbalance for Encrypted Traffic Classification Using CGAN[J]. 2019. 基于CGAN的加密流量分类中类不平衡的探索性研究 文章目录 代码 - 无概述Conditional